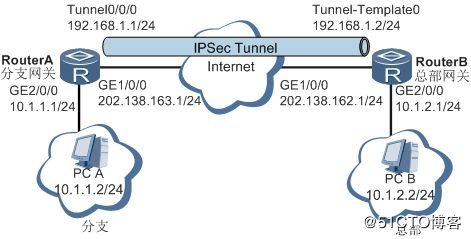

拓扑:

手工配置

配置步骤:

1、配置安全策略

①配置引流路由

ip route-static 0.0.0.0 0.0.0.0 202.138.163.2 ###配置明细路由即可

②配置保护的数据流

acl number 3000

rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

####配置保护的数据流有三种方式:1、ACL;2、虚拟隧道接口;3、Efficient ×××策略。多采用ACL方式。

③配置安全提议

多采用ESP协议

ipsec proposal tran1

esp authentication-algorithm sha2-256 ###设置ESP协议采用的认证算法

esp encryption-algorithm aes-256 ###设置ESP协议采用的加密算法

###数据的封装模式默认为隧道模式

④配置安全策略

ipsec policy map1 10 manual

security acl 3000 ###调用保护的数据流

proposal tran1 ###调用安全提议

tunnel local 202.138.163.1 ###配置IPSec隧道的起点和终点

tunnel remote 202.138.162.1

sa spi inbound esp 54321 ###配置出/入方向SA的SPI值

sa string-key inbound esp cipher huawei ### 配置ESP协议的认证密钥(以字符串方式输入)

sa spi outbound esp 12345

sa string-key outbound esp cipher huawei

2、引用安全策略

interface GigabitEthernet0/0/0

ip address 202.138.163.1 255.255.255.0

ipsec policy map1

###在与公网互联的接口下调用安全策略

原理解析:

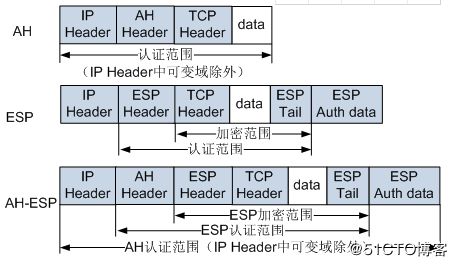

数据的封装模式

隧道模式:

在连接互联网的路由器上配置IPSEC。如拓扑中在R1和R3上配置。

在隧道模式下,AH报头或ESP报头插在原始IP头之前,另外生成一个新IP头(新IP头为对等体的IP地址)放到AH报头或ESP报头之前。

传输模式:

在两端的终端上配置,C/S架构。如拓扑中在PC1和PC2上配置。

在传输模式下,AH报头或ESP报头被插入到IP头之后但在传输层协议之前。传输模式保护原始数据包的有效负载。

隧道模式和传输模式对比:

从安全性来讲,隧道模式优于传输模式。它可以完全地对原始IP数据包进行认证和加密,并且可以使用对等体的IP地址来隐藏客户机的IP地址。

从性能来讲,因为隧道模式有一个额外的IP头,所以它将比传输模式占用更多带宽。

安全协议

AH与ESP的不同:

认证头协议AH:提供数据来源认证、数据完整性校验和报文抗重放功能。AH的工作原理是在每一个数据包的标准IP报头后面添加一个AH报头(AH Header)。

封装安全载荷协议ESP:除提供AH的功能之外,还提供对有效载荷的加密功能。ESP协议允许对报文同时进行加密和认证,或只加密,或只认证。ESP的工作原理是在每一个数据包的标准IP报头后面添加一个ESP报头(ESP Header),并在数据包后面追加一个ESP尾(ESP Tail和ESP Auth data)。

查看命令:

display ipsec sa ### 查看IPSec SA的相关信息

display ipsec policy ### 查看安全策略的信息

display ipsec statistics { ah | esp } ### 查看IPSec处理报文的统计信息

display ike statistics { all | msg | v1 | v2 } ### 查看IKE处理报文的统计信息

IKE 配置

配置过程:

1、配置安全策略

①配置引流路由

ip route-static 10.1.2.0 255.255.255.0 202.138.163.2

ip route-static 202.138.162.0 255.255.255.0 202.138.163.2

②配置保护的数据流

acl number 3000

rule 5 permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255

③配置IPSec安全提议

ipsec proposal tran1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

④配置IKE

配置IKE安全提议

ike proposal 5 ###配置安全提议

encryption-algorithm aes-cbc-128 ###配置IKE安全提议使用的加密算法

authentication-algorithm md5 ###配置IKE安全提议使用的认证算法

配置IKE peer

ike peer spub v1

pre-shared-key cipher huawei ###配置认证字

ike-proposal 5 ###引用安全提议

remote-address 202.138.162.1 ###配置IKE协商时的对端IP地址或域名

⑤配置安全策略

ipsec policy map1 10 isakmp

security acl 3000

ike-peer spub

proposal tran1

2、调用安全策略

interface GigabitEthernet0/0/0

ip address 202.138.163.1 255.255.255.0

ipsec policy map1

采用策略模板方式配置IPSEC

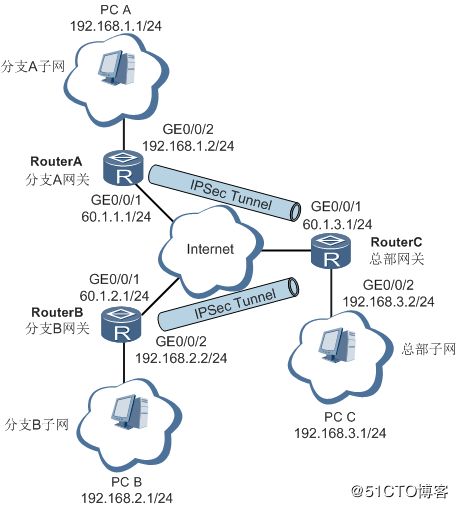

拓扑:

实验环境:

两个分公司和总部通过IPSEC互联,总部的互联网地址固定为60.1.3.1。分公司的互联网地址不固定的,可能随时更换。在这种情况下对于总公司可用策略模板来配置IPSEC,分公司用ISAKMP来配置。策略模板中仅需配置IKE对等体和预共享密钥即可,不需制定对端IP地址。

配置步骤:

1、配置网关接口IP地址,并配置分支机构公网、私网与总部公网、私网互访的静态路由。

2、配置ACL。由于总部采用策略模板的方式建立IPSEC,可不配置ACL。

3、配置IPSEC安全提议

4、配置IKE对等体

5、在R1和R2上通过ISAKMP建立安全策略,在R3上通过策略模板方式建立安全策略。

R1、R2:

ipsec policy policy1 10 isakmp

security acl 3000

ike-peer rut1

proposal pro1

R3:

ipsec policy-template user1 10 ###配置策略模板

ike-peer rut1

proposal pro1

#

ipsec policy policy1 10 isakmp template user1 ###配置安全策略调用策略模板

6、在公网接口上调用安全策略。

采用安全策略组方式与分支建立多条IPSEC

拓扑:

配置步骤:

1、配置接口的IP地址和到对端的静态路由,保证两端路由可达。

2、配置ACL,以定义需要IPSec保护的数据流。

3、配置IPSec安全提议,定义IPSec的保护方法。

4、配置IKE对等体,定义对等体间IKE协商时的属性。

R3: #####配置两个分公司的IKE对等体

ike peer tran1 v2

pre-shared-key cipher huawei

ike-proposal 5

remote-address 60.1.1.1

ike peer user1 v2

pre-shared-key cipher huawei

ike-proposal 5

remote-address 60.1.2.1

5、分别在RouterA和RouterB上创建安全策略,确定对何种数据流采取何种保护方法。在RouterC上创建安全策略组,分别确定对RouterA与RouterC、RouterB与RouterC之间的数据流采取何种保护方法。

R3: ######配置两个分公司的IPSEC安全策略

ipsec policy policy1 10 isakmp

security acl 3000

ike-peer tran1

proposal pro1

ipsec policy policy1 20 isakmp

security acl 3001

ike-peer user1

proposal pro1

6、在接口上应用安全策略组,使接口具有IPSec的保护功能。

采用多链路共享功能与总部建立IPSEC

拓扑:

R2上需要有1.1.1.1的路由,不然R3无法ping通1.1.1.1

配置步骤:

1、配置接口的IP地址和到对端的静态路由,保证两端路由可达。

R1: #####通过优先级来控制主备链路

ip route-static 10.1.2.0 255.255.255.0 70.1.1.2 preference 10

ip route-static 10.1.2.0 255.255.255.0 80.1.1.2 preference 20

ip route-static 60.1.1.0 255.255.255.0 70.1.1.2 preference 10

ip route-static 60.1.1.0 255.255.255.0 80.1.1.2 preference 20

R3: #####需在R3上配置1.1.1.1的静态路由

ip route-static 1.1.1.0 255.255.255.0 60.1.1.2

ip route-static 10.1.1.0 255.255.255.0 60.1.1.2

ip route-static 70.1.1.0 255.255.255.0 60.1.1.2

ip route-static 80.1.1.0 255.255.255.0 60.1.1.2

2、配置ACL,以定义需要IPSec保护的数据流。

3、配置IPSec安全提议,定义IPSec的保护方法。

4、配置IKE对等体,定义对等体间IKE协商时的属性。

R1: #####R1的IKE对等体地址为R3的互联网接口地址

ike peer rut1 v1

pre-shared-key cipher huawei

ike-proposal 5

remote-address 60.1.1.1

R3: #####R3的IKE对等体地址为R1的loopback口地址

ike peer rut1 v1

pre-shared-key cipher huawei

ike-proposal 5

remote-address 1.1.1.1

5、配置安全策略,并引用ACL和IPSec安全提议,确定对何种数据流采取何种保护方法。

6、在接口上应用安全策略组,使接口具有IPSec的保护功能。其中RouterA上的安全策略组在应用前需要设置为多链路共享,用于在多个接口上应用。

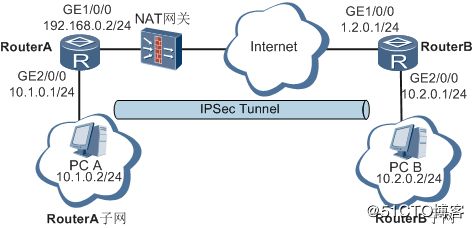

建立NAT穿越功能的IPSEC

拓扑:

在IPSEC的环境下要使能NAT穿越功能,即能保证NAT的转换,也能保证IPSEC的加密。仅在以下两种情况中可以实现:

1、IPSEC:仅在安全协议为ESP的时候能够实现NAT穿越。

解析:因为AH协议会对整个封装后的IP报文(包括IP报头)进行认证保护,如果AH报文经过NAT网关,则报头部分的IP地址肯定会发生变化,这时传输到达IPSEC隧道对端时,肯定不能通过AH认证,所以IPSEC采用AH作为安全协议时是不支持NAT的。

但是ESP与AH协议不同,它无论是对IP报文进行认证保护,还是进行加密保护都不会包括最外层的IP报头,所以在ESP报文经过NAT网关时IP报头部分发生IP地址改变不会导致在对端进行ESP认证、数据解密时失败,所以理论上来说采用ESP作为安全协议时是支持NAT的。

2、IKE:IKEv1的协商模式为野蛮模式时,支持NAT。

配置IKE动态协商方式,建立IKE SA也是为了建立IPSEC SA。在IPSEC中配置ESP协议后,自然能够支持NAT,最外层包装为IPSEC的加密和认证。

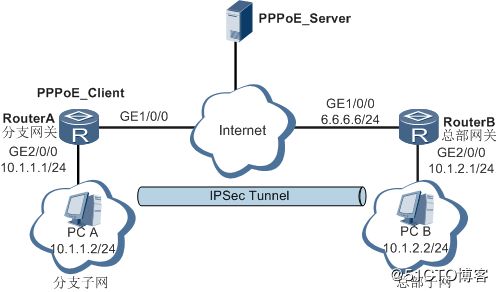

配置PPPOE拨号分支与总部建立IPSEC

拓扑:

具体配置示例查看文档。

虚拟隧道接口建立IPSec隧道

拓扑:

配置步骤

1、配置接口的IP地址和到对端的静态路由,保证两端路由可达。

R1\R3:

ip route-static 202.138.162.0 255.255.255.0 202.138.163.2

2、配置IPSec安全提议,定义IPSec的保护方法。

R1\R3:

ipsec proposal pro1

esp authentication-algorithm sha2-256

esp encryption-algorithm aes-128

3、配置IKE对等体,定义对等体间IKE协商时的属性。

R1\R3:

ike peer spub v2

pre-shared-key cipher huawei

ike-proposal 5

4、配置安全框架,并引用安全提议和IKE对等体,确定对何种数据流采取何种保护方法。

R1\R3:

ipsec profile profile1

ike-peer spub

proposal pro1 #####IPSEC安全提议的封装模式只能是隧道模式

5、在Tunnel接口上应用安全框架,使接口具有IPSec的保护功能。

R1\R3: #####一个Tunnel接口只能建立一个IPSEC隧道,一个IPSEC Tunnel接口也只能应用一个安全框架

interface Tunnel0/0/0

ip address 192.168.1.1 255.255.255.0

tunnel-protocol ipsec

source 202.138.162.1

destination 202.138.163.1

ipsec profile profile1

6、配置Tunnel接口的转发路由,将需要IPSec保护的数据流引到Tunnel接口

R1\R3: ####引流,在虚拟隧道接口方式中没有ACL,安全框架不支持ACL。

ip route-static 10.1.2.0 255.255.255.0 Tunnel0/0/0

原理解析:

安全框架:

一个安全框架相当于一个安全策略,与安全策略不同的是,安全框架由名称唯一确定,且只能通过IKE协商方式配置,不支持配置ACL,只可应用于Tunnel接口。安全框架定义了对数据流的保护方法,如使用的IPSec安全提议、用于自动协商SA所需要的IKE协商参数、SA的生存周期以及PFS特性。在IPSec虚拟隧道接口下应用安全框架后只会生成一条IPSec隧道,并对所有路由到该隧道接口的数据流进行IPSec保护,简化了安全策略管理的复杂度。 为保证IKE协商成功,安全框架中所有配置的参数必须在本端和对端相匹配。

虚拟隧道接口:

虚拟隧道接口(即Tunnel接口)是一种三层逻辑接口,针对协议类型为GRE、mGRE或IPSec的逻辑接口,设备可提供IPSec保护功能。它建立在IKE协商的基础上。通过配置虚拟隧道接口,并在虚拟隧道接口视图下应用安全框架使得IPSec隧道建立。

虚拟隧道模板接口 建立IPSec隧道

拓扑:

配置信息:

具体配置信息查看华为AR文档,虚拟隧道模板接口建立IPSEC部分。

配置过程:

1、配置接口的IP地址和到对端的静态路由,保证两端公网路由可达。

2、配置ACL,定义本端需要IPSec保护的子网信息。

3、配置AAA业务方案,定义本端需要IPSec推送的子网信息和接口地址。

4、配置IPSec安全提议,定义IPSec的保护方法。

5、配置IKE对等体,定义对等体间IKE协商时的属性。

6、配置安全框架,并引用安全提议和IKE对等体,确定对哪些数据流采取哪种保护方法。

7、总部在Tunnel-Template接口上应用安全框架,分支在Tunnel接口上应用安全框架,使接口具有IPSec的保护功能。

原理解析:

配置了虚拟隧道模板接口后本端就不能发起IKE协商,只能作为协商响应方接受对端的协商请求,一般用于总部网关配置。

主要原因在Tunnel口下配置destination,在配置虚拟隧道模板的时候无法配置目的地址,所以不能发起IKE协商,只能作为协商响应方。

destination dest-ip-address:

当IPSEC虚拟Tunnel接口的目的IP地址未配置的时候,本端不能作为发起方主动发起IKE协商,只能被动接受对端发起的协商。

如果Tunnel接口的封装模式设置为IPSEC方式,则只需要一端配置目的的IP地址即可;如果Tunnel接口的封装模式设置为GRE方式,则两端都需要配置目的IP地址。