1.flag被盗

下载链接是.pcang文件

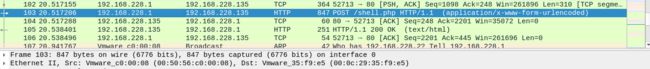

用wireshark打开

像这种流量分析题目,就要用Wireshark自带的搜索功能找尝试查找一些关键词(比如key、flag、shell、pass等)

右击追踪数据流

拿到flag{This_is_a_f10g}

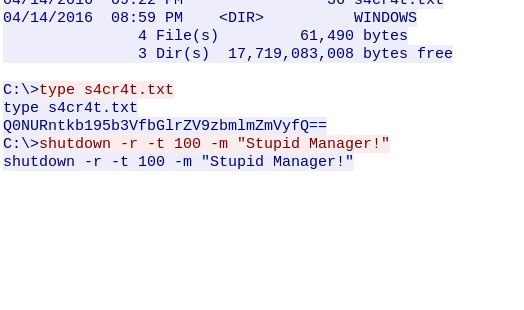

2.中国菜刀

菜刀是一个连后门木马的工具。

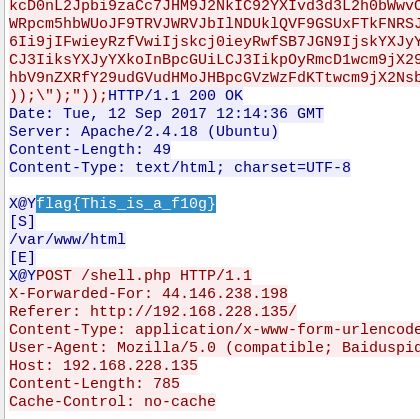

题目链接下载下来是一个.pcang,用wireshark打开

追踪tcp流

发现里面有压缩包,那就binwalk一下

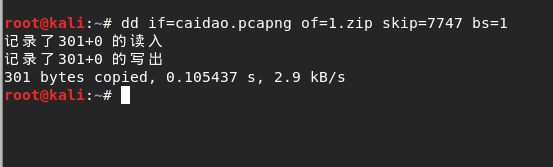

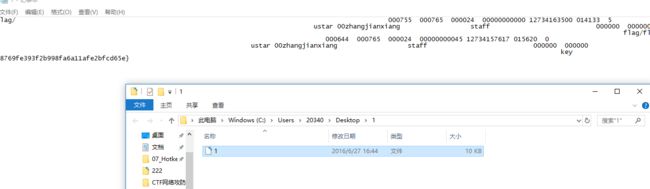

有一个压缩包 dd分离处理一下

分离之后把分离后的压缩包放到win下面解压用记事本打开就可以拿到flag

key{8769fe393f2b998fa6a11afe2bfcd65e}

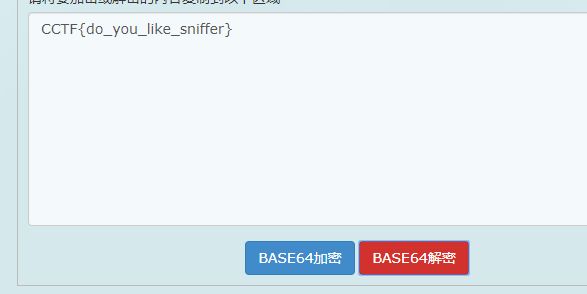

3.这么多数据包

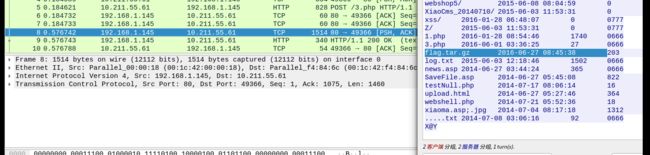

根据题目链接下载一个压缩包,解压是.pcang文件,题目提示是i先找getshell的流

说明题目最后是要拿到shell

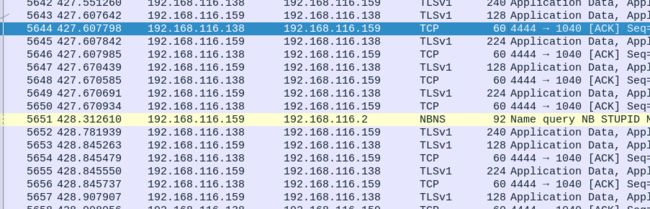

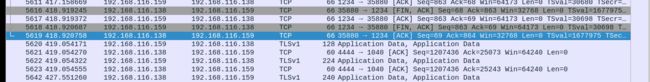

我们从数据包的下面往上分析

一开始都是4444和1040的通信 ,追踪一下tcp流

没什么发现 继续从下往上翻 是1234和35880端口

追踪tcp流

把base64转化一下

CCTF{do_you_like_sniffer}

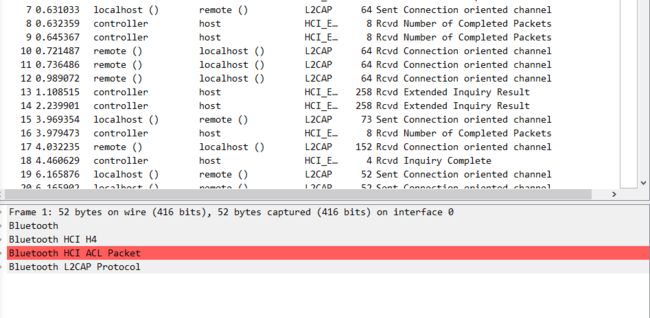

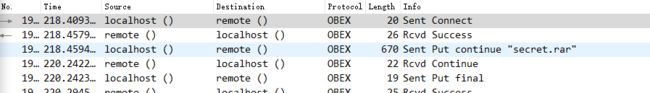

4.手机热点

用wireshark打开下载的Blatand

蓝牙传输 于是搜索obex(自动文件传输),可以发现有一个secret.rar

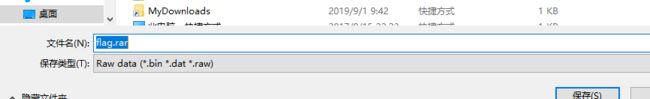

左上角文件打开 导出分组流

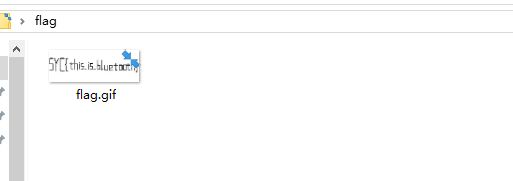

解压 拿到flag

SYC{this_is_bluetooth}

5.抓到一只苍蝇(建议此题在kali里面搞)

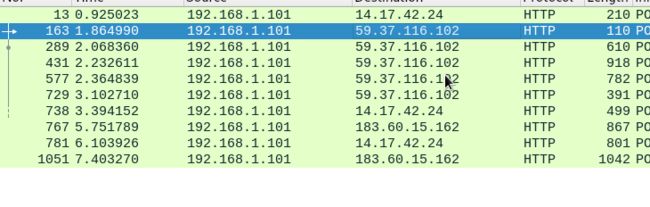

把通过题目链接下载的.pcapng文件用wireshark打开

搜索http

右击 追踪tcp流

可以看见

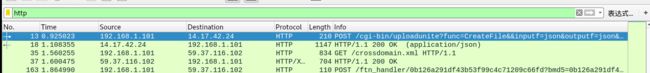

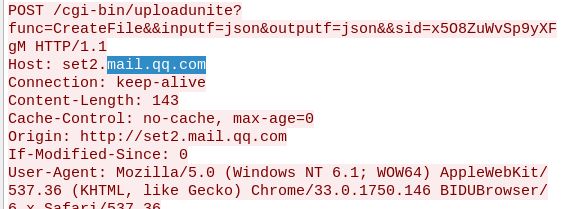

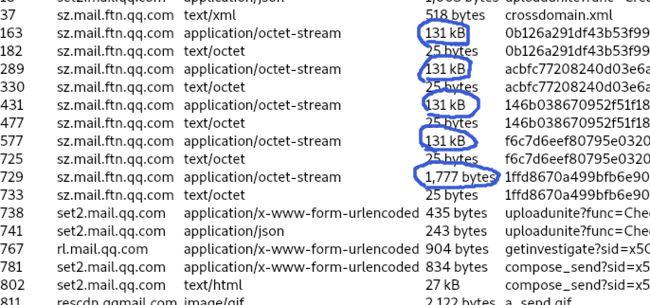

可知这是在使用qq邮箱传文件,使用过滤语句 http.request.method==POST

可以明显看见192.168.1.101向59.37.116.102发送了5个数据包

我们导出这五个数据包 文件-导出对象-http

binwalk分析一下 发现有一个rar压缩包 364应该是数据包的一些头等等

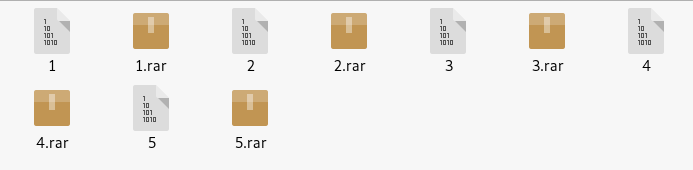

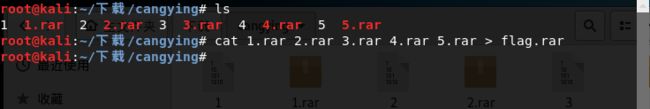

dd依次分离,最终分离出5个压缩包

数据包是把一个大的数据 分成一个个包发送,所以接下来思路应该是把这5个数据包连起来,组成一个完整的数据包。这里我们用cat命令合并文件

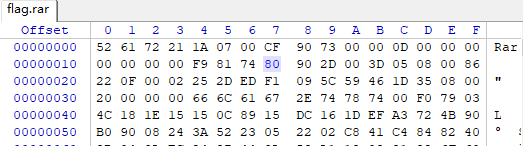

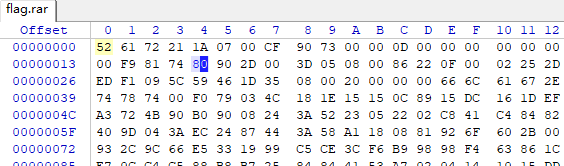

放到win环境发现并打不开 要输入密码 我们放到winhex里面看看是不是伪加密,rar文件最后通过不断百度和看大佬的博客才知道是标志位出了问题,把84改为80

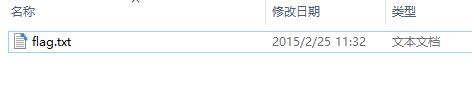

保存打开有一个 txt文件

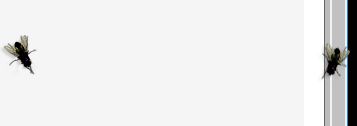

文件很大,我们把txt改为exe,有很多苍蝇一直爬

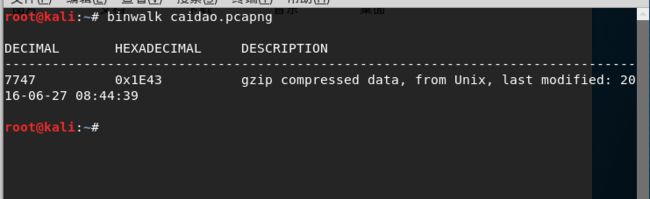

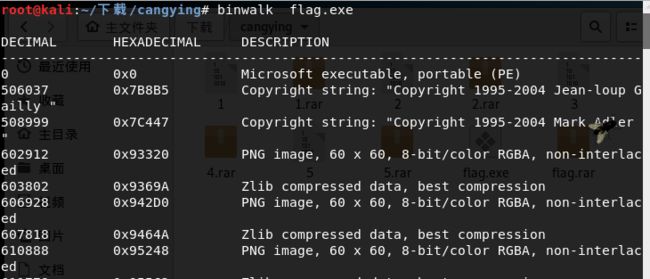

放到kali里面binwalk一下

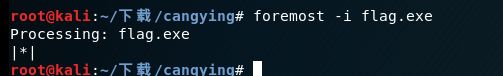

有png文件 直接foremost全部分离

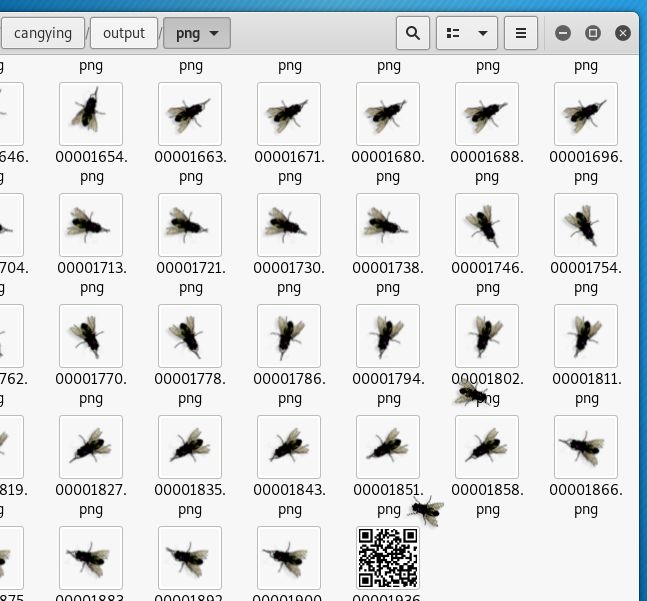

分出一个文件夹,里面有一个png文件夹 打开 全是苍蝇最后一张是一张二维码

扫一扫得到flag{m1Sc_oxO2_Fly}