最近在写一个数据安全传输的项目,把遇到的坑以及怎么解决的,都记录下来。

1.为什么要用HTTPS?

因为HTTP协议是没有加密的明文传输协议,如果APP采用HTTP传输数据,则会泄露传输内容,可能被中间人劫持,修改传输的内容。为了保护用户的信息安全、保护自己的商业利益,减少攻击面,我们需要保障通信信道的安全,采用开发方便的HTTPS是比较好的方式,比用私有协议要好,省时省力。

2.HTTPS通信原理

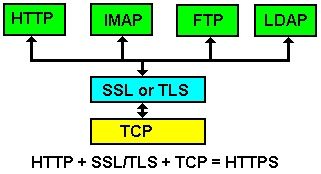

HTTPS是HTTP over SSL/TLS,HTTP是应用层协议,TCP是传输层协议,在应用层和传输层之间,增加了一个安全套接层SSL/TLS:

SSL/TLS层负责客户端和服务器之间的加解密算法协商、密钥交换、通信连接的建立,安全连接的建立过程如下所示:

3.如何使用HTTPS

3.1数字证书、CA与HTTPS

信息安全的基础依赖密码学,密码学涉及算法和密钥,算法一般是公开的,而密钥需要得到妥善的保护,密钥如何产生、分配、使用和回收,这涉及公钥基础设施。

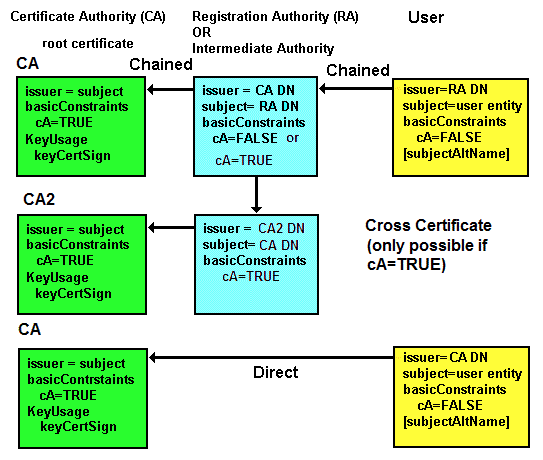

公钥基础设施(PKI)是一组由硬件、软件、参与者、管理政策与流程组成的基础架构,其目的在于创造、管理、分配、使用、存储以及撤销数字证书。公钥存储在数字证书中,标准的数字证书一般由可信数字证书认证机构(CA,根证书颁发机构)签发,此证书将用户的身份跟公钥链接在一起。CA必须保证其签发的每个证书的用户身份是唯一的。

链接关系(证书链)通过注册和发布过程创建,取决于担保级别,链接关系可能由CA的各种软件或在人为监督下完成。PKI的确定链接关系的这一角色称为注册管理中心(RA,也称中级证书颁发机构或者中间机构)。RA确保公钥和个人身份链接,可以防抵赖。如果没有RA,CA的Root 证书遭到破坏或者泄露,由此CA颁发的其他证书就全部失去了安全性,所以现在主流的商业数字证书机构CA一般都是提供三级证书,Root 证书签发中级RA证书,由RA证书签发用户使用的证书。

X509证书链,左边的是CA根证书,中间的是RA中间机构,右边的是用户:

3.2生成自己的CA根证书 , 生成服务端证书 省略

.............

3.3使用HttpsURLConnection进行HTTPS通信

获取SSLContext

/**

* 获取SSLContext

* @param context 上下文

* @return SSLContext

*/

private static SSLContext getSSLContext(Context context) {

try {

// 服务器端需要验证的客户端证书

KeyStore keyStore = KeyStore.getInstance(KEY_STORE_TYPE_P12);

// 客户端信任的服务器端证书

KeyStore trustStore = KeyStore.getInstance(KEY_STORE_TYPE_P12);

InputStream ksIn = context.getResources().getAssets().open(KEY_STORE_CLIENT_PATH);

InputStream tsIn = context.getResources().getAssets().open(KEY_STORE_TRUST_PATH);

try {

keyStore.load(ksIn, KEY_STORE_PASSWORD.toCharArray());

trustStore.load(tsIn, KEY_STORE_TRUST_PASSWORD.toCharArray());

} catch (Exception e) {

e.printStackTrace();

} finally {

try {

ksIn.close();

} catch (Exception ignore) {

}

try {

tsIn.close();

} catch (Exception ignore) {

}

}

SSLContext sslContext = SSLContext.getInstance("TLS");

TrustManagerFactory trustManagerFactory = TrustManagerFactory.getInstance(TrustManagerFactory.getDefaultAlgorithm());

trustManagerFactory.init(trustStore);

KeyManagerFactory keyManagerFactory = KeyManagerFactory.getInstance("X509");

keyManagerFactory.init(keyStore, KEY_STORE_PASSWORD.toCharArray());

sslContext.init(keyManagerFactory.getKeyManagers(), trustManagerFactory.getTrustManagers(), null);

return sslContext;

} catch (Exception e) {

Log.e("tag", e.getMessage(), e);

}

return null;

}

获取HttpsURLConnection

/**

* @param context 上下文

* @param url 连接url

* @param method 请求方式

* @return HttpsURLConnection

*/

public static HttpsURLConnection getHttpsURLConnection(Context context, String url, String method,

String head_sid,String head_size,String head_dev,String head_protocol_ver,String head_msg_id,String head_md) {

URL u;

HttpsURLConnection connection = null;

try {

SSLContext sslContext = getSSLContext(context);

if (sslContext != null) {

u = new URL(url);

connection = (HttpsURLConnection) u.openConnection();

connection.setRequestMethod(method);//"POST" "GET"

connection.setDoOutput(true);

connection.setDoInput(true);

connection.setUseCaches(false);

//此处代码和业务相关,请忽略

connection.setInstanceFollowRedirects(true);

connection.setRequestProperty("sid",head_sid);

connection.setRequestProperty("size",head_size);

connection.setRequestProperty("dev",head_dev);

connection.setRequestProperty("protocol-ver",head_protocol_ver);

connection.setRequestProperty("msg-id",head_msg_id);

connection.setRequestProperty("md",head_md);

connection.setRequestProperty("Content-Type", "application/json");

//此处代码和业务相关,请忽略

connection.setHostnameVerifier( new HostnameVerifier(){

public boolean verify(String string,SSLSession ssls) {

return true;

}

});

connection.setDefaultHostnameVerifier( new HostnameVerifier(){

public boolean verify(String string,SSLSession ssls) {

return true;

}

});

connection.setSSLSocketFactory(sslContext.getSocketFactory());

connection.setConnectTimeout(30000);

}

} catch (Exception e) {

e.printStackTrace();

}

return connection;

}

至此,可以进行https的访问了

4.遇到的问题

4.1.javax.net.ssl.SSLHandshakeException: java.security.cert.CertPathValidatorException: Trust anchor for certification path not found

我是因为把两个证书的搞反了,还有如果要使用私有CA签发的证书,必须重写校验证书链TrustManager中的方法

4.2.java.io.IOException: Hostname 'your url' was not verified

4.2.1.服务端https的证书没有过审

解决方案:忽略ip的验证

HttpsURLConnection.setDefaultHostnameVerifier( new HostnameVerifier(){

public boolean verify(String string,SSLSession ssls) {

return true;

}

});

但是我发现这样忽略hostname 的验证,并没有成功,最后我加了下面的代码 对服务器证书域名进行强校验:才成功

connection.setHostnameVerifier( new HostnameVerifier(){

public boolean verify(String string,SSLSession ssls) {

return true;

}

});

4.2.2.验证证书时发现真正请求和服务器的证书域名不一致。

解决这个问题有两个方法:

1.重新生成服务器的证书,用真实的域名信息。

2.在客户端代码中增加如下代码,忽略hostname 的验证。(仅仅用于测试阶段,不建议用于发布后的产品中。)