我们知道,程序在启动的时候会把引用到的库都放在

Load commands段当中,所以,通过给这个段增加记录,就可以注入我们自己写的库。

简单来说就是通过修改可执行文件的Load Commands,增加一个LC_LOAD_DYLIB,写入库路径。这样程序执行的时候就会来编译这个LC_LOAD_DYLIB找到要注入的库。

前期准备:

通过应用重签完成脱壳应用在手机上的运行,已确保重签成功。

一、framework注入

流程简介:

通过Xcode创建新的framework库,在库中新建类,通过在类中的load方法里完成代码编写。编译后将framework文件放置重签应用app包中的Frameworks文件夹中。通过yololib写入路径。然后打包app包文件。用脚本重签并运行

详细流程:

1、创建framework,完成简单代码编写。

新建

DyInjectCode类,编写简单代码,以验证注入代码是否执行:

#import "DyInjectCode.h"

@implementation DyInjectCode

+ (void)load{

NSLog(@"");

}

@end

2、编译项目,找到framework文件。

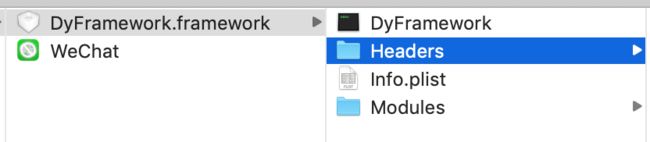

这时通过查看工程目录下的app包内

Frameworks文件夹,可见里面存在刚才新建的

framework文件。

这里仿佛是已经达到了我们的目的,将

DyFramework放置到了指定的位置。但是运行时通过查看可执行文件,并没有发现这个玩意儿。

况且因为脚本重签的原因,我们项目下的app包都会被解压的脱壳包给替换,所以究其根本,我们应该将新建的

DyFramework放置到脱壳app包文件中的

Frameworks文件夹中。

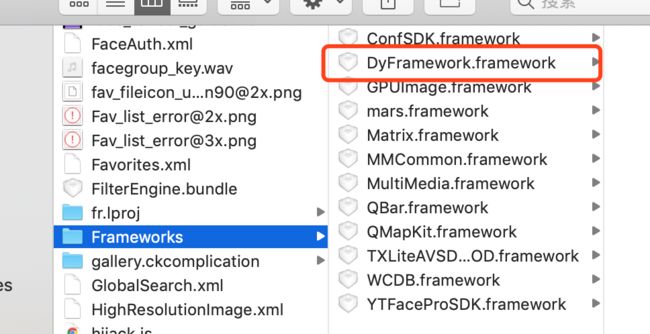

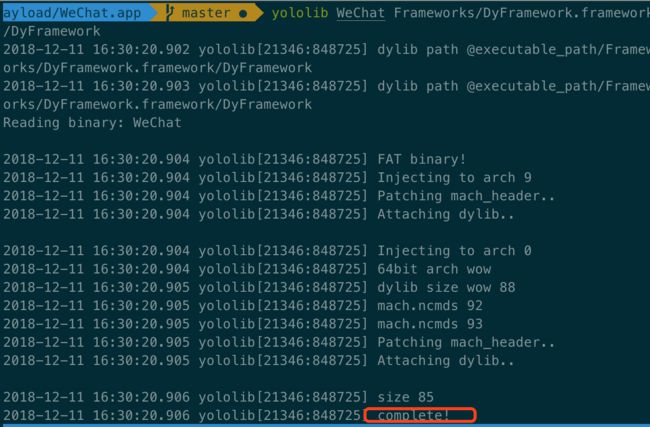

3、通过yololib写入库路径。

yololib的安装:网上下载yololib可执行文件,将其放置到/usr/local/bin文件夹中。(这里固定地址是为了方便后续脚本编写)

将DyFramework放置脱壳应用包中的Frameworks文件夹中,可得DyFramework的可执行文件的路径(相对于包文件中)是:

Frameworks/DyFramework.framework/DyFramework

将库可执行文件的路径写入可执行文件中:

yololib WeChat Frameworks/DyFramework.framework/DyFramework

接着通过查看项目的可执行文件可发现我们自己创建的库已经存在于

load commands里面了。

4、重新打包文件,运行重签项目。便可以看到效果了。

//打包命令

zip -ry WeChat.ipa Payload

脚本自动化执行:

以上创建framework的后续步骤,可以通过脚本执行,在重签脚本后面加上:

yololib "$TARGET_APP_PATH/$APP_BINARY" "Frameworks/DyFramework.framework/DyFramework"

一、Dylib注入

是一堆 .o 的集合 ,会被编译器 编译成为编译单元(.o), 每个.o里面有确定的符号和不确定的符号, 所有不确定的符号都在链接过程中互相填补。

dylib在程序编译的时候, 并没有被编译进二进制目标代码中, 只有当程序里执行相应的函数才调用该函数库里对应的函数。

所以具有以下特点:

1.文件体积更小。2.升级会更方便。3.减少编译时间。

流程简介:

创建dylib,修改BuildSetting中的部分参数。拷贝其文件至脱壳包目录中的Frameworks,打包运行即可。

详细流程:

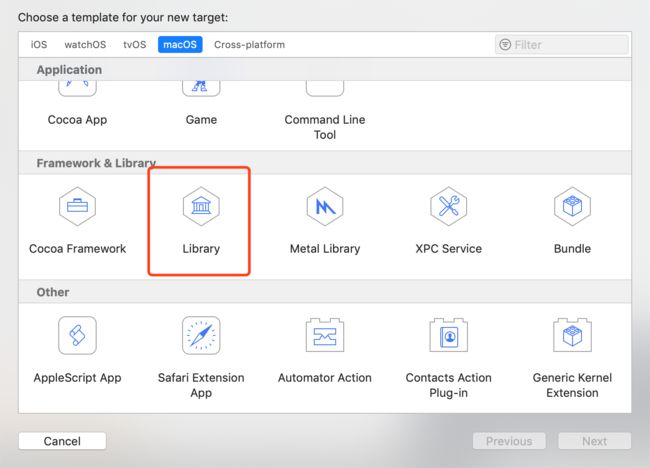

1、创建Dylib库

因为Dylib是Mac OS的库,所以编译会默认选择使用Mac的。为了让手机能够也能够编译,因此会有如下操作。

-

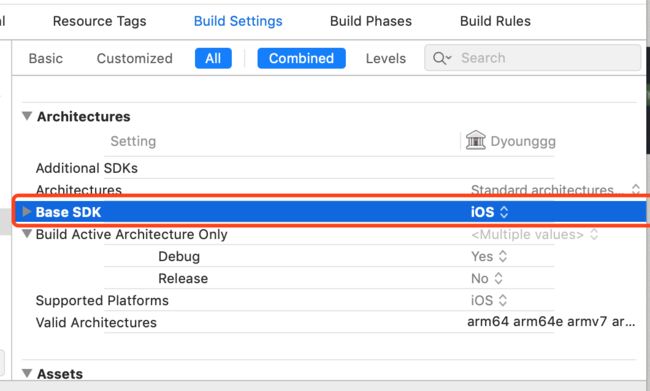

将

Build Settings下的Base SDK更改为iOS。

-

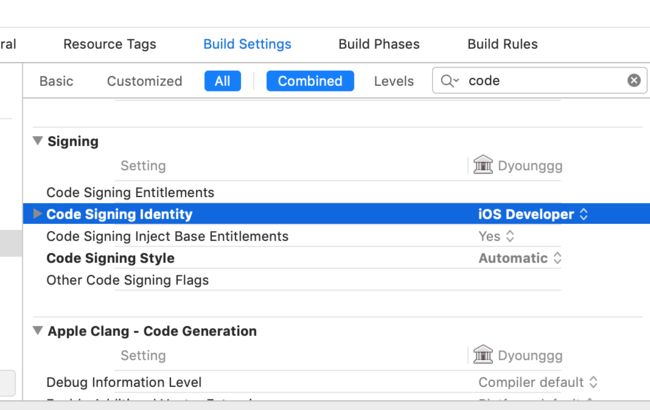

修改签名,为了让其能够在iOS平台上使用。

-

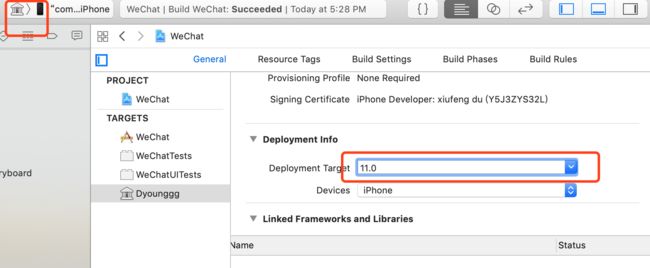

更改

target为选择的动态库,修改最低支持版本号,编译得到库文件。

2、拷贝文件至Frameworks中。

这里可以通过添加依赖的方式,选择所生成的库文件,编译就会把相应的库文件拷贝至目标文件夹中。

这时通过查看包文件中的Frameworks便可以发现它。

这个步骤也可以通过手动拷贝完成。

3、通过yololib写入路径。

这里可以通过编写脚本的方式,在重签脚本中添加如下代码:

//同理framework的写入路径也可以用脚本完成。

yololib "$TARGET_APP_PATH/$APP_BINARY" "Frameworks/libDyounggg.dylib"

也可以手动写入:

yololib WeChat Frameworks/libDyounggg.dylib

4、打包。运行项目,效果如下

三、通过Swizzle破坏微信注册

完成以上任何一种代码注入的方式之后,我们便可以分析微信运行过程,注入我们的代码,修改其中功能了。

前期准备:

- 完成之前的任何一种代码注入方式。

-

class-dump工具,以及其导出微信项目的所有头文件。 -

sublime text工具,完成头文件的查看。

流程简介:

运行项目,通过Xcode的view debug,选择注册按钮,通过查看或分析其所属的类以及绑定的方法,完成对方法的替换。

详细流程:

1、运行项目,通过view debug分析。

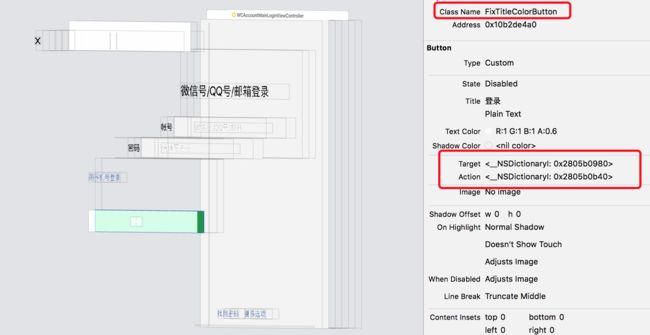

进入界面,选择注册按钮,会有如下显示:

分析可知:

- 通过上红框处我们可看到注册按钮所属的类以及其对应的地址。

- 通过下方红框我们可见按钮方法所属的响应者、方法以及它们的地址。在某些

Xcode版本会有直接响应者和方法名的显示。这里没有,我们便可以通过命令查看其具体信息:

(lldb) po 0x281563e00

{

className = WCAccountLoginControlLogic;

memoryAddress = 0x28280bed0;

}

(lldb) po 0x281563bc0

{

className = "__NSCFString";

memoryAddress = 0x280ba81e0;

}

(lldb) po 0x280ba81e0

onFirstViewRegester

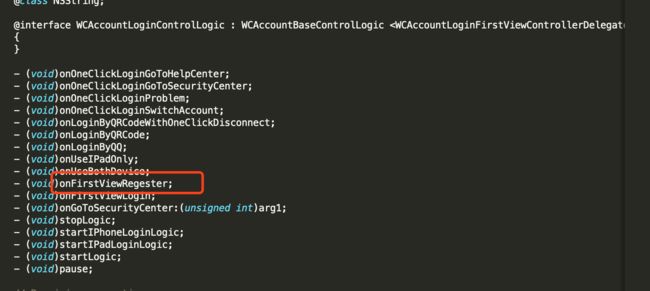

通过打印地址信息,我们便可以知道按钮绑定方法的target是WCAccountLoginControlLogic,绑定的方法名为:onFirstViewRegester。

验证

将class-dump导出的所有头文件导入到sublime text中。搜索WCAccountLoginControlLogic类,可见:

确定了我们要hook的方法,接下来便是对以前的方法做交换了。

2、通过swizzle交换注册方法。

//class_getInstanceMethod:得到类的实例方法。

//objc_getClass 参数是类名的字符串,返回的就是这个类的类对象

//object_getClass 参数是id类型,它返回的是这个id的isa指针所指向的Class,如果传参是Class,则返回该Class的metaClass。

+ (void)load{

Method systemMethod = class_getInstanceMethod(objc_getClass("WCAccountLoginControlLogic"), NSSelectorFromString(@"onFirstViewRegester"));

Method newMethod = class_getInstanceMethod(self, @selector(newAction));

method_exchangeImplementations(systemMethod, newMethod);

}

//将注册方法替换为下面的方法.

- (void)newAction{

NSLog(@"");

}

四、窃取登录时的密码

我们需要在用户点击登录时,获取的用户密码,然后继续微信的登录流畅。

根据平时的正向开发经验,登录流程大致为输入账号、密码,点击登录按钮,获取密码输入框中的密码,调用登录方法。

所以,我们这里只需要获取密码输入框的所属类,然后再登录按钮绑定的Action里面完成hook。

1、分析并确定相关类及相关方法。

同破坏用户注册流程相似,先运行重签代码,进入登录界面,调出view debug界面。

选中登录按钮,得到其相关信息。

打印

Target和

Action:

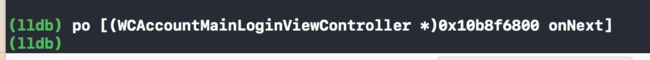

(lldb) po 0x2805b0980

{

className = WCAccountMainLoginViewController;

memoryAddress = 0x10b8f6800;

}

(lldb) po 0x2805b0b40

{

className = NSTaggedPointerString;

memoryAddress = 0xafff44ac59128b09;

}

(lldb) po 0xafff44ac59128b09

onNext

可以确定的是微信登录按钮绑定的是WCAccountMainLoginViewController中的onNext方法。我们可以继续通过打印方法的调用来验证我们的推断是否正确。

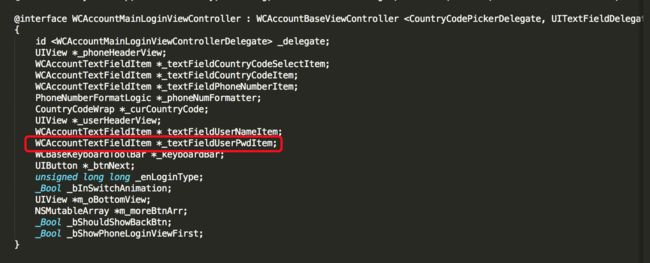

通过

SubLime查看这个类,我们也可以找到

onNext方法。同时我们也可以确定这个方法是没有参数的。

推断得出,密码是通过控制器来拿的,所以我们应当分析控制器的属性。接着看头文件

接着查看

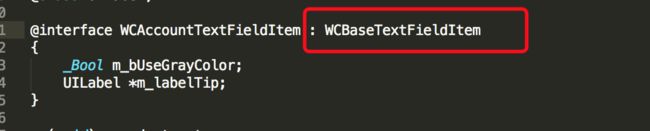

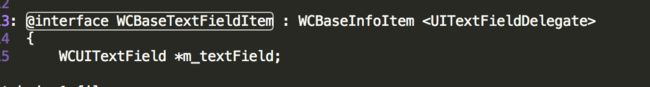

WCAccountTextFieldItem的相关信息:

发现头文件没有我们想要的东西,继续查看父类信息:

发现

WCUITextField,和下图我们通过

view debug确定的密码输入框同属一个类。

在微信密码框输入密码,接着我们同样输入相关命令验证自己的推断。

(lldb) po 0x2805b0980

(lldb) po [(WCAccountMainLoginViewController *)0x2805b0980 valueForKey:@"_textFieldUserPwdItem"]

(lldb) po [(WCAccountTextFieldItem *)0x282251a40 valueForKey:@"m_textField"]

; layer = >

(lldb) po [[(WCAccountTextFieldItem *)0x282251a40 valueForKey:@"m_textField"] valueForKey:@"text"]

fasdafds

以上,便可验证我们推断正确。接下来便可以编写hook代码。

2、HOOK代码编写的几种方式。

通过 exchange交换两个方法的IMP指针。但是这样破坏之后调用原有方法时会崩溃。因为两个类的方法编号SEL并没有改变,所以原有类中并不存在myAction这个方法。

+ (void)load{

Method loginOnNextMethod = class_getInstanceMethod(objc_getClass("WCAccountMainLoginViewController"), NSSelectorFromString(@"onNext"));

Method myLoginMethod = class_getInstanceMethod(self, NSSelectorFromString(@"myAction"));

method_exchangeImplementations(loginOnNextMethod, myLoginMethod);

}

- (void)myAction{

NSString * pwd = [[[self valueForKey:@"_textFieldUserPwdItem"]valueForKey :@"m_textField"] performSelector:NSSelectorFromString(@"text")];

NSLog(@"pwd == %@",pwd);

//破坏之后继续原来的登录操作。

// [self myAction];//这里要崩溃,因为WCAccountMainLoginViewController类里面找不到这个方法。

}

针对以上崩溃问题。我们有以下三种方式解决;

- 通过给原有类添加方法。

//MARK => 1-通过给原有类添加方法。

+ (void)load{

Class loginClass = objc_getClass("WCAccountMainLoginViewController");

Method loginOnNextMethod = class_getInstanceMethod(loginClass, NSSelectorFromString(@"onNext"));

//给原有的登录类添加一个方法编号,将imp指针指向当前类的函数。

BOOL isSuc = class_addMethod(loginClass,NSSelectorFromString(@"Dy_OnNexy"),myAction,"v@:");

if (isSuc) {

Method new_method = class_getInstanceMethod(loginClass, NSSelectorFromString(@"Dy_OnNexy"));

method_exchangeImplementations(loginOnNextMethod, new_method);

}

}

void myAction(id self,SEL _cmd){

NSString * pwd = [[[self valueForKey:@"_textFieldUserPwdItem"]valueForKey :@"m_textField"] performSelector:NSSelectorFromString(@"text")];

NSLog(@"pwd == %@",pwd);

//破坏之后继续原来的登录操作。

if ([self respondsToSelector:NSSelectorFromString(@"Dy_OnNexy")]) {

[self performSelector:NSSelectorFromString(@"Dy_OnNexy")];

}

}

- 第一种方式稍显麻烦。我们可以通过

replace直接替换原有方法的IMP指针。但是这样的缺点是如果原有方法找不到,replace的内部会自动创建一个方法。

+ (void)load{

Class loginClass = objc_getClass("WCAccountMainLoginViewController");

//拿到原有的IMP,并暂时保存。

old_onNext = method_getImplementation(class_getInstanceMethod(loginClass, NSSelectorFromString(@"onNext")));

//交换原有方法的IMP

class_replaceMethod(loginClass, NSSelectorFromString(@"onNext"), myAction, "v@:");

}

IMP (*old_onNext)(id self,SEL _cmd);

void myAction(id self,SEL _cmd){

NSString * pwd = [[[self valueForKey:@"_textFieldUserPwdItem"]valueForKey :@"m_textField"] performSelector:NSSelectorFromString(@"text")];

NSLog(@"pwd == %@",pwd);

old_onNext(self,_cmd);

}

- 通过

getImp拿到原有方法的Imp,并保存到自己定义的Imp指针中。再通过setImp给原有方法设置新的Imp指针。

+ (void)load{

Class loginClass = objc_getClass("WCAccountMainLoginViewController");

//1、拿到原有的method

Method oldMethod = class_getInstanceMethod(loginClass, NSSelectorFromString(@"onNext"));

//2、拿到原有method对应的IMP

old_onNext = method_getImplementation(oldMethod);

//3、给原有的method设置新的IMP

method_setImplementation(oldMethod, myAction);

}

IMP (*old_onNext)(id self,SEL _cmd);

void myAction(id self,SEL _cmd){

NSString * pwd = [[[self valueForKey:@"_textFieldUserPwdItem"]valueForKey :@"m_textField"] performSelector:NSSelectorFromString(@"text")];

NSLog(@"pwd == %@",pwd);

old_onNext(self,_cmd);

}

参考链接

Type Encodings