“Windows Defender Exploit Guard”是Windows 10的“Fall Creators”更新提供的一组新的入侵防护功能。“Windows Defender Exploit Guard”的四个组件旨在锁定设备以阻挡恶意软件中的各种常见攻击向量和阻止各种常见的恶意行为,可以使得企业能够平衡安全风险和生产需求。

通过使用云机器学习和启发式来识别、删除恶意软件的传统反病毒技术是终端安全栈的一个不可或缺的组成部分。但是尽管反病毒能力方面不断取得进展,攻击者却仍然在不断地调整他们的攻击技巧和发展攻击技术,来窃取凭据并利用勒索软件进行攻击,并且无需向磁盘写入任何内容。

Windows Defender Exploit Guard依托微软智能安全云图(ISG)和微软世界级的安全研究团队,来识别活跃的漏洞利用程序和常见的恶意行为以在查杀链的各个阶段来阻止这些攻击。尽管存在潜在的漏洞会被利用,并且漏洞利用机制和攻击payload都有所不同,但是仍存在一组核心的行为和攻击向量是许多不同种类的攻击所共有的。通过使用ISG把事件流关联到各种恶意行为上,Windows Defender Exploit Guard提供了处理这些威胁所需的功能。

Windows Defender Exploit Guard的四个组成部分是:

攻击面缩小(ASR):企业可以使用这些设置来减少基于Office、脚本和邮件的恶意软件威胁

网络保护:通过 Windows Defender SmartScreen把你的设备上的所有出站进程设置到不受信任的主机/IP来保护终端免受基于Web的威胁。

受控文件夹访问:通过阻止不受信进程访问受保护的文件夹来保护数据被勒索软件攻击。

Exploit防护:一系列的漏洞缓解措施,可以很容易的进行配置来保护你的系统和应用程序。

攻击面缩小(ASR):智能控制设备的攻击面

email和office应用一般是企业生产的基石,但它们是最常见的攻击媒介,可能会给安全人员带来恶梦。Office和email邮件都是简单并且易行的散布攻击的途径。虽然Office宏和脚本可以提高生产力,但是攻击者也可以利用它们直接运行完全在内存执行的漏洞exploit,而且这些通常无法被传统的反病毒技术检测到。所有的这一切可以使得攻击者在一个看起来完全正常的office文档上执行宏代码或者执行一个邮件附件的恶意PowerShell脚本。攻击面缩小为企业提供了一组内置的策略,可以拦截这些恶意文档使用的底层行为。通过锁定exploit的恶意行为,ASR可以保护企业免受0day漏洞的攻击,比如以下刚刚纰漏的漏洞就可以被阻止:CVE-2017-8759、 CVE-2017-11292 、 CVE-2017-11826。ASR提供的行为可以分为:Office、脚本和email。

对于Office应用,ASR可以:

锁定Office应用创建可执行文件

锁定Office创建子进程

锁定Office应用注入进程

锁定Win32导入宏代码到Office中

锁定混淆过的宏代码

虽然Office的恶意宏通常负责注入、启动可执行文件,但是ASR也可以保护终端用户免受DDE下载者这种新曝光的漏洞的攻击。DDE下载者漏洞利用Office文档中的动态数据交换(DDE)弹出窗口来运行PowerShell下载程序。然而当它这样做的时候,它会启动子进程触发相应的阻塞子进程的规则。

对于脚本来说,ASR可以:

锁定经过混淆的JavaScript, VBScript,和PowerShell脚本

阻止执行从互联网下载payload的JavaScript和VBScript脚本

为了展示ASR的能力,我们可以看看它是如何解决混淆代码的。我们有一个机器学习的模型来支撑我们的混淆代码识别功能,这个模型会更新到客户端然后与恶意软件扫描接口进行交互(AMSI),来判断脚本是否经过了恶意混淆,当匹配程度很高的时候脚本会被阻止执行。

对于Email来说,ASR可以:

阻止从邮件中下载的可执行文件执行

企业管理员可以在其公司电子邮件上设置策略来限制能被分发到终端用户的文件。但是他们没有办法控制通过个人邮箱分发的文件。鉴于鱼叉攻击的增加,员工的个人email需要加以保护。ASR使企业管理员能够在公司设备上的网络邮件和邮件客户端的个人电子邮件上应用文件策略。

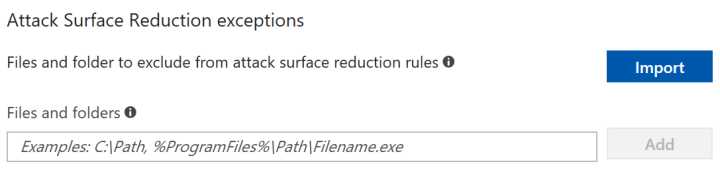

对于企业中使用的任何办公软件都可以自定义基于文件和文件夹的例外,如果你的软件存在一些会触发ASR侦测的异常行为。

ASR依赖Windows Defender Antivirus作为设备上的主要反病毒程序,并且必须要启用实时保护功能。 Windows 10安全baseline建议使用Block模式下的大部分规则来保护设备免受这些威胁。

https://blogs.technet.microsoft.com/mmpc/2017/10/23/windows-defender-exploit-guard-reduce-the-attack-surface-against-next-generation-malware/

网络保护:锁定出站连接

互联网是恶意网站的来源地,这些恶意网站会有计划的引诱和欺骗用户。他们使用网络钓鱼,欺骗广告,诈骗技术,社会工程学和其他作为其手段的一部分。对于一些攻击,攻击者可能会试图获取敏感信息甚至是截获在线的金融支付,或者攻击者可能会试图在你的机器上安装恶意软件。恶意软件通常会尝试连接控制服务器(C&C)来获取指令和释放进一步的恶意payload,因而攻击者可以在网络上进一步扩散恶意软件。

Windows Defender SmartScreen可以保护Edge浏览器免受来自社交的恶意软件、网络钓鱼和其他基于Web的威胁。这使得Microsoft Edge成为最安全的浏览器之一,在NSS Lab于2017年8月23日至9月12日期间针对网络钓鱼防护的测试结果中,Edge的表现优于Chrome和Firefox。

Windows Defender Exploit Guard的网络保护功能利用ISG提供的情报,在必要的情况下对所有出站连接进行审查,并在必要时阻止所有出站连接。通过将新的网络过滤驱动集成到内核中,网络保护功能可以基于ISG的主机名和IP地址相关的信誉来智能评估和阻止出站网络流量。可以使得基于Web的恶意软件无法运行。

路径访问控制

勒索软件和其他未授权应用对文件进行加密意味着用户失去对数据的控制:比如你的文档、珍贵的照片和视频以及其他的一些重要文件。对于企业来说,丢失对文件的访问可能意味着业务的中断。Controlled folder access通过锁定关键文件夹来保护文件,只允许授权的应用程序访问文件。 而未经授权的应用程序(包括恶意的可执行文件,DLL,脚本等)将会被阻止访问,即使它们以用户或管理员的权限运行,通常也是安全的。

默认情况下,路径访问控制会保护文档和重要数据储存的常用路径,但是这个设置是很灵活的。你也可以进行添加来保护其他文件夹,甚至包括其他驱动器上的文件夹。还也可以允许信任的应用访问受保护的文件夹,因此日常生产活动不会受到保护的影响。

启用后,路径访问控制会阻止未经授权的访问,并且会提示用户非法的应用尝试访问或修改受保护的文件,这种保护是实时提供的。

Exploit防护

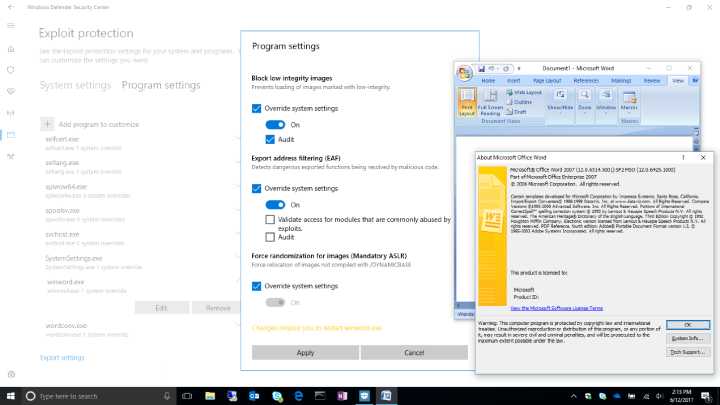

Windows Defender Exploit Guard的exploit防护利用目前已经内置到Windows 10系统中的一系列漏洞缓解措施和系统强化特性。当安装Case Creators更新时,相应的缓解已经配置在你的机器上了。

EMET

增强型防灾减灾工具包(EMET)的用户在升级过程中会被提醒EMET会自动被从机器上卸载。这是因为WDEG包含了内置到Windows 10中的EMET的功能,所以它成为了平台的一部分。

需要注意的一点,Exploit Guard的漏洞防护与EMET相比拥有不同的配置方式。为了使得迁移配置的过程变得更加容易,有一个PowerShell模块可以用来进行转换。此PowerShell模块还为Windows Defender安全中心提供了一个额外的界面来配置其缓解设置。

Windows Defender Exploit Guard管理器

所有Windows Defender漏洞防护组件都可以通过组策略(GP),系统中心配置管理器(SCCM)和移动设备管理(MDM)以及Microsoft Intune进行管理。

所有组件都支持在Audit和Block模式下运行,当Block模式启用时Windows Defender Exploit Guard实时阻止事件。

Windows Defender高级威胁防护

Windows Defender ATP为查看和管理整个企业中的托管端点上的所有安全订阅源和事件提供了单一窗体体验。通过Windows Defender ATP,在防护事件中可以看到整个进程树的执行,从而可以轻易的确定发生的事情。 在下图中可以看到Word恶意文档试图删除可执行文件,该文件在尝试访问C:\Demo文件夹时被阻止。

Exploit Guard也出现在Windows Defender ATP控制台的安全分析仪表板之中。

最后要说明的是,Windows Defender Exploit Guard是Windows 10 Fall Creators更新中加入的最重要的特性之一。就许多方面而言,它完善了我们的预保护的体系栈。

本文由看雪翻译小组 Ox9A82 编译 转载请注明来自看雪社区