一、搭建实验环境:

DynamipsGUI、SecureCRT、unzip-c3640-ik9o3s-mz.124-10.bin的CiscoIOS镜像文件

R1模拟分部路由器,R2模拟Internet, R3模拟总部路由器。

并且在R1及R3上使用回环接口模拟各自内部局域网主机

具体IP地址及路由如下:

R1: fa0/0:10.1.1.1/30

Loopback1:172.16.0.1/24

R2: fa/0: 10.1.1.2/30

fa0/1:20.2.2.2/30

R3: fa0/1:20.2.2.1/30

Loopback1:192.168.0.3/24

1、打开小凡DynamipsGUI设置界面,设置路由器个数为3个,设备类型为3640,根据类型选择unzip-c3640-ik9o3s-mz.124-10.bin的CiscoIOS镜像文件,接着就是计算idle的值了,点击“计算idle”,确定。在弹出的命令提示行下按任意键启动路由器,然后按“Ctrl+]+i”来计算idle的值。

由于idle值的计算是根据计算机的硬件来得出结果,为了避免误差,降低内存利用率,建议多计算几次,取出出现次数最多的数值。将得出的idle值填入idle-pc中,设置输出目录到指定位置,点击“下一步”。

2、选择3个路由器的端口模块,然后点击下一步。

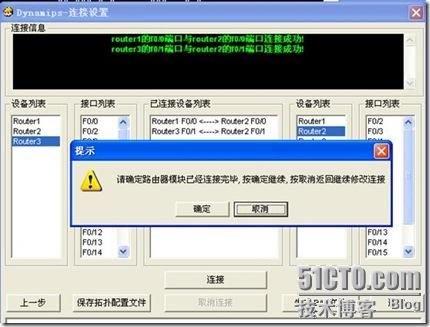

3、连接各个路由器的端口,Router1的fa0/0与Router2的fa0/0相连,Router2的fa0/1与Router3的fa0/1相连,并使他们生成.Bat文件,然后退出,OK!3个模拟路由器已经建立成功,接下来就是用SecrueCRT来连接这3个路由器了。

4、当然,首先是要启动者三个路由器啦,

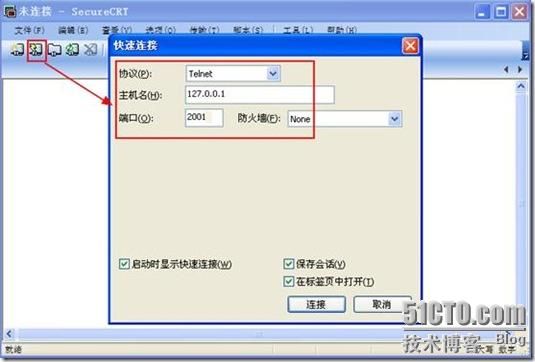

5、打开SecureCRT的主界面,使用Telnet来连接这三台路由器。具体参数设置为使用Telnet协议,主机名设为127.0.0.1,Router1的端口为2001,Router2的端口为2002,Router3的端口为2003。这写端口号是Console端口,可以在选择3个路由器的端口模块时看到这三个端口。

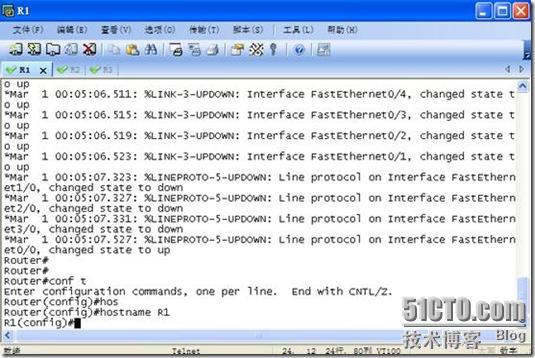

三个路由器启动之后,通过SecureCRT连接并修改hostname为R1、R2、R3。

二、×××实验配置:

1、

R1路由器的基本配置:

添加默认路由为10.1.1.2

R2路由器的基本配置:

R3路由器的基本配置:

添加默认路由为20.2.2.2

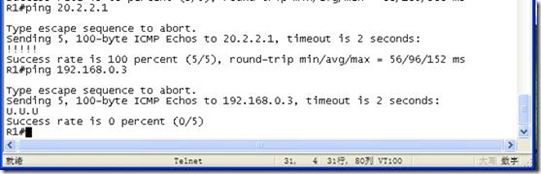

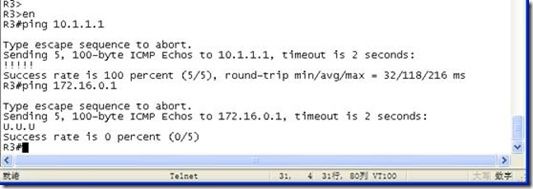

2、在R1上可以ping通R3的fa0/1端口,但是ping不通loopback 1端口。在R3上也是类似情况。

3、在R1上配置IKE

crypto isakmp enable //开启isakmp;

crypto isakmp policy 10 //配置优先级为10的IKE策略。(策略编号1-1000,号越小,优先级越高。假如想多配几个×××,可以写成policy 2、policy3……);

encryption aes //指定加密算法为aes

hash md5 // 指定散列算法为md5

authentication pre-share //指定验证为预共享

group 2 //指定交换密钥D-H算法密钥强度为group 2

4、配置对等体的预共享密钥为linuxtro

5、配置Ipsec变换集

crypto ipsec transform-set r1_to_r3 esp-aes //创建一个r1_to_r3的变换集,指定变换为esp-aes。 Esp-aes主要来提供加密。但也可以提供认证和完整性。

mode transport //指定ipsec的传输模式为transport

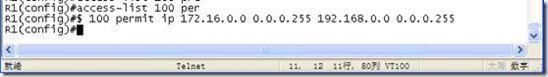

6、配置加密访问列表

7、配置加密映射表

Set peer 20.2.2.1 //指定对等体的地址

Set tran r1_to_r3 //指定交换集

Match addre 100 //指定加密访问列表

8、将加密映射表应用到fa0/0接口上

到此为止,R1的配置就完成了,R3的配置与此类似,不同之处如下:

通过Ipsec加密数据时,对等体的IP地址为10.1.1.1

配置Ipsec交换集时,创建交换集名称为r3_to_r1

配置加密访问列表时,源地址和目标地址不同

R3的具体配置如下:

R3#show running-config

Building configuration...

Current configuration : 1661 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R3

!

boot-start-marker

boot-end-marker

!

!

no aaa new-model

memory-size iomem 5

!

!

ip cef

no ip domain lookup

!

!

crypto isakmp policy 10

encr aes

hash md5

authentication pre-share

group 2

crypto isakmp key linuxtro address 10.1.1.1

!

crypto ipsec transform-set r3_to_r1 esp-aes

mode transport

!

crypto map R3 100 ipsec-isakmp

set peer 10.1.1.1

set transform-set r3_to_r1

match address 100

interface Loopback1

ip address 192.168.0.3 255.255.255.0

!

interface FastEthernet0/0

!

interface FastEthernet0/1

no switchport

ip address 20.2.2.1 255.255.255.252

crypto map R3

ip route 0.0.0.0 0.0.0.0 20.2.2.2

!

!

access-list 100 permit ip 192.168.0.0 0.0.0.255 172.16.0.0 0.0.0.255

!

control-plane

line con 0

line aux 0

line vty 0 4

!

!

End

三、×××实验验证

先在R1上通过loopback 1端口来pingR3的loopback1端口,结果显示是可以ping通的,说明×××建立成功。

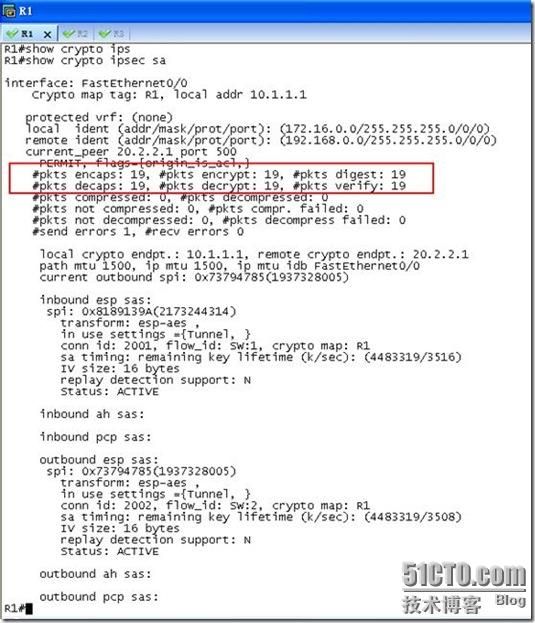

查看IKE阶段的安全关联性是否成功。出现QM_IDLE字样说明是成功的。

查看ipsec关联性,出现以下详细的内容证明IPSEC 安全关联建立成功。

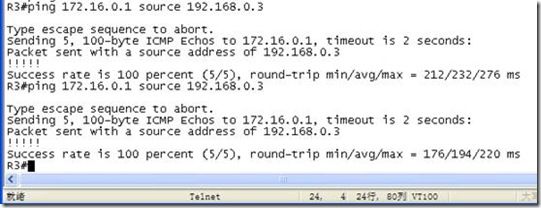

再到R3上测试一下:可以看到实验结果也是正确的。