在之前的博客中,已经按照标准部署进行了配置,基本上标准的部署已经完成,但是在IT环境中,细节决定成败,在我们通过Web进行访问RemoteApp程序时候,总会有一些警告和阻拦,这些问题虽然不影响到用户的使用,但是这影响到在使用过程中的安全性,解决这些问题的方法就是证书。

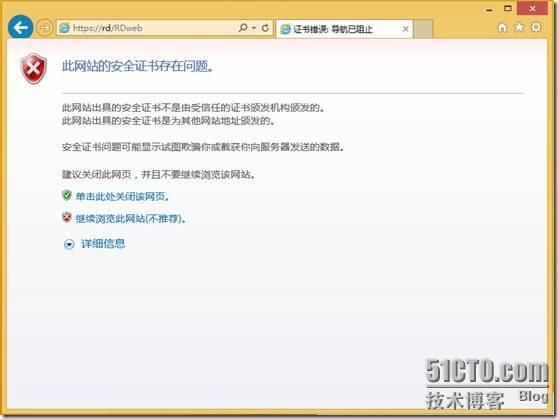

首先我们要解决的问题就是,当我们登录到RDWeb服务器进行访问时,总是提示“此网站的安全证书存在问题”

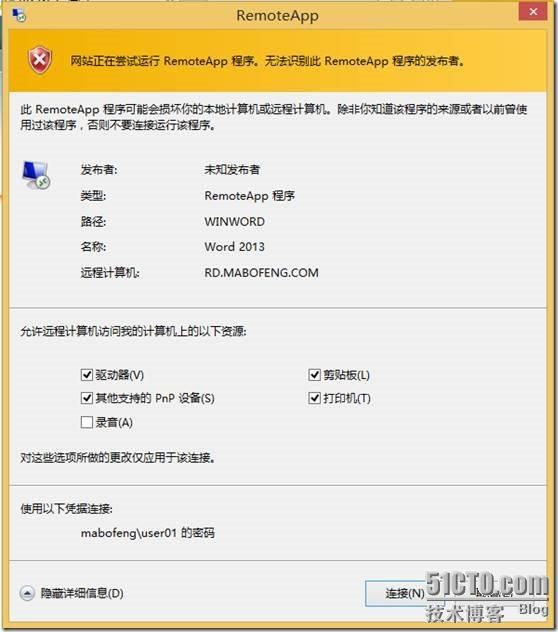

其次,主要解决的问题是,当启动其中的一个RemoteApp应用程序时候,总是弹出“网站要求运行RemoteApp程序。无法识别此RemoteApp程序发布者”

以上的2个问题都是可以通过证书服务器来进行解决,配置好证书问题,这2个警告就可以消除,在本次博客中,主要完成下面3个方面:

1、 安装CA证书服务器

2、 设置Web安全访问

3、 信任remoteapp发布者

在此次配置中,使用的服务器情况如下:

服务器名称 |

操作系统 |

IP设置 |

功能 |

AD-DC.mabofeng.com |

Windows Server 2012 R2 |

192.168.1.100 |

域控制器 |

AD-DC.mabofeng.com |

Windows Server 2012 R2 |

192.168.1.100 |

CA证书服务器 |

RD-CB.mabofeng.com |

Windows Server 2012 R2 |

192.168.1.201 |

远程桌面连接代理 |

RD-WA.mabofeng.com |

Windows Server 2012 R2 |

192.168.1.150 |

远程桌面Web访问 |

RD-SH.mabofeng.com |

Windows Server 2012 R2 |

192.168.1.170 |

远程桌面会话主机 |

RD-CC.mabofeng.com |

Windows 8.1 |

192.168.1.99 |

客户端计算机 |

一、安装CA证书服务器

1、在AD-DC.mabofeng.com服务器中,在域控服务器上安装证书服务器,在服务器管理器中,点击管理,在弹出的菜单中选择“添加角色和功能”

2、在添加角色和功能向导中“开始之前”页面中,点击下一步。

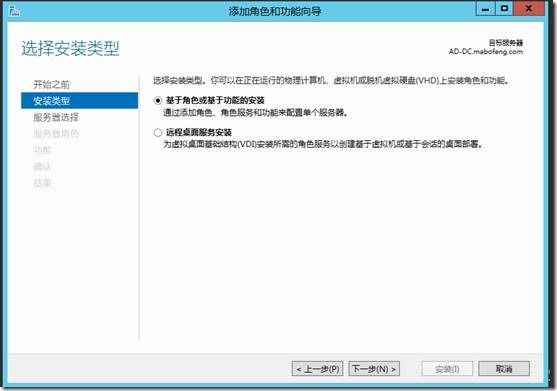

3、在选择安装类型页面中,选择基于角色或者基于功能的安装,点击下一步

4、在“服务器选择”页面中,选择要安装角色和功能的服务器或虚拟硬盘,选择“从服务器池中选择服务器”然后选择本机,点击下一步。

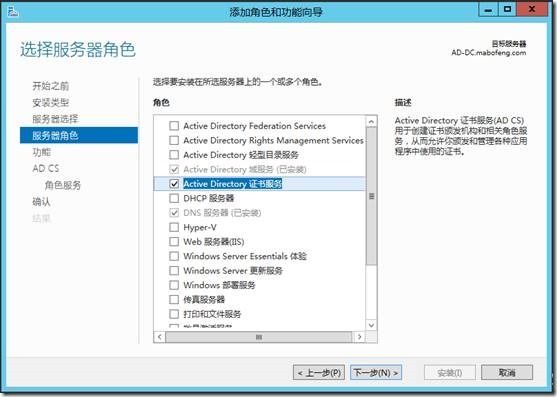

5、在“选择服务器角色”界面中,选择Active Directory证书服务,点击下一步。此时,我们将Active Directory域服务和DNS服务器同时安装在了同一台计算机中,如果服务器资源富裕,建议单独部署各个功能组件,并设置Active Directory辅域。

6、在“选择功能”页面中,不选择任何功能组件,直接点击下一步。

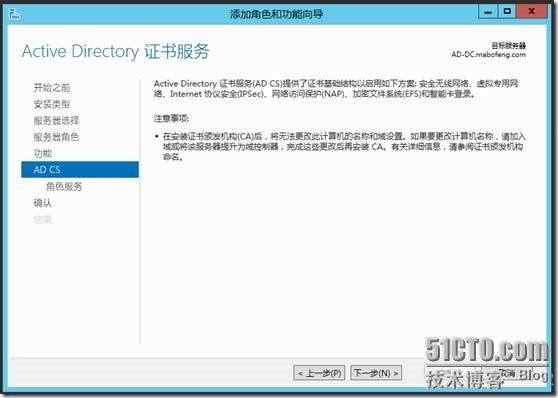

7、接下来就进入了“Active Directory证书服务”的配置页面,在配置向导中点击下一步。

8、在“选择角色服务”页面中,选择Active Directory证书服务的角色服务,这里选择“证书颁发机构”和“证书颁发机构Web注册”,然后点击下一步。

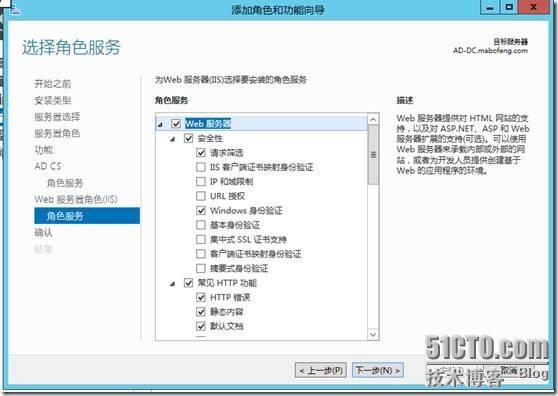

9、当我们勾选“证书颁发机构Web注册”时,同时需要添加Web服务器(IIS),在添加证书颁发机构Web注册所需的功能页面中,显示了要配置iis的功能组件,这里点击“添加功能”。

10、接下来就是配置Web服务器角色(IIS),在Web服务器角色(IIS)页面中,点击下一步。

11、在“角色服务”页面中,为web服务器(IIS)选择要安装的角色服务,默认基本选项,点击下一步。

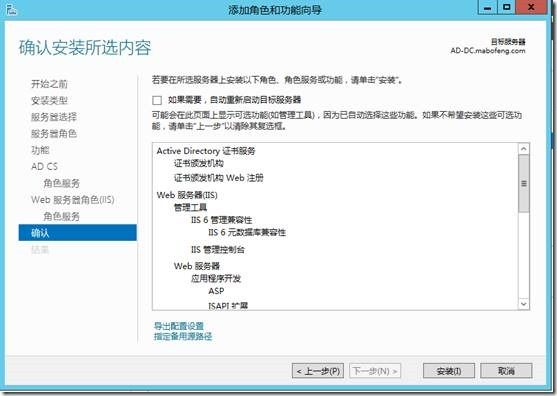

12、在“确认安装所选内容”页面中,确认要在所选服务器上安装的角色、角色服务或功能,勾选“如果需要。自动重新启动目标服务器”最后点击安装。

等待一段时间后,CA证书服务器就安装完成了,安装阶段的工作就完成了,但是要使用CA证书服务器就必须配置一个企业CA证书。接下来就来配置业CA证书。

1、在AD CS配置向导中,凭据界面中,指定凭据以配置角色服务,默认是域管理员,如需要进行更改用户,可以点击“更改”,然后点击下一步。

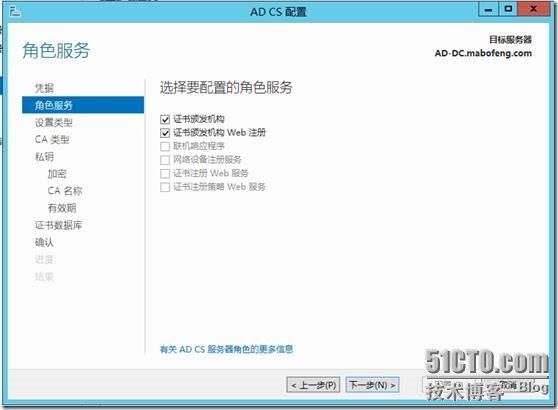

2、在“角色服务”页面中,选择要配置的角色服务,点击“证书颁发机构”和“证书颁发机构web注册”,然后点击下一步。

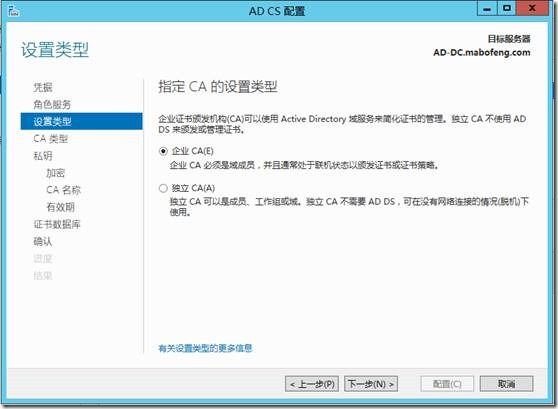

3、在“设置类型”页面中,指定CA的设置类型,企业证书颁发机构分为2种,一种是企业CA,另一种是独立CA,使用企业CA的用户要求必须是域成员,并且通常处于练级状态以颁发证书或证书策略,而独立的CA一般是非域环境,独立的CA不需要AD DS,并且可以在没有网络连接的情况下使用,一般是指第三方的CA证书服务。这里选择企业CA,然后点击下一步。

4、在CA类型页面中,指点CA类型,在安装证书服务器时,将创建或扩展公钥基础结构层次结构,根CA位于PKI层次结构的顶部,颁发其自己的自签名证书,从属CA从PKI层次结构中位于其上方的CA接收证书。这里选择根CA,点击下一步。

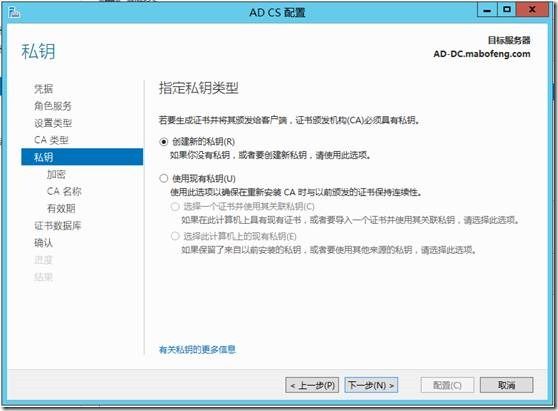

5、在私钥页面中,指定私钥的类型,可以使用现有的私钥,也可以是创建新的私钥,这里选择创建新的私钥,点击下一步。

6、在CA加密页面中,选择加密的选项,然后点击下一步。

7、在指定CA名称页面中,键入公用名称以标识该证书颁发机构,此名称将添加到该CA颁发的所有证书者,CA的公用名称是以证书服务器的计算机名称后面加-CA,可分辨名称后缀值是自动生成的,不过可以对其进行修改,然后点击下一步。

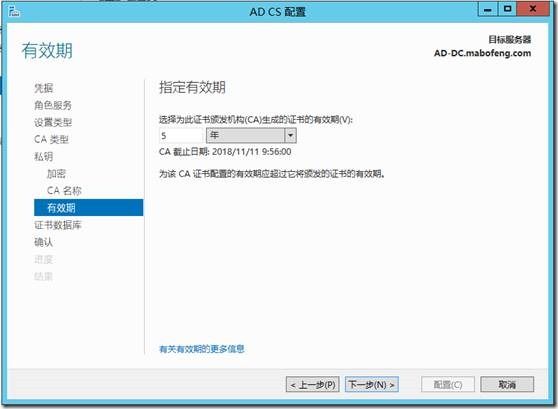

8、在“有效期”界面中,选择为此证书颁发机构CA生成的证书有效期,默认时间为5年,以配置完成时间为起始,设置完成后点击下一步。

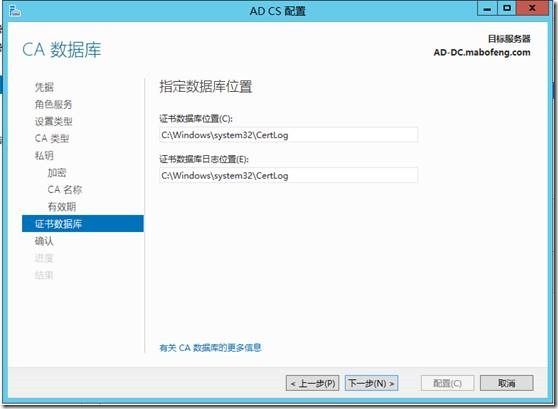

9、在CA数据库页面中,指定证书数据库的位置和证书服务器日志的位置,默认地址为C:/Windows/System32文件夹中,设置完成后点击下一步。

10、在确认页面中,确认配置的角色、角色服务或功能,然后点击配置。

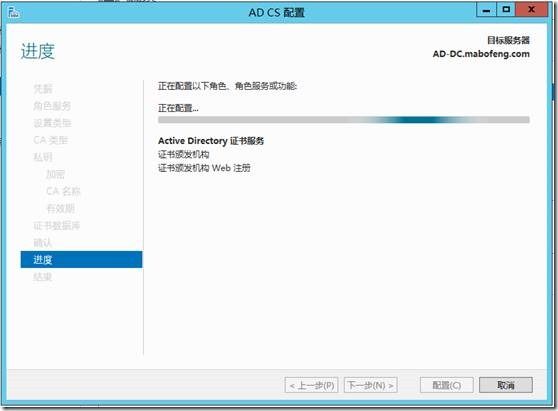

11、在配置进度页面中,正在配置角色服务,等待一段时间后,即可配置完成。

12、在结果页面中,成功配置证书颁发机构和证书颁发机构Web注册,至此,证书的安装和配置工作就全面完成了,接下来就是配置证书模版。

接下来主要是配置证书模版,由于一般企业中的证书服务器是给域中所有的计算机中使用,域证书服务器中默认包含了很多证书模版,为了保险和安全,建议手动建立一个证书模版,可以专门为RD服务器使用,由于我们是颁发公用的证书,所以对模版也要进行简单的设置。

1、在服务器管理器中,点击工具,在弹出的工具菜单中,选择证书颁发机构,在证书颁发机构页面中,右键选择证书模版,在弹出的菜单中选择管理。

2、在证书模版控制台中,找到计算机模版,然后右键点击计算机模版,在弹出的选项中选择复制模版。

3、在新建模版的属性中,首先选择常规页面,在常规页面中,设置模版显示名称,这里输入RD计算机,并勾选在Active Directory中发布证书。

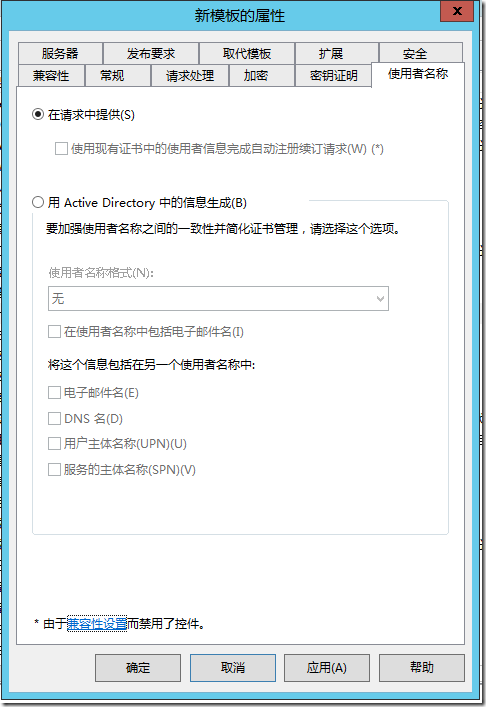

4、在使用这名称的选项中,点击“在请求中提供”设置完成后,点击应用。

5、在“证书颁发机构”页面中,右键选择证书模版,在弹出的菜单中选择新建-要颁发的证书模版。

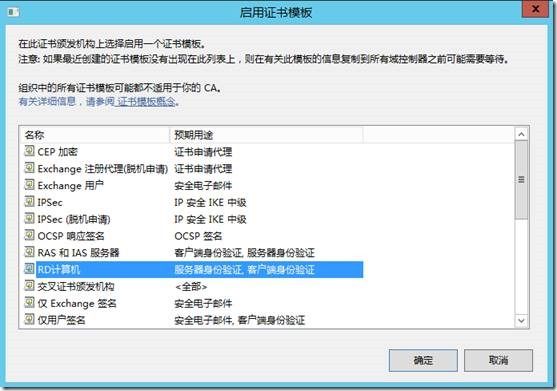

6、在启用证书模版页面中,找到之前设置的RD计算机,选中后点击确定。

7、最后,在证书模版中,就可以看到设置的RD计算机模版,此时,证书方面的设置基本完成了。

二、设置Web安全访问

Web安全访问主要设置IIS,无论是采用什么安装模式,包括标准部署或者是快速部署,只要安装了远程桌面Web访问Remote Desktop Web Access服务,那么在服务器中就会安装IIS web服务器,如果需要进行安全访问,其主要就是设置IIS,其实这部分不属于RemoteApp设置范畴,应该属于IIS的安全访问设置,所以对IIS较为熟悉的工程师,对这部分都会感到熟悉,下面就来设置Web的安全访问。

1、 在RD-WA.mabofeng.com服务器中,在服务器管理器中,点击工具,在弹出的工具菜单中,选择IIS管理器,在IIS中的RD-WA服务器中,双击选择“证书服务器”。

2、在服务器证书页面中,右边的操作栏目中,点击选择创建域证书。

3、在创建证书向导中的可分辨名称属性中,输入申请证书的必要信息,这里的通用名称要输入服务器的完整域名,输入完成后,点击下一步。

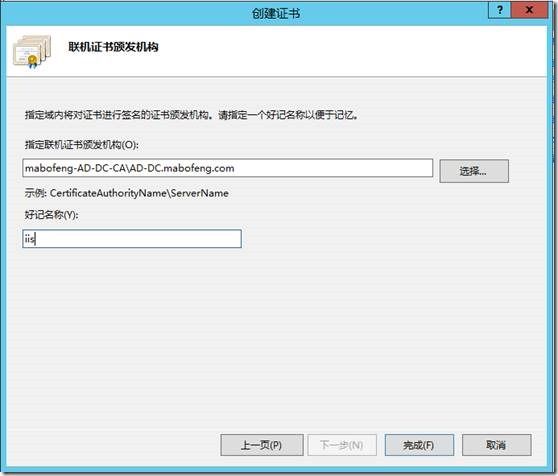

4、在创建证书向导中的联机证书颁发机构页面中,指定域内将对证书进行签名的证书颁发机构,并指定一个好记的名称以便于记忆,首先点击选择,选择域中的证书服务器,然后设置一个名称,点击完成。

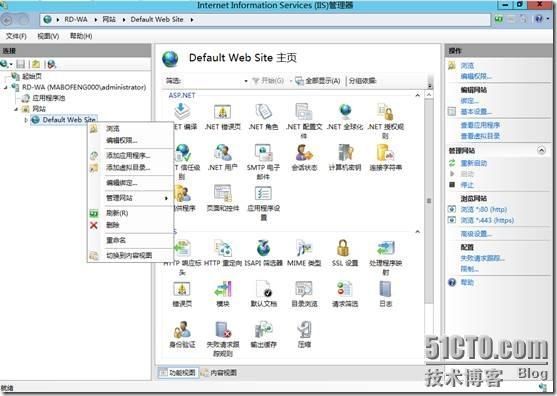

4、 当申请完成后,接下来我们进行网站443端口绑定,首先我们点开网站树状结构,右键选择Default Web Site,在弹出的菜单中选择“编辑绑定”。

5、在网站绑定页面中,选择https,端口443,然后点击编辑。

6、在“编辑网站绑定”页面中,选择SSL证书,点击选择按钮,选择之前申请的证书,然后点击确定。

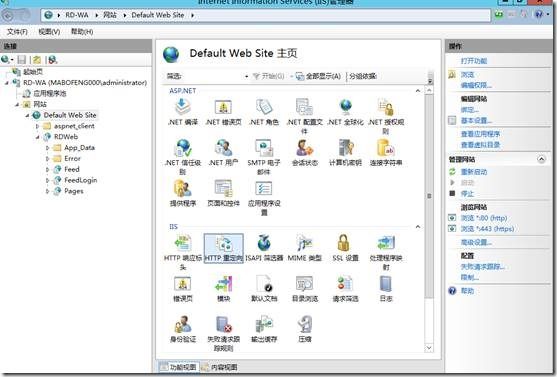

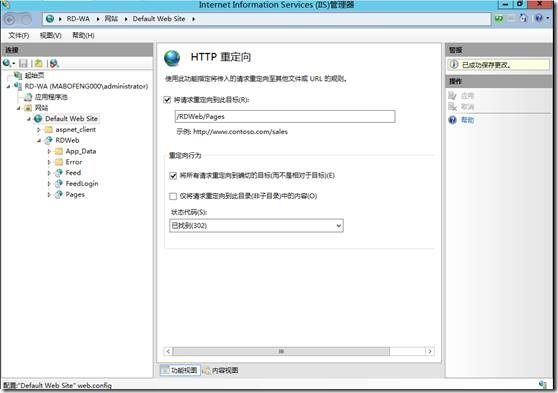

7、为了简单方便的进行访问,我们可以将IIS中默认的首页,设置为RD Web访问的地址,所以我们可以设置默认首页中的HTTP重定向。

8、在IIS首页中的http重定向页面中,勾选要求重定向到此目录,并在文本框中填写RD Web的地址,其地址为/RDWeb/Pages。

9、设置完成后,在RD-CC.mabofeng.com的Windows 8.1操作系统中,打开IE浏览器,输入远程桌面Web访问Remote Desktop Web Access服务器的地址,https:// RD-WA.mabofeng.com/。此时我们就可以看到,可以安全的进行访问Remote Desktop Web Access,并且不会提示证书错误。

三、信任RemoteApp发布者

信任RemoteApp发布者就是解决当启动其中的一个RemoteApp应用程序时候,总是弹出“网站要求运行RemoteApp程序,无法识别此RemoteApp程序发布者”,如果配置了证书服务,就可以此类的问题。

1、以域管理员的身份登录到RD-SH.mabofeng.com 远程桌面会话主机,然后在运行中输入mmc。

2、打开系统的控制台后,点击文件-添加/删除管理单元。

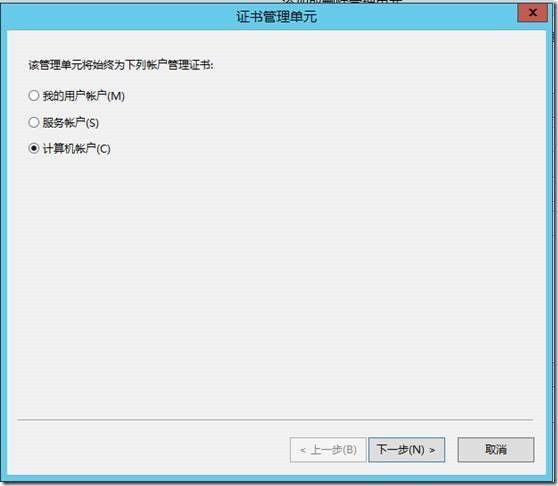

3、在计算机上为此控制台选择证书并配置所选的单元组,点击添加。

4、在证书管理单元界面中,选择计算机账户,然后点击下一步。

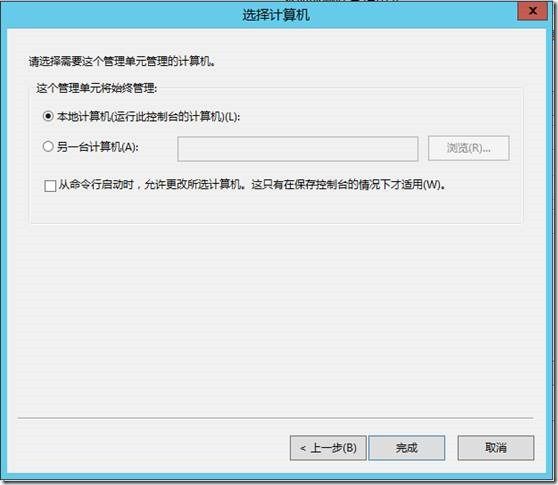

5、在选择计算机页面中,选择本地计算机(运行此控制台的计算机),然后点击完成。

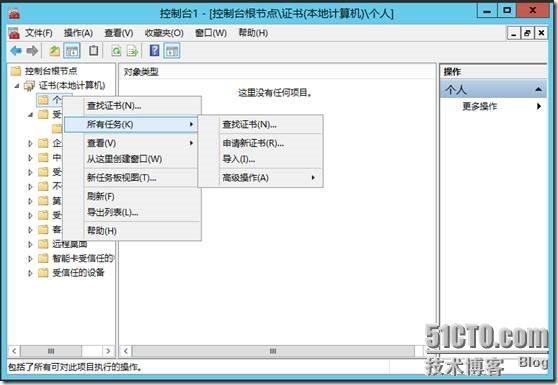

6、在证书(本地计算机)页面中,在个人证书里,右键点击个人,在弹出的菜单中选择所有任务-申请新证书。

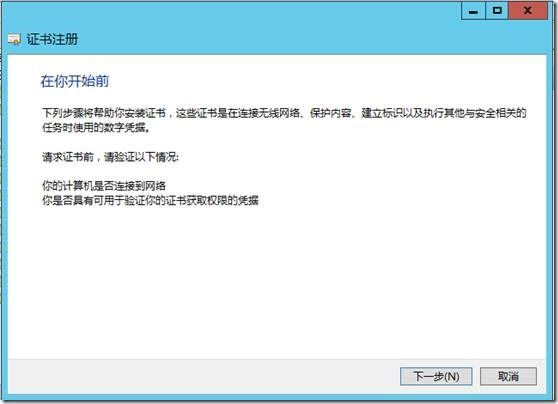

7、在证书注册页面里开始界面中,点击下一步,在申请之前,要确保能申请的服务器能连接到证书服务器,然后点击下一步。

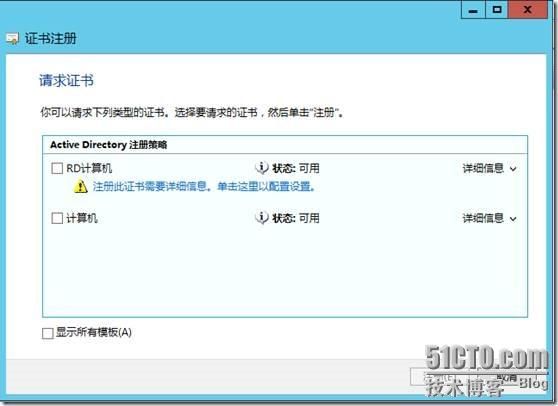

8、在证书注册页面里选择证书注册策略界面中,注册策略启用基于预定义证书模版的证书注册,可以点击属性查看域证书服务器。然后点击下一步。

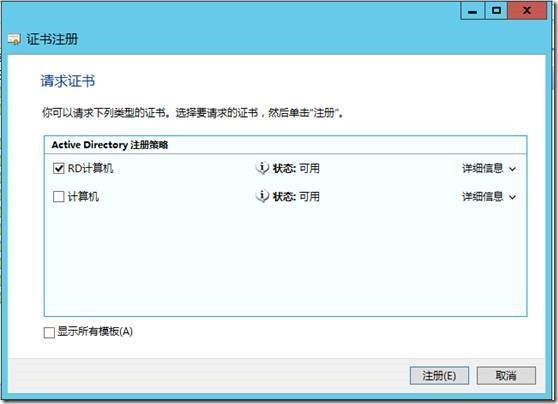

9、选择RD计算机证书模版,并点击×××感叹号,“注册此证书需要详细信息,单击以配置设置。”

10、在证书属性中的使用者界面中,在使用者名称中,选择公用名,并添加RD-SH.mabofeng.com远程会话主机,在备用名称中,选择其他组件服务器的名称。

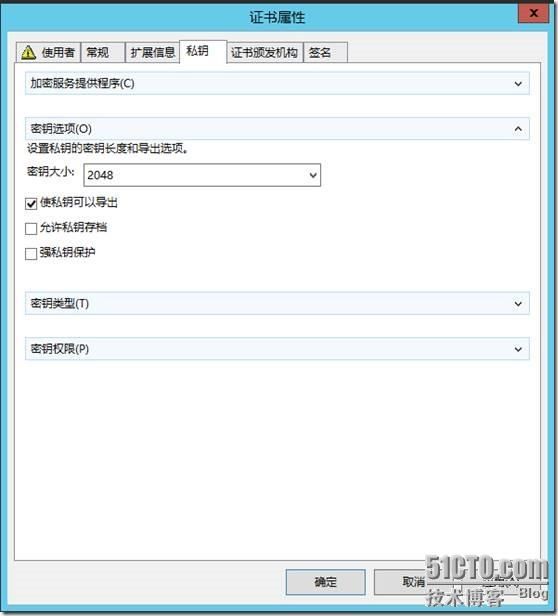

11、在证书属性中的私钥界面中,密钥选项中设置私钥的密钥长度和导出选项,勾选“使私钥可以导出”,设置完成后,点击应用。

12、设置证书属性完成后,回到证书注册界面中,点击注册。

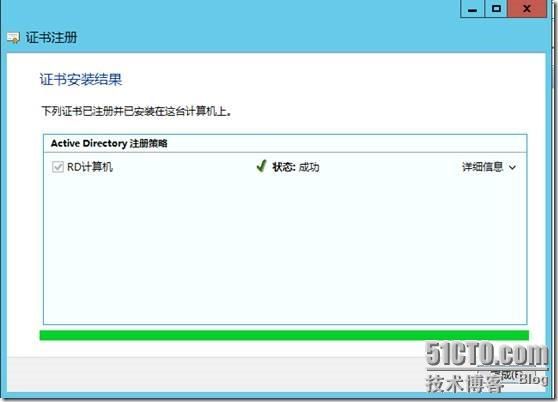

13、在证书注册里证书安装结果中,查看证书申请的状态,证书申请成功后,点击完成,退出证书注册。

14、成功申请证书后,在个人-证书里可以看到证书,这是右键选择证书,在弹出的菜单中选择所有任务-导出…。

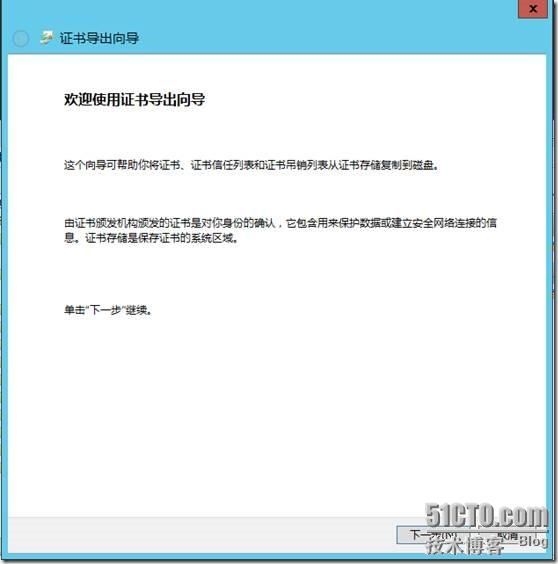

15、在“欢迎使用证书导出向导”中,点击下一步。

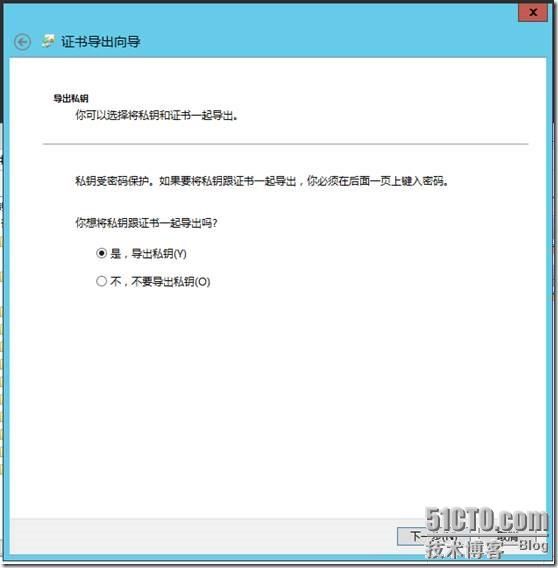

16、在导出私钥中,可以选择将私钥和证书一起导出,但是这里我们只需要导出私钥即可,所以选择“是,导出私钥”。点击下一步。

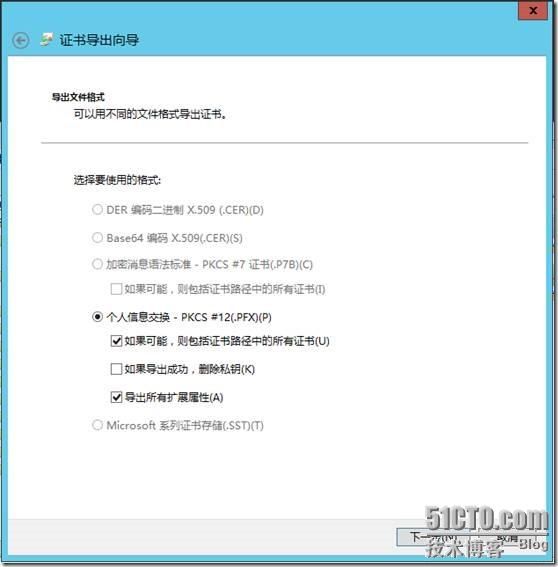

17、在证书导出向导中,选择使用要导出的格式,选择个人信息交换-PKCS # 12(.PFX),并选择导出所有扩展属性,然后点击下一步。

18、在安全页面中,需要设置导出私钥的安全性,可以对用户进行私钥的权限设置,或者设置一个私钥密码,然后点击下一步。

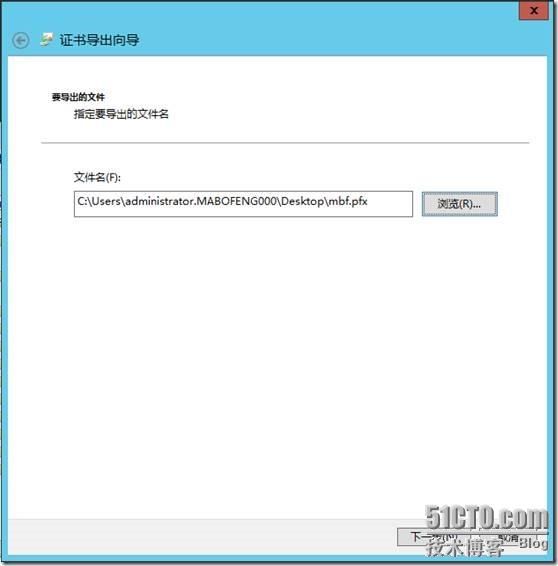

19、设置要导出私钥的地址和名称,然后点击下一步。

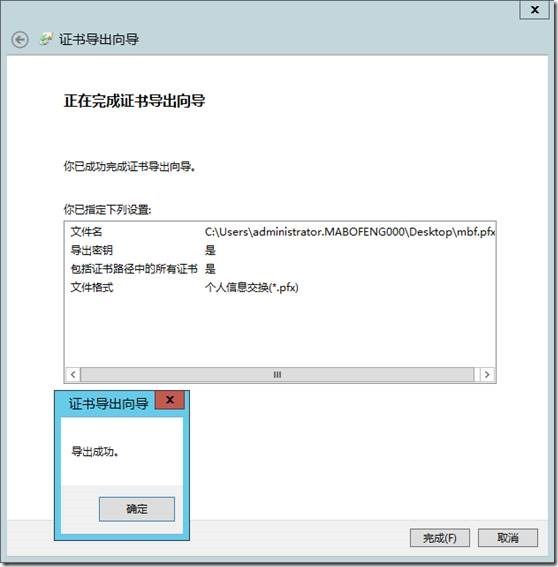

20、最后,成功导出证书私钥,点击完成,退出证书导出向导。

接着我们把这张证书分别复制到RD-SH,RD-CB,RD-WA服务器上,在运行里输入MMC,选择本地计算机帐户证书,个人证书里导入此证书。然后在各服务器上用各自的管理控制台选择此证书应用起来。

1、在其中的一台RD服务器管理器中,选择远程桌面服务器,点击概述,在部署概述中,点击任务,在下拉菜单中选择“编辑部署属性”

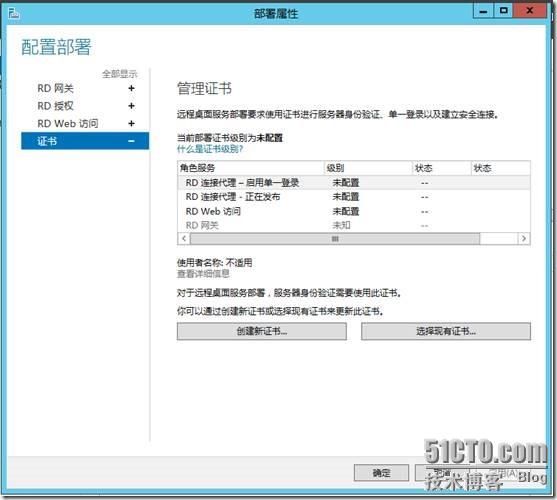

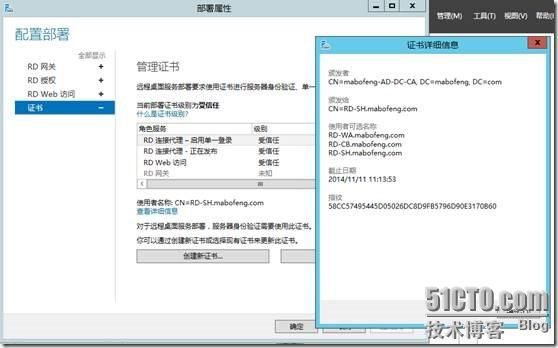

2、在配置部署里证书页面里,远程桌面服务部署要求使用证书进行服务器身份验证,单一登录以及建立安全连接,将之前的证书分别导入到这些角色中。

3、点击选择现有证书后,选择之前导出的私钥,并输入正式的密码,然后点击确定。

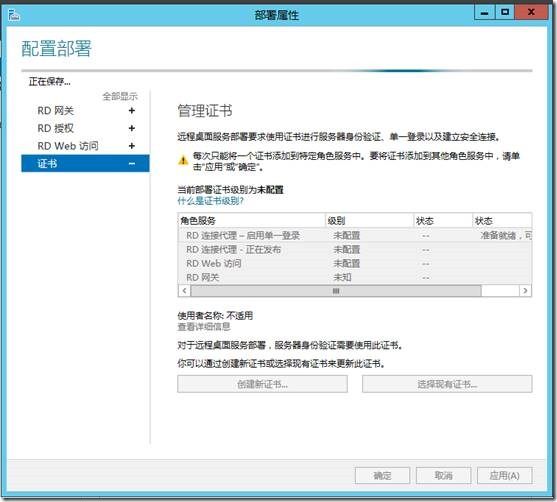

4、导入后,需要点击应用,每个证书都必须分别进行导入。

5、导入后会显示是否成功导入和证书的安全级别。

6、之后可以拆开证书的详细信息,这里要注意的是,要记住指纹的编号,在后面的域策略中会要求输入认证的指纹信息。

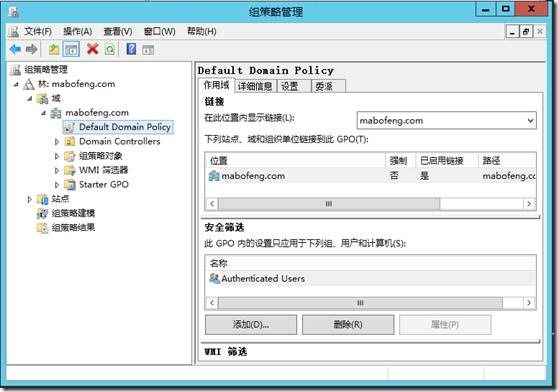

7、当证书设置完成后,需要在域策略中信任这些证书所在服务器的发布者,首先我们以域管理员的形式登录到域控制器,在AD的组策略里,右键单击Default Domain Policy,选择编辑。

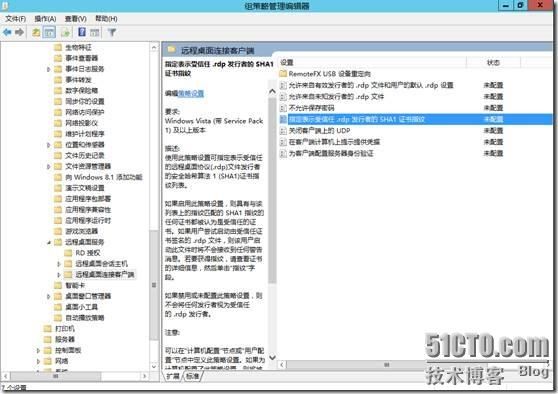

8、在Default Domain Policy中,定位到计算机配置\策略\管理模板\Windows组件\远程桌面服务\远程桌面连接客户端。双击指定表示受信任.rdp发行者的SA1证书指纹。

9、在.rdp发行者的SA1证书指纹策略中点击启用,把指纹复制进去,然后点击确定。

10、将用于对RDP文件进行数字签名的证书的指纹添加到Default Domain Group Policy设置中,这一步是必需的,这样用户每次启动RemoteApp程序时才不会出现受信任的发行者的警告对话框。完成后使用命令gpupdate /force强制跟新域策略。

11、接下来我们就来进行下测试,在RD-CC.mabofeng.com,win8.1客户端中点击应用后,会直接弹出运行窗口,不会弹出任何的警告,此时证书验证成功。