加密与解密

基础

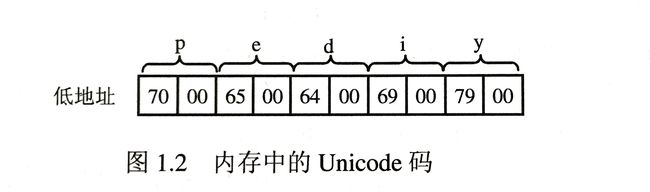

Intel x86 小端法 Unicode编码逐字储存“pediy”

重要API:

GetDlgItem 获取对话框句柄

GetDlgItemTextA/W 获取对话框文本

MessageBoxA/W 创建和显示信息框

x86段寄存器:FS GS

8086:

代码段寄存器CS:存放当前执行的程序的段地址。

数据段寄存器DS:存放当前执行的程序所用操作数的段地址。

堆栈段寄存器SS:存放当前执行的程序所用堆栈的段地址。

附加段寄存器ES:存放当前执行程序中一个辅助数据段的段地址。

CPU寻址:段基址+段偏移,段默认大小64KB,全部段r/w,date段可执行,特权级0

汇编:

例如下面一段VC程序:

TCHAR szBuffer[30]={0};

TCHAR cCode[30]={0};

……

case IDC_OK:

GetDlgItemText(hDlg,IDC_TXT1,cCode,sizeof(cCode)/sizeof(TCHAR)+1);

wsprintf(szBuffer,TEXT("%ld"),123);

if(lstrcmp(cCode, szBuffer)==0)

MessageBox(NULL, TEXT ("注册成功!"), TEXT ("恭喜你!"), 0) ;

break;

这段程序被Visual C++编译器编译后,就会变成机器语言程序,然后就可在机器上执行了。由于是机器语言了,直接分析是不可能。但解密者可以通过反汇编工具,如W32Dasm、IDA pro等,将二进制的机器语言反汇编成汇编代码,在汇编代码级别上来分析程序的功能。汇编代码如下:

: 00401080 6A1F push 0000001F ; 字符缓冲区的长度

:00401082 50 push eax ; 文本缓冲区指针

:00401083 68E8030000 push 000003E8 ; 控件标识号

:00401088 51 push ecx ; hDlg,对话框句柄

* Reference To: USER32.GetDlgItemTextA, Ord:0104h

:00401089 FF1598404000 Call dword ptr [00404098] ; 调用函数GetDlgItemTextA

:0040108F 6A7B push 0000007B ; 需转换的数字123的十六进制

:00401091 8D542404 lea edx, dword ptr [esp+04]

* Possible StringData Ref from Data Obj ->"%ld"

:00401095 6850504000 push 00405050 ; 指向参数%ld

:0040109A 52 push edx ; 转换后的缓冲区地址

* Reference To: USER32.wsprintfA, Ord:02ACh

:0040109B FF159C404000 Call dword ptr [0040409C] ; 函数wsprintfA

:004010A1 83C40C add esp, 0000000C ; 平衡堆栈

:004010A4 8D442400 lea eax, dword ptr [esp]

:004010A8 8D4C2420 lea ecx, dword ptr [esp+20]

:004010AC 50 push eax ; 指向字符“123”

:004010AD 51 push ecx ; 指向输入的字符

* Reference To: KERNEL32.lstrcmpA, Ord:02FCh

:004010AE FF1508404000 Call dword ptr [00404008] ; lstrcmpA函数比较两个字符

:004010B4 85C0 test eax, eax ; 如相等,返回0到eax寄存器

:004010B6 752E jne 004010E6 ; 不相等就跳转

:004010B8 50 push eax ; 消息框样式

* Possible StringData Ref from Data Obj ->"恭喜你!"

:004010B9 6844504000 push 00405044 ; 指向消息框标题

:004010BE 6838504000 push 00405038 ; 指向消息框文本

:004010C3 50 push eax ; 父窗口够句柄

* Reference To: USER32.MessageBoxA, Ord:01BEh

:004010C4 FF15A0404000 Call dword ptr [004040A0] ; 函数MessageBoxA

虚拟内存

- 当一个应用程序被启动时,操作系统就创建一个新进程,并给每个进程分配2GB的虚拟地址(不是内存,只是地址)。

- 虚拟内存管理器将应用程序的代码映射到那个应用程序的虚拟地址中的某个位置,并把当前所需要的代码读取到物理地址中(注意:虚拟地址与应用程序代码在物理内存中的位置是没有关系的)。

- 如果使用动态链接库DLL,DLL也会被映射到进程的虚拟地址空间中,在需要的时候才被读入物理内存中。

- 其他项目(例如数据、堆栈等)的空间是从物理内存中分配的,并被映射到虚拟地址空间中。

- 应用程序通过使用它的虚拟地址空间中的地址开始执行,然后虚拟内存管理器把每次的内存访问映射到物理位置。

即:

应用程序是不会直接访问物理地址的。

虚拟内存管理器通过虚拟地址的访问请求来控制所有的物理地址访问。

每个应用程序都有相互独立的4GB寻址空间,不同应用程序的地址空间是隔离的。

DLL程序没有自己的“私有”空间,它们总是被映射到其他应用程序的地址空间中,作为其他应用程序的一部分运行。因为如果它不和其他程序处于同一个地址空间,应用程序就无法调用它。

使用虚拟内存的好处是:简化了内存的管理,并可弥补物理内存的不足;可以防止多任务环境下各个应用程序之间的冲突。

64位Windows操作系统提供16TB的有效寻址空间,其中有一半可用于用户模式的应用程序。

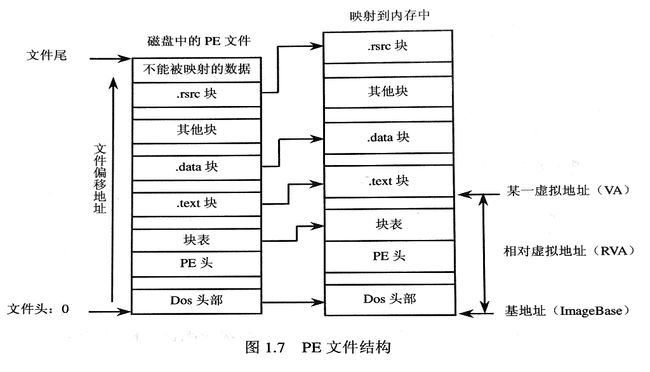

PE文件结构:

调试

条件码:

①OF(Overflow Flag)溢出标志,溢出时为1,否则置0.标明一个溢出了的计算,如:结构和目标不匹配.

②SF(Sign Flag)符号标志,结果为负时置1,否则置0.

③ZF(Zero Flag)零标志,运算结果为0时置1,否则置0.

④CF(Carry Flag)进位标志,进位时置1,否则置0.注意:Carry标志中存放计算后最右的位.

⑤AF(Auxiliary carry Flag)辅助进位标志,记录运算时第3位(半个字节)产生的进位置。有进位时1,否则置0.

⑥PF(Parity Flag)奇偶标志.结果操作数中1的个数为偶数时置1,否则置0.

控制标志位:

⑦DF(Direction Flag)方向标志,在串处理指令中控制信息的方向。

常用断点:

- INT3断点 使用机器码 CC 替换

- 硬件断点 Intel调试寄存器DR0~3 4个调试寄存器 可设置4个硬件断点

- 内存断点 对所有地址设置为不可访问/不可写属性,当w/r时就会出现异常,截获异常后比较与用户输入地址,相同则中断。

还有消息断点,条件断点等

Run trance 记录执行过的指令

选中代码可Hit trance辨别执行和未执行的代码

逆向分析

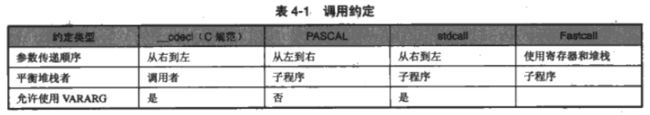

调用约定:

转移指令

需要关注的API:

算法:

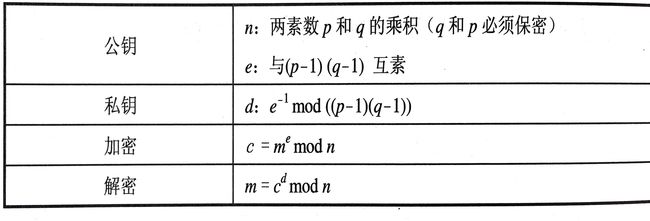

RSA算法概述: