实验目的: 1).通过配置IPSEC、GRE和NAT技术,让我们对IPSEC和NAT的工作原理有更深的了解

2).掌握IPSEC的配置方法,对它在网络上的应用有更深的了解

实验要求: 1).知道IPSEC与NAT之间冲突问题,知道该如何解决.

实验内容: 1).在同一台路由器上配置IPSEC和NAT技术,IPSEC流量从GRE tunnel上走。

一、配置路由器的地址

R1:

R1(config)#int s1/0

R1(config-if)#ip add 199.1.1.1 255.255.255.0

R1(config-if)#clock rate 64000

R1(config-if)#no sh

R1(config)#int f0/0

R1(config-if)#ip add 172.16.1.1 255.255.255.0

R1(config-if)#no sh

R1(config)#ip route 0.0.0.0 0.0.0.0 199.1.1.2 //配置静态默认路由,使得内网能够连通外网

R2:

R2(config)#int s0/0

R2(config-if)#ip add 199.1.1.2 255.255.255.0

R2(config-if)#no sh

R2(config)#int s0/1

R2(config-if)#ip add 200.1.1.1 255.255.255.0

R2(config-if)#clock rate 64000

R2(config-if)#no sh

R3:

R3(config)#int s0/0

R3(config-if)#ip add 200.1.1.2 255.255.255.0

R3(config-if)#no sh

R3(config)#int s0/1

R3(config-if)#ip add 201.1.1.1 255.255.255.0

R3(config-if)#clock rate 64000

R3(config-if)#no sh

R4:

R4(config)#int s1/0

R4(config-if)#ip add 201.1.1.2 255.255.255.0

R4(config-if)#no sh

R4(config)#int f0/0

R4(config-if)#ip add 172.17.1.1 255.255.255.0

R4(config-if)#no sh

R4(config)#ip route 0.0.0.0 0.0.0.0 201.1.1.1 //配置静态默认路由,使得内网能够连通外网

配置好以后,可以在特权模式下使用“ show ip interface brief ”来查看路由器的接口信息,这里本人不再演示!!

二、配置动态路由协议(OSPF),在R2和R3上配置

R2:

R2(config)#router ospf 100

R2(config-router)#net 199.1.1.0 0.0.0.255 area 0

R2(config-router)#net 200.1.1.0 0.0.0.255 area 0

R3:

R3(config)#router ospf 100

R3(config-router)#net 200.1.1.0 0.0.0.255 area 0

R3(config-router)#net 201.1.1.0 0.0.0.255 area 0

配置好以后,可以在特权模式下使用“ show ip route ”来查看路由器的路由表,这里本人不再演示!!

三、配置GRE:

R1:

R1(config)# interface tunnel 1

R1(config-if)# tunnel source s1/0

R1(config-if)# tunnel destination 201.1.1.2

R1(config-if)# ip add 1.1.1.1 255.255.255.0

R1(config-if)# no shut

R4:

R4(config)# interface tunnel 1

R4(config-if)# tunnel source s1/0

R4(config-if)# tunnel destination 199.1.1.1

R4(config-if)# ip add 1.1.1.2 255.255.255.0

R4(config-if)# no shut

四、在GRE里做RIPv2

R1:

R1(config)#router rip

R1(config-router)#ver 2

R1(config-router)#no auto-summary

R1(config-router)#net 1.1.1.0 //宣告直连的网络,这里的1.1.1.0

R1(config-router)#net 172.16.1.0 是tunnel 1里的路由,172.16.1.0是内网路由

R4:

R4(config)#router rip

R4(config-router)#ver 2

R4(config-router)#no auto-summary

R4(config-router)#net 1.1.1.0 宣告直连的网络,这里的1.1.1.0

R4(config-router)#net 172.17.1.0 是tunnel 1里的路由,172.17.1.0是内网里的!

说明:有关GRE的其他配置在这里就不详细说明,这里就简单演示配置命令!!

四、配置IKE IPSEC ×××

R1:

1.配置IPsec策略协商:

R1(config)#crypto isakmp enable //启动IKE的协议

R1(config)#crypto isakmp policy 1 //建立IKE的协商策略,“1为优先级,值越小越优先”

R1(config-isakmp)#encryption des //加密算法为des

R1(config-isakmp)#hash md5 //认证算法为md5

R1(config-isakmp)#authentication pre-share //身份验证为“预共享密钥”

R1(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R1(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R1(config)#crypto isakmp key 0 kfp address 201.1.1.2 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R1(config)#crypto ipsec transform-set aa esp-des esp-md5-hmac

// aa是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R1(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R1(config)#access-list 102 permit ip 172.16.1.0 0.0.0.255 172.17.1.0 0.0.0.255

5.配置IPSEC策略

R1(config)# crypto map aamap 10 ipsec-isakmp

R1(config-crypto-map)#match address 102 //它的保护对象是acl 102中定义的

R1(config-crypto-map)#set peer 201.1.1.2 //对等体(对端IP地址)为201.1.1.2

R1(config-crypto-map)#set transform-set aa //调用转换集aa

6.将策略应用到接口

R1(config)#int tunnel 1

R1(config-if)#crypto map aamap

R4:

R4(config)#crypto isakmp enable //启动IKE的协议

R4(config)#crypto isakmp policy 1 //建立IKE的协商策略,“1为优先级,值越小越优先”

R4(config-isakmp)#encryption des //加密算法为des

R4(config-isakmp)#hash md5 //认证算法为md5

R4(config-isakmp)#authentication pre-share 身份验证为“预共享密钥”

R4(config-isakmp)#lifetime 60 //每60秒发送一次hello包,保持连通性

R4(config-isakmp)#group 1

2.配置IKE的与共享密钥,与对端IP地址

R4(config)#crypto isakmp key 0 kfp address 199.1.1.1 //设置共享密钥和对端地址

3.配置IPSEC 转换集(IPSEC 策略的安全提议)

R4(config)#crypto ipsec transform-set bb esp-des esp-md5-hmac

// bb是转换集的名字,esp-des表示用des加密算法,esp-md5-hmac表示用sha算法验证

R4(cfg-crypto-tran)#mode tunnel //IPSEC的工作模式是tunnel

4.配置IPSEC保护的数据流(保护对象)(ACL)

R4(config)#access-list 102 permit ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255

5.配置IPSEC策略

R4(config)# crypto map bbmap 10 ipsec-isakmp

R4(config-crypto-map)#match address 102 //它的保护对象是acl 102中定义的

R4(config-crypto-map)#set peer 199.1.1.1 //对等体(对端IP地址)为199.1.1.1

R4(config-crypto-map)#set transform-set bb //调用转换集bb

6.将策略应用到接口

R4(config)# int tunnel 1

R4(config-if)#crypto map bbmap

说明:在这里,我们结合GRE和IPSEC的配置来看,在这里实验目的很明确,要做NAT和IPSEC技术,而两者是相互冲突的,解决方法是将IPSEC放入GRE tunnel里进行传输,在路由器的物理接口上做NAT技术,这样,两者就能共存,互不干扰,而将IPSEC放入到GRE tunnel里,就涉及到GRE和IPSEC的配置先后问题,本实验是先做GRE,后做IPSEC,是将IPSEC ×××放入GRE tunnel里进行传输

这时候,172.16.1.0内网里的主机和172.17.1.0内网里的主机是能相互Ping通的

五、验证:

PC1:172.16.1.2 172.16.1.1 255.255.255.0

//PC1的ip地址是172.16.1.2,网关是172.16.1.1,子网掩码是255.255.255.0

PC2: 172.17.1.1 172.16.1.1 255.255.255.0

//PC2的ip地址是172.17.1.2,网关是172.17.1.1,子网掩码是255.255.255.0

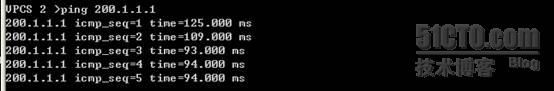

PC1(172.16.1.2) ping PC2(172.17.1.2)结果如下:

PC2(172.17.1.2) ping PC1(172.16.1.2)结果如下:

此时内网主机虽然能相互访问,但是还不能访问Internet,要想能正常访问Internet,还要做NAT

技术!!

六、配置NAT技术(PAT)

R1:

R1(config)#access-list 1 permit 172.16.1.0 0.0.0.255

R1(config)#ip nat inside source list 1 interface s1/0 overload

R1(config)#int f0/0

R1(config-if)#ip nat inside

R1(config-if)#int s1/0

R1(config-if)#ip nat outside

R4(config)#access-list 1 permit 172.17.1.0 0.0.0 .255

R4(config)#ip nat inside source list 1 interface s1/0 overload

R4(config)#int f0/0

R4(config-if)#ip nat inside

R4(config-if)#int s1/0

R4(config-if)#ip nat outside

七、验证:

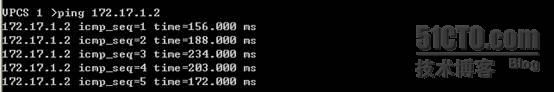

内网主机能ping通公网上的主机或ip地址:

用PC1 ping 公网地址(200.1.1.1):结果如下:

用PC2 ping 公网地址(200.1.1.1):结果如下:

上图说明内网主机能ping通公网上的主机或公网ip地址。

结合上面IPSEC的验证结果,说明NAT和IPSEC可以在同一台路由器上配置,实现内网主机既能通过×××来访问其它内网主机,也能访问Internet!!

实验完成!!!

此实验在小凡模拟器上完成,需要IOS的网友请加Q:821972656

谢谢支持!!!