RRAS实现windows azure站点到站点×××

Windows azure创建站点到站点的***实现与本地网络互通

说到windows azure及***的相关知识点相信大家都已经很熟悉了。所以在此也就不多说了,直接进入主题,如何将windows azure上的网络和本地的公司网络之间创建***,然后实现网络互通。说道***,大家一定想到的是硬件设备来实现该功能,但是呢,因为是实验环境,所以我就使用windows server2012R2系统自带的路由和远程访问功能(RRAS)来充当硬件设备,当然该服务器需要配置双网卡,一个内部网络,一个外部网卡。而且配置该***的方式有两种方式,第一种是通过windows azure的***设备脚本来自动配置,第二种是通过手动的方式通过共享key来实现。具体我们下面介绍。首先呢说一下部署环境。

Domain name:iiosoft.com

Hostname: iio-dc01.iiosoft.com

Role:DC、CA、DNS、DHCP

Internal Ip:10.1.1.254

Hostname: iio-ex01.iiosoft.com

Role:Exchange Server Mailbox

Internal Ip:10.1.1.10

Hostname: iio-ex02.iiosoft.com

Role: Exchange Server CAS\HUB

Internal Ip:10.1.1.15

Hostname: iio-tmg.iiosoft.com

Role:Gateway Server

Internal Ip:10.1.1.1

External ip: x.x.x.192

Hostname: RRAS

Role:××× Server

Internal Ip:10.1.1.60

External ip: x.x.x.193

我们的规划是在windows azure上定义虚拟网络范围:10.1.2.0/24

环境介绍完了,我们就可以开始动工了,实现功能部署了。

首先呢,我们配置本地网络,在windows azure上什么是本地网络呢,本地网络就是功能内部的网络定义,因为我们需要将功能的本地网络实现域windows azure上的虚拟网络互通,所以我们添加本地网络

我们本地的网络地址范围:10.1.1.0/24 我们为了方便管理定义内部网络名称:iiosoft_localnetwork;

***设备的地址是什么呢,因为我们需要本地网络域windows azure的网络互通,我们环境中使用的是windows server2012系统自带的RRAS功能来实现,因为该server模拟硬件设备,所以要设置一个双网卡,一个内部地址,一个外部地址,所以呢,再此***设备的ip我们需要填写RRAS服务器的外部地址。

定义本地网络的地址范围,因为我们为测试环境,所以本地环境内只有一个vlan(10.1.1.0/24),如果在真实环境中有多个,我们可以再次添加多个地址空间。根据自己的需求来定义

本地网络创建添加完成。

接下来我们需要为windows azure添加一个虚拟网络,这个虚拟网络顾名思义就是windows azure的内部网络了,根据我们的规划我们为windows azure定义10.1.2.0/24这个地址段的

单击创建虚拟网络或者新建

我们需要给虚拟网络定义网络名称:iiosoft_vnetwork

接下我们一块配置***,当然,也可以不配置***,不勾选***相关的功能选项,直接下一步即可。最后创建完虚拟网络后我们可以单击虚拟网络配置***等信息。为了方便我们在此一块配置***了。

勾选站点到站点的***,然后选择站点到啊本地网络的***,再该选项相信大家都已经很了解了,是虚拟网络通过站点到站点的***链接到本地网络。

接着我们定义虚拟网络的地址范围及子网的网关

开始创建虚拟网络及相关配置

网络创建完成,接下来我们配置***设备

我们单击虚拟网络然后进入后,选择仪表板,查看未创建网关。所以我们需要为***创建一个网关

创建完虚拟网络以后,点击新创建的虚拟网络->仪表盘,点击下面的创建网关,您可以根据需要创建静态路由×××(IPSec ×××)和动态路由×××(GRE over IPSec),本例中选择静态路由×××。这个过程稍长,请耐心等待。

开始创建

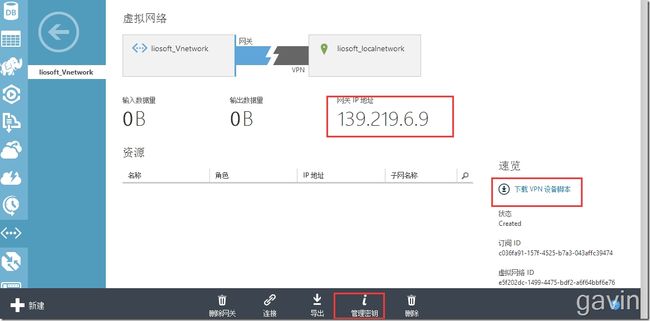

创建完成。我们可以看见windows azure的***网关地址

我们查看共享密钥,我们可以用该共享密钥来手动创建***。

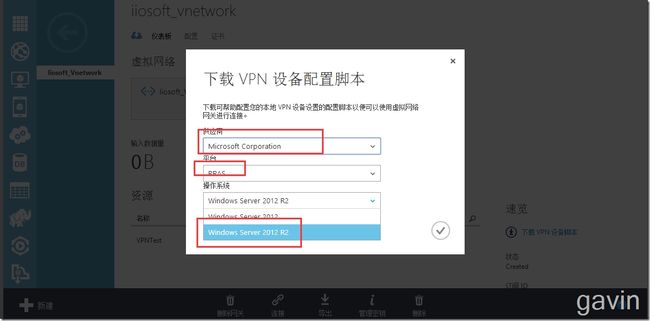

然后我们单击下载***设备配置脚本;我们可以查看到目前支持的***设备有cisco、juniper、microsoft等。因为我们是用windows server2012r2来模拟***设备,所以我们再次选择microsoft corporation

我们选择操作系统类型,然后系统会自动选择本地***设备的名称,然后选择***设备的操作系统

开始下载,我们下载***设备配置脚本

我们打开该文件:

下载了***设备自动配置脚本后,我们需要在RRAS(windows server 2012R2)设备上运行该脚本即可。

我们安装一个windows 2012R2操作系统,修改计算机名,然后配置internal、external网络配置

Internal address 10.1.1.60

External address 106.39.102.149

我们首先是准备一个干净的windows2012R2操作系统

RRAS网络配置

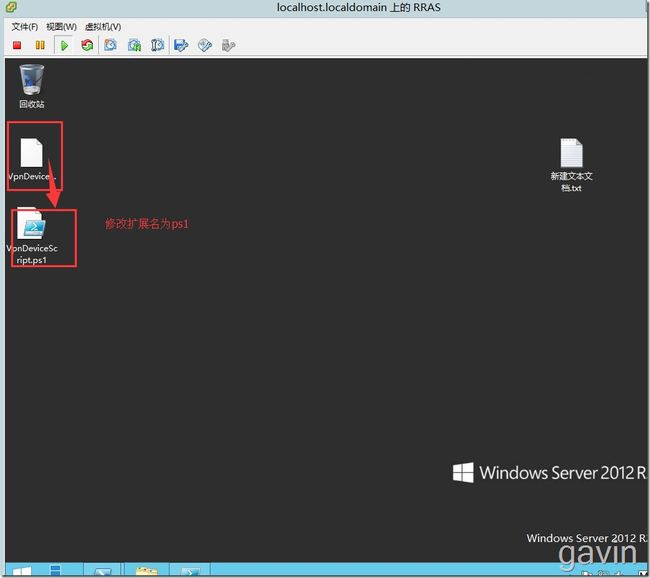

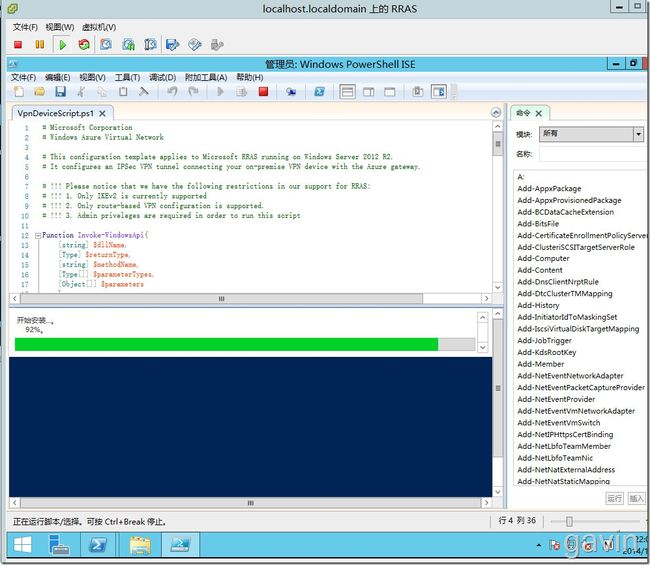

我们可以将该文件修改扩展名为ps1或者直接拖放在powershell下运行即可

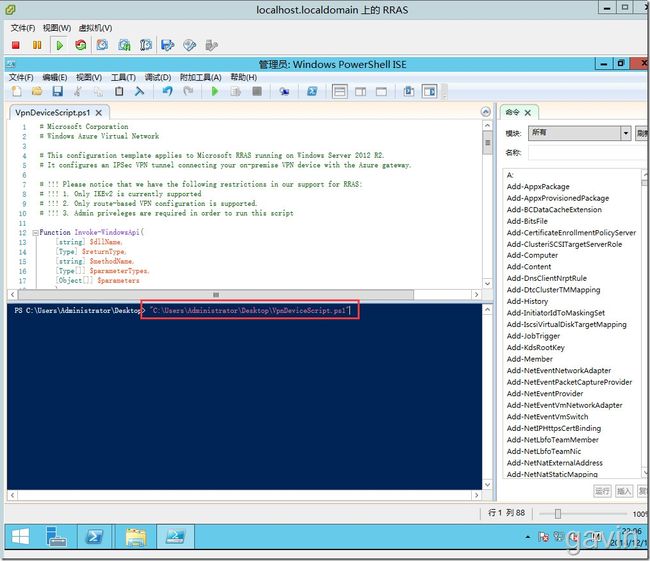

我们用powershell编辑该脚本

脚本开始执行:

执行过程中

继续执行

脚本运行后,我们打开windows azure的虚拟网络查看***链接状态,因为有流量了,所以说明***是通了

接着我们用第二种的方式来实现手动***配置。同样我们安装一个windows server2012R2 操作系统,然后配置双网卡,跟上面的配置一样

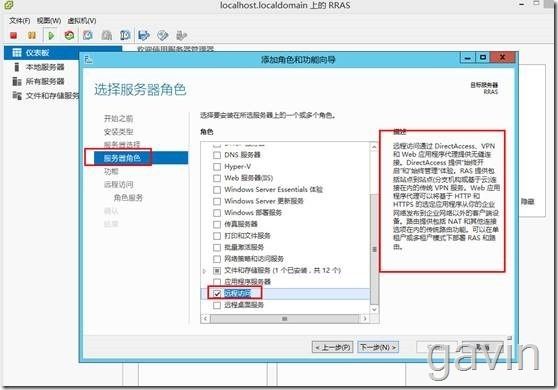

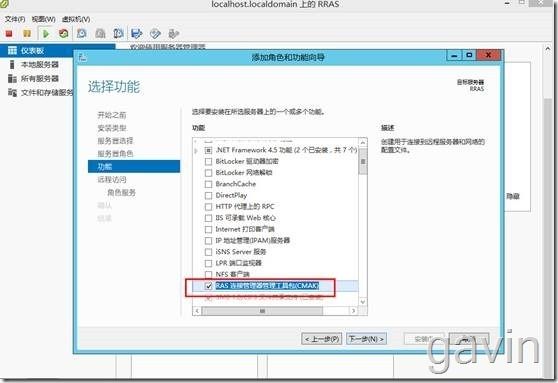

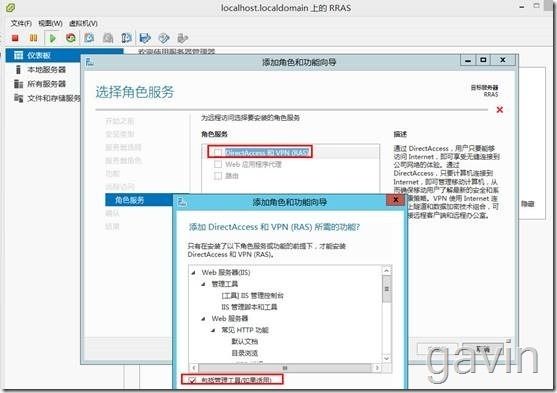

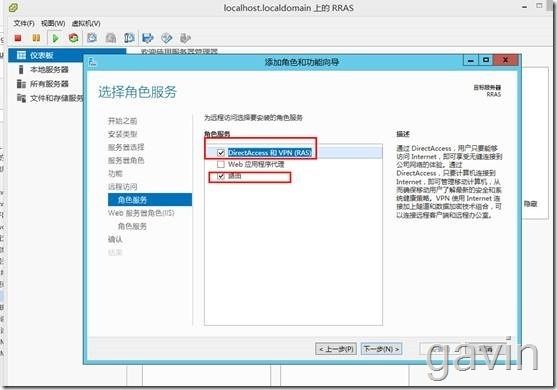

安装所需要的功能角色

选择安装所需功能

安装完成

接下来我们配置RRAS功能

开始配置路由和远程功能

我们自定义配置

我们选择lan路由

启动服务

服务配置启动完成

4.33创建高级防火墙规则:

在启用了路由功能之后,通过高级防火墙中定义本地网络到Azure虚拟网络的IPSEC 通道连接。

根据隧道两端的地址范围和终结点,使得本地网络和Azure虚拟网络建立通信。

打开网络和共享中心:我们开始运行Wf.msc

新建连接安全规则

选择隧道

自定义配置

入站和出站要求身份验证

指定终结点1中的计算机为本地子网:10.1.1.0/24

最靠近终结点1的地址为RRAS的公网地址x.x.x.x

指定终结点2中的计算机为Azure虚拟网络:10.1.2.0/24

最靠近终结点2的的地址为Azure的网关地:x.x.x.x

单击高级---自定义

将Azure 虚拟网络中的Manage preshared key作为预共享密钥:

查看及复制密钥

将密钥复制粘贴即可

应用规则服务类型

完成ipsec隧道配置

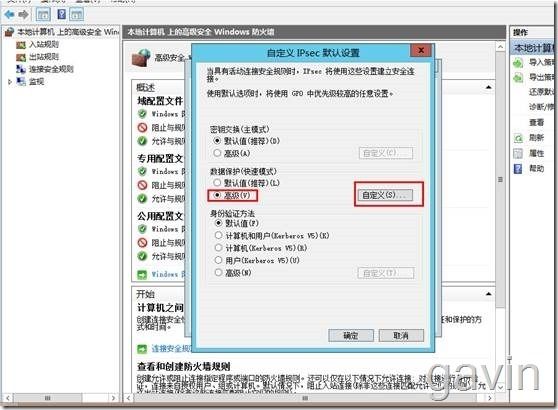

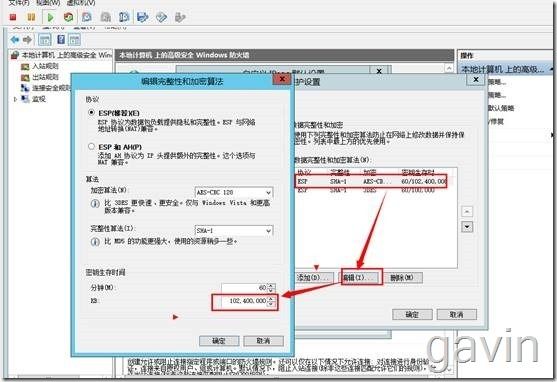

4修改默认IPSEC设置:

Ipsec设置---自定义

将IPSec的数据生存大小改为100G(Azure的默认设置)

修改后,单击保存

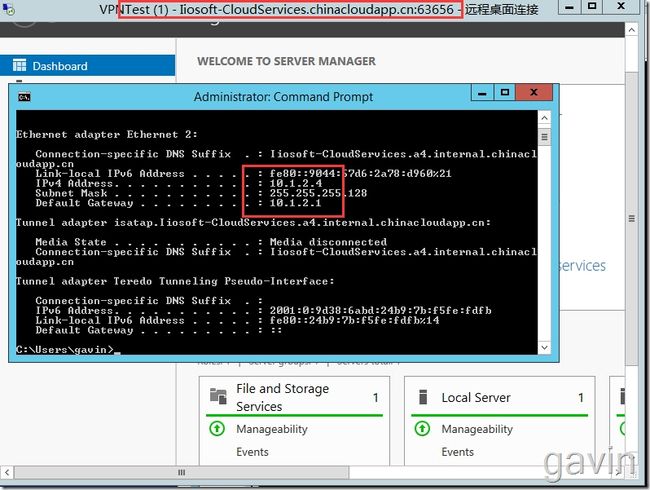

接下来我们进行***测试了

我们新建一个虚拟机

虚拟机创建完成

然后我们远程登陆,查看该服务器获取的地址为10.1.2.4

我们同时也打开RRAS服务器,然后在该服务器上ping windows azure内部的虚拟机是否互通10.1.2.4

我们看见在RRAS及windows azure vm上ping是互相通的

4.5注意事项:

这种方式依赖于Windows 2012的高级防火墙功能,所以GW01上的防火墙必须是打开的。

需要给涉及到的服务器都打开ICMP防火墙规则才可以PING通。

5、最终效果演示:

从本地上尝试PING AzureVM的IP地址时,RRAS上就会尝试建立到Azure的隧道连接,并通过路由功能,访问Azure的网络: