两种策略的比较

---------------------------------------------------------------

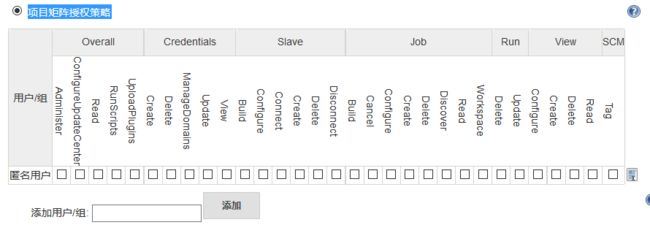

如上面两个图,安全矩阵和项目矩阵授权策略功能几乎完全一样,但是项目矩阵授权策略支持在Job(项目)的配置页面再次配置授权策略。

这种策略在工作中用得较多,比如针对不同的项目选择不同的用户具有不同权限。

各种权限如下(在配置页面将鼠标放到该权限上即可查看帮助):

Overall(全局)Credentials(凭证)Slave(节点)Job(任务)View(视图)

AdministerReadRunScriptsUploadPluginsConfigureUpdateCenterCreateUpdateViewDeleteManageDomainsConfigureDeleteCreateDisconnectConnectBuildCreateDeleteConfigureReadDiscoverBuildWorkspaceCancelCreateDeleteConfigureRead

管理员(最大)阅读运行脚本升级插件配置升级中心创建更新查看删除管理域配置删除创建断开连接连接构建创建删除配置阅读重定向构建查看工作区取消构建创建删除配置阅读

最大的权限是Overall的Administer,拥有该权限可以干任何事情。

最基本的权限是Overall的Read,用户必须赋予阅读的权限,不然什么都看不到。

Job的Discover权限是一个奇葩的权限,帮助说Discover比Read的级别更低。如果匿名用户(没有访问job的权限)直接访问一个Job的Url将重定向到登陆页面。(经测试,这个权限应该是被废弃了。)

Credentials的ManageDomains这个权限没有看懂干嘛的,有懂的大家一起交流哈!

ps:如果有个用户被赋予了Overall的Read,并没有被赋予Job的Read权限,那么该用户就无法访问job。原因:没有权限。

上图中红叉为删除这一行,红框里面的按钮表示反选

下面是转载的相关文章内容

-----------------------------------------------------------------------------------------------------------------

找到.jenkins/config.xml文件:

替换为:

1、

这个权限对应“任何用户可以做任何事(没有任何限制)”

2、

这个权限对应“登录用户可以做任何事”

3、

hudson.model.Hudson.Administer:test

hudson.scm.SCM.Tag:test

这个权限对应 test用户可以是管理员、打标签权限。

2、如果要配置连接微软ldap,需要安装Active Directory plugin。

比如配置:

Domain Name: XXXX.net

Domain controller:192.168.0.112:3268

LDAP 全局目录:TCP端口3268 (如果DC保持着全局目录的操纵权)

3、默认匿名用户是可以查看所有项目的,就算配置了“登陆用户可以做任何事情”

如果想禁止匿名使用,可以使用“安全矩阵”,

选择安全矩阵后,就会出现“匿名用户”用户,全部去掉勾选,则无任何权限了。

其中overall中的Administer代表全部权限,可以设置为管理员.

权限配置:http://hi.baidu.com/nesaynever/blog/item/9f34a1c80a6454377d3e6f65.html

其中:Overall是全局权限,slave是集群权限,job,run,view,scm是业务权限。

其中overall中的read要勾选,否则用户登陆后什么也看不到。

overall:

Administer:系统管理员权限

read:浏览框架

job:

read:查看job

build:执行构建

cancel:取消构建

run:

Delete:删除某次构建

Update:编辑某次构建信息

SCM:

Tag:为某次构建在svm上打标签。