TCP三次握手

对于网络工程师:几乎每次笔试必考!

对于SOCKET开发者:虽然TCP创建过程和链接折除过程是由TCP/IP协议栈自动创建的,但是需要理解TCP底层运作机制。

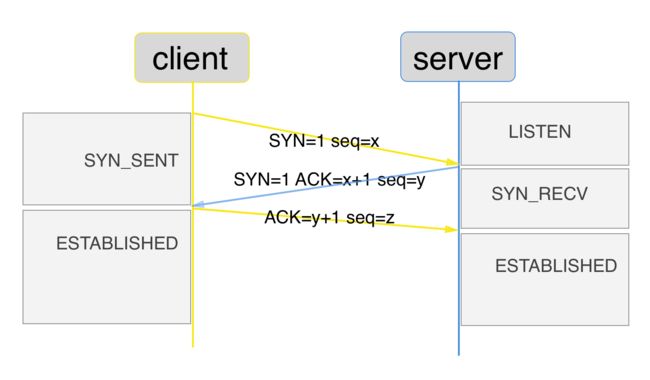

TCP三次握手(Three-way Handshake)

指建立一个TCP连接,需要客户端和服务器之间总共发送3个包。

三次握手的目的是连接服务器指定端口,建立TCP连接,并同步连接双方的序列号和确认号并交换 TCP 窗口大小信息。

在socket编程中,客户端执行connect() 则将触发三次握手。

简述三次握手

seq=x 客户端发送SYN=1

seq=y 服务端发送SYN=1和ACK=x+1

seq=z 客户端发送ACK=y+1

规律:

ACK 总是等于 上一个包的seq值+1

前两个报文段 都有 SYN=1

详细解释

第一次握手

第一次握手:建立连接。

客户端发送TCP 连接请求报文段(其中SYN标志位置1,Sequence Number为x)

发送后,客户端进入SYN_SEND状态,开始等待来自服务器的确认;

该报文段,指明了客户端即将需要连接的 服务器上的 具体端口、初始序号X(保存在包头的Sequence Number字段)

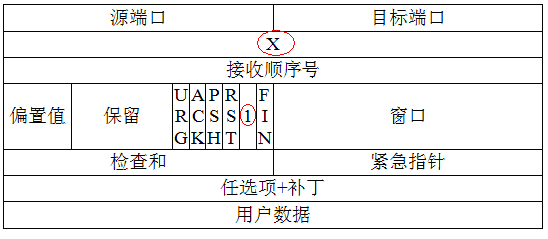

第二次握手

服务器收到客户端的SYN报文段后,服务器进行应答:

设置 SYN标志位=1

设置 ACK标志位=x+1 即 Acknowledgment Number = (客户端的ISN)Sequence Number+1

设置 seq=y 即 Sequence Number = y

服务器端将上述所有信息放到一个报文段(即SYN+ACK报文段)并发送给客户端,此时服务器进入SYN_RECV状态;

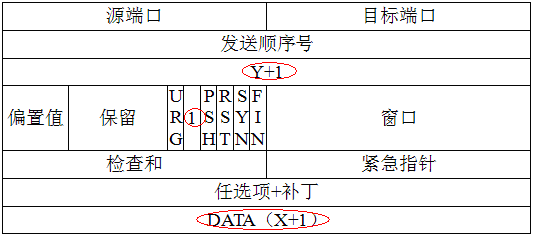

第三次握手

第三次握手:客户端收到服务器的SYN+ACK报文段

设置SYN标志位=0

设置Acknowledgment Number = y+1

设置seq=z

向服务器发送该ACK报文段。

这个报文段发送完毕以后,客户端和服务器端都进入ESTABLISHED状态,完成TCP三次握手。

SYN攻击

处于公网的攻击者短时间内构造大量SYN包(伪造其中的源IP地址),发送给服务器,导致服务器将 SYN-ACK包 发送到伪造的IP地址

此时服务器处于SYN_RECV状态,会等待一会最后一个握手包(因为网络拥塞也可能导致服务器无法收到ACK包)

半连接(half-open connect):服务端未收到客户端的ACK(第三个包)的TCP连接。

被伪造的ip当然不会发送最后一个握手包(因为它并未对该服务器发送第一个SYN包)

服务器不知道(SYN+ACK)是否发送成功,默认情况下tcp_syn_retries=5 (会重发5次),这些伪造的SYN包将占用服务器的未连接队列一段时间,导致正常的SYN请求被丢弃,消耗服务器的内存,带宽,网络堵塞。

服务器就很难根据IP来判断攻击者

只有收到客户端发来的ACK后,服务器转入ESTABLISHED状态。

很容易检测SYN攻击

Syn攻击是一个典型的DDOS攻击。当你在服务器上看到大量的半连接状态时,特别是源IP地址是随机的,基本上可以断定这是一次SYN攻击.

在Linux下可以如下命令检测是否被Syn攻击

netstat -n -p TCP | grep SYN_RECV

一般较新的TCP/IP协议栈都对这一过程进行修正来防范Syn攻击,修改tcp协议实现。主要方法有:

- SynAttackProtect保护机制

- SYN cookies技术

- 增加最大半连接和缩短超时时间等.

但是不能完全防范syn攻击。

RFC 4987的一些防御对策

Filtering

Increasing Backlog

Reducing SYN-RECEIVED Timer

Recycling the Oldest Half-Open TCP

回收最旧的半连接TCP

SYN Cache

SYN cookies

Hybrid Approaches

Firewalls and Proxies

防御DDOS

sudo sysctl -a | grep ipv4 | grep syn

输出类似:

net.ipv4.tcp_max_syn_backlog = 1024

net.ipv4.tcp_syncookies = 0

net.ipv4.tcp_synack_retries = 5

net.ipv4.tcp_syn_retries = 5

/etc/sysctl.conf 加入以下内容:

net.ipv4.tcp_syncookies = 1 #是否打开SYN COOKIES的功能,“1”为打开,“2”关闭。

net.ipv4.tcp_max_syn_backlog = 4096 # #SYN队列的长度,加大队列长度可以容纳更多等待连接的网络连接数。

net.ipv4.tcp_synack_retries = 2 #SYN_ACK重试次数。

net.ipv4.tcp_syn_retries = 2 #SYN重试次数。

执行sysctl -p

提高TCP连接能力

net.ipv4.tcp_rmem = 32768

net.ipv4.tcp_wmem = 32768

net.ipv4.sack=0 #有的linux版本可能没有该关键字

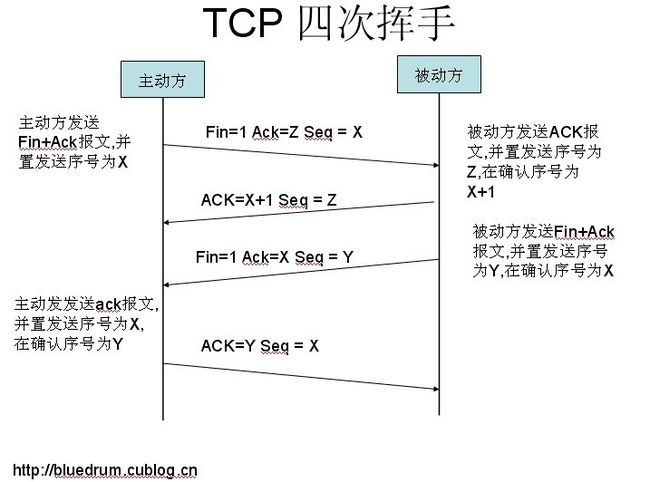

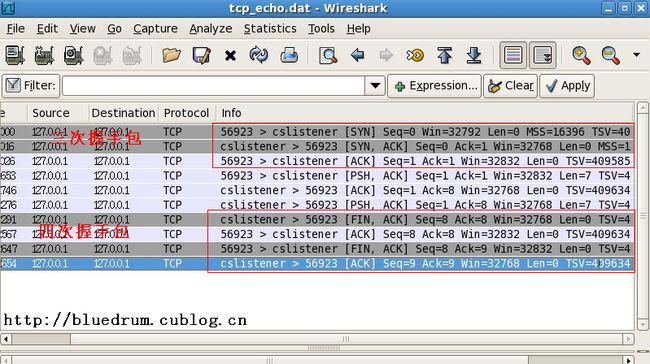

TCP 四次挥手

TCP的连接的拆除需要发送四个包,因此称为四次挥手(four-way handshake)。客户端或服务器均可主动发起挥手动作,

在socket编程中,任何一方执行close()操作即可产生挥手操作。

参见wireshark抓包,实测的抓包结果并没有严格按挥手时序。估计是时间间隔太短造成。