kdc的双击备份,是为了避免某些原因导致KDC主机宕机后,集群都将无法正确得到认证,从而正常访问集群。为了避免出现这种情况,我们需要对kdc进行多机备份。

现有两台主机:

200.200.200.8 centos08

200.200.200.9 centos09

准备采用上述两台机器来进行kdc的双机备份, 其中centos09作为master,cento08为slave节点。

分别在两台主机上搭建kerberos服务:

1、安装JCE策略文件:

更新各个服务器java Java Cryptography Extension (JCE) 无限制强度权限策略文件(官网要求)

对于使用 centos5. 6及以上的系统,默认使用 AES-256 来加密的。这就需要集群中的所有节点上安装 Java Cryptography Extension (JCE) Unlimited Strength Jurisdiction Policy File。

可以在oracle官网上下载UnlimitedJCEPolicyJDK7解压后将local_policy.jar和US_export_policy.jar两个文件替换到JAVA_HOME下面./jdk1.7.0_79/jre/lib/security对应相同名称的文件

2、安装Kerberos服务端

2.1通过yum安装Kerberos服务

yum install krb5-libs krb5-server krb5-workstation

2.2安装完后配置

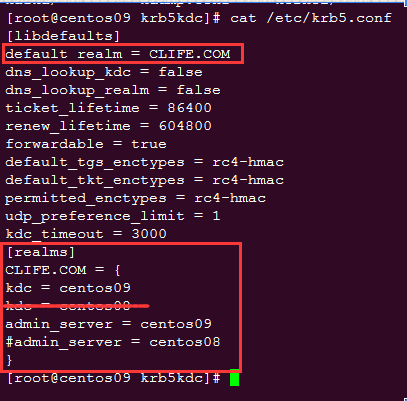

1)配置/etc/krb5.conf

首先定义一个域,注意必须大写(如:CLIFE.COM)。realms中kdc配置当前主机即可,对于划掉的地方,是用于双机备份用的,下面将介绍。

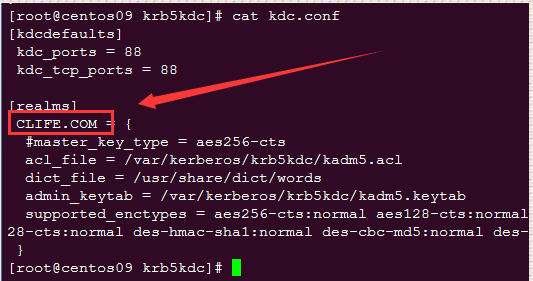

2)配置/var/kerberos/krb5kdc/kdc.conf文件

域名必须与/etc/krb5.conf中域名配置完全一致

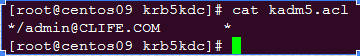

3)/var/kerberos/krb5kdc/kadm5.acl

当前文件配置代表,所有/admin用户都可以管理kdc数据库,如果需要限制,可以修改为admin/[email protected] *,这样就只有admin/admin用户可以管理kdc数据库,当然admin/admin用户是需要我们在后面自己建立的。对于最后的*是否还有别的设置,暂时未研究过。

2.3创建Kerberos数据库

需要输入管理员密码(密码设置为clife.data)

[root@centos09 ~]# kdb5_util create -r CLIFE.COM -s

Loading random data

Initializing database '/var/kerberos/krb5kdc/principal' for realm 'CLIFE.COM',

master key name 'K/[email protected]'

You will be prompted for the database Master Password.

It is important that you NOT FORGET this password.

Enter KDC database master key:

Re-enter KDC database master key to verify:

2.4创建管理员帐号

管理帐号包含两种kadmin.local和kadmin帐号,其中kadmin.local是kdc服务器上的本地管理帐号,一定要在kdc服务器才能登录,还有kadmin管理帐号会在部署了各个节点上的krb5配置后会作为各个节点的的管理帐号

其中admin/admin为kdc服务上kadmin.local的管理帐号,同时还需要创建一个root/admin的各个客户端的管理帐号(密码都设置为clife.data)

[root@centos09 ~]# /usr/sbin/kadmin.local -q "addprinc admin/admin"

Authenticating as principal root/[email protected] with password.

WARNING: no policy specified for admin/[email protected]; defaulting to no policy

Enter password for principal "admin/[email protected]":

Re-enter password for principal "admin/[email protected]":

Principal "admin/[email protected]" created.

2.5设置Kerberos服务开机启动

同时需要并且启动服务,并且关闭防火墙,注意kadmin和krb5kdc两个服务如果停止会影响认证服务效果等同于kdc服务器宕机

chkconfig krb5kdc on

chkconfig kadmin on

service kadmin start

service krb5kdc start

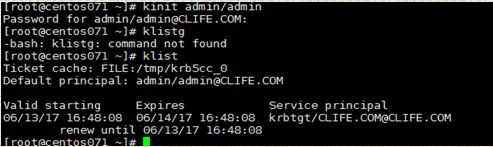

3验证Kerberos KDC是否安装成功

3.1创建一个test帐号

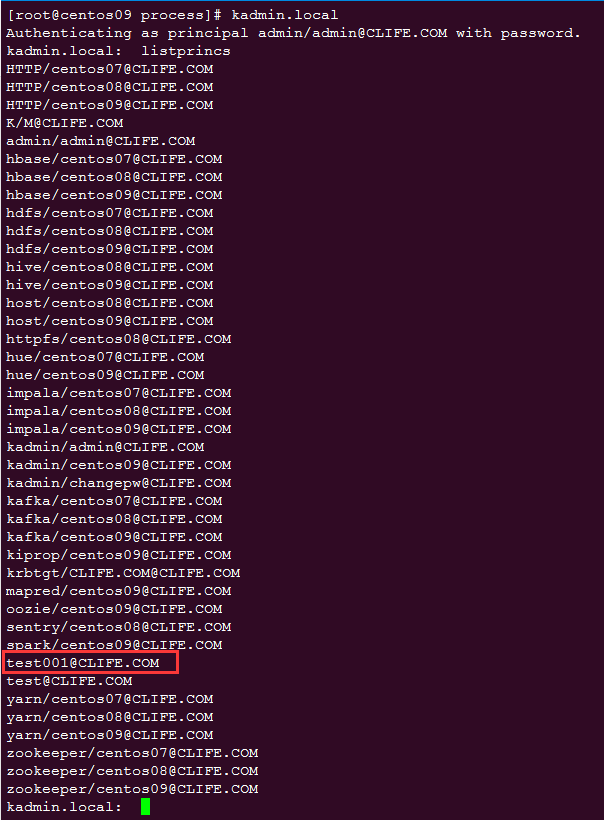

分别在centos08和centos09上创建test001和test002用户

3.2查看所有的kerbero principal

这个时候,centos08和centos09机器都分别部署了一个kdc服务,但是他们之间并没有任何的联系,接下来我们就需要想办法让他们实现主备。

4、kdc主备

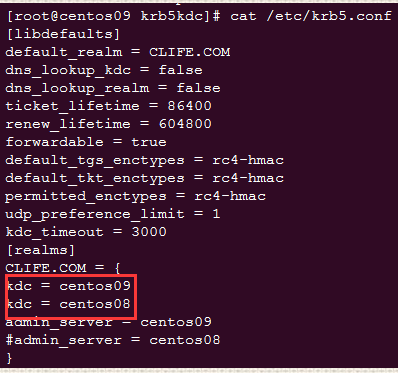

分别编辑centos08和centos09机器的/etc/krb5.conf

kdc必须配置两台,这样在测试关闭centos09机器上的krb5kdc服务时,会自动切换到centos08,另外admin_server仅是一个kdc数据库的管理服务,所以在centos08机器上我们可配置为centos08,其他的client端该配置并无太大意义,只是无法在client进行远程管理kdc数据库。在这之前centos08和centos09机器的kdc数据库并未进行同步,下面介绍两个kdc数据库的数据同步。

一开始参照链接:http://blog.csdn.net/high2011/article/details/59480568

使用kprop来进行同步,但是我们并未尝试成功,一直遇到如下报错:

kprop -f /var/kerberos/krb5kdc/slave_datatrans centos08 -P 749 -s -d

kprop: Server rejected authentication(during sendauth exchange) while authenticating to server

kprop: Decrypt integrity check failedsignalled from server

Error text from server: Decrypt integritycheck failed

经过研究同步的原理,我们采用了一个曲线救国的方式,先介绍kprop原理:

1)在centos09机器上备份kdc数据库:

kdb5_util dump /var/kerberos/krb5kdc/backup.dump

2)将备份出来的backup.dump拷贝到centos08机器

3)在centos08机器上还原备份

kdb5_util load backup.dump

这么一介绍是不是发现很简单,所以我们子啊实现了centos08和centos09机器的root免密的基础上,采用一个脚本封装以上命令,并且设置定时执行,从而达到centos08同步centos09 上kdc数据库的目的。