一,工具

Mac工具:

Theos 制作Tweak的工具

hopper disassembler 静态分析工具

usbmuxd 端口转发,使用USB连接ssh,lldb等

class-dump dump目标的class信息,头文件

lldb 调试工具(安装Xcode自带)

dumpdecrypted 砸壳

iOS工具:

openssh ssh连接设备

cycript 脚本语言,hook正在运行的进程,实时注入代码

ondeviceconsole 查看iOS log

debugserver 连接手机进行lldb调试的工具(需Xcode真机调试生成)

使用 debugserver 需要先进行处理。因为缺少 task_for_pid 权限,所以调试不了其他的 app

通过ssh把debugserver拷出来 位置/Developer/usr/bin/debugserver

(注意scp指定端口- P跟在scp命令后面)

减肥 lipo -thin armv7 ~/debugserver -output ~/debugserver //看情况 armv7s 或arm64

使用ldid与ent签名 ldid - Sent.xml debugserver (-S为参数,ent.xml为文件,中间没有空格)

拷贝至设备原位置

二,分析

实现自动添加好友,则要拿到获取好友请求的方法,以及添加好友的方法。hook 获取好友请求的方法,在接收到好友请求的时候,执行添加好友的方法。而这些主要逻辑在“新的朋友”界面。

定位好友请求方法

2.1 UI分析

拿到方法实现的 ViewController。

打开“新的朋友”界面,

使用usbmuxd进行端口转发(避免ssh使用wifi连接带来的问题)python tcprelay.py -t 22:2222

使用ssh连接设备 ssh root@localhost -p 2222 // alpine为越狱设备初始密码

查看进程信息 ps -e |grep WeChat

cycript注入 cycript -p WeChat //输入pid也可

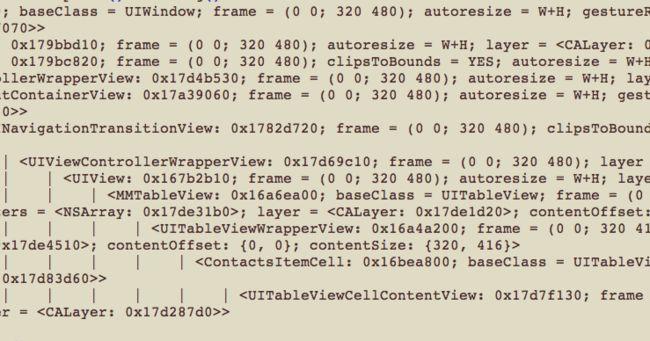

查看当前UI布局 cy# UIApp.keyWindow.recursiveDescription().toString()

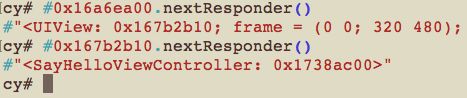

因为知道当前的视图有tableview,所以找到tableview的对象,上图可以看到该对象的地址为0x16a6ea00在使用nextResponder()根据响应者往上找当前的控制器。

找到当前的控制器,为SayHelloViewController

2.2 log分析

2.21 dumpdecrypted砸壳

使用class-dumpdump 出微信的 class 信息,头文件,class-dump无法作用于加密过的App。所以,要想获取头文件,首先得破解加密的可执行文件,俗称”砸壳”。

首先下载编译,最后生成了dumpdecrypted.dylib文件. 这个就是等会需要用到的砸壳文件。以后可重复使用。

用ps -e命令找到所有进程,手机只开一个App,所以含有/var/mobile路径的就是可执行文件的路径,定位需要砸壳的可执行文件位置,cycript调试

定位Doucument目录位置 cy# [[NSFileManager defaultManager] URLsForDirectory:NSDocumentDirectory inDomains:NSUserDomainMask][0]

将dumpdecrypted.dylib拷贝到Document目录下面

进入Document目录下面,执行DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib相关命令

DYLD_INSERT_LIBRARIES=dumpdecrypted.dylib /var/mobile/Applications/XXXX-XXXX-XXXX-XXXX-XXXXXXXX/XXXXX.app/XXXX //即可执行文件位置,可直接拷贝

沙盒以外的大多数文件没有写权限,dumpdecrypted.dylib要写一个decrypted文件, 它是运行在商店app中的,需要与商店里面的app权限相同,所以写操作必须发生在有写权限的路径下才能成功。

完成后生成app砸壳后的文件xxx.decrypted 可使用class-dump IDA hopper disassembler 静态分析工具等

2.22 生成Tweak.xm

使用class-dump dump 出 class 信息:

class-dump -S -s -H XXX.decrypted -o ~/Document/headers/

使用 theos 的 logify 工具,该工具用来注入NSLog来打印方法的入参和出参。

logify.pl /headers/SayHelloViewController.h > ~/Desktop/Tweak.xm

参考:

一般该Tweak.xm仍然无法执行,需要进行修改:

去掉.cxx_destruct 方法

将HBLogDebug 改为NSLog

去掉所有的delegate

将所有的参数对象类型改成id

去掉所有的weak

2.23使用theos配置tweak工程

目录下面启动NIC /opt/theos/bin/nic.pl 选择Tweak

输入工程的名字 输入deb包的名字,相当于App的bundle id

输入tweak作者的名字

输入MobileSubstrate Bundle filter,就是设置tweak作用对象的bundle identifier 例如[com.apple.springboard]

扩展一些cycript操作:

获取bundle id:[[NSBundle mainBundle] bundleIdentifier]

获取版本号:[[[NSBundle mainBundle]infoDictionary] objectForKey:@"CFBundleShortVersionString"];

[[NSBundle mainBundle]infoDictionary] 获得的是一个字典,里边放着Info.plist文件中的各种信息,根据不同的键去即可,如:

CFBundleDevelopmentRegion

CFBundleDisplayName

CFBundleExecutable

CFBundleExecutablePath

CFBundleIdentifier

CFBundleInfoDictionaryVersion = "6.0";

CFBundleInfoPlistURL

CFBundleName

CFBundlePackageType

CFBundleShortVersionString

CFBundleSignature

CFBundleSupportedPlatforms

最后需要输入安装完成后需要重启的应用,可直接-

接下来定制工程文件

Makefile:指定工程用到的文件、框架、库等信息,整个过程自动化。可添加

ARCHS = armv7 arm64

指定处理器架构,arm64架构不兼容armv7/armv7s架构,必须适配arm64的dylib

TARGET = iphone:latest:8.0

格式为 平台:Xcode附带SDK版本:可部署安装等版本

XXX_FRAMEWORKS = UIKit CoreTelephony (UIKit) 导入framework

XXX_PRIVATE_FRAMEWORK = AppSupport ChatKit (XXXX) 导入私有framework

THEOS_DEVICE_IP =192.168.1.100 指定安装的手机ip(ssh)

Tweak.xm 是tweak工程默认生成的源文件,x表示支持Logos语法,具体如下:

%hook: 指定需要hook的class,必须以%end结尾

%log: 在%hook函数内部使用,将函数的类名、参数等信息输出,还能够在结尾输出自定义格式信息

%orig: 执行被hook住的源代码,更改原始函数的参数

%group:将%hook分组,以%end结尾。便于代码管理及按条件初始化,不属于自定义的group都会隐式归类到%group_ungrouped中。 必须配合下面的%init命令才能生效

%init: 初始化某个group,必须在hook或%ctor内调用。如果带参数,则初始化指定的group。不带参数则初始化_ungrouped。 只有调用了%init,group才能生效

%ctor: 一个构造器,完成初始化工作。如果不显示定义,Theos自动生成一个%ctor。并在其中调用%init(_ungrouped),%ctor不需要%end结尾

%new: 给一个现有的class添加新函数,功能与class_addMethod相同

%c: 等同于objc_getClass或者NSClassFromString, 动态获取一个类的定义,在%hook或%ctor内使用

reverseDemo.plist 记录一些配置信息,描述tweak的作用范围。其实就是一个字典。

control记录了deb包管理系统所需的基本信息, 会被打包进deb里。这里有debian官方文档http://www.debian.org/doc/debian-policy/ch-controlfields.html

2.24 打包安装

make package //打包

安装dpkg,能够把你的app打包成Debian Package,可以分发到Cydia的存储目录中。

注意版本固定到1.18.10 不然报错

引用解决办法:

brew remove dpkg

HOMEBREW_NO_AUTO_UPDATE=1 brew install https://raw.githubusercontent.com/Homebrew/homebrew-core/7a4dabfc1a2acd9f01a1670fde4f0094c4fb6ffa/Formula/dpkg.rb

brew pin dpkg

若想重新编译或打包,可以使用make clean清理make, make package生成的文件

make package install //安装

一切正常的话你就会在cydia->已安装->最近 看到你的插件