20199130 2019-2020-2《网络攻防实践》第五次作业

| 本次作业属于那个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | [TCP/IP网络协议攻击] |

| 作业正文 | 下述正文 |

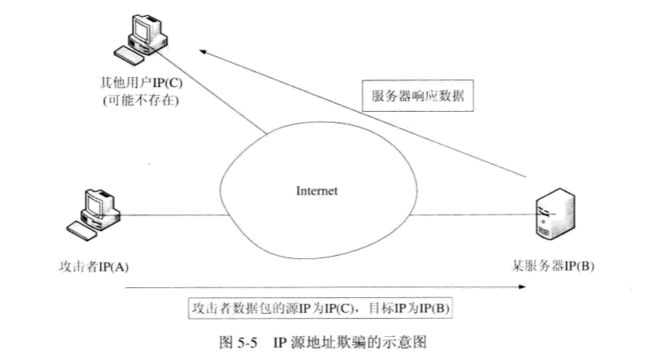

###1. 网络层协议攻击 网络层的主要协议如IP、ICMP和ARP都存在多种攻击方式,最常见的:IP源地址欺骗,ARP欺骗和ICMP路由重定向攻击

###2. IP源地址欺骗:攻击者伪造具有虚假源地址IP数据包进行发送,以达到隐藏发送者身份、假冒的目的

###2.1 利用Netwox进行IP源地址欺骗 Netwox对于IP数据包的伪造只需要将IP源地址填入自己想填的IP地址。nmap扫描器中有相应的IP源地址欺骗选项,-D后为要伪造的IP地址。 使用wireshark监听nmap -D进行的IP源地址欺骗 扫描攻击情况

####实践一:源地址IP的欺骗

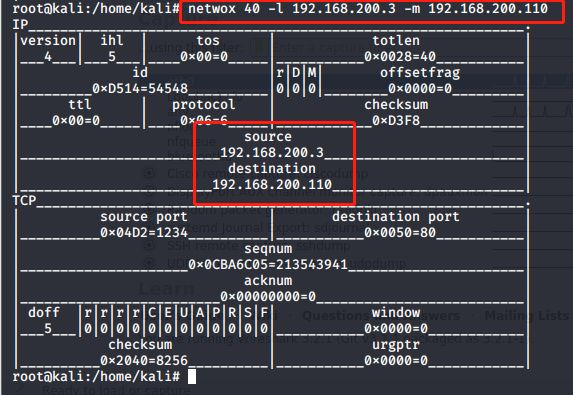

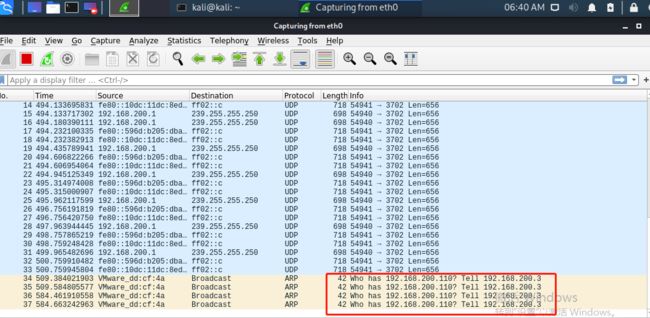

首先在kali中安装netwox,采用apt-get install netwox进行安装,之后利用40号工具构造ICMP数据包 在kali终端输入命令 netwox 40 -l 192.168.200.3 -m 192.168.200.110 (源IP地址设为192.168.200.3,构造的ICMP数据包目标IP地址设为192.168.200.110)  完成ip源地址欺骗之后,打开wireshark进行嗅探:

完成ip源地址欺骗之后,打开wireshark进行嗅探:  使用nmap -sS -p 8080 192.168.200.110 -D 192.168.200,查看192.168.200.110上的8080端口是否开放

使用nmap -sS -p 8080 192.168.200.110 -D 192.168.200,查看192.168.200.110上的8080端口是否开放

###3. ARP欺骗:攻击者在有线以太网或无线网落上发送ARP消息,对特定的IP所对应的MAC地址进行假冒欺骗

- 原理:ARP协议在进行IP地址到MAC地址映射查询时存在安全缺陷,一方面采用了广播请求包方式在局域网中询问映射关系(没有对响应结果进行验证),另一方面ARP为提高效率设计了缓存机制,这使得ARP缓存容易被注入伪造的IP和MAC之间的映射关系,从而进行欺骗

####实践二:ARP欺骗

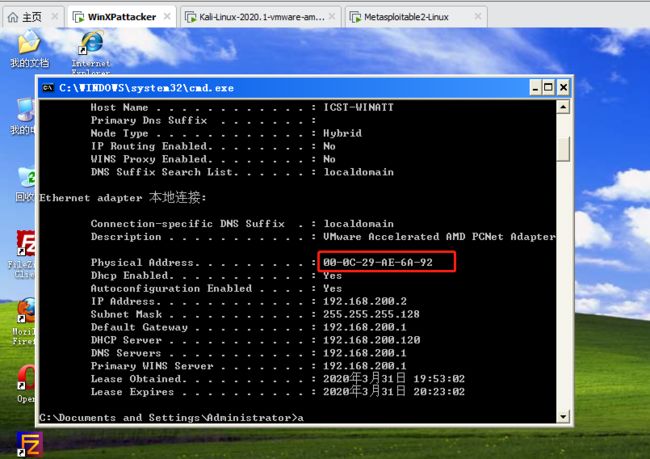

将Metasplottable作为A靶机,wenxp作为B靶机,kali作为攻击机,下图为它们对应的IP地址和MAC地址 | 主机 | IP地址 | MAC地址 | |------| :-----:|------:| | A靶机 | 192.168.200.125 | 00:0c:29:a0:92:12 | | B靶机 | 192.168.200.2 | 00:0c:29:ae:6a:92 | | C攻击机 | 192.168.200.3 | 00:0c:29:dd:cf:4a | 用ifconfig查看靶机A的IP和MAC地址  用ipconfig/all查看靶机B的IP和MAC地址

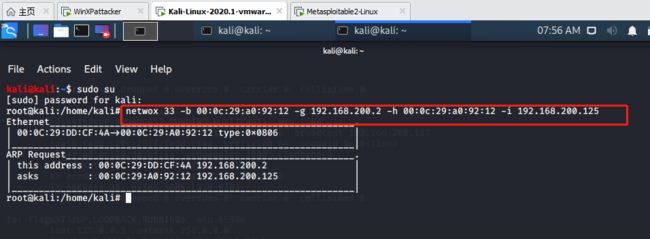

用ipconfig/all查看靶机B的IP和MAC地址  在kali终端输入 netwox 33 -b 00:0c:29:a0:92:12 -g 192.168.200.2 -h 00:0c:29:a0:92:12 -i 192.168.200.125

在kali终端输入 netwox 33 -b 00:0c:29:a0:92:12 -g 192.168.200.2 -h 00:0c:29:a0:92:12 -i 192.168.200.125  最后在A靶机中输入命令 arp -a 查看缓存内容 (但是这个地方一直没显示出来)

最后在A靶机中输入命令 arp -a 查看缓存内容 (但是这个地方一直没显示出来)

###4.ICMP路由重定向攻击 - 攻击者伪装成路由器发送虚假的ICMP路由路径控制报文,使得受害主机选择攻击者指定的路由路径,从而进行嗅探或假冒攻击的一种技术 - 原理:嗅探网络中的数据包没修谈到一个符合要求的数据包(自己设定),就像该IP地址发送一个ICMP重定向报文,让该IP的主机重定向至预先设定的i地址

####实践三:ICMP路由重力实践

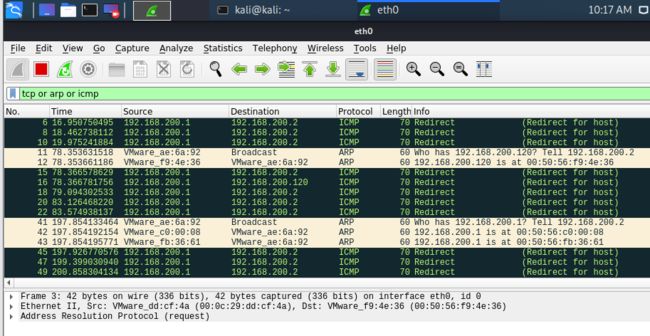

将kali设为攻击机(192.168.200.3),winxp设为靶机(192.168.200.2) 打开蜜罐网关,使用 route print 命令查看靶机路由表  可知蜜罐网关为192.168.200.1 之后再在kali终端输入netwox 86 -f "host 192.168.200.2" -g 192.168.200.3 -i 192.168.200.1 (当嗅探的数据包的源IP地址为192.168.200.2时,以192.168.200.1的名义向数据包的源地址发送一个ICMP重定向报文,使之使用的192.168.200.3作为默认路由,这里忘记放图了) 之后使用wireshark进行监听:

可知蜜罐网关为192.168.200.1 之后再在kali终端输入netwox 86 -f "host 192.168.200.2" -g 192.168.200.3 -i 192.168.200.1 (当嗅探的数据包的源IP地址为192.168.200.2时,以192.168.200.1的名义向数据包的源地址发送一个ICMP重定向报文,使之使用的192.168.200.3作为默认路由,这里忘记放图了) 之后使用wireshark进行监听:

###5. 传输层协议攻击 - 包括TCP RST攻击、TCP会话劫持攻击、TCP SYN洪泛拒绝服务攻击和UDP洪泛拒绝服务攻击 - TCP RST攻击:一种假冒干扰TCP通信连接的技术方法 - TCP会话劫持攻击:劫持通信双方已建立的TCP会话连接,假冒其中一方,与另一方进行通信 步骤如下:(1)Victim主机与telnet服务器进行连接 (2)telnet向victim发送响应包 (3)攻击者通过ARP欺骗实施中间人攻击,通过嗅探到的信息假冒victim的IP地址及身份,向telnet发送数据包 (4)victim继续维持与telnet之间的连接

####实践4:SYN FLOOD攻击实践

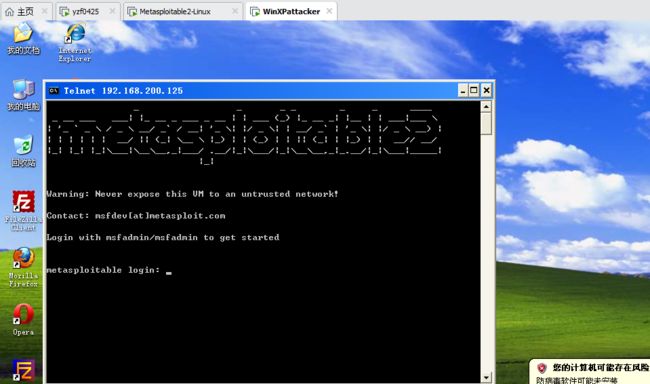

kali为攻击机(192.168.200.3),winxp靶机A(192.168.200.2),linux靶机设为靶机B(192.168.200.125) 首先,靶机B向靶机A发送ftp请求:  再kali终端输入命令 netwox 76 -i 192.168.200.2 -p 21 去攻击ftp21号端口

再kali终端输入命令 netwox 76 -i 192.168.200.2 -p 21 去攻击ftp21号端口  再回到靶机B中ftp,可知断开连接

再回到靶机B中ftp,可知断开连接

###实践5:TCP RST实践

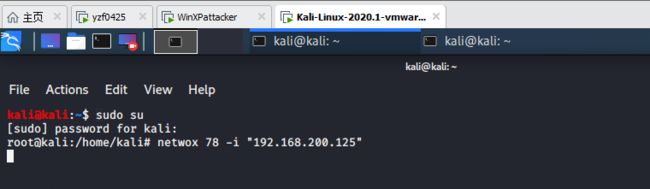

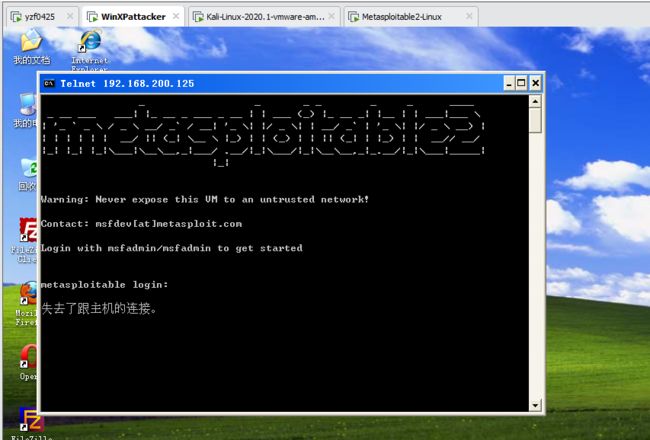

首先在A和B之间建立telnet连接  之后在kali终端输入命令 netwox 78 -i "192.168.200.125"

之后在kali终端输入命令 netwox 78 -i "192.168.200.125"

telnet连接异常

telnet连接异常

###6.遇到问题及解决 (1)kali中netwox安装不了,执行apt-get update更新也不行 解决方法:参考李忠兰同学的博客发现,先执行apt-get install netwag,接着再 apt-get install netwox就可成功安装 (2)在ARP欺骗实践中,输入命令arp -a查看缓存内容,但是不知道为啥一直只有蜜罐网关的缓存内容,无法显示靶机的缓存 解决方法:额,还未解决。。。。

###7.心得体会 内存4G的电脑同时打开4个虚拟机伤不起,卡到动不了,这次实验做得很崩溃,有几张图出不来。。。。 太难了!