第一章 VTP协议

Switch(config)#vtp domain (name)设置VTP域名

Switch(config)#vtp mode server/transparent/client设置VTP模式,服务/透明/客户/

Switch(config)#vtp password 123 设置VTP密码

Switch(cofnig)#vtp pruning 设置VTP修剪

Switch#show vtp status 查看VTP状态信息

Switch#show vlan brief 查看VLAN信息

==========================================================================================

------------------------------------------------------------------------------------------

第二章 STP协议

Switch(cofnig)#spanning-tree vlan 1 启用生成树

Switch(config)#spanning-tree vlan 2 root primary / secondary 配置交换机为根网桥、主要的/次要的

Switch(config)#spanning-tree vlan 2 priority 8192 修改交换机的优先级

Switch(config-if)#spanning-tree vlan 2 cost 100/19/4/2 修改端口路径成本

Switch(config-if)#spanning-tree vlan 2 port-priority 50 修改端口路径优先级(端口十进制取值0~255,默认值事128)

Switch(config)#spanning-tree uplinkfast 配置上行速链路

Switch(config)#interface range f0/1 - 20 (为除TRUNK链路外的接口配速端口)

Switch(config-if)#spanning-tree portfast 配置速端口

Switch#show spanning-tree 查看生成树信息 (在小凡模拟器上show spanning-tree br)

以太网通道配置

Switch(config)#interface range fasteternet 0/1 - 2 (为1、2端口配置以太网端口

Switch(config-if-range)#channel-group 1 mode on (把绑在一起成为组1

Switch#show etherchannel 1 summary 查看以太网通道的配置是否正确

==========================================================================================

------------------------------------------------------------------------------------------

第三章 三层交换机的配置

1、在3层交换机上启动路由,否则3层交换不具有路由功能

switch(config)#ip routing

Switch(config)#vtp domain (name)设置VTP域名

Switch(config)#vtp mode server/transparent/client设置VTP模式,服务/透明/客户/

Switch(config)#vtp password 123 设置VTP密码

Switch(cofnig)#vtp pruning 设置VTP修剪

Switch#show vtp status 查看VTP状态信息

Switch#show vlan brief 查看VLAN信息

==========================================================================================

------------------------------------------------------------------------------------------

第二章 STP协议

Switch(cofnig)#spanning-tree vlan 1 启用生成树

Switch(config)#spanning-tree vlan 2 root primary / secondary 配置交换机为根网桥、主要的/次要的

Switch(config)#spanning-tree vlan 2 priority 8192 修改交换机的优先级

Switch(config-if)#spanning-tree vlan 2 cost 100/19/4/2 修改端口路径成本

Switch(config-if)#spanning-tree vlan 2 port-priority 50 修改端口路径优先级(端口十进制取值0~255,默认值事128)

Switch(config)#spanning-tree uplinkfast 配置上行速链路

Switch(config)#interface range f0/1 - 20 (为除TRUNK链路外的接口配速端口)

Switch(config-if)#spanning-tree portfast 配置速端口

Switch#show spanning-tree 查看生成树信息 (在小凡模拟器上show spanning-tree br)

以太网通道配置

Switch(config)#interface range fasteternet 0/1 - 2 (为1、2端口配置以太网端口

Switch(config-if-range)#channel-group 1 mode on (把绑在一起成为组1

Switch#show etherchannel 1 summary 查看以太网通道的配置是否正确

==========================================================================================

------------------------------------------------------------------------------------------

第三章 三层交换机的配置

1、在3层交换机上启动路由,否则3层交换不具有路由功能

switch(config)#ip routing

2、配置VLAN的IP地址

switch(config)#interface vlan 1 因为3层交换机支持各VLAN间的路由,因此每个VLAN都可以配置IP地址

switch(config-if)#ip address 192.168.1.1 255.255.255.0

switch(config-if)#no shutdown

switch(config)#interface vlan 1 因为3层交换机支持各VLAN间的路由,因此每个VLAN都可以配置IP地址

switch(config-if)#ip address 192.168.1.1 255.255.255.0

switch(config-if)#no shutdown

3、查看FIB表

switch #show ip cef

switch #show ip cef

4、查看邻接关系表

switch#show adjacency detail

switch#show adjacency detail

5、在3层交换机上配置路由接口

switch(config-if)#no switchport (配置接口为3层模式, 意思就是取消switch的接口)

6、在3层交换机上配置静态路由或动态路由

与在ROUTE上配置路由方法都是相同的

switch(config-if)#no switchport (配置接口为3层模式, 意思就是取消switch的接口)

6、在3层交换机上配置静态路由或动态路由

与在ROUTE上配置路由方法都是相同的

7、配置DHCP中继转发

switch(cofig)#interface vlan 2

switch(config-if)#ip helper-address 192.168.2.100

switch(cofig)#interface vlan 2

switch(config-if)#ip helper-address 192.168.2.100

---------------------------------------------------

解决实例;

下面的配置命令,可以配置路由器为DHCP服务器,用以给DHCP客户端动态分配ip地址。

Router1#configure terminal

Router1(config)#service dhcp //开启 DHCP 服务

Router1(config)#ip dhcp pool 172.25.1.0/24 //定义DHCP地址池

Router1(dhcp-config)#network 172.25.1.0 255.255.255.0 // 用network 命令来定义网络地址的范围

Router1(dhcp-config)#default-router 172.25.1.1 //定义要分配的网关地址

Router1(dhcp-config)#dns-server 192.168.1.1 配置DNS服务器

Router1(dhcp-config)#exit

解决实例;

下面的配置命令,可以配置路由器为DHCP服务器,用以给DHCP客户端动态分配ip地址。

Router1#configure terminal

Router1(config)#service dhcp //开启 DHCP 服务

Router1(config)#ip dhcp pool 172.25.1.0/24 //定义DHCP地址池

Router1(dhcp-config)#network 172.25.1.0 255.255.255.0 // 用network 命令来定义网络地址的范围

Router1(dhcp-config)#default-router 172.25.1.1 //定义要分配的网关地址

Router1(dhcp-config)#dns-server 192.168.1.1 配置DNS服务器

Router1(dhcp-config)#exit

Router1(config)#ip dhcp excluded-address 172.25.1.1 172.25.1.50 //该范围内的ip地址不能分配给客户端

Router1(config)#ip dhcp excluded-address 172.25.1.200 172.25.1.255 //该范围内的ip地址不能分配给客户端

Router1(config)#end

Router1#

============================================================================================

--------------------------------------------------------------------------------------------

第六章 PPP协议

配置PAP认证

PPP认证为PAP和CHAP两种

1、主认证端DCE 的PAP配置 ; 在主认证端添加被认证用户的用户名和密码

R1(config)#username R1 password 0 123 (password 参数后面的0表示密码是为文明保存的

R1(config)#interface s0/0

R1(config-if)#ip address 192.168.1.1 255.255.255.0 (配置S0/0的接口IP)

R1(config-if)#encapsulation ppp (把S0/0封装PPP协议)

R1(config-if)#ppp authentication pap (启动认证PAP协议)

R1(config-if)#clock rate 64000 (配置DCE接口的时钟)

R1(config-if)#no shutdown

Router1(config)#ip dhcp excluded-address 172.25.1.200 172.25.1.255 //该范围内的ip地址不能分配给客户端

Router1(config)#end

Router1#

============================================================================================

--------------------------------------------------------------------------------------------

第六章 PPP协议

配置PAP认证

PPP认证为PAP和CHAP两种

1、主认证端DCE 的PAP配置 ; 在主认证端添加被认证用户的用户名和密码

R1(config)#username R1 password 0 123 (password 参数后面的0表示密码是为文明保存的

R1(config)#interface s0/0

R1(config-if)#ip address 192.168.1.1 255.255.255.0 (配置S0/0的接口IP)

R1(config-if)#encapsulation ppp (把S0/0封装PPP协议)

R1(config-if)#ppp authentication pap (启动认证PAP协议)

R1(config-if)#clock rate 64000 (配置DCE接口的时钟)

R1(config-if)#no shutdown

2,被认证端DTE 的PAP配置

R2(config)#interface s0/0

R2(config-if)#ip address 192.168.1.2 255.255.255.0 (配置IP地址)

R2(config-if)#encapsulation ppp (SO/0封装PPP协议)

R2(config-if)#ppp pap sent-username R1 password 0 123 (发起用户密码认证;在被认证端配置的用户名和密码必须和与在主认证端配置的用户名和密码相同)

R2(config-if)#no shutdown

-------------------------------------------

配置CHAP认证

服务器配置R1

R1(config)#username R2 password 0 123 配置用户名和密码(用户名为对方的用户名,也可以随便一个不同的名,必须是唯一的,密码必须和被认证方的是一样的密码)

R1(config)#interface s0/0

R1(config-if)#ip address 192.168.1.1 255.255.255.0 (配置接口IP地址)

R1(config-if)#encapsulation ppp (封装PPP协议在S0/0接口)

R1(config-if)#clock rate 64000 (DCE接口方配置时钟,只能在DCE方配置,其他方不可以)

R1(config-if)#ppp authentication chap (启动CHAP协议,直接翻译为PPP认证CHAP协议)

R1(config-if)#no shutdown

R2(config)#interface s0/0

R2(config-if)#ip address 192.168.1.2 255.255.255.0 (配置IP地址)

R2(config-if)#encapsulation ppp (SO/0封装PPP协议)

R2(config-if)#ppp pap sent-username R1 password 0 123 (发起用户密码认证;在被认证端配置的用户名和密码必须和与在主认证端配置的用户名和密码相同)

R2(config-if)#no shutdown

-------------------------------------------

配置CHAP认证

服务器配置R1

R1(config)#username R2 password 0 123 配置用户名和密码(用户名为对方的用户名,也可以随便一个不同的名,必须是唯一的,密码必须和被认证方的是一样的密码)

R1(config)#interface s0/0

R1(config-if)#ip address 192.168.1.1 255.255.255.0 (配置接口IP地址)

R1(config-if)#encapsulation ppp (封装PPP协议在S0/0接口)

R1(config-if)#clock rate 64000 (DCE接口方配置时钟,只能在DCE方配置,其他方不可以)

R1(config-if)#ppp authentication chap (启动CHAP协议,直接翻译为PPP认证CHAP协议)

R1(config-if)#no shutdown

客服端R2

R2(config)#username R1 password 0 123 (配置用户名和密码,用户名为对方的或随便一个不同的名必须是唯一,密码必须和服务器端一样的)

R2(config)#interface s0/0

R2(config-if)#ip addres 192.168.1.2 255.255.255.0 (配置S0/0接口的IP地址)

R2(config-if)#encapsulation ppp (封装PPP协议在S0/0接口)

R2(config-if)#ppp authentication chap(启动CHAP协议,双方必须都启动CHAP协议)

R2(config-if)#no shutdown

R2#ping 192.168.1.1

---------------

查看PPP的配置

router#show interface serial 0/1

internet address will be negotiated using IPCP:接口的IP地址是通过IPCP协议协商的

LCP Open:LCP协议的状态为Open,协议工作正常

Open:IPCP,CDPCP状态为Open,协议工作正常

调试命令

router#debug PPP packet

R2(config)#username R1 password 0 123 (配置用户名和密码,用户名为对方的或随便一个不同的名必须是唯一,密码必须和服务器端一样的)

R2(config)#interface s0/0

R2(config-if)#ip addres 192.168.1.2 255.255.255.0 (配置S0/0接口的IP地址)

R2(config-if)#encapsulation ppp (封装PPP协议在S0/0接口)

R2(config-if)#ppp authentication chap(启动CHAP协议,双方必须都启动CHAP协议)

R2(config-if)#no shutdown

R2#ping 192.168.1.1

---------------

查看PPP的配置

router#show interface serial 0/1

internet address will be negotiated using IPCP:接口的IP地址是通过IPCP协议协商的

LCP Open:LCP协议的状态为Open,协议工作正常

Open:IPCP,CDPCP状态为Open,协议工作正常

调试命令

router#debug PPP packet

=====================================================================================================

-----------------------------------------------------------------------------------------------------

-----------------------------------------------------------------------------------------------------

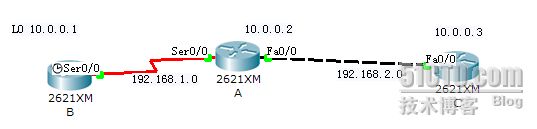

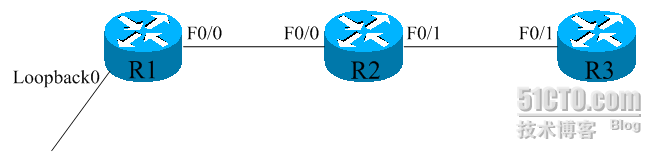

第八章 OSPF

基本概念及单区域配置实验

RA:

1.配置loopback接口地址

Router(config)#interface loopback 0

Router(config-if)#ip address 10.0.0.2 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

2.配置f0/0 、s0/0接口ip

Router(config)#interface f0/0

Router(config-if)#ip address 192.168.2.1 255.255.255.0

Router(config-if)#no shutdown

Router(config)#interface serial 0/0

Router(config-if)#encapsulation ppp

Router(config-if)#ip address 192.168.1.2 255.255.255.252

Router(config-if)#no shutdown

Router(config-if)#clock rate 128000

3.启动OSPF路由进程

Router(config)#router ospf 1

4.指定OSPF协议运行的接口和所在的区域

Router(config-router)#network 192.168.1.2 0.0.0.0 area 0

Router(config-router)#network 192.168.2.1 0.0.0.0 area 0

Router(config-router)#network 10.0.0.2 0.0.0.0 area 0

RB:

1.配置loopback接口地址

Router(config)#interface loopback 0

Router(config-if)#ip address 10.0.0.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

2.配置s0/0接口ip

Router(config)#interface serial 0/0

Router(config-if)#encapsulation ppp

Router(config-if)#ip address 192.168.1.2 255.255.255.252

Router(config-if)#no shutdown

Router(config-if)#clock rate 128000

3.启动OSPF路由进程

Router(config)#router ospf 1

4.指定OSPF协议运行的接口和所在的区域

Router(config-router)#network 192.168.1.1 0.0.0.0 area 0

Router(config-router)#network 10.0.0.1 0.0.0.0 area 0

RC:

1.配置loopback接口地址

Router(config)#interface loopback 0

Router(config-if)#ip address 10.0.0.3 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#exit

2.配置F0/0接口ip

Router(config)#interface f0/0

Router(config-if)#ip address 192.168.2.2 255.255.255.0

Router(config-if)#no shutdown

3.启动OSPF路由进程

Router(config)#router ospf 1

4.指定OSPF协议运行的接口和所在的区域

Router(config-router)#network 192.168.2.2 0.0.0.0 area 0

Router(config-router)#network 10.0.0.3 0.0.0.0 area 0

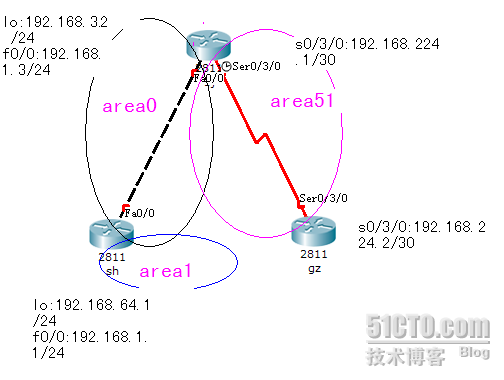

第九章 OSPF的多区域配置(实验)

配置sh路由步骤

1.配置loopback接口ip

2.配置f0/0接口ip

3.启用OSPf 路由进程

4.指定OSPF 协议运行的接口和所在的区域

配置bj的路由步骤

1.配置loopback接口ip

2.配置f0/0 s0/0接口ip

3.启用OSPf 路由进程

4.指定OSPF 协议运行的接口和所在的区域

配置gz路由步骤

1.配置s0/0接口ip

2.启用OSPf 路由进程

3.指定OSPF 协议运行的接口和所在的区域

注:如果要配置末梢区域需要在gz和bj的路由器上配置相同的命令

Router(config-router)#area

51

stub

51:表示所属的区域号

完全末梢区域(只在区域边界路由器上配置即可)

Router(config-router)#area 51 stub no-summary

第十一章 热备份路由协议HSRP(Hot Standby Router Rrotocol)(CISCO专有的协议)

通过使用同一个虚拟IP地址和虚拟MAC地址,为IP网络提供容错和增强的路由选择功能。

终端设备发现可用路由器有下面几中方式:

默认网关(Default Gateway),代理ARP(Proxy ARP),ICMP路由器发现协议(ICMP Router Discovery Protocol ,IRDP)。

默认网关(Default Gateway),代理ARP(Proxy ARP),ICMP路由器发现协议(ICMP Router Discovery Protocol ,IRDP)。

--各路由的作用:

--活跃路由器的功能是转发发送到虚拟路由器的数据包。

--备份路由器的功能是监视HSRP组的运行状态。

--虚拟路由器(即该LAN上的网关)的功能是向最终用户代表一台可以连续工作的路由器。

HSRP备份组可以包含其他路由器,这些路由器监视Hello消息,但不做应答,这些路由器转发任何经由它们的数据包。

HSRP的6种状态,0初始,1学习,2监听,4发言,8备份,16活跃

----* HSRP的基本配置

1,将路由器配置为HSRP的成员

routerA(config)#interface f0/1

routerA(config-if)#standby (group-number) ip (virtual-ip-address)

变量group-number(任选)--指示该端口所属的HSRP组。默认组为0,可选0~255.

变量virtual-ip-address(任选)---指虚拟HSRP路由器的IP地址

--活跃路由器的功能是转发发送到虚拟路由器的数据包。

--备份路由器的功能是监视HSRP组的运行状态。

--虚拟路由器(即该LAN上的网关)的功能是向最终用户代表一台可以连续工作的路由器。

HSRP备份组可以包含其他路由器,这些路由器监视Hello消息,但不做应答,这些路由器转发任何经由它们的数据包。

HSRP的6种状态,0初始,1学习,2监听,4发言,8备份,16活跃

----* HSRP的基本配置

1,将路由器配置为HSRP的成员

routerA(config)#interface f0/1

routerA(config-if)#standby (group-number) ip (virtual-ip-address)

变量group-number(任选)--指示该端口所属的HSRP组。默认组为0,可选0~255.

变量virtual-ip-address(任选)---指虚拟HSRP路由器的IP地址

2从HSRP组中取消一个端口

routerA(config)#interface fastethernet 0/1

routerA(config-if)#no standby group ip 那么路由A的F0/1端口就脱离了备份组

routerA(config)#interface fastethernet 0/1

routerA(config-if)#no standby group ip 那么路由A的F0/1端口就脱离了备份组

关闭端口重定向功能,

router(config-if)#no ip redirects

router(config-if)#no ip redirects

3,配置HSRP的优先级

router(config-if)#standby (group-number) priority (priority-value)

优先级可选0~255,默认为100

router(config-if)#standby (group-number) priority (priority-value)

优先级可选0~255,默认为100

4,配置HSRP的占先权

要想原来的活跃路由能够从优先级较低的新活跃路由器那里重新取回转发权:

router(config-if)#standby (group-number) preempt(一般两台路由器都配置)

要想原来的活跃路由能够从优先级较低的新活跃路由器那里重新取回转发权:

router(config-if)#standby (group-number) preempt(一般两台路由器都配置)

5,配置Hello消息的计时器

router(config-if)#standby (group-number) times (helltime)(holdtime)

Hello间隔时间默认为3s,可选1~255。 保持时间最少是Hello时间的3倍,默认为10s

router(config-if)#standby (group-number) times (helltime)(holdtime)

Hello间隔时间默认为3s,可选1~255。 保持时间最少是Hello时间的3倍,默认为10s

6,配置端口跟踪

router(config-if)#standby group-number track type-number interface-priority

group-number为组号,type说明了将跟踪端口的端口类型(serial/fastethernet)

number说明跟踪的端口编号,interface-priority(任选)说明当跟踪的端口失效时路由器的热备份优先级将降低的数值。

当端口变为可用时,路由器的优先级将加上该数值。默认为10

router(config-if)#no standby track (关闭端口跟踪

router(config-if)#standby group-number track type-number interface-priority

group-number为组号,type说明了将跟踪端口的端口类型(serial/fastethernet)

number说明跟踪的端口编号,interface-priority(任选)说明当跟踪的端口失效时路由器的热备份优先级将降低的数值。

当端口变为可用时,路由器的优先级将加上该数值。默认为10

router(config-if)#no standby track (关闭端口跟踪

7,检查HSRP的状态

router#show standby (rype-number) (group) brief

type-number(任选)说明要显示的目标端口类型和序号

group(任选)说明了要显示端口的某个具体HSRP组

router#show standby

router#show standby (rype-number) (group) brief

type-number(任选)说明要显示的目标端口类型和序号

group(任选)说明了要显示端口的某个具体HSRP组

router#show standby

8,启动调测功能

router#debug standby (该命令可能会将该路由器系统资源耗尽,实际使用中应该特别小心。

------------------------------------------------------------------------------------------------

===============================================================================================

第十二章 访问控制列表ACL(access control list)

.........................................

标准访问控制列表配置命令

1,标准访问控制列表根据包的源IP地址来允许(permit)或拒绝(deny)数据包

R1(config)#access-list (access-list-number) permit / deny (source-address) [log]

例:R1(config)#access-list 1 permit 172.16.2.0 0.0.0.255

access-list-number是访问控制列表表号,(标准ACL是1~99)

source-address 为源IP地址例:192.168.1.10 0.0.0.255

LOG为可选项,-----生成日志信息(我一般不写)

router#debug standby (该命令可能会将该路由器系统资源耗尽,实际使用中应该特别小心。

------------------------------------------------------------------------------------------------

===============================================================================================

第十二章 访问控制列表ACL(access control list)

.........................................

标准访问控制列表配置命令

1,标准访问控制列表根据包的源IP地址来允许(permit)或拒绝(deny)数据包

R1(config)#access-list (access-list-number) permit / deny (source-address) [log]

例:R1(config)#access-list 1 permit 172.16.2.0 0.0.0.255

access-list-number是访问控制列表表号,(标准ACL是1~99)

source-address 为源IP地址例:192.168.1.10 0.0.0.255

LOG为可选项,-----生成日志信息(我一般不写)

2,access-group命令:ACL与进、出站接口联系起来

R1(config)#interface serial 0/0

R1(config-if)#ip access-group (access-list-number) in / out

例:R1(config)#ip access-group 1 out

把access-list-number-------为ACL表号,这里是指出这一接口链接到那ACL表号

in/out 把这ACL表号应用到这接口的in或out方向

R1(config)#interface serial 0/0

R1(config-if)#ip access-group (access-list-number) in / out

例:R1(config)#ip access-group 1 out

把access-list-number-------为ACL表号,这里是指出这一接口链接到那ACL表号

in/out 把这ACL表号应用到这接口的in或out方向

扩展访问控制列表

1,扩展访问控制列表通过启用基于源和目的地址、传输层协议和应用层端口号的过滤来提供更高程度的控制

2,扩展访问控制列表行中的每一个条件都必须匹配才认为该行被匹配,才会施加允许或拒绝条件。

R2(config)#access-list (access-list-number) permit / deny (protocol) (source ip-address)

(destination ip-address) (operator operan) [log]

例:R2(config)#access-list 110 deny TCP 192.168.1.0 0.0.0.255 172.16.0.0 0.0.255.255 ed 80

(access-list-number )扩展ACL的表号,100~199数字标识扩展ACL

(protocol)用来指定协议类型如IP、TCP、UDP、ICMP、GRE、以及IGRP

(source ip-address)源IP地址192.168.1.0 0.0.0.255 (反码)

(destination ip-address)目标IP地址172.16.0.0 0.0.255.255(反码)

(operator operan)---lt(小于),gt(大于),eq(等于) ,neq(不等于) 和一个端口号

1,扩展访问控制列表通过启用基于源和目的地址、传输层协议和应用层端口号的过滤来提供更高程度的控制

2,扩展访问控制列表行中的每一个条件都必须匹配才认为该行被匹配,才会施加允许或拒绝条件。

R2(config)#access-list (access-list-number) permit / deny (protocol) (source ip-address)

(destination ip-address) (operator operan) [log]

例:R2(config)#access-list 110 deny TCP 192.168.1.0 0.0.0.255 172.16.0.0 0.0.255.255 ed 80

(access-list-number )扩展ACL的表号,100~199数字标识扩展ACL

(protocol)用来指定协议类型如IP、TCP、UDP、ICMP、GRE、以及IGRP

(source ip-address)源IP地址192.168.1.0 0.0.0.255 (反码)

(destination ip-address)目标IP地址172.16.0.0 0.0.255.255(反码)

(operator operan)---lt(小于),gt(大于),eq(等于) ,neq(不等于) 和一个端口号

ACL的通配符

1,通配符any

例:ACL允许访问任何目的地址:

router(config)#access-list 1 permit 0.0.0.0 255.255.255.255

可以改写成:

router(config)#access-list 1 permit any

1,通配符any

例:ACL允许访问任何目的地址:

router(config)#access-list 1 permit 0.0.0.0 255.255.255.255

可以改写成:

router(config)#access-list 1 permit any

2,通配符host

例:ACL拒绝特定的主机地址

router(config)#access-list 1 permit 172.16.1.10 0.0.0.0

可以改写成:

router(config)#access-list 1 permit host 172.16.1.10

例:ACL拒绝特定的主机地址

router(config)#access-list 1 permit 172.16.1.10 0.0.0.0

可以改写成:

router(config)#access-list 1 permit host 172.16.1.10

查看ACL列表

显示IP接口信息

router# show ip interface fastethernet 0/0

显示所有ACL的内容

router#show access-list

显示IP接口信息

router# show ip interface fastethernet 0/0

显示所有ACL的内容

router#show access-list

**基本类型的访问控制列表**

标准访问控制列表

扩展访问控制列表

**其他种类的访问控制列表**

基于MAC地址的访问控制列表

基于时间的访问控制列表

标准访问控制列表

扩展访问控制列表

**其他种类的访问控制列表**

基于MAC地址的访问控制列表

基于时间的访问控制列表

----------------------------------------------------------------------------------------------------

====================================================================================================

第十三章 网络地址转换(network address translation NAT)

通过将内部私网的IP地址翻译成全球唯一的公网IP地址

NAT的实现方式:

#静态转换(static translation)

#动态转换(dynamic translatin)

#端口多路复用(port address translation ,PAT)

====================================================================================================

第十三章 网络地址转换(network address translation NAT)

通过将内部私网的IP地址翻译成全球唯一的公网IP地址

NAT的实现方式:

#静态转换(static translation)

#动态转换(dynamic translatin)

#端口多路复用(port address translation ,PAT)

静态NAT的配置:

静态转换就是将内部网络的私有IP地址转换为公有合法IP地址。IP地址的对应关系是一对一的,即某个私有IP只转换成某个固定的公有合法IP地址。

静态转换就是将内部网络的私有IP地址转换为公有合法IP地址。IP地址的对应关系是一对一的,即某个私有IP只转换成某个固定的公有合法IP地址。

1,在路由配置私有网关全局内部IP

R1(config)# interface serial f0/0

R1(config-if)#ip address 61.159.62.129 255.255.255.248

配置全局内部IP

R1(config)#interface f0/0

R1(config-if)#ip address 192.168.100.1 255.255.255.0

2,在内部局部和内部全局地址之间建立静态地址转换

R1(config)#ip nat inside source static (local-ip global-ip)

例:

R1(config)#ip nat inside source static 192.168.100.2 61.159.62.130

R1(config)#ip nat inside source static 192.168.100.3 61.159.62.131

R1(config)#ip nat inside source static 192.168.100.4 61.159.62.132

3,在内部和外部接口上启用NAT

R1(config)#interface serial 0/0

R1(config-if)#ip nat outside

R1(config)#interface f0/0

R1(config-if)#ip nat inside

R1(config)# interface serial f0/0

R1(config-if)#ip address 61.159.62.129 255.255.255.248

配置全局内部IP

R1(config)#interface f0/0

R1(config-if)#ip address 192.168.100.1 255.255.255.0

2,在内部局部和内部全局地址之间建立静态地址转换

R1(config)#ip nat inside source static (local-ip global-ip)

例:

R1(config)#ip nat inside source static 192.168.100.2 61.159.62.130

R1(config)#ip nat inside source static 192.168.100.3 61.159.62.131

R1(config)#ip nat inside source static 192.168.100.4 61.159.62.132

3,在内部和外部接口上启用NAT

R1(config)#interface serial 0/0

R1(config-if)#ip nat outside

R1(config)#interface f0/0

R1(config-if)#ip nat inside

动态NAT配置:

动态转换是指将内部网络的私有地址转换为公有合法地址时,对应关系是不确定的,是随机的。

1,在内部和外部端口配置私有IP跟合法IP

R2(config-if)#ip address 61.159.62.129 255.255.255.192

R2(config-if)#ip address 172.16.100.1 255.255.255.0

2,定义内部网络中允许访问外部网络的访问控制列表

R2(config)#access-list (access-list-number)permit (source ip-address)

access-list-number为1~99之间数字

R2(config)#access-list 1 permit 172.16.100.0 0.0.0.255

动态转换是指将内部网络的私有地址转换为公有合法地址时,对应关系是不确定的,是随机的。

1,在内部和外部端口配置私有IP跟合法IP

R2(config-if)#ip address 61.159.62.129 255.255.255.192

R2(config-if)#ip address 172.16.100.1 255.255.255.0

2,定义内部网络中允许访问外部网络的访问控制列表

R2(config)#access-list (access-list-number)permit (source ip-address)

access-list-number为1~99之间数字

R2(config)#access-list 1 permit 172.16.100.0 0.0.0.255

3,定义合法地址池

R2(config)#ip nat pool (pooname) (star-ip end-ip) netmask (netmask) prefix-leng 24 type rotary

pool poolname地址池名字

star-ip eng-ip 地址池内起始和终止IP地址

netmask netmask :填子网掩码

prefix-length 24 :子网掩码,以掩码中1的数量表示。两种掩码表示方式,任意使用一种

R2(config)#ip nat pool test0 61.159.62.130 61.159.62.192 netmask 255.255.255.192

R2(config)#ip nat pool (pooname) (star-ip end-ip) netmask (netmask) prefix-leng 24 type rotary

pool poolname地址池名字

star-ip eng-ip 地址池内起始和终止IP地址

netmask netmask :填子网掩码

prefix-length 24 :子网掩码,以掩码中1的数量表示。两种掩码表示方式,任意使用一种

R2(config)#ip nat pool test0 61.159.62.130 61.159.62.192 netmask 255.255.255.192

4,实现网络地址转换

R2(config)#ip nat inside source list 1 pool test0

把list 1 转换成 test0

R2(config)#ip nat inside source list 1 pool test0

把list 1 转换成 test0

5.在接口上启用NAT

R2(config)#interface serial 0/0

R2(config-if)#ip nat outside

R2(config)#interface f0/0

R2(config-if)#ip nat inside

-----------------------

PAT的配置

端口多路复用是改变外出数据包的源IP地址和源端口并进行端口转换,即端口地址转换采用端口多路复用方式

R2(config)#interface serial 0/0

R2(config-if)#ip nat outside

R2(config)#interface f0/0

R2(config-if)#ip nat inside

-----------------------

PAT的配置

端口多路复用是改变外出数据包的源IP地址和源端口并进行端口转换,即端口地址转换采用端口多路复用方式

1,配置内外部的端口IP地址:

...........不写

2,定义内部标准访问控制列表

R3(config)#access-list 1 permit 10.10.10.0 0.0.0.255

R3(config)#access-list 2 permit 20.20.20.0 0.0.0.255

R3(config)#access-list 3 permit 30.30.30.0 0.0.0.255

有多个网段要访问外网

...........不写

2,定义内部标准访问控制列表

R3(config)#access-list 1 permit 10.10.10.0 0.0.0.255

R3(config)#access-list 2 permit 20.20.20.0 0.0.0.255

R3(config)#access-list 3 permit 30.30.30.0 0.0.0.255

有多个网段要访问外网

3,定义合法IP地址池

R3(config)#ip nat pool poolname 202.96.128.166 202.96.128.166 netmask 255.255.255.128

由于只有一个地址,开始地址和终止地址都是相同的

R3(config)#ip nat pool poolname 202.96.128.166 202.96.128.166 netmask 255.255.255.128

由于只有一个地址,开始地址和终止地址都是相同的

4,设置复用动态IP地址转换

R3(config)#ip nat inside source list 1 pool poolname overload

R3(config)#ip nat inside source list 2 pool poolname overload

R3(config)#ip nat inside source list 3 pool poolname overload

以为多个网段要访问外网,所以就必须把几个允许的网段都配上

R3(config)#ip nat inside source list 1 pool poolname overload

R3(config)#ip nat inside source list 2 pool poolname overload

R3(config)#ip nat inside source list 3 pool poolname overload

以为多个网段要访问外网,所以就必须把几个允许的网段都配上

5,在端口上启用NAT

R3(config)#interface serial 0/0

R3(config-if)#ip nat outside

R3(config)#interface f0/0

R3(config-if)#ip nat inside

R3(config)#interface serial 0/0

R3(config-if)#ip nat outside

R3(config)#interface f0/0

R3(config-if)#ip nat inside

1.2,复用路由外部接哭地址

1,设置内外部接口IP地址

..........不写(同上)

2,定义内部访问控制列表

.............不写(同上)

3,定义合法IP地址池

.....由于是直接使用外部接口地址,所以不用再定义IP地址池

4,设置复用动态IP地址转换

R3(config)#ip nat inside source list 1 interface s0/0 overload

5,在接口上启用NAT

.0........不写(同上)

TCP负载均衡配置

1,设置内外部端口的IP地址

.........同上,不写

2,为虚拟主机定义一个NAT地址集

R3(config)#access-list 2 permit 10.10.10.200

3,给真实主机定义一个NAT地址集

R3(config)#ip nat pool real-host 10.10.10.1 10.10.10.3 prefis-length 24 type rotary

真实主机地址为10.10.10.1~10.10.10.3 ,网络前缀长度为24位,该地址集为循环(rotary)型

1,设置内外部端口的IP地址

.........同上,不写

2,为虚拟主机定义一个NAT地址集

R3(config)#access-list 2 permit 10.10.10.200

3,给真实主机定义一个NAT地址集

R3(config)#ip nat pool real-host 10.10.10.1 10.10.10.3 prefis-length 24 type rotary

真实主机地址为10.10.10.1~10.10.10.3 ,网络前缀长度为24位,该地址集为循环(rotary)型

4,设置访问控制列表与NAT地址集之间的映射

R3(config)#ip nat inside destination list 2 pool real-lost

表示在访问控制列表2所允许的虚拟主机地址和真实主机地址集之间建立映射

R3(config)#ip nat inside destination list 2 pool real-lost

表示在访问控制列表2所允许的虚拟主机地址和真实主机地址集之间建立映射

5,在内部和外部端口上启用NAT

..........不写同上

..........不写同上

NAT的检查与排错

router#show ip nat transltions

显示当前存在的转换

router#show ip nat transltions

显示当前存在的转换

router#show ip nat statistics 查看NAT的统计信息

调试NAT转换

router#debug ip nat

router#debug ip nat

====================================================================================================

-----------------------------------------------------------------------------------------------------

第十四章 IPSec ×××的配置

SA(Security Associations,安全联盟)的概念是IPSec的核心.SA定义了各种类型的安全措施

(包含:*提供的服务, *算法, *密钥)

(包含:*提供的服务, *算法, *密钥)

例子:f0/0(50.50.50.50/24接内网)A-router s0/0(20.20.20.21/24接出口)《--------------》s0/0(20.20.20.20/24接出口)B-router f0/0(60.60.60.60/24,接内网)

------------------------------

配置IKE协商:

1,启用IKE

router(config)#crypto isakmp enable 默认Cisco IOS中是激活的

2,建立IKE协商策略

router(config)#crypto isakmp policy 1 (1是IKE策略的编号,取值1~10000,策略编号越低,优先级就越高。

3,配置IKE协商参数

router(config-isakmp)#hash {md5或sha1} (hash命令被用来设置密钥认证所用的算法,有MD5和SHA-1两种

router(config-isakmp)#encryption des或3des (encryption命令被用来设置加密所有的算法,3DES 比DES算法更强

router(config-isakmp)authentication pre-share

authentication pre-share 命令告诉路由要使用预先共享的密钥,此密码是手工指定的

------------------------------

配置IKE协商:

1,启用IKE

router(config)#crypto isakmp enable 默认Cisco IOS中是激活的

2,建立IKE协商策略

router(config)#crypto isakmp policy 1 (1是IKE策略的编号,取值1~10000,策略编号越低,优先级就越高。

3,配置IKE协商参数

router(config-isakmp)#hash {md5或sha1} (hash命令被用来设置密钥认证所用的算法,有MD5和SHA-1两种

router(config-isakmp)#encryption des或3des (encryption命令被用来设置加密所有的算法,3DES 比DES算法更强

router(config-isakmp)authentication pre-share

authentication pre-share 命令告诉路由要使用预先共享的密钥,此密码是手工指定的

router(config-isakmp)lifetme (seconds)

lifetime指定SA的生存时间,超时后,SA将被重新协商(默认为86440)

lifetime指定SA的生存时间,超时后,SA将被重新协商(默认为86440)

4,设置共享密钥和对端地址

router(config)#crypto isakmp key password123 address 20.20.20.20

SA是单向的,要此命令设置预先共享的密码和对端的IP地址。(password123为密码)在设置密码时,×××链路两端的密码必须是相同的。IP 地址必须是对端的接口IP

----------------------------------------

配置IPSec相关参数

router(config)#crypto isakmp key password123 address 20.20.20.20

SA是单向的,要此命令设置预先共享的密码和对端的IP地址。(password123为密码)在设置密码时,×××链路两端的密码必须是相同的。IP 地址必须是对端的接口IP

----------------------------------------

配置IPSec相关参数

1,指定Crypto访问列表

Crypto访问控制列表必须是互为镜像的,如:A加密了所有流向B的TCP流量,则B必须加密流回A的所有TCP的流量 (记得必须要在两端的路由都要配

route(config)#access-list 101 {deny或permit} ip host 20.20.20.21 host 20.20.20.20

Crypto访问控制列表必须是互为镜像的,如:A加密了所有流向B的TCP流量,则B必须加密流回A的所有TCP的流量 (记得必须要在两端的路由都要配

route(config)#access-list 101 {deny或permit} ip host 20.20.20.21 host 20.20.20.20

101为access-list的列表编号, 命令access-list 101 ip host 20.20.20.21 host 20.20.20.20,将所有从20.20.20.21发往20.20.20.20的报文全部加密,另一种配法:

router(config)#access-list 101 permit ip 60.60.60.0 0.0.0.255 50.50.50.0 0.0.0.255

router(config)#access-list 101 permit ip 60.60.60.0 0.0.0.255 50.50.50.0 0.0.0.255

2,配置IPSec传输模式

传输模式设置定义用于××× 隧道的认证类型、完整性、和负载加密。

router(config)#crypto ipsec transform-set transform-name ah-md5-hmac esp-3des esp-md5-hma

3030

transform-name是传输模式的名字,

传输模式可选择的参数有:

---*AH验证参数:ah-md5-hmac、 ah-sha-hmac

---*ESP加密参数:esp-des、esp-3des、 esp-null

---*ESP验证参数:esp-md5-hma、 esp-sha-hmac

---------------------------------------------

配置端口的应用

1,设置Crypto Map

上面又了所有构造×××隧道需要的信息,下面需要把它整合在一起,应用到一个接口上去。

--*保护的流量(Crypto访问列表)

--*使用的IPSec转换设置

--*使用的IPSec转换设置

--*手工或IKE交换密钥的使用等(在Crypto Map类型中声明)

传输模式设置定义用于××× 隧道的认证类型、完整性、和负载加密。

router(config)#crypto ipsec transform-set transform-name ah-md5-hmac esp-3des esp-md5-hma

3030

transform-name是传输模式的名字,

传输模式可选择的参数有:

---*AH验证参数:ah-md5-hmac、 ah-sha-hmac

---*ESP加密参数:esp-des、esp-3des、 esp-null

---*ESP验证参数:esp-md5-hma、 esp-sha-hmac

---------------------------------------------

配置端口的应用

1,设置Crypto Map

上面又了所有构造×××隧道需要的信息,下面需要把它整合在一起,应用到一个接口上去。

--*保护的流量(Crypto访问列表)

--*使用的IPSec转换设置

--*使用的IPSec转换设置

--*手工或IKE交换密钥的使用等(在Crypto Map类型中声明)

1,创建Crypto Map

router(config)#crypto map (map-name) 1 ipsec-isakmp

map-name为map的名字,1为map的优先级,取值为1~65535,值小,优先级最高。参数ipsec-isakmp表明此

IPSec连接将采用IKE自动协商。

router(config)#crypto map (map-name) 1 ipsec-isakmp

map-name为map的名字,1为map的优先级,取值为1~65535,值小,优先级最高。参数ipsec-isakmp表明此

IPSec连接将采用IKE自动协商。

配置Crypto Map:

router(config-crypto-map)#match address (access-list-number)

match address 指定此Crypto Map使用的访问控制列表,参数access-list-number必须同前面配置的Crypto访问控制列表的编号相同

router(config-crypto-map)#match address (access-list-number)

match address 指定此Crypto Map使用的访问控制列表,参数access-list-number必须同前面配置的Crypto访问控制列表的编号相同

router(config_crypto-map)#set peer 20.20.20.21

set peer 指定了此Crypto Map所对应×××链路对端的IP地址,参数ip-address必须同前面在IKE 中配置的对端IP地址相同。

set peer 指定了此Crypto Map所对应×××链路对端的IP地址,参数ip-address必须同前面在IKE 中配置的对端IP地址相同。

router(config-crypto-map)#set transform-set (transform-name)

set transform-set 指定此Crypto Map所用的传输模式,此模式应该在之前配置IPSec时已经定义,即此传输模式名称是之前用命令Crypto ipsec transform-set配置的名称

set transform-set 指定此Crypto Map所用的传输模式,此模式应该在之前配置IPSec时已经定义,即此传输模式名称是之前用命令Crypto ipsec transform-set配置的名称

2,应用Crypto Map到端口

下面只需要将上面配置好的Crypto应用到对应的接口上,×××就可以生效。

router(config)#interface s0/0

router(config-if)#crypto map (map-name)

---------------------------------------

IPSec ×××配置的检查

下面只需要将上面配置好的Crypto应用到对应的接口上,×××就可以生效。

router(config)#interface s0/0

router(config-if)#crypto map (map-name)

---------------------------------------

IPSec ×××配置的检查

显示所有尝试协商的策略以及最后的默认策略设置

router#show crypto isakmp policy

router#show crypto isakmp policy

显示在路由上设置的transform-set

router#show crypto ipsec transform-set

router#show crypto ipsec transform-set

显示当前安全联盟使用的设置

router#show crypto ipsec sa

router#show crypto ipsec sa

显示所有配置在路由上的Crypto Map

router#show crypto map

router#show crypto map

========================================================================================

OSPF路由协议和端口限速命令还没写上;这个要以后再补上

第十六章 IPv6配置

1.配置接口的ipv6的地址

Router(config)#interface f0/0

Router(config-if)#ipv6 address fec0:0:0:1001::1/64

2.在路由器上启用ipv6的流量转发

Router(config)#ipv6 unicast-routing

3.

在路由器上启用

ipv6

的

rip

路由协议

Router(config)#ipv6 routet rip cisco

4.在接口上应用ipv6的rip协议

Router(config)#interface f0/0

Router(config-if)#ipv6 rip cisco enable