DES的加密和解密

一提到对称加密,大家首先想到的可能就是DES(Data Encryption Standard)技术了.DES技术是一种将64比特的明文加密成64比特的密文的对称密码算法,因此理论上来讲,他的密钥长度也是64位,但因为在DES的密钥中每隔7比特,就会设置一个用于错误检查的比特,所以实际上DES的密钥的长度只有56比特.

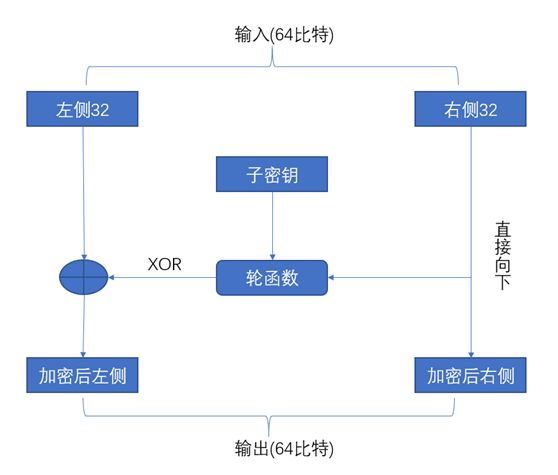

DES是以64比特的明文(比特序列)为一个单位进行加密,这64比特的单位成为分组,一般来说,以分组为单位进行处理的密码算法成为分组密码.因此它只能加密64比特的数据,对于长度超过64比特的明文,就需要对DES加密进行迭代.DES加密和解密的过程如下图所示:

DES的结构(Feistel网络)

因为DES的基本结构是由Horst Feistel设计的,所以DES的基本结构也被称为Feistel网络.在Feistel网络中,加密的各个步骤称为轮,整个加密过程就是进行若干次轮的循环.DES就是一种16轮循环的Feistel网络.

上面的图表示出了Feistel网络中一轮的计算流程.通过上面的图我们可以知道,在这一过程中起到关键作用的就是轮函数:他根据欧策和子密钥生成对”左侧”进行加密的比特序列.然后轮函数的输出与左侧进行XOR运算,得到了左侧的加密结果,过程梳理如下:

输入的数据被分为左右两部分

输入的右侧直接发送到输出的右侧

输入的右侧发送到轮函数

轮函数根据右侧数据和子密钥,计算出比特序列

左侧数据与轮函数的输出进行XOR运算,得到输出的加密后的左侧.

但是,我们根据图也能发现,这样虽然左侧经过加密了,但右侧并没有经过加密.所以Feistel网络需要进行第二次的轮加密,并且需要将左侧和右侧进行对调.一般来说DES加密是需要三次轮加密的,并且这一过程是可逆的,只要子密钥不变,就能够从密文推导出明文.这也就是Feistel网络的解密操作原理.我们现在来总结一下Feistel网络的一些性质:

经过我们之上的说明,很容易就知道Feistel网络的轮数是可以任意增加的.并且无论有多少轮,都是可以解密的.

加密时无论使用任何函数作为轮函数,都可以正确解密

加密和解密可以用完全相同的结构来实现.

现在我们附上一段DES加密算法在Java中的实现:

package org.shangzeng.cipher;

import javax.crypto.*;

import javax.crypto.spec.DESKeySpec;

import java.security.InvalidKeyException;

import java.security.NoSuchAlgorithmException;

import java.security.SecureRandom;

import java.security.spec.InvalidKeySpecException;

public class DESTest {

public static void main(String[] args) {

String greeting="HelloWorld";

String key="shangzeng";

try {

byte[] encryptArray=DESTest.encryptDES(greeting.getBytes(),key.getBytes());

System.out.println(greeting+"加密后的结果为:"+new String(encryptArray));

byte[] decryptArray=DESTest.decryptDES(encryptArray,key.getBytes());

System.out.println(greeting+"解密后的结果为:"+new String(decryptArray));

} catch (InvalidKeyException e) {

e.printStackTrace();

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

} catch (InvalidKeySpecException e) {

e.printStackTrace();

} catch (NoSuchPaddingException e) {

e.printStackTrace();

} catch (BadPaddingException e) {

e.printStackTrace();

} catch (IllegalBlockSizeException e) {

e.printStackTrace();

}

}

//DES算法要有一个随机数源,因为Random是根据时间戳生成的有限随机数,比较容易破解,所以在这里使用SecureRandom

private static SecureRandom secureRandom=new SecureRandom();

private static SecretKey getSecretKey(byte[] keyArray) throws InvalidKeyException, NoSuchAlgorithmException, InvalidKeySpecException {

DESKeySpec desKeySpec=new DESKeySpec(keyArray);

//创建DES密钥工厂

SecretKeyFactory keyFactory=SecretKeyFactory.getInstance("DES");

//用密钥工厂将DESKeySpec转换成密钥key

SecretKey secretKey=keyFactory.generateSecret(desKeySpec);

return secretKey;

}

public static byte[] encryptDES(byte[] contentArray,byte[] keyArray) throws InvalidKeyException, NoSuchAlgorithmException, InvalidKeySpecException, NoSuchPaddingException, BadPaddingException, IllegalBlockSizeException {

return des(contentArray,keyArray,Cipher.ENCRYPT_MODE);

}

public static byte[] decryptDES(byte[] encryptArray,byte[] keyArray) throws NoSuchPaddingException, NoSuchAlgorithmException, IllegalBlockSizeException, BadPaddingException, InvalidKeyException, InvalidKeySpecException {

return des(encryptArray,keyArray,Cipher.DECRYPT_MODE);

}

private static byte[] des(byte[] contentArray,byte[] keyArray,int mode) throws NoSuchPaddingException, NoSuchAlgorithmException, InvalidKeyException, InvalidKeySpecException, BadPaddingException, IllegalBlockSizeException {

SecretKey secretKey=getSecretKey(keyArray);

//获取真正执行加/解密操作的Cipher

Cipher cipher=Cipher.getInstance("DES");

//执行加/解密操作

cipher.init(mode,secretKey,secureRandom);

byte[] result=cipher.doFinal(contentArray);

return result;

}

}

讲到这里,必须要提一下,差分分析和线性分析.

差分分析是一种针对分组密码的分析方法,他的思路是”改变一部分明文并分析密文如何随之改变”.理论上来说,明文只要改变,哪怕是一个比特的改变,密文的比特排列也应该彻底的改变.因此只要通过分析密文改变中所产生的偏差,就可以获得破译密码的线索.

线性分析是由松井充提出的,他的思路是:”将明文和密文的一些对应比特进行XOR并计算其结果为零的概率”,如果密文具备足够的随机性,则任选一些明文和密文的对应比特进行XOR结果为零的概率为1/2.如果能够找到大幅偏离1/2的部分,则可以借此获得一些与密钥有关的信息.如果使用线性分析,对于DES只需要247组明文和密文就能够完成破解.相比需要尝试256个密钥的暴力破解来说,所需的计算量大幅减少.

密码破译者可以选择任意明文并获得其加密的结果,这是差分分析和线性分析的一个大前提.这种攻击方式也被称为 选择明文攻击(CPA,Chosen Plaintext Attack)

DES从1977年开始被美国联邦信息处理标准(FIPS)采用,主要被用于国家政府和银行等行业,但在1999年1月,(页面不存在)与电子前哨基金会合作,在22小时15分钟内即公开破解了一个DES密钥,另有一些分析报告提出了该算法的理论上的弱点。在2001年,DES作为一个标准已经被所取代。另外,DES已经不再作为美国[国家标准科技协会](前国家标准局)的一个标准.

如果说DES不安全,那么我们该用什么加密算法呢?期待下次分享

《详细解析DES系列加密技术(二)》

如果大家有什么建议或问题,欢迎大家进群讨论,另群里有学习资料奉送哦 群号为: 661594029