勒索病毒当道的时代

昨天的 WannaCry 勒索蠕虫席卷了全球,即使像我们这样游走在边界的人,也还是吓了一跳。

无数没打 MS-17010 补丁的 Win 电脑或服务器中招,尤其是不少学校、相关单位有各种大内网的,这一波就可能直接导致这些机构工作瘫痪...

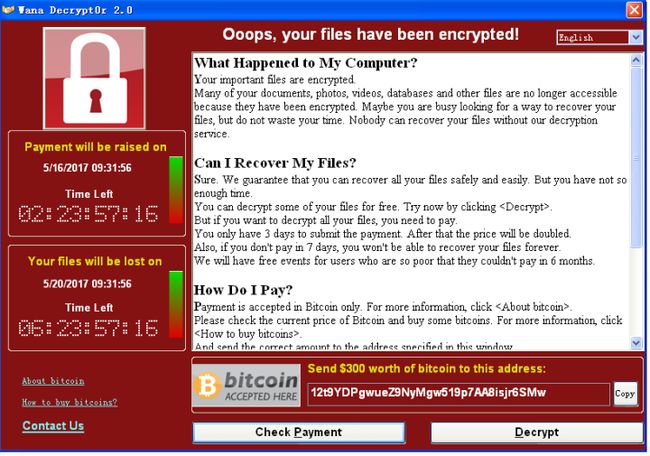

全世界铺天盖地的,充斥着下面这个勒索病毒界面:

不用赘述这个过程,说一些这大半年来的一些观点吧,有些大观点在年初开篇时已经提了,摘录如下:

- 黑客技能的分支领域确实很多很多

- 黑客攻击无时无刻不在发生,比你想象的可能还要激烈

- 除了大规模撒网攻击,你几乎没被黑的价值

- 安全的本质是信任,“紧内聚松耦合”是伟大的思想

- 黑客攻击里存在上帝视角,防御也一样

- 任何黑客攻击都不会让互联网毁灭

- 黑客可以只是一种身份,除此之外,黑客和正常人没什么区别

- 成本是任何人都需要考虑的重要因素,包括黑客

- ...

这次已经载入史册的 WannaCry 勒索蠕虫事件,应该更能引起大众的安全意识吧?虽然我相信,很快会淡忘。无论怎样,下面这几点观点或建议,来自我们这些长期游走在边界的安全人员,希望能触动到你。

1. 匿名之恶

匿名货币如比特币,几乎所有的勒索病毒,都只接收比特币,原因很简单,比特币可以做到匿名,这正是这些犯罪分子最好的挡箭牌。

虽然这并不能否定匿名货币的价值,但这残酷的“恶”事实,你我有目共睹。不说匿名货币,只要是匿名的,总会有一个角度淋漓尽致地暴露人性的丑恶。

我曾经开玩笑说:比特币这么凶猛,真应该感谢这些勒索病毒。

2. 勒索尾随大漏洞

一般一个大漏洞爆发后,由于匿名之恶及巨大的产业利益,随之而来的就是勒索病毒了。这个间隔时间目前来看,一周到一个月几个月的都有可能,而现在应该会越来越快。

从去年进入我们视野的 Redis、MongoDB、ElasticSearch 勒索病毒,到后来只要是个大漏洞(如上个月 Struts2 的 S2-045 漏洞)都来个勒索,这次方程式被泄露的 Eternalblue 漏洞,不到一个月就被尾随来了个震惊全球的 WannaCry...

这个现象应该给我们一个很透彻的教训,一旦一个漏洞爆发,为了不被黑,我们的应急黄金周期需要在 24 小时之内,甚至应该更短。无论业务大还是业务小,都应该不断优化自家的应急黄金周期及应急策略。而如果真的由于各种原因应急滞后一周,那就不得不面对至少可能被勒索蠕虫感染到的风险。

对于我们这些在甲方做安全防御的人来说,这真是内忧外患。外患是要么可能被黑偷走数据要么可能被勒索;内忧嘛,各家有各家的难处,有时候应急快慢得是一场有组织的战役,没有顺畅的内部沟通环境,难。

3. 蠕虫传播可以打破隔离“神话”

当下,国内还是无数单位靠着内网隔离来对抗攻击者,这种方式早被证明非常之脆弱。就比如这次的勒索蠕虫传播,怎么进入大内网的?可以这样:

1) 感染掉一台边界上的 Win 服务器,这台服务器可通内网,于是内网遭殃;

2) 在某个场景下感染了某个人的 Win 电脑,这人跑到其他大内网去上网,于是内网遭殃;

蠕虫嘛,就是这样肆无忌惮地传播,如果再来个感染 U 盘方式,那么传播途径就又多了一条。当年我在大学期间,身处校网络管理团队,并靠着写各种病毒专杀而入这行,后来自己也写了不少各类型的“良性”蠕虫,对蠕虫算是真的情有独钟。现在回头来看看,这么多年过去了,大学网络的脆弱性改善得太慢。

4. 成本考虑

其实这次 WannaCry 勒索蠕虫,截至我发文,才收到不到 17 枚比特币,差不多人民币 17 万。这 17 万,对于这起“震惊全球”来看,确实太少,反而因为这样,导致这个勒索团队不得不优先考虑“跑路”问题,事情搞大了,绝对首当其冲被盯上,17 万够跑一次路。

对于我们来说,我给出一条最中肯的建议:无论电脑手机服务器还是其他任何机器中招了,尽量不要支付任何勒索需要的费用。让一个产业沉寂最好的方式使其亏损。

5. 一些好习惯

除了上面提到的“应急黄金周期”,针对这个事件,还有个好习惯必须养成,那就是:勤备份。个人应该养成重要程度不同的文件的不同周期备份习惯,比如一天、一周的备份策略。

然后,警惕心一定要有。有个有趣现象,前年 iPhone 上的 XcodeGhost 事件,很多用户就喊了“还好我不用 iPhone”,现在这次 WannaCry 事件,又很多用户喊着“还好我不用 Win”。不要侥幸,无论你用什么不用什么,被黑与没被黑不完全由你意识决定,对绝大多数人来说,其实根本轮不到由个人意识来决定是否被黑。

要真黑你,你能躲哪去?:)

对于侥幸还没被黑,且没打补丁的 Win 用户,请参考微软的官方解决方案:

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

这个解决方案,微软破天荒地居然支持了古董 XP,可想而知这次蠕虫事件影响有多么的大。

如果 445 等端口对你来说没特别意义,建议关闭,Win 上自带的防火墙可以设置,自己查查怎么做吧,不再赘述。

在勒索病毒当道的时代,我们要么成为有能力与之对抗的安全人员,要么养成如上所述的好习惯。