suricata的简介以及安装过程

之前也没有怎么写过blog。所以很多地方可能不对,请大家多多包涵。

Suricata介绍

Suricata是一款高性能的网络IDS、IPS和网络安全监控引擎。它是由the Open Information Security Foundation开发,是一款开源的系统。软件的源代码可以通过http://suricata-ids.org/获得。

IDS介绍

IDS是英文“Intrusion Detection Systems”的缩写,中文意思是“入侵检测系统”。专业上讲就是依照一定的安全策略,通过软、硬件,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。做一个形象的比喻:假如防火墙是一幢大楼的门锁,那么IDS就是这幢大楼里的监视系统。一旦小偷爬窗进入大楼,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。

IDS在种类上可以分为:

1、主机型IDS

2、网络型IDS入侵预防系统(IPS: Intrusion Prevention System)是电脑网络安全设施,是对防病毒软件(Antivirus Programs)和防火墙(Packet Filter, Application Gateway)的补充。 入侵预防系统(Intrusion-prevention system)是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

2、IPS介绍

入侵预防系统(IPS: Intrusion Prevention System)是电脑网络安全设施,是对防病毒软件(Antivirus Programs)和防火墙(Packet Filter, Application Gateway)的补充。 入侵预防系统(Intrusion-prevention system)是一部能够监视网络或网络设备的网络资料传输行为的计算机网络安全设备,能够即时的中断、调整或隔离一些不正常或是具有伤害性的网络资料传输行为。

IPS分类也是基于主机型和网络型两种。

Suricata安装过程

sudo apt-get -y install libpcre3 libpcre3-dbg libpcre3-dev \ build-essential autoconf automake libtool libpcap-dev libnet1-dev \ libyaml-0-2 libyaml-dev zlib1g zlib1g-dev libcap-ng-dev libcap-ng0 \ make libmagic-devSuricata默认的运行模式是IDS,如果你想跑IPS模式则还需要安装

sudo apt-get -y install libnetfilter-queue-dev libnetfilter-queue1 libnfnetlink-dev libnfnetlink0安装好这些库之后就开始下载源代码,Suricata现在的源代码版本分为稳定版和开发版,现在的稳定版是suricata1.4.7,开发版本是suricata2.0。得到源码可以通过两种形式,

wget http://www.openinfosecfoundation.org/download/suricata-2.0.tar.gz tar -xvzf suricata-2.0.tar.gz cd suricata-2.0因为下载的格式是*.tar.gz所以可以通过tar -xvzf进行解压,或者是通过两步解压缩。先用gunzip解压*.gz,再用tar还原tar打包文件。

sudo mkdir /var/log/suricata然后建立配置文件所需目录。

sudo mkdir /etc/suricata最后再将下载的suricata源代码里面的配置文件拷贝到/etc/suricata目录下,配置文件有3个,分别是classifiction.config、reference.config、suricata.yaml。

sudo cp classification.config /etc/suricata sudo cp reference.config /etc/suricata sudo cp suricata.yaml /etc/suricata这里要注意一下,可能要修改suricata.yaml中的路径,因为suricata启动的时候是安装suricata.yaml配置文件来读取配置文件的。因为我之前遇到suricata.yaml对classification.config和reference.config的路径不是/etc/suricata,如果是这样的话就需要你自己把suricata.yaml中的路径修改成/etc/suricata/classifiction.config或者是reference.config。

./configure --enable-nfqueue --prefix=/usr --sysconfdir=/etc --localstatedir=/var

也可以使用

./configure && make && make install-rules

make install-rules命令是帮你安装suricata提供的规则文件,这个规则文件是IPS/IDS的核心。也就是通过规则文件suricata才知道哪些数据包是攻击数据包。

最后运行IDS模式的方式是:

sudo suricata -c /etc/suricata/suricata.yaml -i wlan0

你可以自己查看自己的网络端口,通过ifconfig命令。然后将对应的wlan0换成你自己的网络端口号,一般物理口是eth0。不过还是要通过查看之后才能够确定。

到此,Suricata已经可以运行起来了。

如果你要使用Suricata的NFQ模式,也就是IPS inline模式的话还需要配置iptable

sudo iptables -I FORWARD -j NFQUEUE

sudo iptables -I INPUT -j NFQUEUE sudo iptables -I OUTPUT -j NFQUEUE

sudo iptables -I INPUT -p tcp -j NFQUEUE sudo iptables -I OUTPUT -p tcp -j NFQUEUE

sudo iptables -I INPUT -p tcp --sport 80 -j NFQUEUE sudo iptables -I OUTPUT -p tcp --dport 80 -j NFQUEUE

sudo iptables -I FORWARD -i eth0 -o eth1 -j NFQUEUE sudo iptables -I FORWARD -i eth1 -o eth0 -j NFQUEUE

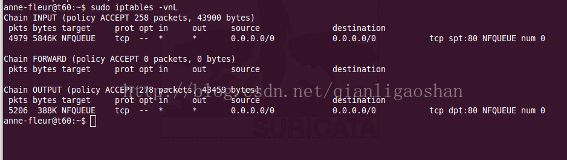

配置好iptable之后你可以使用iptable -vnL查看你所配置的规则。结果如下:

这是对tcp的规则配置,iptable的规则以及介绍可以参考 http://blog.csdn.net/wang_xya/article/details/18812885启动NFQ模式的IPS:

sudo suricata -c /etc/suricata/suricata.yaml -q 0

安装Suricata也就完成,接下来我会介绍Suricata的规则库管理以及Suricata的源代码。

如果有问题请大家及时提出以方便我更改。谢谢大家