H3C网络暑期培训大作业-某银行支行内部网络整改方案

目录

项目名称: 南京某银行支行内部网络整改方案... 2

任务要求: 2

需求分析: 2

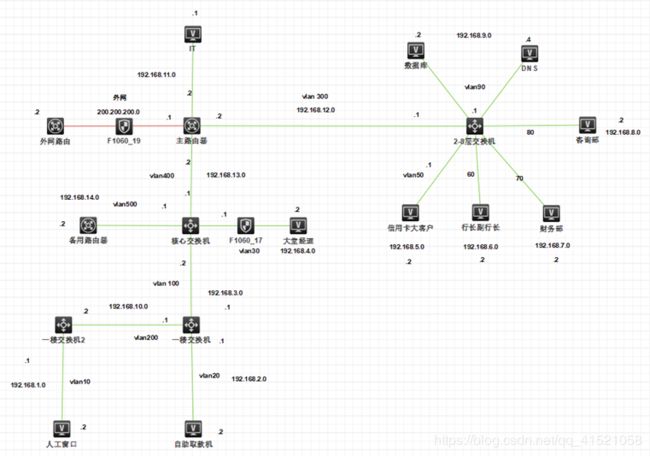

完整拓扑图: 9

网路关键技术: 10

设备选型: 13

结果展示: 14

代码:... 20

项目名称: 南京某银行支行内部网络整改方案

任务要求:

该银行内网已有很长时间未能更新技术,致使工作效率降低,现希望你组能给予一定的整改意见并设计方案。以下是该行负责人的谈话记录

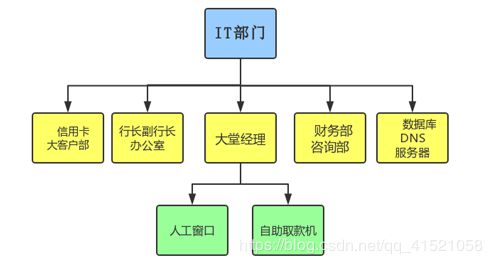

负责人:我行的地址是在一栋办公楼的1到7楼,其中,一楼是营业大厅,设有8个窗口同时面向客户,并且大厅内提供自助取款机服务大众,但是自助机器不能干扰人工窗口;大厅设有大堂经理,他的权限最高,负责协调运营。2到7楼分属信用卡部、大客户部、行长办公室、副行长办公室、财务部、咨询部、IT运维等部门。运维部门的工程师有3位,所有网络设备应该由他们远程管理,拥有最高管理权,并且三人独立用户名。各个部门需要能够协调办公,互相通信。设有一台数据库服务器(可用PC代替),一台DNS服务器(PC代替)。行里除了咨询部,其他人都可以访问数据库和DNS,并且我们的员工除去IT部门都不懂技术,不会配置IP地址,希望能够解决。

需求分析:

客户要求:

①一楼是营业大厅,设有8个窗口同时面向客户;

我们设计了一楼交换机2,作为二级交换机。不仅可以同时面向多个客户,增强了网络的可扩展性,而且提升了网络的稳定性与安全性。若不设有二级交换机,则一楼的所有设备全部依赖于一楼交换机,当人工窗口发生故障或被侵入,自助取款机也会受到影响。而设立二级交换机之后,不仅可以扩充人工窗口数,也在一定程度上减少一楼交换机的数据流,缓解其负担,使数据通信更为安全快速。并且在维修与故障排查时,二级交换机的加入可以提高检测错误的效率,在维修过程中依旧保持自助取款机等的正常运行,具有一定的独立性。

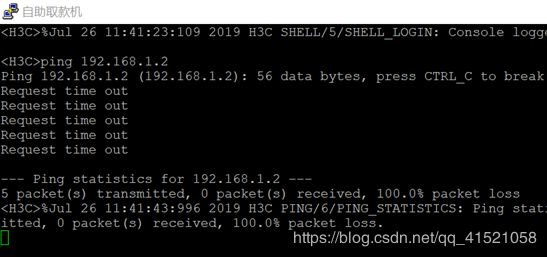

②大厅内提供自助取款机服务大众,但是自助机器不能干扰人工窗口;

我们通过vlan划分满足这一需求。将人工窗口划为vlan10,自助取款机划为vlan20。此时两者之间不能通信,相互独立。同时由于我们在通信时使用了OSPF全网宣告。OSPF是真正的LOOP- FREE(无路由自环)路由协议。收敛速度快,能够在最短的时间内将路由变化传递到整个自治系统。将自治系统划分为不同区域后,通过区域之间的对路由信息的摘要,大大减少了需传递的路由信息数量。也使得路由信息不会随网络规模的扩大而急剧膨胀。我们在一楼交换机加了ACL对自助取款机与人工窗口进行隔离。在平常状态下,两者是不能相互通信的,但如果在特殊时期,IT是可以通过撤销ACL实现相互通信的。同时我们使用了静态路由,减少系统开销,更具有稳定性与针对性。

③大厅设有大堂经理,他的权限最高,负责协调运营

大堂经理可以向下给人工窗口与自助取款机发送命令,但是人工窗口和自主取款机不可以向大堂经理实现通信。这样的单向通信不仅可以保证大堂经理在一楼的权限最高,实现协调运营,还实现了对网络的保护,下级不可以向上级通信与访问,体现了网络部件的相对独立性与层次性。我们采用deny tcp与deny icmp icmp-type echo-reply实现上述功能。

④2到7楼分属信用卡部、大客户部、行长办公室、副行长办公室、财务部、咨询部、IT运维等部门。各个部门需要能够协调办公,互相通信。

各部门相互通信,我们使用了全局宣告方法进行各部门与总体网络之间的通信。分别对一楼交换机2、一楼交换机、核心交换机、主路由器、2-8层交换机进行相关配置。其中,我们设置的2-8层交换机缓解了核心交换机的布线压力,将功能分区,不仅减轻了核心交换机的负载,还提升了整体网络的稳定性与安全性。

⑤运维部门的工程师有3位,所有网络设备应该由他们远程管理,拥有最高管理权,并且三人独立用户名。

我们为IT部门的三位工程师配置了三个独立的用户与密码。其中三个账户相互独立且拥有admin权限,可以远程访问局域内网的任意的网络设备。

⑥设有一台数据库服务器(可用PC代替),一台DNS服务器(PC代替)。行里除了咨询部,其他人都可以访问数据库和DNS

所有人都实现通信则在前面的全网宣告时已经配置成功了,此时只需要配置相关交换机对咨询部的访问进行隔离。我们依旧使用acl的icmp与tcp进行通信隔离,使得咨询部不可以访问数据库和DNS,而其他人都可以访问。

⑦并且我们的员工除去IT部门都不懂技术,不会配置IP地址,希望能够解决。

我们给每位涉及到的PC均手动配置了IP地址,子网掩码与网关。均采用静态IP,这不仅保证了每个部门的地址前24位都相同,提高相同部门之间通信的速度,还可以有助于网络故障排查时,快速定位出错机器,提高检测维修效率。像银行这样的需要极高安全性的网络时,静态IP的稳定性是强于动态IP的。并且银行网络里所涉及的设备并没有数量非常庞大且每个设备都重要,所以不存在地址的冗余与浪费。

对于用户,静态IP更具个性化,IP的不同代表所属部门不同,在通信时可以更清晰表达自己的部门。对于管理者,静态IP的稳定与固定,更便于管理控制与对工作失误的定位。也可以通过路由器,限制不同PC的访问Internet权限。

实际生活中需要考虑到的:

- 广域网的接入,实现与外界通信

我们使用PPP协议,它支持错误检测、选项协商、头部压缩以及使用HDLC类型帧格式(可选)的可靠传输。我们使用CHAP验证方法,对是否连通外网做模拟测试。CHAP在传输过程中不传输密码,取代密码的是hash(哈希值)。CHAP认证通过3次握手实现。CHAP主叫发出请求,被叫回复一个数据包,这个包里面有主叫发送的随机的哈希值,主叫在数据库中确认无误后发送一个连接成功的数据包连接。对于银行这样需要极高安全性的网络来说,CHAP验证无疑是最为适用的。同时我们通过NAT地址转换,将私有地址自动转换成公网地址。不仅对用户友好,无需自己配置,还有助于减缓可用的IP地址空间的枯竭。(在IPV4情况下)

- 备用路由器的设置,在紧急时刻维持运行。

我们在一楼交换机旁边设置了备用交换机。当黑客入侵或网络遭到破坏时,仍旧可以保持一楼的人工窗口与自助取款机的正常运行。保障了平时的运行不会因为网络的破坏而全线停止,减少一定的经济损失。同时,大堂经理仍旧可以控制人工窗口与自助取款机。而人工窗口与自助取款机的不相互通信在这个时候也保证了两者不会同时崩溃,为紧急时刻提供了缓冲时间与备选方案。

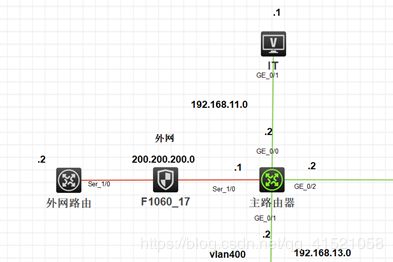

- 防火墙的设置,保障信息安全与网络稳定

其中F1060_17为主路由器与外网的防火墙,阻挡外网的入侵与攻击,同时又能阻挡银行内部的机密信息与客户隐私数据的外泄,保证银行内部局域网的信息安全。

备用路由器旁边的防火墙F1060_17则是在需要用到备用路由器时起到保护作用。防止黑客在控制了大堂经理后对自助取款机进行破坏。最后一道防线。

- 网络分层、权限分级,保证信息安全与网络稳定。

我们在权限方面,使用网络分层,权限分级的思想保护整个内部局域网的安全与稳定。

网络分层:IT部PC 在最高层1,可以向任意网络设备发送命令。大堂经理与各部门均为中间层2,不可以向IT最高层发送命令,但是可以接收上层命令,同层之间相互通信,向下层发送命令但不接受。但大堂经理是特殊的,他可以接收下层的反馈,便于实际维护。人工窗口与自助取款机是最底层3,只能接收各上层网络设备的命令但是无法向上发送数据。(除了大堂经理外)

权限分级:IT项目部可以通过Telnet远程访问任意一台内部局域网中的设备,权限等级最高为1。大堂经理也可以通过Telnet远程访问自主取款机和人工窗口,权限等级为2。

- 控制数据库与DNS的访问时间。

我们使用ACL 使某部门在限制时间内能够访问数据库或者DNS。由于银行内部的数据涉及商业机密与用户隐私安全,所以当IT部门不上班的时候应该关闭数据库与DNS的访问权限,防止黑客在无人监管的时候盗取数据或入侵破坏计算机与服务器。同时也可防止内部人员在无人监管时向外部发送机密信息与数据。这样的机制与功能的加入保证了信息安全且让数据库与DNS得到休息,延长使用寿命,减少系统崩溃概率,有助于维护系统的稳定性。

完整拓扑图

网路关键技术:

二级交换机:

二级交换机即二层交换机工作于OSI模型的第2层(数据链路层),故而称为二层交换机。二层交换技术是发展比较成熟,二层交换机属数据链路层设备,可以识别数据包中的MAC地址信息,根据MAC地址进行转发,并将这些MAC地址与对应的端口记录在自己内部的一个地址表中。

VLAN技术:

虚拟局域网(VLAN)是一组逻辑上的设备和用户,这些设备和用户并不受物理位置的限制,可以根据功能、部门及应用等因素将它们组织起来,相互之间的通信就好像它们在同一个网段中一样,由此得名虚拟局域网。一个VLAN就是一个广播域。与传统的局域网技术相比较,VLAN技术更加灵活,它具有以下优点: 网络设备的移动、添加和修改的管理开销减少;可以控制广播活动;可提高网络的安全性。

在计算机网络中,一个二层网络可以被划分为多个不同的广播域,一个广播域对应了一个特定的用户组,默认情况下这些不同的广播域是相互隔离的。

全网宣告OSPF技术:

OSPF(Open Shortest Path First开放式最短路径优先)是一个内部网关协议(Interior Gateway Protocol,简称IGP),用于在单一自治系统(autonomous system,AS)内决策路由。是对链路状态路由协议的一种实现,隶属内部网关协议(IGP),故运作于自治系统内部。著名的迪克斯加算法被用来计算最短路径树。OSPF支持负载均衡和基于服务类型的选路,也支持多种路由形式,如特定主机路由和子网路由等。

高级ACL技术:

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。借助于访问控制列表,可以有效地控制用户对网络的访问,从而最大程度地保障网络安全。

静态路由:

静态路由(英语:Static routing),一种路由的方式,路由项(routing entry)由手动配置,而非动态决定。与动态路由不同,静态路由是固定的,不会改变,即使网络状况已经改变或是重新被组态。一般来说,静态路由是由网络管理员逐项加入路由表。

TELNET技术:

Telnet是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力。在终端使用者的电脑上使用telnet程序,用它连接到服务器。终端使用者可以在telnet程序中输入命令,这些命令会在服务器上运行,就像直接在服务器的控制台上输入一样。可以在本地就能控制服务器。要开始一个telnet会话,必须输入用户名和密码来登录服务器。Telnet是常用的远程控制Web服务器的方法。

内网与外网的转换NAT技术:

NAT(Network Address Translation,网络地址转换)是1994年提出的。当在专用网内部的一些主机本来已经分配到了本地IP地址(即仅在本专用网内使用的专用地址),但现在又想和因特网上的主机通信(并不需要加密)时,可使用NAT方法。

这种方法需要在专用网连接到因特网的路由器上安装NAT软件。装有NAT软件的路由器叫做NAT路由器,它至少有一个有效的外部全球IP地址。这样,所有使用本地地址的主机在和外界通信时,都要在NAT路由器上将其本地地址转换成全球IP地址,才能和因特网连接。

另外,这种通过使用少量的公有IP 地址代表较多的私有IP 地址的方式,将有助于减缓可用的IP地址空间的枯竭。

点对点PPP协议CHAP验证:

CHAP全称是PPP(点对点协议)询问握手认证协议 (Challenge Handshake Authentication Protocol)。该协议可通过三次握手周期性的校验对端的身份,可在初始链路建立时,完成时,在链路建立之后重复进行。通过递增改变的标识符和可变的询问值,可防止来自端点的重放攻击,限制暴露于单个攻击的时间。

防火墙技术:

所谓防火墙指的是一个由软件和硬件设备组合而成、在内部网和外部网之间、专用网与公共网之间的边界上构造的保护屏障。

防火墙是一种保护计算机网络安全的技术性措施,它通过在网络边界上建立相应的网络通信监控系统来隔离内部和外部网络,以阻挡来自外部的网络入侵。

设备选型:

在为网络方案规划设计时,选择网络设备应当遵循以下原则:厂商的选择,扩展性考虑,实际需求,产品的质量与性价比,安全性等.

为了达成以上要求,我们参考了H3C部分产品各方面的参数,选择了以下设备.

| 设备类型 |

型号 |

优点 |

价格 |

台数 |

| 路由器 |

MSR3660 高性能智能 企业路由器 |

1.先进的硬件体系架构 2.多业务集成并发能力 1)集成安全业务 2)集成语音业务 3)集成数据交换 4)多业务线速并发 3.开放式的增值业务平台 4.成熟商用的操作系统 1)完善的下一代IP协议解决方案 2)领先的MPLS流量工程解决方案 3)创新的虚拟路由器(VRF)功能 4)安全灵活的VPE功能 5)简单便捷的网络分析工具 5.提供POE远程供电特性 6.严格的国际认证 |

19999 |

2 |

| 交换机 |

S55600S-52P-SI 48口千兆三层网管企业级核心网络交换机 4个千兆光口 |

1.大容量全线速的多层交换 2.IRF智能弹性架构技术:扩展性,可靠性,分布性 3.POE远程供电特性 4.完备的安全控制策略 5.高可靠性 6.丰富的Q0S策略 7.多样的管理方式 |

6299 |

4 |

| 防火墙 |

F100-C-A5 8口全千兆多功能企业级VPN防火墙 |

1.扩展性最强 2.强大的攻击防范能力 3.增强型状态安全过滤 4.丰富的VPN特性 5.应用层内容过滤 6.全面NAT应用支持 7.全面的认证服务 8.集中管理与审计 |

2500 |

2 |

结果展示:

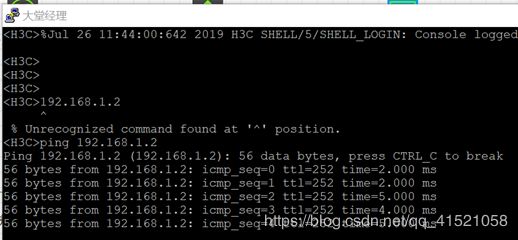

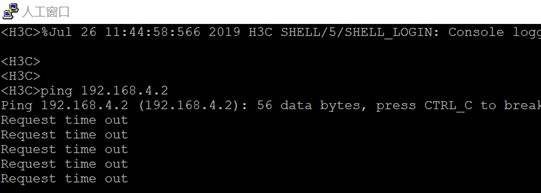

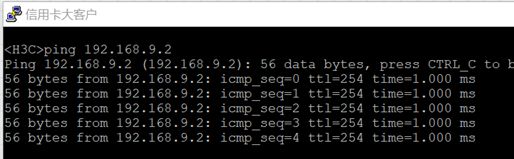

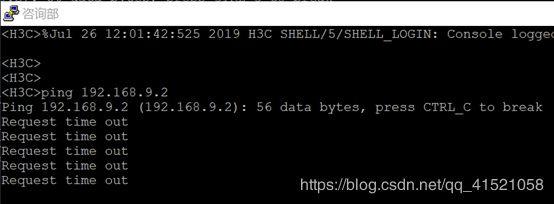

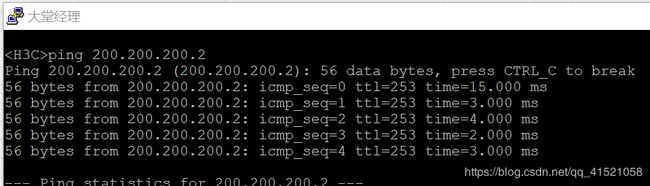

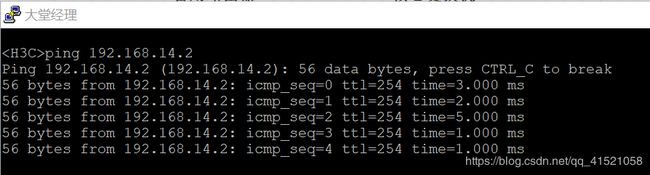

3.但是人工窗口和自主取款机不可以向大堂经理实现通信

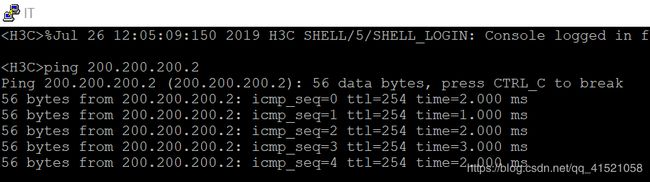

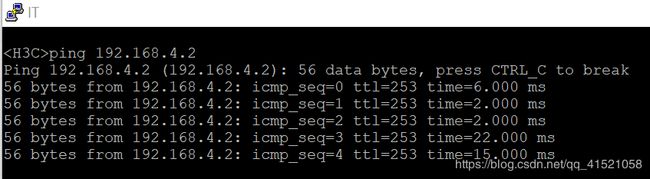

4、各个部门需要能够协调办公,互相通信。

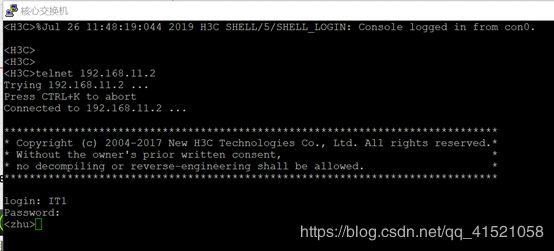

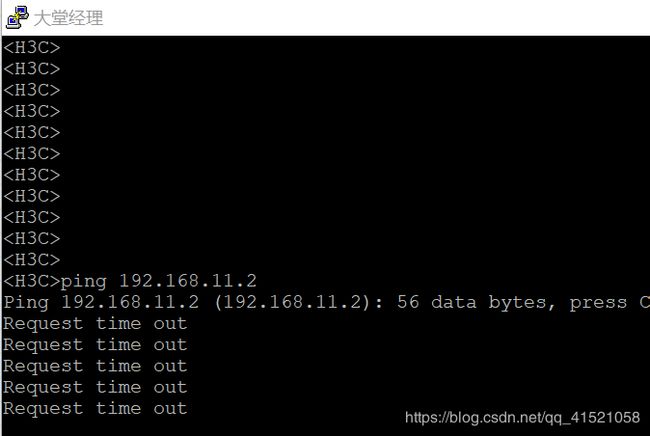

5、运维部门的工程师有3位,所有网络设备应该由他们远程管理,拥有最高管理权,并且三人独立用户名。

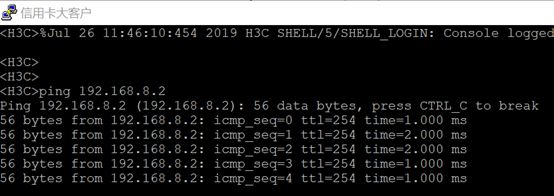

6、设有一台数据库服务器(可用PC代替),一台DNS服务器(PC代替)。行里除了咨询部,其他人都可以访问数据库和DNS

7、并且我们的员工除去IT部门都不懂技术,不会配置IP地址,希望能够解决。

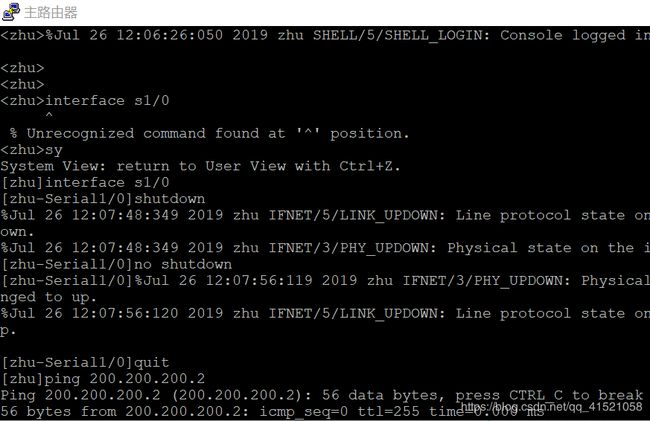

8.广域网的接入,实现与外界通信

9、我们使用PPP协议,它支持错误检测、选项协商、头部压缩以及使用HDLC类型帧格式(可选)的可靠传输。我们使用CHAP验证方法,对是否连通外网做模拟测试。

10.备用路由器的设置

11、用户权限控制,等级划分保证信息安全。

IT部PC 在最高层1,可以向任意网络设备发送命令。大堂经理与各部门均为中间层2,不可以向IT最高层发送命令,但是可以接收上层命令,同层之间相互通信,向下层发送命令但不接受。但大堂经理是特殊的,他可以接收下层的反馈,便于实际维护。人工窗口与自助取款机是最底层3,只能接收各上层网络设备的命令但是无法向上发送数据。

代码:

配置各PC地址:

人工窗口:

IPV4:192.168.1.2

掩码:255.255.255.0

网关:192.168.1.1

自助取款机:

IPV4:192.168.2.2

掩码:255.255.255.0

网关:192.168.2.1

大堂经理:

IPV4:192.168.4.2

掩码:255.255.255.0

网关:192.168.4.1

IT:

IPV4:192.168.11.1

掩码:255.255.255.0

网关:192.168.11.2

数据库:

IPV4:192.168.9.2

掩码:255.255.255.0

网关:192.168.9.1

DNS:

IPV4:192.168.9.4

掩码:255.255.255.0

网关:192.168.9.1

咨询部:

IPV4:192.168.8.2

掩码:255.255.255.0

网关:192.168.8.1

信用卡大客户:

IPV4:192.168.5.2

掩码:255.255.255.0

网关:192.168.5.1

行长副行长:

IPV4:192.168.6.2

掩码:255.255.255.0

网关:192.168.6.1

财务部:

IPV4:192.168.7.2

掩码:255.255.255.0

网关:192.168.7.1

划分VLAN:

一楼交换机2:

Vlan 10

Port g1/0/2

Vlan 200

Port g1/0/1

一楼交换机:

Vlan 20

Port g1/0/3

Vlan 200

Port g1/0/2

Vlan 100

Port g1/0/1

核心交换机:

Vlan 100

Port g1/0/1

Vlan 30

Port g1/0/2

Vlan 400

Port g1/0/3

Vlan 500

Port g1/0/4

2-8层交换机:

Vlan 50

Port g1/0/1

Vlan 60

Port g1/0/2

Vlan 70

Port g1/0/3

Vlan 80

Port g1/0/4

Vlan 300

Port g1/0/7

Interface g1/0/5

Port link-type access

Port access vlan 90

Interface g1/0/6

Port link-type access

Port access vlan 90

配置地址:

一楼交换机2:

Interface vlan 10

Ip address 192.168.1.1 24

Interface vlan 200

Ip address 192.168.10.2 24

一楼交换机:

Interface vlan 20

Ip address 192.168.2.1 24

Interface vlan 100

Ip address 192.168.3.1 24

Interface vlan 200

Ip address 192.168.10.1 24

核心交换机:

Interface vlan 100

Ip address 192.168.3.2 24

Interface vlan 30

Ip address 192.168.4.1 24

Interface vlan 400

Ip address 192.168.13.1 24

Interface vlan 500

Ip address 192.168.14.1 24

2-8层交换机:

Interface vlan 50

Ip address 192.168.5.1 24

Interface vlan 60

Ip address 192.168.6.1 24

Interface vlan 70

Ip address 192.168.7.1 24

Interface vlan 80

Ip address 192.168.8.1 24

Interface vlan 90

Ip address 192.168.9.1 24

主路由器:

Interface g0/1

Ip address 192.168.13.2 24

Interface g0/2

Ip address 192.168.12.2 24

Interface g0/0

Ip address 192.168.11.2 24

Interface s1/0

Ip address 200.200.200.1 24

全网宣告,各部门互相协调通信:

一楼交换机2:

Ospf 1

Area 0

Network 192.168.1.0 0.0.0.255

Network 192.168.10.0 0.0.0.255

一楼交换机:

Ospf 1

Area 0

Network 192.168.2.0 0.0.0.255

Network 192.168.10.0 0.0.0.255

Network 192.168.3.0 0.0.0.255

核心交换机:

Ospf 1

Area 0

Network 192.168.3.0 0.0.0.255

Network 192.168.4.0 0.0.0.255

Network 192.168.13.0 0.0.0.255

Network 192.168.14.0 0.0.0.255

主路由器:

Ospf 1

Area 0

Network 192.168.11.0 0.0.0.255

Network 192.168.12.0 0.0.0.255

Network 192.168.13.0 0.0.0.255

2-8层交换机:

Ospf 1

Area 0

Network 192.168.5.0 0.0.0.255

Network 192.168.6.0 0.0.0.255

Network 192.168.7.0 0.0.0.255

Network 192.168.8.0 0.0.0.255

Network 192.168.9.0 0.0.0.255

Network 192.168.12.0 0.0.0.255

ACL使得自主取款机无法与人工窗口相连:

一楼交换机:

Acl advanced 3000

Rule 10 deny icmp source 192.168.1.2 0.0.0.255 destination 192.168.2.2 0.0.0.255

Interface vlan 20

Packet-filter 3000 outbound

Quit

使得咨询部无法访问数据库和DNS,反之可以,即ACL单向访问:

2-8层交换机:

[H3C]acl advanced 3000

[H3C-acl-ipv4-adv-3000]rule 5 deny tcp source 192.168.9.0 0.0.0.255 destination

192.168.8.0 0.0.0.255 established

[H3C-acl-ipv4-adv-3000]rule 10 deny icmp icmp-type echo-reply source 192.168.9.0

0.0.0.255 destination 192.168.8.0 0.0.0.255

[H3C-acl-ipv4-adv-3000]quit

[H3C]interface vlan 80

[H3C-Vlan-interface80]packet-filter 3000 outbound

[H3C-Vlan-interface80]quit

IT部门配置最高权限的三个用户设置用户名以及配置权限:

主路由器

[H3C]telnet server enable

[H3C]line vty 0 63

[H3C-line-vty0-63]authentication-mode scheme

[H3C-line-vty0-63]quit

[H3C]local-user IT1 class manage

[H3C-luser-manage-IT1]password simple zjy1

[H3C-luser-manage-IT1]service-type telnet

[H3C-luser-manage-IT1]authorization-attribute user-role network-admin

[H3C-luser-manage-IT1]quit

[H3C]local-user IT2 class manage

[H3C-luser-manage-IT2]password simple zjy2

[H3C-luser-manage-IT2]service-type telnet

[H3C-luser-manage-IT2]authorization-attribute user-role network-admin

[H3C-luser-manage-IT2]quit

[H3C]local-user IT3 class manage

[H3C-luser-manage-IT3]password simple zjy3

[H3C-luser-manage-IT3]service-type telnet

[H3C-luser-manage-IT3]authorization-attribute user-role network-admin

[H3C-luser-manage-IT3]quit

大堂经理设置最高权限:

[H3C]telnet server enable

[H3C]line vty 0 63

[H3C-line-vty0-63]authentication-mode scheme

[H3C-line-vty0-63]quit

[H3C]local-user DTJL class manage

[H3C-luser-manage-DTJL]password simple dtjl

[H3C-luser-manage-DTJL]service-type telnet

[H3C-luser-manage-DTJL]authorization-attribute user-role network-admin

[H3C-luser-manage-DTJL]quit

使大堂经理不能访问IT,反之可以:

核心交换机

[H3C]acl advanced 3000

[H3C-acl-ipv4-adv-3000]rule 5 deny tcp source 192.168.11.0 0.0.0.255 destination

192.168.4.0 0.0.0.255 established

The rule was edited successfully.

[H3C-acl-ipv4-adv-3000]rule 10 deny icmp icmp-type echo-reply source 192.168.11.

0 0.0.0.255 destination 192.168.4.0 0.0.0.255

The rule was edited successfully.

[H3C-acl-ipv4-adv-3000]quit

[H3C]interface vlan 30

[H3C-Vlan-interface30]packet-filter 3000 outbound

[H3C-Vlan-interface30]quit

[H3C]save

使人工不能访问大堂经理,反之可以

一楼交换机2

[H3C]acl advanced 3001

[H3C-acl-ipv4-adv-3001]rule 5 deny tcp source 192.168.4.0 0.0.0.255 destination

192.168.1.0 0.0.0.255 established

[H3C-acl-ipv4-adv-3001]rule 10 deny icmp icmp-type echo-reply source 192.168.4.0

0.0.0.255 destination 192.168.1.0 0.0.0.255

[H3C-acl-ipv4-adv-3001]quit

[H3C]interface vlan 10

[H3C-Vlan-interface10]packet-filter 3001 outbound

[H3C-Vlan-interface10]quit

使自助不可访大堂,反之可以

一楼交换机

[H3C]acl advanced 3002

[H3C-acl-ipv4-adv-3002]rule 5 deny tcp source 192.168.4.0 0.0.0.255 destination

192.168.2.0 0.0.0.255 established

[H3C-acl-ipv4-adv-3002]rule 10 deny icmp icmp-type echo-reply source 192.168.4.0

0.0.0.255 destination 192.168.2.0 0.0.0.255

[H3C-acl-ipv4-adv-3002]quit

[H3C]interface vlan 20

[H3C-Vlan-interface20]packet-filter 3002 outbound

[H3C-Vlan-interface20]quit

使信用卡不可访问IT,反之可以:

2-8层交换机

[H3C]acl advanced 3003

[H3C-acl-ipv4-adv-3003]rule 5 deny tcp source 192.168.11.0 0.0.0.255 destination

192.168.5.0 0.0.0.255 established

[H3C-acl-ipv4-adv-3003]rule 10 deny icmp icmp-type echo-reply source 192.168.11.

0 0.0.0.255 destination 192.168.5.0 0.0.0.255

[H3C-acl-ipv4-adv-3003]quit

[H3C]interface vlan 50

[H3C-Vlan-interface50]packet-filter 3003 outbound

[H3C-Vlan-interface50]quit

备用路由器

[H3C]interface g0/0

[H3C-GigabitEthernet0/0]ip address 192.168.14.2 24

[H3C-GigabitEthernet0/0]quit

ospf备用路由器,使它能与一楼连通

[H3C]ospf 1

[H3C-ospf-1]area 0

[H3C-ospf-1-area-0.0.0.0]network 192.168.14.0 0.0.0.255

[H3C-ospf-1-area-0.0.0.0]quit

(省略了一楼交换机和核心交换机的ospf)

Easy ip,使得内网能够访问外网:

NAT

核心交换机

[H3C]ip route-static 0.0.0.0 0 192.168.13.2

[H3C]quit

外网路由

[H3C-Serial1/0]ip address 200.200.200.2 24

[H3C-Serial1/0]quit

主路由器

[zhu]interface s1/0

[zhu-Serial1/0]ip address 200.200.200.1 24

[zhu-Serial1/0]quit

[zhu]ip route-static 0.0.0.0 0 200.200.200.2

[zhu]acl basic 2000

[zhu-acl-ipv4-basic-2000]rule permit source any

[zhu-acl-ipv4-basic-2000]quit

[zhu]int s1/0

[zhu-Serial1/0]nat outbound 2000

二到八层交换机

[H3C]ip route-static 0.0.0.0 0 192.168.12.2

CHAP,主验证方为外网

主路由器

[zhu]interface s1/0

[zhu-Serial1/0]link-protocol ppp

[zhu-Serial1/0]ppp chap user zhang

[zhu-Serial1/0]ppp chap password simple 123

[zhu-Serial1/0]quit

[zhu]interface s1/0

[zhu-Serial1/0]shutdown

[zhu-Serial1/0]undo shutdown

[zhu-Serial1/0]quit

[zhu]ping 200.200.200.2

外网路由

[H3C]interface s1/0

[H3C-Serial1/0]link-protocol ppp

[H3C-Serial1/0]quit

[H3C]local-user zhang class network

New local user added.

[H3C-luser-network-zhang]password simple 123

[H3C-luser-network-zhang]service-type ppp

[H3C-luser-network-zhang]interface s1/0

[H3C-Serial1/0]ppp authentication-mode chap

[H3C-Serial1/0]quit

2-8层交换机

使某部门在限制时间内能够访问数据库或者DNS

[H3C]acl advanced 3010

[H3C-acl-ipv4-adv-3010]rule deny ip source 192.168.5.2 0.0.0.255 destination 192

.168.9.2 0.0.0.255 time-range satime

[H3C-acl-ipv4-adv-3010]quit

[H3C]undo time-range satime 8:00 to 10:00 working-day

[H3C]time-range satime 8:00 to 11:00 working-day

[H3C]traffic classifier c_XYKDKH

[H3C-classifier-c_XYKDKH]if-match acl 3010

[H3C-classifier-c_XYKDKH]quit

[H3C]traffic behavior b_XYKDKH

[H3C-behavior-b_XYKDKH]filter deny

[H3C-behavior-b_XYKDKH]quit

[H3C]qos policy p_XYKDKH

[H3C-qospolicy-p_XYKDKH]classifier c_XYKDKH behavior b_XYKDKH

[H3C-qospolicy-p_XYKDKH]quit

[H3C]interface g1/0/1

[H3C-GigabitEthernet1/0/1]qos vlan-policy p_XYKDKH vlan 50 inbound

[H3C]quit