- ctf逆向解题——Bomb二进制炸弹

Funkypantss

BombPhase1在输入阶段将由文件输入的字符存储在input中,在phase1,该阶段将原字符串存储到rdi中,调用pases_1函数进行字符串比较。image进入phase1函数,该函数将原字符串rdi与预先设定的字符串“BorderrelationswithCanadahaveneverbeenbetter.”(存储在rsi中)进行比较,用于比较的函数是strings_not_equal,

- CSAPP 二进制炸弹实验

pcj_888

CSAPPlabLinuxCSAPP

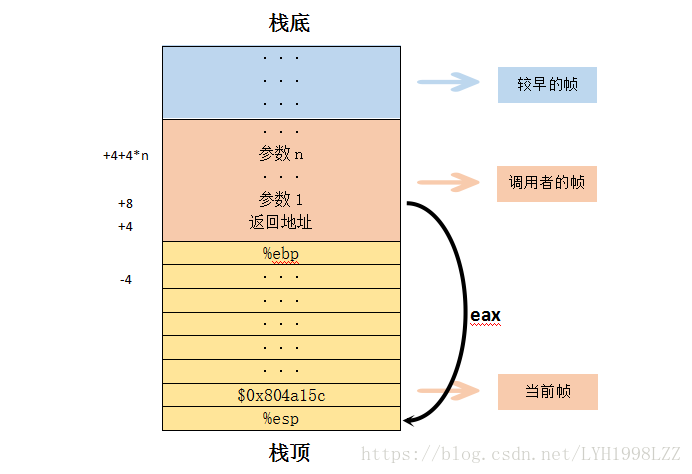

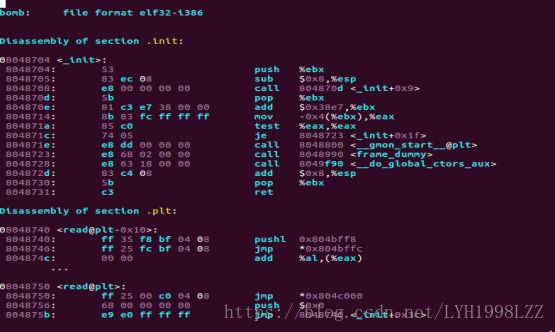

实验简介二进制炸弹是一个作为目标代码提供的程序。运行时提示用户输入6个不同的字符串,如其中一个字符串不正确,炸弹会引爆并打印一条错误信息。需要通过反汇编确定输入的6个字符串,从而拆除炸弹。知识点汇编语言基础GDB和OBJDUMP工具的使用实验环境Centos7x86_64获取二进制炸弹首先从CSAPP官网获取二进制炸弹bomb.tar:http://csapp.cs.cmu.edu/3e/labs

- 计算机系统基础实验——拆除二进制炸弹

Kerin637

实验简要介绍:该实验是书籍深入理解计算机操作系统中最有趣的实验之一,主要使用gdb来拆解二进制(或者说程序)的一个文件,了解其运行逻辑。我们对这个程序的了解有:有六个关卡,分别是phase_1-phase_6每一步都会要求你输入一个内容,就好像是密码,但是密码需要自己通过技术手段获取。程序是C写的。bomb.c是程序的总逻辑,可以看到每一个关卡都是调用一个phase开头的函数。首先使用命令objd

- 深入理解计算机系统bomb实验

ECNU__YZ

计算机系统

深入理解计算机系统Bomb实验前言准备阶段上传bomb.c文件生成汇编代码进入gdb调试模式获取主要函数的汇编代码实验阶段Phase1实验探究输入字符串首地址的保存继续phase1的研究通关密钥Phase2实验探究通关密钥Phase3实验探究sscanf语句swith-case语句通关密钥Phase4实验探究通关密钥Phase5实验探究通关密钥Phase6实验探究通关密钥秘密关卡实验探究找到隐藏关

- cocos creator 3.x 预制体无法显示

双击空格001

cocos2d

双击预制体,进入详情页,没有显示资源Bomb是个预制体,但是当我双击进来什么都没有了,无法对预制体进行可视化编辑目前我只试出来一个解决方法:把预制体拖进Canvas文件中,这样就能展示到屏幕上,对这个预制体进行编辑之后,左上角有个按钮可以同步到预制体资源//欢迎大佬评论区补充解决方案

- khbc靶场小记(upload 666靶场)

I_WORM

php

尝试上传正常的pngjpggifphp的格式的文件发现老是提示烦人的消息(上传不成功);通过抓包对MIME进行爆破没爆出来,当时可能用成小字典了;猜测可能是把后缀名和MIME绑定检测了;反正也没思路,直接把后缀名和MIME类型同时爆破;使用Cluster_bomb模式;发现有长度不一样的数据,点开响应包一看发现有上传成功的,都点了一下发现MIME类型为application/pdf格式的都能过;给

- bomb lab 解题报告

大红豆小薏米

对应课本csapp的实验https://hakula.xyz/csapp/bomblab.html

- CSAPP Bomb lab(内含答案)

haohuaijin

csappcsapp汇编反汇编

CSAPPBomblabCSAPP的bomblab是让你通过反汇编和gdb,找到六个相应的字符串,来拆掉炸弹。本实验一共六个阶段,每个阶段对应一个字符串。在完成这六个阶段以后,还有一个彩蛋secret_phase。彩蛋可以在反汇编的代码中看到,只能通过gdb进入,没有出现在main函数中。整个实验的整体框架可以在bomb.c文件中看到。主要是用的工具是gdb和objdump。下面的代码都是在gdb

- CSAPP实验-BombLab

古玩

csappcsapp

bomblab是csapp的第二个配套实验,该实验提供了一个bomb二进制文件和一个bomb.c源文件,我们的目标是运行bomb并按照提示一步步输入字符串,直到完成整个拆炸弹的流程。但是源文件中只提供了部分代码,所以我们需要通过反汇编工具objDump来分析bomb的汇编代码,推导出所有能够拆解炸弹的字符串。准备工作概览首先分析实验提供的不完整的源文件bomb.c,在其main函数中依次调用pha

- 【Leecode】1652. Defuse the Bomb

交换喜悲

Leecode职场和发展c++leetcode算法

【c++】题目描述如下:你有一颗炸弹要拆除,你的时间不多了!您的告密者将为您提供一个长度为的圆形数组和一个密钥。codenk要解密代码,您必须替换每个数字。所有的号码都更换同时。如果k>0,则用下一个数字的总和替换该数字。ithk如果kdecrypt(vector&code,intk){vectorres(code.size(),0);for(inti=0;i0){inttotal=0;for(i

- CSAPP - bomblab 作弊方式2: gdb jump 命令, 以及修改 jne 为 nop 指令

baiyu33

gdbc语言汇编调试csapp

CSAPP-bomblab作弊方式2:gdbjump命令,以及修改jne为nop指令厌倦了在gdb中一步步顺序执行bomb可执行程序。为什么不能自行控制程序的执行呢?跳到特定的函数去执行,又或者把原本要执行的指令改掉,gdb里能做到吗?这一篇依然不是正经的bomblab解题记录,而是基于bomblab的实验,练习gdb命令的使用,以及基于gdb中人工干预的代码执行流程,在二进制编辑器中魔改二进制文

- CSAPP--BOMBLAB实验

猪猡猪猡猪

CSAPPc语言

目录一、bomblab介绍1.简介2.实验步骤2.1.第一步:获取bomb2.2.第二步:拆除bomb二、工具使用三、拆解分析3.1phase_1考察字符串比较3.2phase_2考察循环3.3phase_3考察条件分支(switch)3.4phase_4考察递归调用和栈3.5phase_5考察指针3.6phase_6考察链表/指针/结构3.7secret_phase考察二叉树一、bomblab介

- CSAPP-BOMB-LAB

mbinary

csappcsappbombgdb

这是2016版的bomb下载得到bomb.tar文件,解压后只有bomb二进制文件,以及一个bomb.c文件,bomb.c没有对应的头文件.所有思路只有是反汇编bomb,分析汇编代码.这里用到两个非常强大的工具objdump,gdb*objdump用来反汇编的,-d参数得到x86汇编,-M参数还可以选择不同的汇编形式,比如-M8086得到8086汇编,详细内容可以manobjdump.*gdb是强

- CSAPP - 反编译 initialize_bomb()

baiyu33

汇编c语言gdb

CSAPP-保持好奇,反汇编initialize_bomb()相比于直接看bomblabphase_1的答案,我更想搞懂答案之外涉及的每个函数的反汇编-反正是一个实验,代码能复杂到哪里去?而搞懂这些函数,无疑对于实际工程中的各种debug问题,能补全基本的gdb调试技能。这一篇是分析initialize_bomb()函数.好奇-Ctrl-C被接管了?查看bomb.c可以看到,除了读取文件、打印提示

- CSAPP bomblab 作弊方式通关: gdb set 命令的使用

baiyu33

汇编gdbc语言

bomblab的博客、视频挺多的,但是步骤都太“友善”了。既然每次都是explode_bomb函数爆炸的,那么不执行这个函数不就完事儿了吗?这的确是“作弊”,但是我的目的不在于得到每一个phase的正确答案,而是希望每个phase随便输入,但是仍然能通关。一种方式是修改二进制文件bomb,我暂时不会。另一种方式,是在gdb运行期间,使用set命令修改callexplode_bomb汇编指令为nop

- CSAPP - bomblab phase_2 分析

baiyu33

汇编c语言调试gdbcsapp

CSAPP-bomblabphase_2分析文章目录CSAPP-bomblabphase_2分析概要第一次反编译phase_2()反编译explode_bomb()反编译read_six_numbers()第二次反编译phase_2整理:合并所有反编译出的代码概要bomblabphase_2的答案,网络上相关的文章、视频有不少了。不过反汇编这件事情,只看别人答案还是没法覆盖一个汇编小白的技术盲点的

- 左耳听风专栏 - 06 | 如何拥有技术领导力 笔记

huxq_coder

技术领导力一基础技术良好的基础技术和底层原理可以帮助我们理解上层实现1、编程永远在编程,编程范式、算法和数据结构2、系统计算机系统原理、操作系统原理和基础、网络基础、数据库原理、分布式架构技术基础技术的学习是一个长期的过程,是一直贯穿着整个职业生涯,不同的时期对于基础技术有不同的理解。二学习能力1、信息源正确高效的信息源对于学习知识和解决问题非常重要2、与高手交流读万卷书不如行万里路,行万里路不如

- 分包zip压缩,解压报错:invalid zip file with overlapped components (possible zip bomb)

运维仙人

大数据linux

背景在生产环境中,需要把安装包从本地传到服务器上,传输过程中网络抖动的原因造成大文传输失败。可以将文件分包压缩成200M或500M大小的文件,然后分批传输到服务器。最近生产环境传输了starrocks的安装包,分包压缩之后上传服务器文件,然后合成一个大包,在进行解压的时候出现解压失败的问题。根据报错提示增加环境变量,将问题解决。解压出现报错#多个包合成一个包[root@test14:13:53]:

- CSAPP:BombLab 详细解析

prician

CSAPP汇编linuxvisualstudiocodedockermacos

BombLab来自《深入理解计算机系统》(CSAPP)一书的第三章的配套实验,该实验的目的是通过反汇编可执行程序,来反推出程序执行内容,进而能够正确破解”密码“,解除“炸弹”。本实验共有6个phase,对于每个phase,你需要输入一段字符串,然后让代码中explode_bomb函数不执行,这样就不会boom!准备工作在拆炸弹之前我们先复习一下第三章的知识1.关于跳转指令指令解释jz如果ZF=1,

- friends-第二季-第十七集

素心s

1cutitout=shutup2calmdown,iamblow-drying(calm=cool=collected;blowone'smind=mindblowing;blow还可以表示浪费机会,wasted有喝醉的意思=bomb)3tellon打小报告4dontbesuchababy=bechildrenaboutsth5getoutofhere少来了6hood-sunhat,cardha

- 英语字母什么时候不发音?

05453af106a3

有的字母在英语中是不发音的,来看看下边这些就知道了。1.b出现在词尾,在字母m之后不发音如:bomb[bɒm]炸弹climb[klaɪm]攀登comb[kəʊm]梳子crumb[krʌm]面包屑dumb[dʌm]哑的lamb[læm]羔羊limb[lɪm]枝干plumb[plʌm]垂直thumb[θʌm]拇指tomb[tuːm]坟墓2.c出现在字母s或者x之后不发音如:adolescence[æd

- 西工大网络空间安全学院计算机系统基础实验二(phase_3,phase_4,phase_5)

没耳朵的Rabbit

linux运维服务器

大家千万不要着急,不要慌张,即使自己并不了解多少汇编代码的知识,即使自己计基课上的基础知识学的并不扎实,也都不要紧,因为这次计基实验考察的重点并不是基础知识,而是对gdb工具的掌握,以及心细的程度,所以不要害怕,你只管往前走,走到地方了你就知道该怎么做了。既然我们已经破解了phase_1和phase_2,那么我们不妨将断点打在phase_3上。然后使用命令"r"执行bomb可执行文件,接着输入已破

- Python数字炸弹小游戏代码

星卯教育tony

Python编程python

#Python数字炸弹小游戏代码importrandomimporttimebomb=random.randint(1,99)print(bomb)start=0end=99while1==1:people=int(input('请输入{}到{}之间的数:'.format(start,end)))ifpeople>bomb:print('大了')end=peopleelifpeoplebomb:p

- 【UE5】使用场系统炸毁一堵墙

Zhichao_97

虚幻5ue5

效果步骤1.新建一个空白项目2.新建一个Basic关卡,然后添加一个第三人称游戏和初学者内容包到内容浏览器3.在场景中添加一堵墙4.选项模式选择“破裂”点击新建新建一个文件夹用于存储几何体集点击“统一”最小和最大Voronoi点数都设置为100点击“破裂”切换会“选项模式”5.新建一个蓝图,父类选择“FieldSystemActor(场系统actor)”这里命名为“BP_Bomb”打开“BP_Bo

- CSAPP bomb_lab:phase_5

暮色_年华

服务器linux前端

phase_5的汇编代码0x0000000000401062:push%rbx0x0000000000401063:sub$0x20,%rsp0x0000000000401067:mov%rdi,%rbx0x000000000040106a:mov%fs:0x28,%rax0x0000000000401073:mov%rax,0x18(%rsp)0x0000000000401078:xor%eax

- 第七讲b和m,走在边缘。

石三英语

第七讲b和mm和b几乎组不成单词。除了mabe人工养殖珍珠。mob暴徒,黑手党。其他全要借助第三个字母,且组成的单词也不多。marble大理石。mobile可移动的。morbid恐怖的,病态的。由b到m有一些词。bam哄骗,迷惑。beam梁,束,光线。abeam正横着。bamboo竹子,竹木家具。barm泡沫。bim女人(荡妇)bimbo妓女。biome生物群系。bomb炸弹,彻底的失败。成功。b

- csapp深入理解计算机系统 bomb lab(1)phase_4

暮色_年华

汇编

使用disasphase_4查看phase_4的汇编代码按照惯例,查看一下0x4025cf内存单元存放的字符串的值是什么所以phase_4的输入应该是两个整数。下面使用先猜想后验证的方法尝试找出两个整数的值,猜想两个整数为1,2,在ans.txt写入1,2(前面3行是前面3个phase的答案。)vimans.txtBorderrelationswithCanadahaveneverbeenbett

- CSAPP Lab2: 反汇编 二进制炸弹

ustca

逆向工程CSAPP

逆向工程【二进制炸弹】任务描述“二进制炸弹包含若干个阶段,每个阶段需要输入特定的字符串,所有输入正确则炸弹被排除,否则……”拆弹的任务也就是找出这些字符串将字符串记录到solution.txt文件中,用换行区别不同阶段的字符串,Linux环境下可按下列方式验证拆弹结果:$./bombsolution.txt主要方法objdump反汇编与gdb调试。分析流程已知数据有编译好的二进制可执行文件bomb

- 逆向工程【二进制炸弹】

weixin_836869520

二进制炸弹任务描述"二进制炸弹包含若干个阶段,每个阶段需要输入特定的字符串,所有输入正确则炸弹被排除,否则….."拆弹的任务也就是找出这些字符串将字符串记录到solution.txt文件中,用换行区别不同阶段的字符串,Linux环境下可按下列方式验证拆弹结果:主要方法objdump反汇编与gdb调试。分析流程已知数据有编译好的二进制可执行文件bomb,也就是反汇编目标文件,以及bomb.c文件,用

- csapp 深入理解计算机系统 bomb lab(2)phase_2

暮色_年华

前端服务器linux

bomblab及phase_1同phase_1可以查看phase_2的汇编代call40145c可以看出phase_2调用了read_six_numbers,然后把1和(%rsp)比较,如果不是1,就会调用函数。%rsp存放地址,(%rsp)从内存中取出地址的对应的值。%rsp存放第一个整数的地址%rsp+4存放第二个整数的地址%rsp+8存放第三个整数的地址%rsp+12存放第四个整数的地址%r

- jvm调优总结(从基本概念 到 深度优化)

oloz

javajvmjdk虚拟机应用服务器

JVM参数详解:http://www.cnblogs.com/redcreen/archive/2011/05/04/2037057.html

Java虚拟机中,数据类型可以分为两类:基本类型和引用类型。基本类型的变量保存原始值,即:他代表的值就是数值本身;而引用类型的变量保存引用值。“引用值”代表了某个对象的引用,而不是对象本身,对象本身存放在这个引用值所表示的地址的位置。

- 【Scala十六】Scala核心十:柯里化函数

bit1129

scala

本篇文章重点说明什么是函数柯里化,这个语法现象的背后动机是什么,有什么样的应用场景,以及与部分应用函数(Partial Applied Function)之间的联系 1. 什么是柯里化函数

A way to write functions with multiple parameter lists. For instance

def f(x: Int)(y: Int) is a

- HashMap

dalan_123

java

HashMap在java中对很多人来说都是熟的;基于hash表的map接口的非同步实现。允许使用null和null键;同时不能保证元素的顺序;也就是从来都不保证其中的元素的顺序恒久不变。

1、数据结构

在java中,最基本的数据结构无外乎:数组 和 引用(指针),所有的数据结构都可以用这两个来构造,HashMap也不例外,归根到底HashMap就是一个链表散列的数据

- Java Swing如何实时刷新JTextArea,以显示刚才加append的内容

周凡杨

java更新swingJTextArea

在代码中执行完textArea.append("message")后,如果你想让这个更新立刻显示在界面上而不是等swing的主线程返回后刷新,我们一般会在该语句后调用textArea.invalidate()和textArea.repaint()。

问题是这个方法并不能有任何效果,textArea的内容没有任何变化,这或许是swing的一个bug,有一个笨拙的办法可以实现

- servlet或struts的Action处理ajax请求

g21121

servlet

其实处理ajax的请求非常简单,直接看代码就行了:

//如果用的是struts

//HttpServletResponse response = ServletActionContext.getResponse();

// 设置输出为文字流

response.setContentType("text/plain");

// 设置字符集

res

- FineReport的公式编辑框的语法简介

老A不折腾

finereport公式总结

FINEREPORT用到公式的地方非常多,单元格(以=开头的便被解析为公式),条件显示,数据字典,报表填报属性值定义,图表标题,轴定义,页眉页脚,甚至单元格的其他属性中的鼠标悬浮提示内容都可以写公式。

简单的说下自己感觉的公式要注意的几个地方:

1.if语句语法刚接触感觉比较奇怪,if(条件式子,值1,值2),if可以嵌套,if(条件式子1,值1,if(条件式子2,值2,值3)

- linux mysql 数据库乱码的解决办法

墙头上一根草

linuxmysql数据库乱码

linux 上mysql数据库区分大小写的配置

lower_case_table_names=1 1-不区分大小写 0-区分大小写

修改/etc/my.cnf 具体的修改内容如下:

[client]

default-character-set=utf8

[mysqld]

datadir=/var/lib/mysql

socket=/va

- 我的spring学习笔记6-ApplicationContext实例化的参数兼容思想

aijuans

Spring 3

ApplicationContext能读取多个Bean定义文件,方法是:

ApplicationContext appContext = new ClassPathXmlApplicationContext(

new String[]{“bean-config1.xml”,“bean-config2.xml”,“bean-config3.xml”,“bean-config4.xml

- mysql 基准测试之sysbench

annan211

基准测试mysql基准测试MySQL测试sysbench

1 执行如下命令,安装sysbench-0.5:

tar xzvf sysbench-0.5.tar.gz

cd sysbench-0.5

chmod +x autogen.sh

./autogen.sh

./configure --with-mysql --with-mysql-includes=/usr/local/mysql

- sql的复杂查询使用案列与技巧

百合不是茶

oraclesql函数数据分页合并查询

本片博客使用的数据库表是oracle中的scott用户表;

------------------- 自然连接查询

查询 smith 的上司(两种方法)

&

- 深入学习Thread类

bijian1013

javathread多线程java多线程

一. 线程的名字

下面来看一下Thread类的name属性,它的类型是String。它其实就是线程的名字。在Thread类中,有String getName()和void setName(String)两个方法用来设置和获取这个属性的值。

同时,Thr

- JSON串转换成Map以及如何转换到对应的数据类型

bijian1013

javafastjsonnet.sf.json

在实际开发中,难免会碰到JSON串转换成Map的情况,下面来看看这方面的实例。另外,由于fastjson只支持JDK1.5及以上版本,因此在JDK1.4的项目中可以采用net.sf.json来处理。

一.fastjson实例

JsonUtil.java

package com.study;

impor

- 【RPC框架HttpInvoker一】HttpInvoker:Spring自带RPC框架

bit1129

spring

HttpInvoker是Spring原生的RPC调用框架,HttpInvoker同Burlap和Hessian一样,提供了一致的服务Exporter以及客户端的服务代理工厂Bean,这篇文章主要是复制粘贴了Hessian与Spring集成一文,【RPC框架Hessian四】Hessian与Spring集成

在

【RPC框架Hessian二】Hessian 对象序列化和反序列化一文中

- 【Mahout二】基于Mahout CBayes算法的20newsgroup的脚本分析

bit1129

Mahout

#!/bin/bash

#

# Licensed to the Apache Software Foundation (ASF) under one or more

# contributor license agreements. See the NOTICE file distributed with

# this work for additional information re

- nginx三种获取用户真实ip的方法

ronin47

随着nginx的迅速崛起,越来越多公司将apache更换成nginx. 同时也越来越多人使用nginx作为负载均衡, 并且代理前面可能还加上了CDN加速,但是随之也遇到一个问题:nginx如何获取用户的真实IP地址,如果后端是apache,请跳转到<apache获取用户真实IP地址>,如果是后端真实服务器是nginx,那么继续往下看。

实例环境: 用户IP 120.22.11.11

- java-判断二叉树是不是平衡

bylijinnan

java

参考了

http://zhedahht.blog.163.com/blog/static/25411174201142733927831/

但是用java来实现有一个问题。

由于Java无法像C那样“传递参数的地址,函数返回时能得到参数的值”,唯有新建一个辅助类:AuxClass

import ljn.help.*;

public class BalancedBTree {

- BeanUtils.copyProperties VS PropertyUtils.copyProperties

诸葛不亮

PropertyUtilsBeanUtils

BeanUtils.copyProperties VS PropertyUtils.copyProperties

作为两个bean属性copy的工具类,他们被广泛使用,同时也很容易误用,给人造成困然;比如:昨天发现同事在使用BeanUtils.copyProperties copy有integer类型属性的bean时,没有考虑到会将null转换为0,而后面的业

- [金融与信息安全]最简单的数据结构最安全

comsci

数据结构

现在最流行的数据库的数据存储文件都具有复杂的文件头格式,用操作系统的记事本软件是无法正常浏览的,这样的情况会有什么问题呢?

从信息安全的角度来看,如果我们数据库系统仅仅把这种格式的数据文件做异地备份,如果相同版本的所有数据库管理系统都同时被攻击,那么

- vi区段删除

Cwind

linuxvi区段删除

区段删除是编辑和分析一些冗长的配置文件或日志文件时比较常用的操作。简记下vi区段删除要点备忘。

vi概述

引文中并未将末行模式单独列为一种模式。单不单列并不重要,能区分命令模式与末行模式即可。

vi区段删除步骤:

1. 在末行模式下使用:set nu显示行号

非必须,随光标移动vi右下角也会显示行号,能够正确找到并记录删除开始行

- 清除tomcat缓存的方法总结

dashuaifu

tomcat缓存

用tomcat容器,大家可能会发现这样的问题,修改jsp文件后,但用IE打开 依然是以前的Jsp的页面。

出现这种现象的原因主要是tomcat缓存的原因。

解决办法如下:

在jsp文件头加上

<meta http-equiv="Expires" content="0"> <meta http-equiv="kiben&qu

- 不要盲目的在项目中使用LESS CSS

dcj3sjt126com

Webless

如果你还不知道LESS CSS是什么东西,可以看一下这篇文章,是我一朋友写给新人看的《CSS——LESS》

不可否认,LESS CSS是个强大的工具,它弥补了css没有变量、无法运算等一些“先天缺陷”,但它似乎给我一种错觉,就是为了功能而实现功能。

比如它的引用功能

?

.rounded_corners{

- [入门]更上一层楼

dcj3sjt126com

PHPyii2

更上一层楼

通篇阅读完整个“入门”部分,你就完成了一个完整 Yii 应用的创建。在此过程中你学到了如何实现一些常用功能,例如通过 HTML 表单从用户那获取数据,从数据库中获取数据并以分页形式显示。你还学到了如何通过 Gii 去自动生成代码。使用 Gii 生成代码把 Web 开发中多数繁杂的过程转化为仅仅填写几个表单就行。

本章将介绍一些有助于更好使用 Yii 的资源:

- Apache HttpClient使用详解

eksliang

httpclienthttp协议

Http协议的重要性相信不用我多说了,HttpClient相比传统JDK自带的URLConnection,增加了易用性和灵活性(具体区别,日后我们再讨论),它不仅是客户端发送Http请求变得容易,而且也方便了开发人员测试接口(基于Http协议的),即提高了开发的效率,也方便提高代码的健壮性。因此熟练掌握HttpClient是很重要的必修内容,掌握HttpClient后,相信对于Http协议的了解会

- zxing二维码扫描功能

gundumw100

androidzxing

经常要用到二维码扫描功能

现给出示例代码

import com.google.zxing.WriterException;

import com.zxing.activity.CaptureActivity;

import com.zxing.encoding.EncodingHandler;

import android.app.Activity;

import an

- 纯HTML+CSS带说明的黄色导航菜单

ini

htmlWebhtml5csshovertree

HoverTree带说明的CSS菜单:纯HTML+CSS结构链接带说明的黄色导航

在线体验效果:http://hovertree.com/texiao/css/1.htm代码如下,保存到HTML文件可以看到效果:

<!DOCTYPE html >

<html >

<head>

<title>HoverTree

- fastjson初始化对性能的影响

kane_xie

fastjson序列化

之前在项目中序列化是用thrift,性能一般,而且需要用编译器生成新的类,在序列化和反序列化的时候感觉很繁琐,因此想转到json阵营。对比了jackson,gson等框架之后,决定用fastjson,为什么呢,因为看名字感觉很快。。。

网上的说法:

fastjson 是一个性能很好的 Java 语言实现的 JSON 解析器和生成器,来自阿里巴巴的工程师开发。

- 基于Mybatis封装的增删改查实现通用自动化sql

mengqingyu

DAO

1.基于map或javaBean的增删改查可实现不写dao接口和实现类以及xml,有效的提高开发速度。

2.支持自定义注解包括主键生成、列重复验证、列名、表名等

3.支持批量插入、批量更新、批量删除

<bean id="dynamicSqlSessionTemplate" class="com.mqy.mybatis.support.Dynamic

- js控制input输入框的方法封装(数字,中文,字母,浮点数等)

qifeifei

javascript js

在项目开发的时候,经常有一些输入框,控制输入的格式,而不是等输入好了再去检查格式,格式错了就报错,体验不好。 /** 数字,中文,字母,浮点数(+/-/.) 类型输入限制,只要在input标签上加上 jInput="number,chinese,alphabet,floating" 备注:floating属性只能单独用*/

funct

- java 计时器应用

tangqi609567707

javatimer

mport java.util.TimerTask; import java.util.Calendar; public class MyTask extends TimerTask { private static final int

- erlang输出调用栈信息

wudixiaotie

erlang

在erlang otp的开发中,如果调用第三方的应用,会有有些错误会不打印栈信息,因为有可能第三方应用会catch然后输出自己的错误信息,所以对排查bug有很大的阻碍,这样就要求我们自己打印调用的栈信息。用这个函数:erlang:process_display (self (), backtrace).需要注意这个函数只会输出到标准错误输出。

也可以用这个函数:erlang:get_s

![]()