摘 要:电网安全是电力的基础,随着智能电网的快速发展,越来越多的ICT信息通信技术被应用到电力网络。本文分析了历史上一些重大电网安全与网络安全事故,介绍了电网安全与网络安全、通信技术与电网安全的关系以及相应的电网安全标准,分享了中国国家电网公司保障电网安全的相关措施和成功经验,并对5G、AI等新技术在电网安全和网络安全方面的创新和应用做了分析和展望。

关键词:电网安全;网络安全;5G;人工智能

引言

从1882年世界首个发电厂建设开始,电网已经有一百多年的历史,成为人们生产和生活的重要基础设施。电网从其诞生初始就与安全紧密相关。而随着智能电网的快速发展,越来越多的通信技术被引入到电力系统,极大地提升了电网的运营效率。但新技术在给电网带来高效便捷的同时是否也带来潜在的安全隐患,成为电力公司关注的焦点。有必要分析清楚电网安全与网络安全、通信设备与电网安全的关系。5G和AI作为通信领域的新技术正在引起各行业的广泛关注,他们能给电网安全和网络安全带来哪些创新也是电力行业的热点话题。这里的电网安全和网络安全在英文是不同的词,电网安全是Safety,体现为非主动无意识的事故。而网络安全是Security,意指人为策划的有意识的事故。

电网安全事故

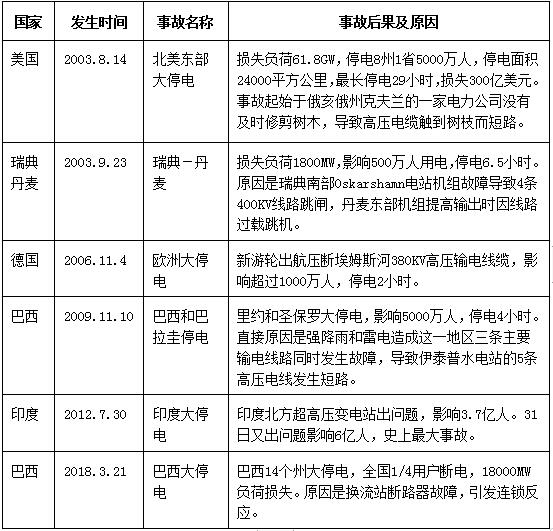

电网安全事故多种多样,包括自然灾害如雷电、暴风雨、积雪导致输电线路故障和设备损环,人员操作不当导致各种停电事故,交通事故导致电线杆、输电线缆的破坏,设备老化导致系统故障等。下表是2003年以来全球发生的重大电力事故,多数是自然灾害和一次设备故障造成。

国际大电网组织CIGRE(法语International Council for Large Electric Systems缩写)曾对历史上70次大停电原因进行统计,其中火灾、暴风雨等占比35%,一次设备故障占比29%,保护误动占比18%,其它故障包括人为错误占比18%。总体来看,网络安全或者通信设备故障导致大停电事故的情况较少。

网络安全事故

网络安全是利用网络的安全漏洞对电网进行攻击,最有名的电网网络安全事故有两起,一个是乌克兰电网黑客攻击事件,另一个是伊朗核电站震网(Stuxnet)事件。

乌克兰电网黑客攻击发生在2015年12月23日。乌克兰一个区域配电公司的SCADA(Supervisory Control And Data Acquisition)信息采集和控制系统被黑客控制,导致7个110KV变电站和23个35KV变电站关闭,造成22.5万用户停电3小时。黑客对这次攻击进行了精心准备,在攻击前6个月就通过钓鱼邮件将蠕虫病毒软件植入乌克兰电力公司的IT办公系统,再通过仿造操作帐号和密码、结合VPN等进入电力运营网络获得电力系统控制权限,同时修改了一些PLC(Programmable Logic Control)可编程逻辑设备的编码阻止设备自动恢复,还攻击了电力电话系统,影响客户报障和电话通信,延缓运维人员获得事故信息手动恢复。

伊朗核电站震网事件发生在2006年至2010年。伊朗生产浓缩铀的离心机经常出现异常加速导致极高故障率,最终发现是遭遇了恶意软件攻击。由于伊朗核设施网络与互联网物理隔离,所以传统远程植入病毒方式无法攻击,目前推测是美国和以色列特工利用U盘植入病毒到控制系统电脑。情报专家利用了windows操作系统的2个漏洞和西门子核电站设备控制系统软件的7个漏洞编写了震网攻击软件,通过修改程序命令,让生产浓缩铀的离心机异常加速,超越设计极限导致离心机报废,而在运维告警系统中又一切显示正常,致使该软件攻击持续多年未被发现。

从上述事件可以看出,电网需要有严格的网络安全防护措施。否则就会被网络软件攻击带来电网安全问题。因此,电网标准组织发布了系列标准来保证电网安全和网络安全。

电网安全与网络安全相关标准

电网安全的标准主要有IEC 61508和IEC 61511,他们的目的是保障相关系统的安全运行以及其他降低风险的措施,如安全仪表系统、报警系统和基本过程控制系统。IEC 61508的名称是《电气/电子/可编程电子安全相关系统的功能安全》,其目的是建立一个可应用于工业领域的基本功能安全标准。IEC 61511是过程工业领域安全仪表系统的功能安全标准,关注过程控制,涵盖整个安全生命周期中安全仪表系统的设计和管理要求。IEC 61508和IEC 61511对应中国的国标分别为GB/T 20438和GB/T 21109。

目前这两个标准对通信设备的要求有两种方式,一种是全部通信通道按照IEC 61508和IEC 61784-3或IEC 62280标准要求进行设计实现的,被称为“白色通道”。另一种是部分通信通道未按照IEC 61508要求进行设计或确认,被称为“黑色通道”。在这种情况下,需要在安全相关子系统或组件中实施必要措施。

通信设备在多数场景下属于“黑色通道”,需要与两端的设备一起保证功能安全。比如继电保护设备通过IEC 60834-1标准在通信报文上加时间戳、限制最大信息传输时间,以及应对通信误码、抖动、延时等采取相应可靠性处理措施。而IEC 62351标准定义了“电力系统管理和相关信息交换 - 数据和通信安全”,并考虑智能电网的通信安全,包括安全访问控制、密钥管理和安全体系结构。通过对通信报文进行加密,可以规避通信设备从中间截获报文,即使通信设备被网络攻击,两端的设备在应用层仍能保障通信控制信息不会被篡改,从而保障电网安全。

多种通信技术保障电网安全

目前通信技术在电网应用中与安全相关的主要有继电保护(Teleprotection)、电网SCADA信息采集和控制系统、数字电表AMI(Advanced Metering Infrastructure)等。

过去输电系统使用较多的是SDH传输设备,通过满足IEC 61850要求的各种接口如C37.94、E1、X.21、RS232/485等与继电保护装置相连,中间对相关的信号进行透传。随着数据量的增大,现在越来越多地使用波分设备,即在同一根光纤里传输多个波长,能够传送更多的数据,这些原则上都属于管道设备,即按照OSI协议分层原理,设备只能做管道交换,将数据流送到不同的接口。设备没有处理器去识别和终截管道中的数据,不具有数据处理能力,即使设备被黑客攻击,也无法修改数据内容或者植入命令,操控远端设备带来安全隐患,因此这些通信管道的网络安全影响相对要低。

随着大量视频监控的应用以及多业务融合通信的部署,IP设备的应用越来越多,而IP设备据有一定的数据报文处理能力,同时也会带来报文的乱序、丢包、时延不一致等问题,因此安全标准也根据IP特点不断改进和提升。不管是用传输还是IP,两端设备都会基于不可信的“黑色管道”在其上构建通信层和应用层的安全保护机制来保障网络安全。

在配电网络,也有用PON(Passive Optical Network)设备通过手拉手保护来实现主机与远端模块RTU(Remote Terminal Unit)的通信。在没有光纤或者部署光纤困难的情况下,可以采用微波或者eLTE无线方式进行通信。微波适合长距离点对点的传输,而eLTE更适合点对多点或者构建一个局域网络通信系统。

继电保护和SCADA的数据传输遵循IEC 60870通信标准,通过部署工业网关实现访问控制、数据加密、入侵检测等防护功能,并通过制定白名单策略,对传输数据进行过滤与管控,阻止互联网非法访问和恶意攻击,防止数据在传输过程中被恶意篡改、破坏或窃取。

在AMI数字电表中,涉及电表数据的防篡改和用户隐私的保护,目前的通信技术有基于电力载波PLC-IoT的有线通信和基于eLTE-IoT的无线通信等。数据传输和管理遵循IEC 62056通信标准,通过采用互联网安全协议(IPSec)、安全套接字层(SSL)、虚拟专网(VPN)、安全外壳(SSH)等安全协议,保障数据传输的安全。

技术发展提升网络安全

通信产品的开发设计需要不断发展以满足网络安全的要求,比如PCB电路板过去为了生产测试方便都有JTEG(Joint Test Action Group)测试头,但这会给黑客破解和反编译单板软件提供方便必须去掉。主控板为了配置调试都有本地串口、以太网口、USB口等,这在室外应用场景时,容易给黑客提供接入网络的通道,因此这些接口的设计需要具备远程关闭能力,只保留带内管理通道。包括设备辅助调试用的Wi-Fi、蓝牙等功能均要能远程关闭。

而设备间的管理通信也需要采用具有加密功能的协议,比如用SNMP V3而不是V1/V2的设备管理协议,用SSH而不是Telnet进行远程访问控制等,对于不用的UDP端口都要关闭。设备管理的帐号和密码采用独立的AAA(Authentication, Authorization, Acing)服务器认证,支持加密存贮和传输等。

采用微波、eLTE等无线技术需要进行空口加密,防止黑客在中间对信号进行截获破解。普遍采用的密钥长度是128位,目前的超级计算还无法破解。当然未来量子计算出来有可能需要256位密钥。

另外,电网的安全保护有着多道防线,通信设备本身会有双电源、双主控、双接口等设备级保护,而通信系统还会有环网或链路保护,当一条通信链路故障时,会自动倒换到另一条链路上。此外,电力系统除了远程通信保护外,还有本地保护装置,包括电流、电压、距离保护以及差动保护等。在极端情况下,即使所有电子设备都不可控,还可以切到手动操作保障电网安全。

国家电网公司成功经验和措施

中国国家电网公司SGCC(State Grid Corporation of China)作为全球最大的电力企业在电网安全方面积累了丰富经验。通过发布《电力监控系统安全防护规定》等法令与标准,指导建立“安全分区、网络专用、横向隔离、纵向认证”的安全防护体系。

安全分区:根据系统中的业务重要性和对一次系统的影响程度进行分区防护,整个二次系统分为实时控制区、非控制业务区、生产管理区、管理信息区四个安全工作区,重点保护生产和控制系统。

网络专用:电力调度数据网应当在专用通道上使用独立的网络设备组网,在物理层面上实现与电力企业其它数据网及外部公用数据网的安全隔离。

横向隔离:横向隔离是电力二次系统安全防护体系的横向防线,采用不同强度的安全设备隔离各安全区。在生产控制大区与管理信息大区之间必须设置经国家指定部门检测认证的电力专用横向单向安全隔离装置。生产控制大区内部的安全区之间应当采用具有访问控制功能的设备、防火墙或者相当功能的设施,实现逻辑隔离。

纵向认证:纵向加密认证是电力二次系统安全防护体系的纵向防线,采用认证、加密、访问控制等技术实现数据的安全传输以及纵向边界的安全防护。在生产控制大区与广域网的纵向联接处应当设置经过国家指定部门检测认证的电力专用纵向加密认证装置或者加密认证网关及相应设施。

按照上述规范建立的电力二次系统的安全防护体系,可以有效防范黑客及恶意软件等对电力二次系统包括电力调度自动化系统和调度数据网等的攻击侵害,保障生产控制大区安全及电力系统安全稳定运行。

在电网智能化及“互联网+”新形式下,智能电网、互联网、物联网等相互融合,用户与各类用电设备广泛交互,与电网双向互动,电网安全风险增加。因此“十三五”期间,国家电网公司网络安全的目标是实现 “可管可控、精准防护、可视可信、智能防御”的电网安全防御体系。

可管可控:健全网络安全管理与内控治理体系,落实网络安全职责,构建生命周期安全管理与内控治理体系,实现全过程各环节可管可控。

精准防护:深入结合发、输、变、配、用、调及经营管理等环节业务特点,紧跟大数据、云、物联网、移动等新技术应用,动态优化防护体系,深入开展新业务新技术安全防护,实现业务差异化、精准化防护。

可视可信:利用视频、物联网、人工智能等新技术,全面提升信息安全基础设施实时态势感知能力和智能可信水平,实现网络、主机、终端、应用及数据等各环节安全威胁全景可视。

智能防御:利用大数据、人工智能等创新技术,实现安全威胁智能预防和自动发现,提高监测、防御、处置、预警等能力,构建态势感知、协同联动、快速响应的智能防御管理体系。

中国国家电网公司在通信技术的应用和电网数字化改造方面走在了世界的前列,35KV以上输电地线均已支持OPGW(Optical Ground Wire)光纤化改造,在输电和配电网络中大量部署传输、IP、PON、eLTE等现代通信技术,电表的数字化率超过99%,处于世界领先水平。中国国家电网公司的实践表明,通过前瞻性的网络安全顶层设计,配合严格的网络安全标准规范和分区分级、立体纵深的网络安全防护措施,结合现代通信和泛在电力物联网技术,打造坚强智能电网,保障电网的安全稳定运行。

5G与网络安全

5G作为新一代通信技术正在成为各行业关注热点,目前第一阶段主要是eMBB(Enhanced Mobile broadband)增强型移动宽带的应用,下一步uRLLC(Ultra Reliable and Low Latency Communications)超高可靠低时延通信和mMTC(Massive Machine Type Communications)海量物联网将满足更多的工业应用需求,在保障网络安全方面也有着更多的设计考虑。

5G网络安全的顶层设计普遍采用NIST(National Institute of Standards and Technology)推荐的IPDRR(Identify Protect Detect Response Recover)方法论,即识别、保护、检测、响应、恢复五个方面。识别是整个框架的基础,实现对系统、资产、数据和能力的网络安全风险的评估,如资产管理、风险评估等;保护是限制或抑制网络安全事件的潜在影响,包括身份管理和访问控制、数据安全、维护保护技术等;检测可以及时发现网络安全事件,如异常事件、安全持续监测等;响应用于遏制潜在网络安全事件的影响,并进行根因分析、缓解损失等;恢复即快速恢复正常操作以减轻网络安全事件的影响。

5G定义了管理面、控制面、用户面三面严格分离,不能互相访问。各功能模块间使用HTTPS(Hyper Text Transfer Protocol Secure)协议保护传递信息安全,通过TLS(Transport Layer Security)对传输数据进行加密、完整性保护,采用TLS双向身份认证防止假冒设备接入网络。5G的网络切片功能可以对不同的业务提供不同的资源,结合超高可靠低时延处理可以为业务配置不同的服务质量,通过资源有效隔离和多重安全措施协同,削减各切片网络间相互影响,以应对非法访问和越权管理。

在空口加密的密钥管理上,5G提供了256位密钥选项,相对于128位密钥,其破解复杂度相当于从秒级提升至百亿年级,可以应对未来量子计算的破解能力。另外在用户认证上,5G引入了用户永久标识符SUPI(Subscriber Permanent Identifier)和用户隐藏标识符SUCI(Subscriber Concealed Identifier)的概念,并用加密传送的方式规避原先4G在认证前明文传送设备标识IMSI(International Mobile Subscriber Identity)的安全隐患。针对DNS(Domain name system)域名地址解析的攻击,5G增加了用户面完整性保护,防止中间篡改报文接入到恶意DNS服务器。

在海量物联网应用场景中,针对IoT设备被劫持在空口发起DDOS攻击耗尽网络资源的情况,5G定义了基于流量控制机制来规避空口DDoS风险。另外,5G针对安全证书失效问题的管理也从静态升级为动态,安全策略随网元生命周期自动编排,缩短安全防护失效时间。5G技术未来必将在电网安全中发挥出重大作用。

AI与电网安全

随着物联网、大数据、云计算的快速发展,人工智能就有了学习、分析、预测的基础。现在人工智能已经在语言识别、图像处理、自动驾驶、智慧家庭、智能医疗等领域开始应用。在电网安全领域,人工智能可以在设备主动运维、操作规范检测、网络安全防护方面发挥出重要作用。

过去设备的运维往往是被动响应,等设备出现告警或者出了问题后才去维护,此时往往已经出现业务中断或者产生设备故障,而采用人工智能技术,通过历史数据分析对比,可以变被动响应为主动运维,提前发现问题。比如光纤连接可以通过历史数据的学习,利用人工智能主动学习光连接器信号衰减曲线,在出现问题前主动维护。设备运维也可以通过电流、电压、电感或者运转噪声等历史数据分析和学习,通过细微数据变化提前预测潜在的故障风险。还有现在电力巡检已经采用无人机和机器人进行视频和照片的拍摄,但靠人眼去分析图片和视频的效率很低,而且准确度也打折扣,而利用人工智能和机器学习对图片和视频分析就能更加高效快捷,准确度也大大提高。

在一些无人值守的电力场所如变电站、配电房等都装有视频监控摄像头,结合人工智能,可以对周边异常人员和车辆的闯入和反常举止发出告警,保障电力场所的安全。另外就是维护人员电网操作规范性检测,人工智能技术结合视频监测可以自动识别操作人员是否配戴安全帽、正确穿着工装、操作是否规范等。另外结合可穿戴设备测量心跳血压以及监视操作人员的步伐姿态,与历史数据做学习对比,主动分析操作人员当时的身体状态是否健康,是否适合上塔、上杆等维护操作,保障电网操作维护安全。

在网络安全方面,人工智能技术已经开始广泛应用。比如智能反钓鱼邮件和垃圾邮件系统,通过扫描邮件及附件进行智能识别,及时发现文件中的异常信息,采取有效措施阻止恶意邮件激活和传播。智能防火墙通过人工智能技术主动对数据流量进行分析和过滤,有效拦截对网络有害的数据流和异常报文,还可以结合模糊信息识别、规则专家系统等技术,有效地发现、识别、过滤、拦截不法网络行为和不良网络信息,提升病毒软件入侵检测效率,更好地保障网络安全。人工智能还能主动监管操作流程,通过对历史操作行为的学习对异常操作进行规避,包括对异常时间、异常地点、异常数量的操作自动发出告警并进行阻止,类似乌克兰黑客攻击事件就可以利用人工智能进行防范。未来人工智能技术将是网络安全的基础。

结束语

电网是关系国计民生的国家重要基础设施,有着极高的安全防护要求。电网安全是电力行业的立足之本,伴随着电网发展的整个历史。而网络安全是人类迈入数字化和智能化社会所面对的共同问题,不只限于电力行业,在其它行业如何通信、金融、交通、制造等行业的网络安全经验同样适用于电力行业。新ICT信息通信技术正在加速推进全联接智能电网的快速发展,全方位端到端地提升电网运营效率。电网严格的网络安全标准和规范规避了通信设备可能给电网带来的网络安全隐患,电网多层级的安全防护设计也降低了通信设备被网络攻击可能带来的安全风险。5G通信技术从架构设计上采取了更加严格的标准和措施来保证网络安全,而人工智能技术的快速发展和大量应用将极大提升网络安全防护能力,保障电网的安全稳定运行。