Linux下,进程不能直接访问硬件设备。当进程需要访问硬件设备时(读取磁盘文件、接收网络数据等),则必须由用户态切换为内核态,然后通过系统调用来访问硬件设备。

strace是跟踪进程执行时的系统调用和所接收的信号(即它跟踪到一个进程产生的系统调用,包括参数、返回值、执行消耗的时间)。

strace最简单的用法是执行一个指定的命令(过程中,starce会记录和解析命令进程的所有系统调用及这个进程的所有的信号值),在指定命令结束后立即退出

[ljy@localhost t_7_17]$ strace cat /dev/

execve("/bin/cat", ["cat", "/dev/"], [/* 44 vars */]) = 0

brk(0) = 0x8bf3000

mmap2(NULL, 4096, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0xb7798000

access("/etc/ld.so.preload", R_OK) = -1 ENOENT (No such file or directory)

open("/etc/ld.so.cache", O_RDONLY) = 3

fstat64(3, {st_mode=S_IFREG|0644, st_size=52530, ...}) = 0

mmap2(NULL, 52530, PROT_READ, MAP_PRIVATE, 3, 0) = 0xb778b000

close(3) = 0

open("/lib/libc.so.6", O_RDONLY) = 3

read(3, "\177ELF\1\1\1\3\0\0\0\0\0\0\0\0\3\0\3\0\1\0\0\0\200\356a\0004\0\0\0"..., 512) = 512

fstat64(3, {st_mode=S_IFREG|0755, st_size=1910572, ...}) = 0

mmap2(0x608000, 1665452, PROT_READ|PROT_EXEC, MAP_PRIVATE|MAP_DENYWRITE, 3, 0) = 0x608000

mmap2(0x799000, 12288, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_FIXED|MAP_DENYWRITE, 3, 0x191) = 0x799000

mmap2(0x79c000, 10668, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_FIXED|MAP_ANONYMOUS, -1, 0) = 0x79c000

close(3) = 0

mmap2(NULL, 4096, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0xb778a000

set_thread_area({entry_number:-1 -> 6, base_addr:0xb778a6c0, limit:1048575, seg_32bit:1, contents:0, read_exec_only:0, limit_in_pages:1, seg_not_present:0, useable:1}) = 0

mprotect(0x799000, 8192, PROT_READ) = 0

mprotect(0x600000, 4096, PROT_READ) = 0

munmap(0xb778b000, 52530) = 0

brk(0) = 0x8bf3000

brk(0x8c14000) = 0x8c14000

open("/usr/lib/locale/locale-archive", O_RDONLY|O_LARGEFILE) = 3

fstat64(3, {st_mode=S_IFREG|0644, st_size=99158544, ...}) = 0

mmap2(NULL, 2097152, PROT_READ, MAP_PRIVATE, 3, 0) = 0xb758a000

mmap2(NULL, 262144, PROT_READ, MAP_PRIVATE, 3, 0x2d7f) = 0xb754a000

mmap2(NULL, 1392640, PROT_READ, MAP_PRIVATE, 3, 0x3270) = 0xb73f6000

close(3) = 0

fstat64(1, {st_mode=S_IFCHR|0620, st_rdev=makedev(136, 0), ...}) = 0

open("/dev/", O_RDONLY|O_LARGEFILE) = 3

fstat64(3, {st_mode=S_IFDIR|0755, st_size=3760, ...}) = 0

read(3, 0x8bf4000, 32768) = -1 EISDIR (Is a directory)

write(2, "cat: ", 5cat: ) = 5

write(2, "/dev/", 5/dev/) = 5

open("/usr/share/locale/locale.alias", O_RDONLY) = 4

fstat64(4, {st_mode=S_IFREG|0644, st_size=2512, ...}) = 0

mmap2(NULL, 4096, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0xb73f5000

read(4, "# Locale name alias data base.\n#"..., 4096) = 2512

read(4, "", 4096) = 0

close(4) = 0

munmap(0xb73f5000, 4096) = 0

open("/usr/share/locale/zh_CN.UTF-8/LC_MESSAGES/libc.mo", O_RDONLY) = -1 ENOENT (No such file or directory)

open("/usr/share/locale/zh_CN.utf8/LC_MESSAGES/libc.mo", O_RDONLY) = -1 ENOENT (No such file or directory)

open("/usr/share/locale/zh_CN/LC_MESSAGES/libc.mo", O_RDONLY) = 4

fstat64(4, {st_mode=S_IFREG|0644, st_size=81139, ...}) = 0

mmap2(NULL, 81139, PROT_READ, MAP_PRIVATE, 4, 0) = 0xb73e2000

close(4) = 0

open("/usr/lib/gconv/gconv-modules.cache", O_RDONLY) = 4

fstat64(4, {st_mode=S_IFREG|0644, st_size=26058, ...}) = 0

mmap2(NULL, 26058, PROT_READ, MAP_SHARED, 4, 0) = 0xb73db000

close(4) = 0

write(2, ": \346\230\257\344\270\200\344\270\252\347\233\256\345\275\225", 17: 是一个目录) = 17

write(2, "\n", 1

) = 1

close(3) = 0

close(1) = 0

close(2) = 0

exit_group(1) = ?每一行都是一条系统调用,等号左边是系统调用的函数名和参数,右边是该调用的返回值

strace显示这些调用的参数并返回符号形式的值。

strace从内核接收信息,而且不需要以任何特殊的方式来构建内核

参数:

-c 统计每一系统调用的所执行的时间,次数和出错的次数等.

-d 输出strace关于标准错误的调试信息.

-f 跟踪由fork调用所产生的子进程.

-ff 如果提供-o filename,则所有进程的跟踪结果输出到相应的filename.pid中,pid是各进程的进程号.

-F 尝试跟踪vfork调用.在-f时,vfork不被跟踪.

-h 输出简要的帮助信息.

-i 输出系统调用的入口指针.

-q 禁止输出关于脱离的消息.

-r 打印出相对时间关于,,每一个系统调用.

-t 在输出中的每一行前加上时间信息.

-tt 在输出中的每一行前加上时间信息,微秒级.

-ttt 微秒级输出.

-T 显示每一调用所耗的时间.

-v 输出所有的系统调用.一些调用关于环境变量,状态,输入输出等调用由于使用频繁,默认不输出.

-V 输出strace的版本信息.

-x 以十六进制形式输出非标准字符串

-xx 所有字符串以十六进制形式输出.

-a column 设置返回值的输出位置.默认 为40.

-e expr 指定一个表达式,用来控制如何跟踪.格式:[qualifier=][!]value1[,value2]...

qualifier只能是 trace,abbrev,verbose,raw,signal,read,write其中之一.value是用来限定的符号或数字.默认的 qualifier是 trace.感叹号是否定符号.例如:-eopen等价于 -e trace=open,表示只跟踪open调用.而-etrace!=open 表示跟踪除了open以外的其他调用.有两个特殊的符号 all 和 none. 注意有些shell使用!来执行历史记录里的命令,所以要使用\\.

-e trace=set 只跟踪指定的系统 调用.例如:-e trace=open,close,rean,write表示只跟踪这四个系统调用.默认的为set=all.

-e trace=file 只跟踪有关文件操作的系统调用.

-e trace=process 只跟踪有关进程控制的系统调用.

-e trace=network 跟踪与网络有关的所有系统调用.

-e strace=signal 跟踪所有与系统信号有关的系统调用.

-e trace=ipc 跟踪所有与进程通讯有关的系统调用.

-e abbrev=set 设定strace输出的系统调用的结果集.-v 等于abbrev=none.默认为abbrev=all.

-e raw=set 将指定的系统调用的参数以十六进制显示.

-e signal=set 指定跟踪的系统信号.默认为all.如 signal=!SIGIO(或者signal=!io),表示不跟踪SIGIO信号.

-e read=set 输出从指定文件中读出 的数据.例如: -e read=3,5 -e write=set 输出写入到指定文件中的数据.

-o filename 将strace的输出写入文件filename

-p pid 跟踪指定的进程pid.

-s strsize 指定输出的字符串的最大长度.默认为32.文件名一直全部输出.

-u username 以username的UID和GID执行被跟踪的命令

实例:

1.追踪系统调用

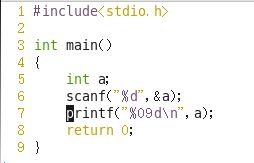

test.c

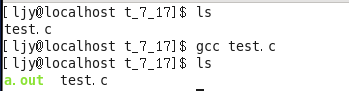

然后gcc test.c,生成可执行文件a.out

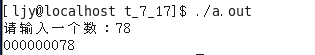

(1)直接执行a.out

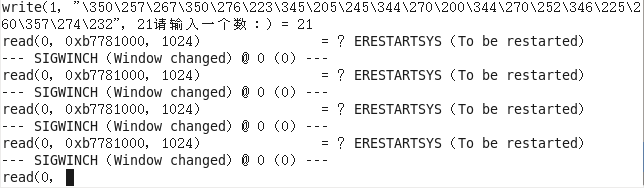

(2)通过strace执行a.out

[ljy@localhost t_7_17]$ strace ./a.out

execve("./a.out", ["./a.out"], [/* 44 vars */]) = 0

brk(0) = 0x8823000

mmap2(NULL, 4096, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0xb7783000

access("/etc/ld.so.preload", R_OK) = -1 ENOENT (No such file or directory)

open("/etc/ld.so.cache", O_RDONLY) = 3

fstat64(3, {st_mode=S_IFREG|0644, st_size=52530, ...}) = 0

mmap2(NULL, 52530, PROT_READ, MAP_PRIVATE, 3, 0) = 0xb7776000

close(3) = 0

open("/lib/libc.so.6", O_RDONLY) = 3

read(3, "\177ELF\1\1\1\3\0\0\0\0\0\0\0\0\3\0\3\0\1\0\0\0\200\356a\0004\0\0\0"..., 512) = 512

fstat64(3, {st_mode=S_IFREG|0755, st_size=1910572, ...}) = 0

mmap2(0x608000, 1665452, PROT_READ|PROT_EXEC, MAP_PRIVATE|MAP_DENYWRITE, 3, 0) = 0x608000

mmap2(0x799000, 12288, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_FIXED|MAP_DENYWRITE, 3, 0x191) = 0x799000

mmap2(0x79c000, 10668, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_FIXED|MAP_ANONYMOUS, -1, 0) = 0x79c000

close(3) = 0

mmap2(NULL, 4096, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0xb7775000

set_thread_area({entry_number:-1 -> 6, base_addr:0xb77756c0, limit:1048575, seg_32bit:1, contents:0, read_exec_only:0, limit_in_pages:1, seg_not_present:0, useable:1}) = 0

mprotect(0x799000, 8192, PROT_READ) = 0

mprotect(0x600000, 4096, PROT_READ) = 0

munmap(0xb7776000, 52530) = 0

fstat64(1, {st_mode=S_IFCHR|0620, st_rdev=makedev(136, 0), ...}) = 0

mmap2(NULL, 4096, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0xb7782000

fstat64(0, {st_mode=S_IFCHR|0620, st_rdev=makedev(136, 0), ...}) = 0

mmap2(NULL, 4096, PROT_READ|PROT_WRITE, MAP_PRIVATE|MAP_ANONYMOUS, -1, 0) = 0xb7781000

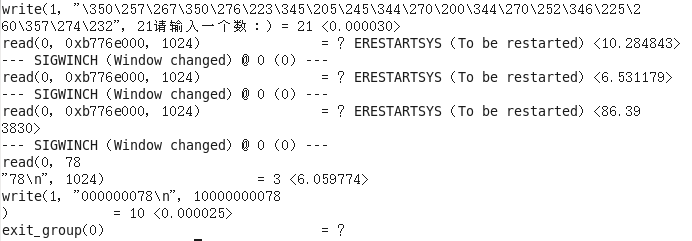

write(1, "\350\257\267\350\276\223\345\205\245\344\270\200\344\270\252\346\225\260\357\274\232", 21请输入一个数:) = 21

read(0, 0xb7781000, 1024) = ? ERESTARTSYS (To be restarted)

--- SIGWINCH (Window changed) @ 0 (0) ---

read(0, 0xb7781000, 1024) = ? ERESTARTSYS (To be restarted)

--- SIGWINCH (Window changed) @ 0 (0) ---

read(0, 0xb7781000, 1024) = ? ERESTARTSYS (To be restarted)

--- SIGWINCH (Window changed) @ 0 (0) ---

read(0, 0xb7781000, 1024) = ? ERESTARTSYS (To be restarted)

--- SIGWINCH (Window changed) @ 0 (0) ---

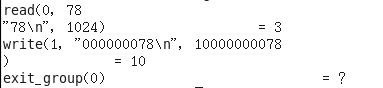

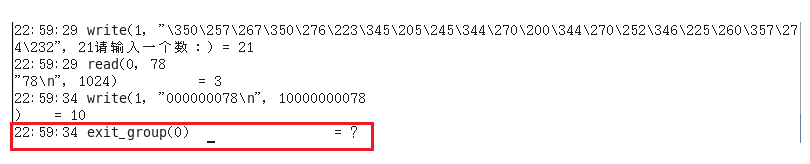

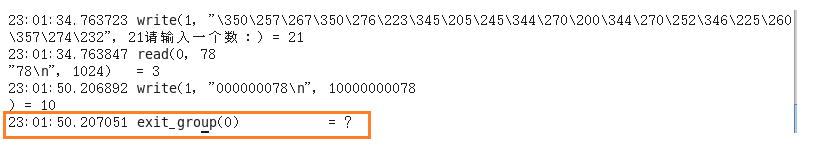

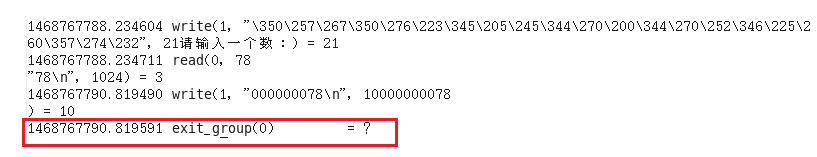

read(0,系统首先调用execve开始一个新的进程,接着进行环境的初始化操作,最后停顿在下图中的read(0,""),这相当于我们的scanf()函数,等待输入,

输入78后,调用write()函数将格式化的数值000000078输出到屏幕上,最后调用exit_group()函数退出进程,完成整个程序的运行。

2.跟踪信号传递

首先,strace ./a.out,等到等待输入的那一步时,不输入任何东西,然后打开另外一个窗口,输入命令:killall a.out

我们观察第一次打开的strace窗口中,此时,我们看见程序退出了,结果如下

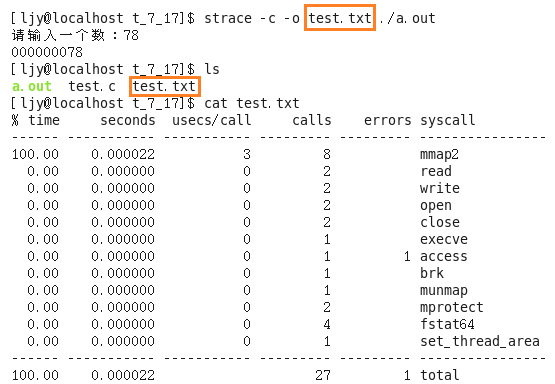

3.系统调用统计

使用-c参数,它会将进程的所有系统调用做一个统计分析展示出来

这里清楚的告诉我们,在这一过程中调用了哪些系统函数,调用了多少次,消耗了多少时间等信息,这对我们分析一个程序是很有帮助的

其他常用参数的使用:

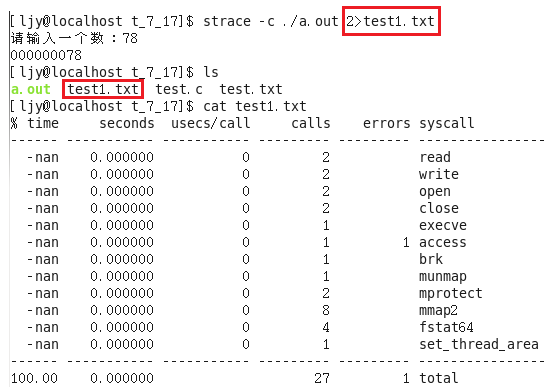

(1)重定向输出

-o 将strace 的结果输出到文件中

若不指定 -o 参数的话,默认的输出设备是STDERR,也就是说,使用 -o filename 和 2>filename 的结果是一样的。

-o filename

2>filename

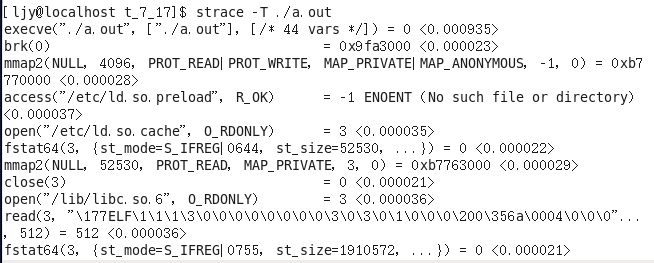

(2)对系统调用进行计时

-T 将每个系统调用所花费的时间打印出来

每个调用的花销体现在调用行最右边的尖括号里边(下面只是调用的一部分)

(3)系统调用的时间

-t/-tt/-ttt

-t 精确到秒

-tt 精确到微秒

-ttt 精确到微秒,而且时间表示为unix时间戳

![]()

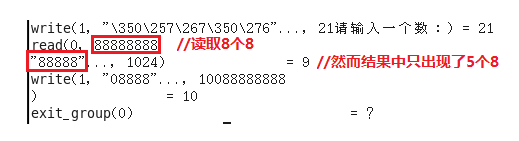

(4)截断输出

-s 指定trace结果的每一行输出的字符串长度

![]()

现指定-s 5,而在read时,我们输入一个超过5个字符的字符串

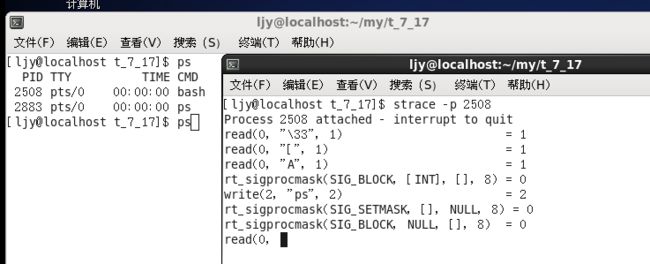

(5)追踪现有的进程

-p pid