- 今日联对0306

诗图佳得

自对联:烟销皓月临江浒,水漫金山荡塔裙。一一肖士平2020.3.6.1、试对肖老师联:烟销皓月临江浒,夜笼寒沙梦晚舟。耀哥求正2、试对萧老师联:烟销浩月临江浒,雾散乾坤解汉城。秀霞习作请各位老师校正3、自对联:烟销皓月临江浒,水漫金山荡塔裙。一一肖士平2020.3.6.4、试对肖老师垫场联:烟销皓月临江浒,雾锁寒林缈葉丛。小智求正[抱拳]5、试对肖老师联:烟销皓月临江浒;风卷乱云入峰巅。一一五品6

- 【夜读】提升生活品质的8个建议

茳淮秀水

停止攀比很多人之所以感觉疲惫,部分原因是来自于跟别人攀比。殊不知,攀比得到的满足只是片刻的,过后往往会感到空虚。过分在意别人的评价,丢失的是自己原有的审美,扰乱的是自己最初的节奏。不妨活得洒脱些,自己内心丰盈了,快乐就能更持久。停止自责想改变自己,先从接纳自己开始。越是过分自责,就越难改变现状,因为如果把精力全耗在自责上,就没有精力用来改变了。遇到问题,我们要用正确的心态去面对。与其一味自责,不如

- 【华为OD机试真题2023B卷 JAVA&JS】We Are A Team

若博豆

java算法华为javascript

华为OD2023(B卷)机试题库全覆盖,刷题指南点这里WeAreATeam时间限制:1秒|内存限制:32768K|语言限制:不限题目描述:总共有n个人在机房,每个人有一个标号(1<=标号<=n),他们分成了多个团队,需要你根据收到的m条消息判定指定的两个人是否在一个团队中,具体的:1、消息构成为:abc,整数a、b分别代

- python八股文面试题分享及解析(1)

Shawn________

python

#1.'''a=1b=2不用中间变量交换a和b'''#1.a=1b=2a,b=b,aprint(a)print(b)结果:21#2.ll=[]foriinrange(3):ll.append({'num':i})print(11)结果:#[{'num':0},{'num':1},{'num':2}]#3.kk=[]a={'num':0}foriinrange(3):#0,12#可变类型,不仅仅改变

- 【华为OD技术面试真题 - 技术面】- python八股文真题题库(4)

算法大师

华为od面试python

华为OD面试真题精选专栏:华为OD面试真题精选目录:2024华为OD面试手撕代码真题目录以及八股文真题目录文章目录华为OD面试真题精选**1.Python中的`with`**用途和功能自动资源管理示例:文件操作上下文管理协议示例代码工作流程解析优点2.\_\_new\_\_和**\_\_init\_\_**区别__new____init__区别总结3.**切片(Slicing)操作**基本切片语法

- 【华为OD技术面试真题 - 技术面】-测试八股文真题题库(1)

算法大师

华为od面试python算法前端

华为OD面试真题精选专栏:华为OD面试真题精选目录:2024华为OD面试手撕代码真题目录以及八股文真题目录文章目录华为OD面试真题精选1.黑盒测试和白盒测试的区别2.假设我们公司现在开发一个类似于微信的软件1.0版本,现在要你测试这个功能:打开聊天窗口,输入文本,限制字数在200字以内。问你怎么提取测试点。功能测试性能测试安全性测试可用性测试跨平台兼容性测试网络环境测试3.接口测试的工具你了解哪些

- 第六集如何安装CentOS7.0,3分钟学会centos7安装教程

date分享

从光盘引导系统按回车键继续进入引导程序安装界面,选择语言这里选择简体中文版点击继续选择桌面安装下面给系统分区选择磁盘,点击完成选择基本分区,点击加号swap分区,大小填内存的两倍在选择根分区,使用所有可用的磁盘空间选择文件系统ext4点击完成,点击开始安装设置root密码,点击完成设置普通用户和密码,点击完成整个过程持续八分钟左右根据个人配置不同,时间长短不同好,现在点击重启系统进入重启状态点击本

- 学霸父母学渣娃,这孩子真是亲生的?太扎心了!

东北SK皇家成长中心

现在的社会,每个家庭基本都把孩子的教育放在第一位,哪怕父母平时上班再苦再累也不敢在孩子的教育上有丝毫的马虎,平时对孩子的照顾真的是无微不至,每天早起送孩子上学,晚上回家辅导孩子写作业,有的父母的文化程度非常高,但是每每到了辅导孩子写作业这个时候,父母们内心都有这样一种想法,这个孩子真的是我亲生的吗?真想一巴掌拍死他,我上辈子是做了什么孽生出这么一个智障的孩子,家里每每就要上演全武行,看看这些孩子到

- 【华为OD技术面试真题 - 技术面】- python八股文真题题库(1)

算法大师

华为od面试python

华为OD面试真题精选专栏:华为OD面试真题精选目录:2024华为OD面试手撕代码真题目录以及八股文真题目录文章目录华为OD面试真题精选1.数据预处理流程数据预处理的主要步骤工具和库2.介绍线性回归、逻辑回归模型线性回归(LinearRegression)模型形式:关键点:逻辑回归(LogisticRegression)模型形式:关键点:参数估计与评估:3.python浅拷贝及深拷贝浅拷贝(Shal

- 第二期心理咨询师培训 第1组分享第八天

张云511

学会与问题共存—事情不会只有一个面读完本节,印象最深的点就是“扩大白色而非消灭黑色”。其实在班级管理中也是一样,我们暂时不要着急去消灭问题,而是注意学生哪些方面很不错,值得我们去扩大,我们要发现学生的资源与潜力,从正向的意义出发,发挥滴水穿石的力量,让一个个小改变汇集出巨大的改变!调整看事情的角度,不把生活问题扩大,是我们学习“与问题共存”的重要一步。换个角度看问题,会改变自己,也会感动别人!这样

- 《经年驯养》黎栀傅谨臣(高分女频)全章节在线阅读

云轩书阁

《经年驯养》黎栀傅谨臣(高分女频)全章节在线阅读主角:黎栀傅谨臣简介:傅谨臣养大黎栀,对她有求必应,黎栀以为那是爱。结婚两年才发现,她不过他豢养最好的一只宠物,可她拿他当全世界。关注微信公众号【看精灵】去回个书號【9328】,即可阅读【经年驯养】小说全文!第10章温柔的眼神,宠溺的动作,留恋的话近乎情人低语。是黎栀做梦都想要的一切……她口干舌燥,紧张难言。一颗心似被浸泡在温水里,酥麻舒适,无可抗拒

- 2021-07-31

比峰

七月的最后一天,过了今天,就是八月,心脏在颤抖……昨天两点半才睡,一直在以两倍的语速的听之前的课程,虽然隔得时间不长,但是很多知识点已经忘了差不多了,为了让自己能够掌握的稍微全面一点,还是磨刀不误砍柴工的比较好。正因为晚上睡得晚,今天一上午的状态都不好,也可能因为上午都是待在家里,所以多数时间自己是在补觉。既然太累,那就睡觉吧,总比浪费时间的好。下午到咖啡馆做题,一道差错更正一下子让自己的实力暴露

- 《感恩日志》第八天

祖乐

1.感恩武老师给姑娘朋友的宝宝起了名字。2.感恩张淑珍老师及时发的红包让我和杜姐能按时听课学习。3.感恩今天所有的遇见

- linux 发展史

种树的猴子

内核java操作系统linux大数据

linux发展史说明此前对linux认识模糊一知半解,近期通过学习将自己对于linux的发展总结一下方便大家日后的学习。那Linux是目前一款非常火热的开源操作系统,可是linux是什么时候出现的,又是因为什么样的原因被开发出来的呢。以下将对linux的发展历程进行详细的讲解。目录一、Linux发展背景二、UINIX的诞生三、UNIX的重要分支-BSD的诞生四、Minix的诞生五、GNU与Free

- 2022-12-25

罗平凤a98

让自己优秀起来吧睡觉前对今年的复盘。这一年有的变化是什么呢?不自知的开始难受。今年是我长这么大以来最难受,也将是我最难忘的一年吧!内卷到将近步入抑郁的一年。坚持了八年的工作在这个疫情情况下步入了进退两难的地步。再次回头才发现一直都在做着单线的收资,效益好就不太内卷。不好,那这一年就是坐着动荡的过山车,心惊胆战。这活法是不是太过于被动了??上有老下有小,关键压力都在这个中年期体现出来了,回头看看自己

- 《吹牛大王历险记》读书随笔

赵炳森

这本书的作者是埃·拉斯伯戈·毕尔格。(没查到相关内容,好像他只写过《吹牛大王历险记》。)最让人百思不得其解的是他居然能自己拉自己的辫子出泥潭?!我觉得自己拉自己的辫子只会把自己的辫子拉断,而不会飞出泥潭。(问:图片中底下的屁股为什么插了一根钢针?)屁股底下居然有根钢针?在泥潭应该是滑滑的吧,可是他怎么能夹紧马肚呢?马肚子应该是在马的下方。还有如果能从泥潭里把连人带马都给拽出来的话,他力气肯定很大,

- 《西游记》观后感

领读者李轩颖

西游记相信大家都不陌生,但我还是要给有些人讲一讲。长话短说,当然了,开头就是孙悟空的讲解,孙悟空本为一块仙石,然而因风化作一石猴。猪八戒是天蓬元帅,后因调戏王母娘娘的孙女织女后被打入凡间,投胎为猪,后名猪八戒。沙和尚因常年居住在流沙河中千年未出,所以名为沙僧。唐僧原名唐三藏,后因被吴来佛祖西天取经简名为唐僧。师徒四人历经了九九八十一磨难,最终取到了西经。然而最后师傅唐僧让他们回去的时候,可四人都恋

- 2019考研 | 西交大软件工程

笔者阿蓉

本科背景:某北京211学校电子信息工程互联网开发工作两年录取结果:全日制软件工程学院分数:初试350+复试笔试80+面试85+总排名:100+从五月份开始脱产学习,我主要说一下专业课和复试还有我对非全的一些看法。【数学100+】张宇,张宇,张宇。跟着张宇学习,入门视频刷一遍,真题刷两遍,错题刷三遍。书刷N多遍。从视频开始学习,是最快的学习方法。5-7月份把主要是数学学好,8-9月份开始给自己每个周

- (158)时序收敛--->(08)时序收敛八

FPGA系统设计指南针

FPGA系统设计(内训)fpga开发时序收敛

1目录(a)FPGA简介(b)Verilog简介(c)时钟简介(d)时序收敛八(e)结束1FPGA简介(a)FPGA(FieldProgrammableGateArray)是在PAL(可编程阵列逻辑)、GAL(通用阵列逻辑)等可编程器件的基础上进一步发展的产物。它是作为专用集成电路(ASIC)领域中的一种半定制电路而出现的,既解决了定制电路的不足,又克服了原有可编程器件门电路数有限的缺点。(b)F

- 辟谷日记 备谷6

玉衡_李俊晔

备谷6图片发自App日期:18.1.31(周三)起床:7:30放假的日子,5:45的闹钟并没有关掉,每天也差不多这个点就朦朦胧胧醒了,有时不是真的醒了,就允许继续睡。今天似乎真的没什么睡意了——看来身体自然会有“够了”那个点,更加笃定:交托这词就是完完全全交托给身体,全然交托给宇宙,不需要任何评判,放下各种担心,恐惧,要求,内疚……在床上做逆转,思绪静不下来……知道成长就是做自己的主人,可以“掌控

- Python算法L5:贪心算法

小熊同学哦

Python算法算法python贪心算法

Python贪心算法简介目录Python贪心算法简介贪心算法的基本步骤贪心算法的适用场景经典贪心算法问题1.**零钱兑换问题**2.**区间调度问题**3.**背包问题**贪心算法的优缺点优点:缺点:结语贪心算法(GreedyAlgorithm)是一种在每一步选择中都采取当前最优或最优解的算法。它的核心思想是,在保证每一步局部最优的情况下,希望通过贪心选择达到全局最优解。虽然贪心算法并不总能得到全

- 阅读《认知觉醒》读书笔记

就看看书

本周阅读了周岭的《认知觉醒开启自我改变的原动力》,启发较多,故做读书笔记一则,留待学习。全书共八章,讲述了大脑、潜意识、元认知、专注力、学习力、行动力、情绪力及成本最低的成长之道。具体描述了大脑、焦虑、耐心、模糊、感性、元认知、自控力、专注力、情绪专注、学习专注、匹配、深度、关联、体系、打卡、反馈、休息、清晰、傻瓜、行动、心智宽带、单一视角、游戏心态、早起、冥想、阅读、写作、运动等相关知识点。大脑

- 现在广州仿真手表最好的地方(盘点8个广州仿真手表市场)

美鞋之家

广州,作为中国的大都市之一,是全国各地仿真手表的集散地。在这里,你可以找到各种品牌和类型的仿真手表,满足不同消费者的需求。今天我们就来盘点一下广州八个最好的仿真手表市场。微信:aaakkk908(下单赠送精美礼品)1.广州海珠表城:海珠商场是广州最大的小商品批发市场,其中的手表业是非常发达的。这里有多家专门经营仿真手表的商铺,品种齐全,并且价格优惠。2.广州天河城:天河城是广州著名的大型购物中心,

- C++八股

Petrichorzncu

八股总结c++开发语言

这里写目录标题C++内存管理C++的构造函数,复制构造函数,和析构函数深复制与浅复制:构造函数和析构函数哪个能写成虚函数,为什么?C++数据结构内存排列结构体和类占用的内存:==虚函数和虚表的原理==虚函数虚表(Vtable)虚函数和虚表的实现细节==内存泄漏==指针的工作原理函数的传值和传址new和delete与malloc和freeC++内存区域划分C++11新特性C++常见新特性==智能指针

- 计算机网络八股总结

Petrichorzncu

八股总结计算机网络笔记

这里写目录标题网络模型划分(五层和七层)及每一层的功能五层网络模型七层网络模型(OSI模型)==三次握手和四次挥手具体过程及原因==三次握手四次挥手TCP/IP协议组成==UDP协议与TCP/IP协议的区别==Http协议相关知识网络地址,子网掩码等相关计算网络模型划分(五层和七层)及每一层的功能五层网络模型应用层:负责处理网络应用程序,如电子邮件、文件传输和网页浏览。主要协议包括HTTP、FTP

- 第二十五辑-安尘乱物

wallowed

1、《劳犁》作犁耕土解炎林,劳碌秋丰四两金。挥汗佝偻衣褴褛,卖得如洗衬寒贫。春种南山锄造力,傍老倚仗体民心。颗籽无收黍稷尘,农田饥劬苦疫病。牛羊冷炙食蚕桑,丁壮耒耜宿闲勤。归来未已开红豆,篱落花稀麦苗青。米贵征徭生柴火,荒草凄清渐鸡鸣。谷雨时节方期许,择日又是复曾经。2、《忘言》久别似相识,对酒客长安。嘘唏一仗夜,临行却忘言。江雪空投岸,梨花淡云烟。若问有缘人,相窥两不厌。莫作酒魂归,窗台结生寒。

- 《错嫁傻王:王妃她又黑化了》南君宥乔洛染(独家小说)精彩TXT阅读

海边书楼

《错嫁傻王:王妃她又黑化了》南君宥乔洛染(独家小说)精彩TXT阅读主角:南君宥乔洛染简介:堂堂21世纪金牌特种兵乔洛染,穿来的第一天,就被人诬陷私通被逼投江。而前来解救她的,正是她的夫婿——智力受损的痴傻王爷南君宥。傻子娶了一个不贞女,全京城都在等着看他们的笑话。殊不知,乔洛染一手医术济天下,一手制毒退万敌。关注微信公众号【花车文学】去回个书號【36】,即可阅读【错嫁傻王:王妃她又黑化了】小说全文

- 人要有自知之明

孟冬廿六

今天中午跟一学妹聊天,谈起结婚找对象的问题,小姑娘年龄不算大,二十七岁,但是整个人很清醒很现实,她如今在一国企上班,吃住都不花钱,再加上她经常出差,补助奖金这一块儿也不少,一年下来七七八八的有个小二十万,这对于一个小姑娘来说已经非常不错了,她计划这两年自己付首付买房,然后想要买辆MINI,小姑娘一米七六的个子,长得漂亮有气质,家庭条件也不错,所以对于择偶方面也有一定的要求,最好是事业单位的,父母有

- 寓美于心

琴韵无声

今天是“语文湿地2021网络年会”第一天。年会早上七点在尹东老师和王君老师的激情开幕致辞中开始。一天下来听了八节课,真是“八仙过海,各显神通。”精彩纷呈。愚笨如我,真的是找不出一个恰切的词来形容她们的美妙绝伦。今天一口气吃下了饕餮盛宴,留待日后慢慢反刍吧。今天的压轴大戏是王君老师的《若爱,深深爱;若写,深情写》——跟《土地的誓言》学意象铺排”艺术。又加上是最后一节听的,印象最为深刻。凭着印象先略记

- 2022-06-29

感恩学习相信小陶

感恩!六点签到相信很多人都有过这样的经验,拼命想的时候答案怎么都想不出来,不去想的时候,答案却自动冒出来了。为什么?这是因为潜意识也会工作,它非常神奇。你要相信,那些百思不得其解的问题早已扎根在你的头脑中,即使你不再刻意去想,潜意识也会自动围着它转。或许有一天,你会突然得到答案。这也是为什么有时我们会有顿悟的感觉。学会等待,也是进行持续思考的一个重要方法。

- Java常用排序算法/程序员必须掌握的8大排序算法

cugfy

java

分类:

1)插入排序(直接插入排序、希尔排序)

2)交换排序(冒泡排序、快速排序)

3)选择排序(直接选择排序、堆排序)

4)归并排序

5)分配排序(基数排序)

所需辅助空间最多:归并排序

所需辅助空间最少:堆排序

平均速度最快:快速排序

不稳定:快速排序,希尔排序,堆排序。

先来看看8种排序之间的关系:

1.直接插入排序

(1

- 【Spark102】Spark存储模块BlockManager剖析

bit1129

manager

Spark围绕着BlockManager构建了存储模块,包括RDD,Shuffle,Broadcast的存储都使用了BlockManager。而BlockManager在实现上是一个针对每个应用的Master/Executor结构,即Driver上BlockManager充当了Master角色,而各个Slave上(具体到应用范围,就是Executor)的BlockManager充当了Slave角色

- linux 查看端口被占用情况详解

daizj

linux端口占用netstatlsof

经常在启动一个程序会碰到端口被占用,这里讲一下怎么查看端口是否被占用,及哪个程序占用,怎么Kill掉已占用端口的程序

1、lsof -i:port

port为端口号

[root@slave /data/spark-1.4.0-bin-cdh4]# lsof -i:8080

COMMAND PID USER FD TY

- Hosts文件使用

周凡杨

hostslocahost

一切都要从localhost说起,经常在tomcat容器起动后,访问页面时输入http://localhost:8088/index.jsp,大家都知道localhost代表本机地址,如果本机IP是10.10.134.21,那就相当于http://10.10.134.21:8088/index.jsp,有时候也会看到http: 127.0.0.1:

- java excel工具

g21121

Java excel

直接上代码,一看就懂,利用的是jxl:

import java.io.File;

import java.io.IOException;

import jxl.Cell;

import jxl.Sheet;

import jxl.Workbook;

import jxl.read.biff.BiffException;

import jxl.write.Label;

import

- web报表工具finereport常用函数的用法总结(数组函数)

老A不折腾

finereportweb报表函数总结

ADD2ARRAY

ADDARRAY(array,insertArray, start):在数组第start个位置插入insertArray中的所有元素,再返回该数组。

示例:

ADDARRAY([3,4, 1, 5, 7], [23, 43, 22], 3)返回[3, 4, 23, 43, 22, 1, 5, 7].

ADDARRAY([3,4, 1, 5, 7], "测试&q

- 游戏服务器网络带宽负载计算

墙头上一根草

服务器

家庭所安装的4M,8M宽带。其中M是指,Mbits/S

其中要提前说明的是:

8bits = 1Byte

即8位等于1字节。我们硬盘大小50G。意思是50*1024M字节,约为 50000多字节。但是网宽是以“位”为单位的,所以,8Mbits就是1M字节。是容积体积的单位。

8Mbits/s后面的S是秒。8Mbits/s意思是 每秒8M位,即每秒1M字节。

我是在计算我们网络流量时想到的

- 我的spring学习笔记2-IoC(反向控制 依赖注入)

aijuans

Spring 3 系列

IoC(反向控制 依赖注入)这是Spring提出来了,这也是Spring一大特色。这里我不用多说,我们看Spring教程就可以了解。当然我们不用Spring也可以用IoC,下面我将介绍不用Spring的IoC。

IoC不是框架,她是java的技术,如今大多数轻量级的容器都会用到IoC技术。这里我就用一个例子来说明:

如:程序中有 Mysql.calss 、Oracle.class 、SqlSe

- 高性能mysql 之 选择存储引擎(一)

annan211

mysqlInnoDBMySQL引擎存储引擎

1 没有特殊情况,应尽可能使用InnoDB存储引擎。 原因:InnoDB 和 MYIsAM 是mysql 最常用、使用最普遍的存储引擎。其中InnoDB是最重要、最广泛的存储引擎。她 被设计用来处理大量的短期事务。短期事务大部分情况下是正常提交的,很少有回滚的情况。InnoDB的性能和自动崩溃 恢复特性使得她在非事务型存储的需求中也非常流行,除非有非常

- UDP网络编程

百合不是茶

UDP编程局域网组播

UDP是基于无连接的,不可靠的传输 与TCP/IP相反

UDP实现私聊,发送方式客户端,接受方式服务器

package netUDP_sc;

import java.net.DatagramPacket;

import java.net.DatagramSocket;

import java.net.Ine

- JQuery对象的val()方法执行结果分析

bijian1013

JavaScriptjsjquery

JavaScript中,如果id对应的标签不存在(同理JAVA中,如果对象不存在),则调用它的方法会报错或抛异常。在实际开发中,发现JQuery在id对应的标签不存在时,调其val()方法不会报错,结果是undefined。

- http请求测试实例(采用json-lib解析)

bijian1013

jsonhttp

由于fastjson只支持JDK1.5版本,因些对于JDK1.4的项目,可以采用json-lib来解析JSON数据。如下是http请求的另外一种写法,仅供参考。

package com;

import java.util.HashMap;

import java.util.Map;

import

- 【RPC框架Hessian四】Hessian与Spring集成

bit1129

hessian

在【RPC框架Hessian二】Hessian 对象序列化和反序列化一文中介绍了基于Hessian的RPC服务的实现步骤,在那里使用Hessian提供的API完成基于Hessian的RPC服务开发和客户端调用,本文使用Spring对Hessian的集成来实现Hessian的RPC调用。

定义模型、接口和服务器端代码

|---Model

&nb

- 【Mahout三】基于Mahout CBayes算法的20newsgroup流程分析

bit1129

Mahout

1.Mahout环境搭建

1.下载Mahout

http://mirror.bit.edu.cn/apache/mahout/0.10.0/mahout-distribution-0.10.0.tar.gz

2.解压Mahout

3. 配置环境变量

vim /etc/profile

export HADOOP_HOME=/home

- nginx负载tomcat遇非80时的转发问题

ronin47

nginx负载后端容器是tomcat(其它容器如WAS,JBOSS暂没发现这个问题)非80端口,遇到跳转异常问题。解决的思路是:$host:port

详细如下:

该问题是最先发现的,由于之前对nginx不是特别的熟悉所以该问题是个入门级别的:

? 1 2 3 4 5

- java-17-在一个字符串中找到第一个只出现一次的字符

bylijinnan

java

public class FirstShowOnlyOnceElement {

/**Q17.在一个字符串中找到第一个只出现一次的字符。如输入abaccdeff,则输出b

* 1.int[] count:count[i]表示i对应字符出现的次数

* 2.将26个英文字母映射:a-z <--> 0-25

* 3.假设全部字母都是小写

*/

pu

- mongoDB 复制集

开窍的石头

mongodb

mongo的复制集就像mysql的主从数据库,当你往其中的主复制集(primary)写数据的时候,副复制集(secondary)会自动同步主复制集(Primary)的数据,当主复制集挂掉以后其中的一个副复制集会自动成为主复制集。提供服务器的可用性。和防止当机问题

mo

- [宇宙与天文]宇宙时代的经济学

comsci

经济

宇宙尺度的交通工具一般都体型巨大,造价高昂。。。。。

在宇宙中进行航行,近程采用反作用力类型的发动机,需要消耗少量矿石燃料,中远程航行要采用量子或者聚变反应堆发动机,进行超空间跳跃,要消耗大量高纯度水晶体能源

以目前地球上国家的经济发展水平来讲,

- Git忽略文件

Cwind

git

有很多文件不必使用git管理。例如Eclipse或其他IDE生成的项目文件,编译生成的各种目标或临时文件等。使用git status时,会在Untracked files里面看到这些文件列表,在一次需要添加的文件比较多时(使用git add . / git add -u),会把这些所有的未跟踪文件添加进索引。

==== ==== ==== 一些牢骚

- MySQL连接数据库的必须配置

dashuaifu

mysql连接数据库配置

MySQL连接数据库的必须配置

1.driverClass:com.mysql.jdbc.Driver

2.jdbcUrl:jdbc:mysql://localhost:3306/dbname

3.user:username

4.password:password

其中1是驱动名;2是url,这里的‘dbna

- 一生要养成的60个习惯

dcj3sjt126com

习惯

一生要养成的60个习惯

第1篇 让你更受大家欢迎的习惯

1 守时,不准时赴约,让别人等,会失去很多机会。

如何做到:

①该起床时就起床,

②养成任何事情都提前15分钟的习惯。

③带本可以随时阅读的书,如果早了就拿出来读读。

④有条理,生活没条理最容易耽误时间。

⑤提前计划:将重要和不重要的事情岔开。

⑥今天就准备好明天要穿的衣服。

⑦按时睡觉,这会让按时起床更容易。

2 注重

- [介绍]Yii 是什么

dcj3sjt126com

PHPyii2

Yii 是一个高性能,基于组件的 PHP 框架,用于快速开发现代 Web 应用程序。名字 Yii (读作 易)在中文里有“极致简单与不断演变”两重含义,也可看作 Yes It Is! 的缩写。

Yii 最适合做什么?

Yii 是一个通用的 Web 编程框架,即可以用于开发各种用 PHP 构建的 Web 应用。因为基于组件的框架结构和设计精巧的缓存支持,它特别适合开发大型应

- Linux SSH常用总结

eksliang

linux sshSSHD

转载请出自出处:http://eksliang.iteye.com/blog/2186931 一、连接到远程主机

格式:

ssh name@remoteserver

例如:

ssh

[email protected]

二、连接到远程主机指定的端口

格式:

ssh name@remoteserver -p 22

例如:

ssh i

- 快速上传头像到服务端工具类FaceUtil

gundumw100

android

快速迭代用

import java.io.DataOutputStream;

import java.io.File;

import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.FileOutputStream;

import java.io.IOExceptio

- jQuery入门之怎么使用

ini

JavaScripthtmljqueryWebcss

jQuery的强大我何问起(个人主页:hovertree.com)就不用多说了,那么怎么使用jQuery呢?

首先,下载jquery。下载地址:http://hovertree.com/hvtart/bjae/b8627323101a4994.htm,一个是压缩版本,一个是未压缩版本,如果在开发测试阶段,可以使用未压缩版本,实际应用一般使用压缩版本(min)。然后就在页面上引用。

- 带filter的hbase查询优化

kane_xie

查询优化hbaseRandomRowFilter

问题描述

hbase scan数据缓慢,server端出现LeaseException。hbase写入缓慢。

问题原因

直接原因是: hbase client端每次和regionserver交互的时候,都会在服务器端生成一个Lease,Lease的有效期由参数hbase.regionserver.lease.period确定。如果hbase scan需

- java设计模式-单例模式

men4661273

java单例枚举反射IOC

单例模式1,饿汉模式

//饿汉式单例类.在类初始化时,已经自行实例化

public class Singleton1 {

//私有的默认构造函数

private Singleton1() {}

//已经自行实例化

private static final Singleton1 singl

- mongodb 查询某一天所有信息的3种方法,根据日期查询

qiaolevip

每天进步一点点学习永无止境mongodb纵观千象

// mongodb的查询真让人难以琢磨,就查询单天信息,都需要花费一番功夫才行。

// 第一种方式:

coll.aggregate([

{$project:{sendDate: {$substr: ['$sendTime', 0, 10]}, sendTime: 1, content:1}},

{$match:{sendDate: '2015-

- 二维数组转换成JSON

tangqi609567707

java二维数组json

原文出处:http://blog.csdn.net/springsen/article/details/7833596

public class Demo {

public static void main(String[] args) { String[][] blogL

- erlang supervisor

wudixiaotie

erlang

定义supervisor时,如果是监控celuesimple_one_for_one则删除children的时候就用supervisor:terminate_child (SupModuleName, ChildPid),如果shutdown策略选择的是brutal_kill,那么supervisor会调用exit(ChildPid, kill),这样的话如果Child的behavior是gen_

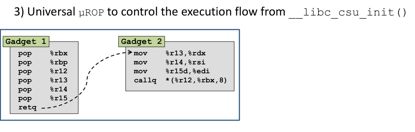

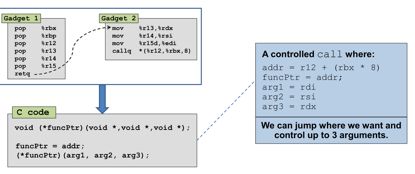

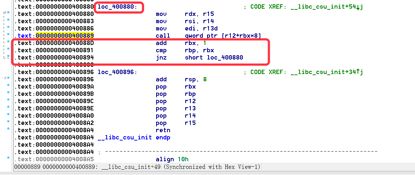

没有合适的rop gadgets,该如何在没有pop rdx的情况下写入rdx呢

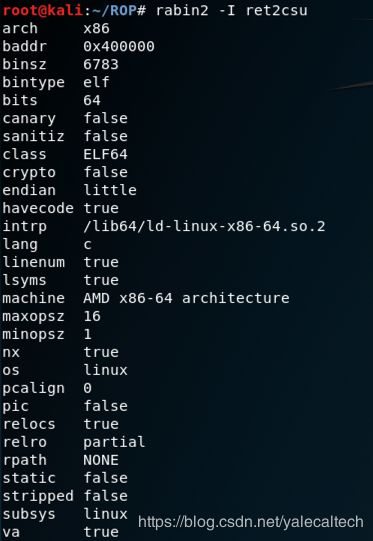

没有合适的rop gadgets,该如何在没有pop rdx的情况下写入rdx呢 载入r2

载入r2 main没有什么值得注意的地方,我们直接看

main没有什么值得注意的地方,我们直接看 可以看到要求rdx必须是指定的字符串

可以看到要求rdx必须是指定的字符串 我们先看看ropgadget

我们先看看ropgadget 可以看到和rdx相关的只有

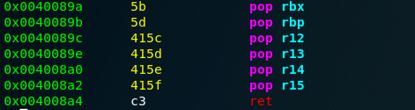

可以看到和rdx相关的只有![]()

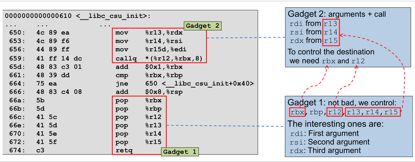

在其中我们找到了两个gadget

在其中我们找到了两个gadget 第二个:

第二个:![]()

rdi是第一个参数,rsi是第二个参数,rdx是第三个参数

rdi是第一个参数,rsi是第二个参数,rdx是第三个参数 第二个gadget后面是上图的三条指令

第二个gadget后面是上图的三条指令 我们知道rsp 是堆栈指针寄存器,通常会指向栈顶位置,堆栈的 pop 和push 操作就是通过改变 rsp 的值即移动堆栈指针的位置来实现的

我们知道rsp 是堆栈指针寄存器,通常会指向栈顶位置,堆栈的 pop 和push 操作就是通过改变 rsp 的值即移动堆栈指针的位置来实现的 因为__init使用0x400560地址,我们的指针就是0x600e38

因为__init使用0x400560地址,我们的指针就是0x600e38