2018.5.18信息安全铁人三项赛数据赛复现

前言:

流量分析不同与之前的CTF题,感觉没有那么多脑洞,考察的就是对协议的理解程度,所以还是要多做做,多学习!

题目描述

1.黑客的IP是多少

2.服务器1.99的web服务器使用的CMS及其版本号(请直接复制)

3.服务器拿到的webshell的网址(请输入url解码后的网址)

4.服务器1.99的主机名

5.网站根目录的绝对路径(注意最后加斜杠)

6.黑客上传的第一个文件名称是什么

7.黑客进行内网扫描,扫描的端口都有哪些(端口从小到大,用英文逗号分隔)

8.服务器2.88的ftp服务账号密码(格式:账号/密码)

9.黑客成功登陆ftp的时间(格式:10:15:36)

10.黑客在ftp中下载的敏感文件名称是什么

11.服务器2.88中用户名为admin_zz的web后台管理员的密码

12.服务器2.88的mysql账号密码(格式:账号/密码)

13.服务器2.88的mysql服务中有和admin有关的三个表,请按照黑客的查询顺序作答,使用空格分隔

14.请列出黑客设置的genreal log的绝对路径(将路径复制出来,区分大小写)

15.路由器的品牌、型号、版本(请直接复制粘贴)

16.列出路由器的所有IP地址(格式:从小到大,用英文逗号分隔)

17.在路由器的端口监控中,监控端口和被监控端口分别是多少,例,1号端口监控2/3/4号端口:1-->2,3,4

18.路由器一共有几个接口?其中有几个WAN口启用?有几个LAN口启用(格式:用英文逗号分隔)

19.路由器的系统路由表中一共有几条?第三条的子网掩码是多少。例: 255 255.255.0则为24 (格式:用英文逗号分隔)

20.路由器的5Gwif名称是什么,信道是多少(格式:名称信道)

做题过程

0x00:黑客的IP是多少

先打开第一个数据包data-1_00001_20180205135424

数据包中有很多的IP地址

但是判断哪个是黑客的IP不能单凭从哪个IP数量多出发,需要看有明显的特征那种

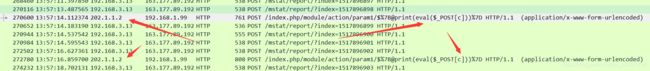

过滤一下请求方式

http.request.method==POST

黑客的IP:202.1.1.2

0x01:服务器1.99的web服务器使用的CMS及其版本号

知道了黑客的IP地址,再次进行过滤

ip.addr == 202.1.1.2 && http

找一个192.168.1.99响应包,查询下Powered by

使用的CMS及其版本号:EasyTalk X2.0.1

0x02:服务器拿到的webshell的网址(请输入url解码后的网址)

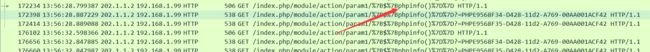

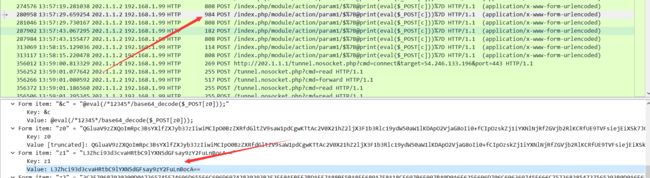

过滤后

ip.addr == 202.1.1.2 && http

webshell的网址:

http://202.1.1.1/index.php/module/action/param1/${7B@print(eval($_POST[c]))}

0x03:服务器1.99的主机名

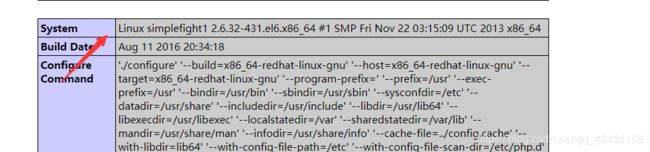

在相同的过滤方法中,发现有phpinfo

既然问主机名,去phpinfo里看最方便,将响应的代码复制下来到本地运行

主机名:Linux simplefight1

0x04:网站根目录的绝对路径

网站根目录的绝对路径:/var/www/html/easytalk/

0x05:黑客上传的第一个文件名称是什么

上传文件肯定是以POST方式进行上传的,所以更改下过滤方法

ip.addr == 202.1.1.2 && http.request.method==POST

按照时间来看,第一个上传的文件是tunnel.nosocket.php

解码后为/var/www/html/easytalk/tunnel.nosocket.php

黑客上传的第一个文件名称是什么:tunnel.nosocket.php

0x06:黑客进行内网扫描,扫描的端口都有哪些

解码后是/var/www/html/easytalk/scan.php,文件名就是扫描,再更改下过滤方式

ip.addr == 202.1.1.2 && http contains "scan.php"

扫描的端口都有:21,80,1433,3306,8080,8888

0x07:服务器2.88的ftp服务账号密码

黑客之前打下的机器IP为192.168.1.99,所以之后应该是利用此服务器作为跳板进行攻击

打开data-1_00002_20180205140203流量包,过滤下ftp

发现黑客在尝试登陆FTP,往下翻找到

登陆成功,所以用户密码为

administrator/123456

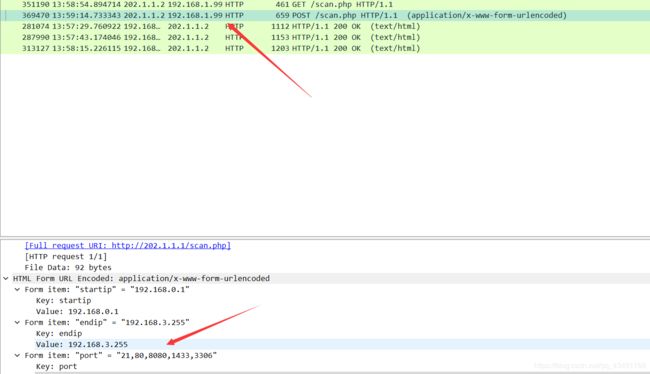

0x08:黑客成功登陆ftp的时间

14:07:15

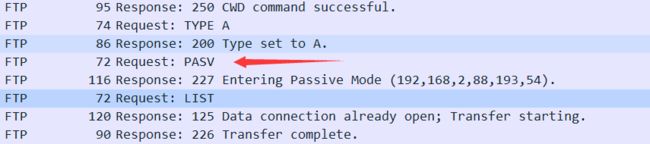

0x09:黑客在ftp中下载的敏感文件名称是什么

FTP请求中有一个PASV,即被动FTP模式,是FTP协议的一种连接方式。

连接过程:客户端向服务器的FTP端口(默认是21)发送连接请求,服务器接受连接,建立一条命令链路。

做这个题目前,最好简单了解一下FTP的一些命令

MODE 传输模式(S=流模式,B=块模式,C=压缩模式)

USER <username>> 系统登录的用户名

PASS <password> 系统登录密码

PASV 请求服务器等待数据连接

PORT <address> IP 地址和两字节的端口 ID

RETR <filename> 从服务器上找回(复制)文件

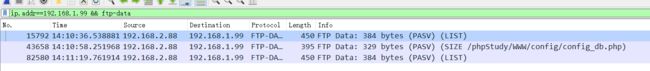

在data-1_00003_20180205141028流量包中先过滤ftp发现下载了config_db.php

也可以使用飘零师傅的过滤方式

ip.src == 192.168.1.99 && ftp contains "RETR"

#直接出现

config_db.php

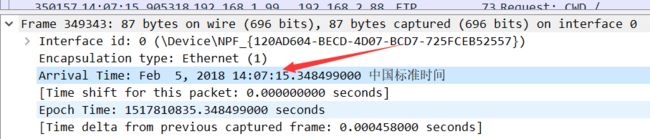

0x10: 用户名为admin_zz的web后台管理员的密码

在第三个包中过滤一下

http contains "admin_zz" && http.request.method==POST

密码:1q2w3e4r

0x11:mysql账号密码(格式:账号/密码)

前面已经知道了黑客将/phpStudy/WWW/config/config_db.php这个文件给下载下来了,可以查看一下这个配置文件,过滤方式如下:

ip.addr==192.168.1.99 && ftp-data、

#ftp-data可以具体的列出数据

root/S1mp13zz

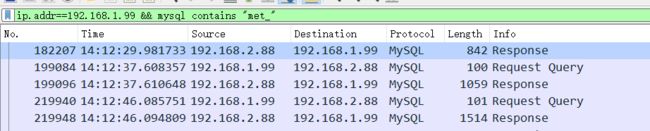

0x12:mysql服务中有和admin有关的三个表

met_admin_array

met_admin_column

met_admin_table

看了飘零师傅的WP,发现我的是有点浪费时间,应该结合之前我们看到的表前缀再进行过滤下

![]()

ip.addr==192.168.1.99 && mysql contains "met_"

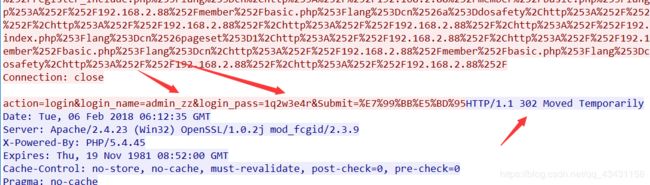

0x13:列出黑客设置的genreal log的绝对路径

首先要了解下general log是什么?

general log即General Query Log,记录了mysql服务器的操作。当客户端连接、断开连接、接收到客户端的SQL语句时,会向general log中写入日志。开启general_log会损失一定的性能,但是在开发、测试环境下开启日志,可以帮忙加快排查出现的问题。

在第四个包中进行过滤

mysql && ip.addr==192.168.1.99

绝对路径:c:/phpStudy/WWW/config/config.php

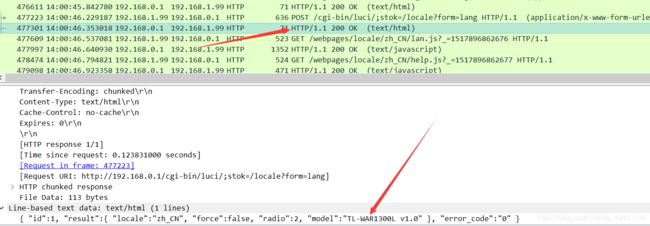

0x14:路由器的品牌、型号、版本

有关路由器的题目基本没有接触过,没一点思路,看了飘零师傅的WP且查了一些资料

路由器的默认IP,一般为

192.168.1.1

或

192.168.0.1

常用路由器的默认登录IP、用户名及密码

可以先使用一个进行过滤下,使用如下的过滤方法

ip.addr == 192.168.0.1 && http

后面的几个包都没有相应的内容,最后在第一个包(data-1_00001_20180205135424)中查询到了192.168.0.1

在一个状态码为200的响应包中出现了路由器的品牌、型号、版本

路由器的品牌、型号、版本:TL-WAR1300L v1.0

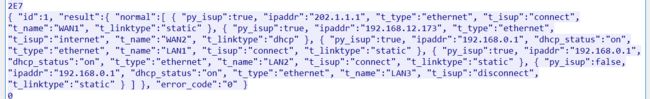

0x15:列出路由器的所有IP地址

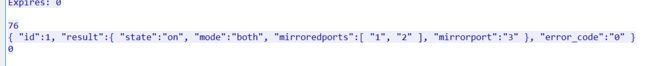

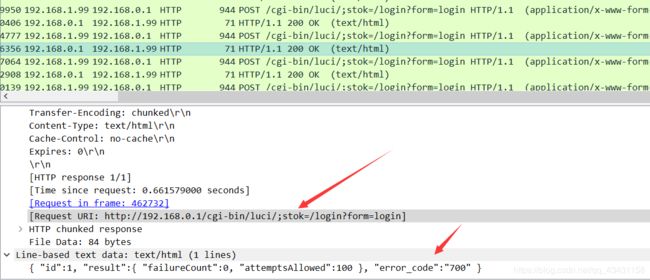

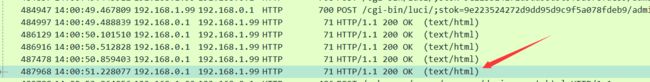

前面黑客应该是在尝试登陆进路由器,error_code为700,不过到下面就变成了0,应该是登陆进去了

在下面可以找到很多状态码为200的数据,打开最后一个发现

可以使用json格式化工具将代码格式化一下

http://www.bejson.com/

{

"id":1,

"result":{

"normal":[

{

"py_isup":true,

"ipaddr":"202.1.1.1",

"t_type":"ethernet",

"t_isup":"connect",

"t_name":"WAN1",

"t_linktype":"static"

},

{

"py_isup":true,

"ipaddr":"192.168.12.173",

"t_type":"ethernet",

"t_isup":"internet",

"t_name":"WAN2",

"t_linktype":"dhcp"

},

{

"py_isup":true,

"ipaddr":"192.168.0.1",

"dhcp_status":"on",

"t_type":"ethernet",

"t_name":"LAN1",

"t_isup":"connect",

"t_linktype":"static"

},

{

"py_isup":true,

"ipaddr":"192.168.0.1",

"dhcp_status":"on",

"t_type":"ethernet",

"t_name":"LAN2",

"t_isup":"connect",

"t_linktype":"static"

},

{

"py_isup":false,

"ipaddr":"192.168.0.1",

"dhcp_status":"on",

"t_type":"ethernet",

"t_name":"LAN3",

"t_isup":"disconnect",

"t_linktype":"static"

} ]

},

"error_code":"0"

}

结果便一目了然了

所有IP地址:192.168.0.1,192.168.12.173,202.1.1.1

0x16:监控端口和被监控端口分别是多少

涉及到关键词port,可以再进行过滤下

ip.addr == 192.168.0.1 && http contains "port"

3-->1,2

0x17一共有几个接口?其中有几个WAN口启用?有几个LAN口启用

WAN (Wide Area Network),广域网

LAN (Local Area Network),局域网

由0x15问题得到的结果可知,一共五个接口,其中2个WAN口启用,2个LAN口启用

5,2,2

0x18系统路由表中一共有几条?第三条的子网掩码是多少。

因为涉及到了子网掩码,所以肯定涉及到网关gateway,作为关键词过滤一下

ip.addr == 192.168.0.1 && http contains "gateway"

{

"id":1,

"result":[

{

"metric":"0",

"gateway":"192.168.12.254",

"mask":"0.0.0.0",

"dest":"0.0.0.0",

"interface":"WAN2"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.0.0.0",

"dest":"127.0.0.0",

"interface":"lo"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.255.252.0",

"dest":"192.168.0.0",

"interface":"LAN"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.255.255.0",

"dest":"192.168.12.0",

"interface":"WAN2"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.255.255.0",

"dest":"202.1.1.0",

"interface":"WAN1"

} ],

"error_code":"0"

}

metric:路由开销。是路由算法用以确定到达目的地的最佳路径的计量标准,如路径长度。

系统路由表中一共有五条,第三条的子网掩码是255.255.252.0

5,24

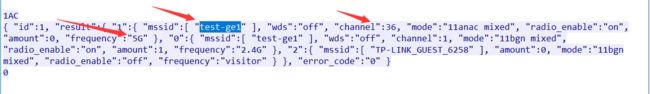

0x19路由器的5Gwif名称是什么,信道是多少

信道(Channel),可以利用这个关键词去过滤下,也可以使用5G去过滤下

名称是 test-ge1

信道是 36

总结

对于路由器部分的协议以及基础知识还是太陌生,之后有时间了补一补路由器方面的知识!

参考博客

一叶飘零