- css3实现三角形(上下左右)【转载】

不负好时光

https://blog.csdn.net/qq_34382449/article/details/812346531.向上.kailong{width:0;height:0;border-right:50pxsolidtransparent;border-left:50pxsolidtransparent;border-bottom:50pxsolidred;}2.向下.kailong{widt

- Spring Boot 学习博客和资料推荐

陈煦缘

SpringBoot中文索引该网站囊括了很多优秀的springboot学习案例和学习教程,有兴趣的可以看看哦u=411809325,3702263811&fm=26&gp=0.jpg推荐博客纯洁的微笑-SpringBoot系列文章林祥纤-从零开始学SpringBootMkyong-SpringBoot教程(国外)baeldung-SpringBoot教程(国外)liaokailin的专栏-Spri

- 网络协议与攻击模拟-04-实施ARP攻击与欺骗

玥轩_521

网络协议与攻击模拟linuxdebian服务器网络安全网络

实施ARP欺骗和攻击一、环境1、kaliLinux安装一个arpspoof2、win10被攻击主机二、kaili配置kaliLinux系统是基于debianLinux系统,采用deb包管理方式,可以使用apt的方式进行直接从源安装1、配置源#官方源#debhttp://http.kali.org/kalikali-rollingmainnon-freecontrib#deb-srchttp://h

- 新书速览|Linux信息安全和渗透测试

全栈开发圈

apache

Linux网络攻防和渗透测试技术结合,实例丰富。内容短而精,立足于零基础,兼顾动手实践。本书内容《Linux信息安全和渗透测试》详细阐述Linux下的信息安全和网络渗透技术,内容涵盖各大主流加解密算法的原理,用LinuxC/C++语言自主实现这些技术的方法,以及Linux内核开发技术和IPSecVPN的系统实现,这些都是以后打造自己信息安全工具所需的基本知识。最后介绍网络渗透技术KailLinux

- kail使用msf工具利用永恒之蓝漏洞攻击win7

只喜欢打乒乓球

安全

实验环境靶机:win7IP:192.168.43.144攻击机:kaliip:192.168.43.150实验开始:第一步:打开msfconsole进入到工具里面搜索一下永恒之蓝漏洞searchms17_010这上面有三个可以利用的漏洞我们选择第一个useexploit/windows/smb/ms17_010_eternalblue接下来我们可以查看需要设置的IP地址和端口showoptions

- Lingo求解线性规划案例4——下料问题

difei1877

凯鲁嘎吉-博客园http://www.cnblogs.com/kailugaji/造纸厂接到定单,所需卷纸的宽度和长度如表卷纸的宽度长度579100003000020000工厂生产1号(宽度10)和2号(宽度20)两种标准卷纸,其长度未加规定。现按定单要求对标准卷纸进行切割,切割后有限长度的卷纸可连接起来达到所需卷纸的长度。问如何安排切割计划以满足定单需求而使切割损失最小?解:为了满足定单要求和使

- 2023年帐篷十大品牌排行榜,户外帐篷哪个牌子好

优惠券高省

依托全网大数据,根据品牌评价和销量评选出效率还不错的帐篷品牌。品牌分别是HILLEBERG、黑钻/BlackDiamond、北面/THENORTHFACE、TerraNova、凯乐石/KAILAS、MSR、比格尼斯/BIGAGNES、牧高笛/MOBIGARDEN、山浩/MOUNTAINHARDWEAR、喜马拉雅。如果要找帐篷,什么牌子好?那么十大帐篷品牌名单可以作为你的参考。我们致力于用最真实的用

- centos下安装whatweb以及使用

Notadmin20

工具centoslinux运维web安全

前言whatweb是一个指纹识别工具,在kail上预装的有,目前我的环境是centos7,本次就是在centos7上安装whatweb。安装ruby环境由于whatweb是基于ruby开发的,需要先安装ruby环境。ruby所需要的包yuminstallgcc-c++patchreadlinereadline-develzlibzlib-devel\libyaml-devellibffi-deve

- dvwa中的文件上传漏洞

青霄

安全web安全dvwa文件上传漏洞

环境:Metasploitable2:192.168.11.157dvwa版本:Version1.0.7(Releasedate:08/09/10)kail机器:192.168.11.156一、什么是文件上传漏洞?文件上传(FileUpload)是大部分Web应用都具备的功能,例如用户上传附件、修改头像、分享图片/视频等。正常的文件一般是文档、图片、视频等,Web应用收集之后放入后台存储,需要的时

- 大小写字母c语言,C语言 大小写字母转换

智臾科技

大小写字母c语言

//凯鲁嘎吉-博客园http://www.cnblogs.com/kailugaji/方法1:#include#include//大小写字母隔了32位voidmain(){charch,t;printf("Pleaseinputaletter:\n");ch=getchar();t=getchar();//吸收回车键while((ch'z')||(ch'a')){printf("Inputerro

- 如何在 VM 虚拟机中安装 Kail Linux 2023.4 操作系统保姆级教程(附链接)

香甜可口草莓蛋糕

搭建靶场linux安全web安全网络安全系统安全网络攻击模型安全威胁分析

一、VMwareWorkstation虚拟机先得安装VM虚拟机,没有的可以参考这篇文章安装VM虚拟机如何在VM虚拟机中安装Win10操作系统保姆级教程(附链接)https://eclecticism.blog.csdn.net/article/details/135713915二、Kail镜像进入Kail官网Kail官网https://www.kali.org/get-kali/#kali-pla

- KAIL工具使用

HideInTime

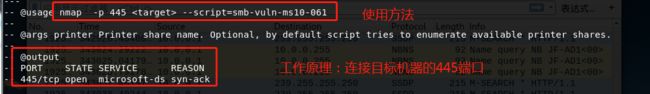

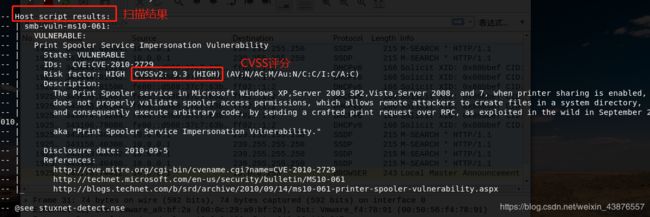

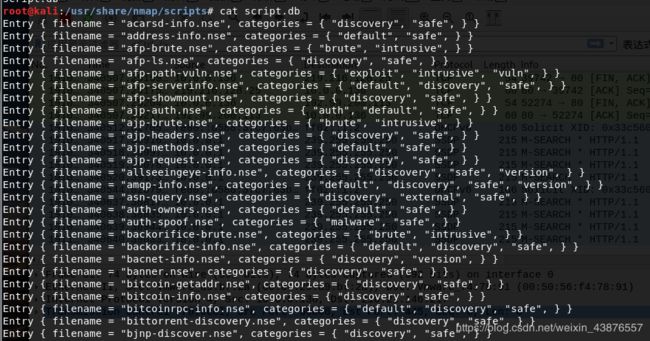

网络安全漏洞检测kail工具集合

一、说明各工具kali官方简介(竖排):https://tools.kali.org/tools-listing安装kali虚拟机可参考:https://www.cnblogs.com/lsdb/p/6500757.htmlpentestbox:虚拟机还是比较耗内存的,内存不够可以试试pentestbox,从功能上可以理解为运行在windows上的kali发行版,kali主流工具它都具备。官方下载

- VirtualBox安装kail虚拟机并配置内外网双网卡网络

番茄打电脑

虚拟化与操作系统debian运维程序人生经验分享服务器

VirtualBox安装kail虚拟机并配置内外网双网卡网络KaliLinux是一份基于Debian的发行,它带有一套安全和计算机取证工具。本文档适用于在VirtualBox平台上安装kali-2023.4虚拟机。1.安装准备1.1安装平台Windows111.2.软件信息软件名称软件版本安装路径OracleVMVirtualBoxVirtualBox-7.0.12-159484D:\softwa

- DESCN:用于个体治疗效果估计的深度全空间交叉网络

飞翔的七彩蜗牛

因果推断python

英文题目:DESCN:DeepEntireSpaceCrossNetworksforIndividualTreatmentEffectEstimation翻译:用于个体治疗效果估计的深度全空间交叉网络单位:阿里作者介绍:About|KailiangZhongUpliftModeling在工业界有哪些成功的应用?-知乎论文链接:代码:https://github.com/kailiang-zhong

- kaill靶场vulhub安装

securitor

靶场专场服务器安全

换源:sudovim/etc/apt/sources.listdebhttp://mirrors.ustc.edu.cn/kalikali-rollingmainnon-freecontribdeb-srchttp://mirrors.ustc.edu.cn/kalikali-rollingmainnon-freecontrib当我们在执行sudovim/etc/apt/sources.list提

- 【HTB WP】Archetype

Pz_mstr

【渗透测试】HTBWP

前言Hackthebox-ArchetypeWP原文用onenote写的,懒得搬运了,凑合看吧这几天试了一下HTB,感觉挺好玩的,属于是kail熟悉练习了

- Kali Linux爆破WiFi密码

网络安全乔妮娜

linux运维服务器网络安全web安全

一、前期准备1.一台安装了KaliLinux的计算机。2.一台支持WiFi的无线网卡。3.一根USB转接线。1.安装KaliLinux如果还没有安装KaliLinux,可以按照KaliLinux官方安装教程安装:KailLinux官方安装教程:https://www.kali.org/docs/installation/安装。如对安装还有疑问请戳网络安全重磅福利:入门&进阶全套282G学习资源包免

- (整理笔记)Day61【BBC】城市秘密1:伦敦街头巷尾中那些不为人知的故事 London,a bustling city of hidden stories and forgotten sec...

Annazhang5165

课前想一想1.HaveyoueverbeentotheStPaul'sCathedral?2.Whatdoes"memorial"mean?词汇装备库1.uncover/An'kAver/(v.)揭露,发现秘密或隐藏物2.unravel/An'raevl/(v.)揭开,弄清谜团或者复杂的问题3.skyline/'skailain/(n.)建筑物在天空映衬下的轮廓线Yougetagoodviewof

- (论文阅读)Non-Intrusive Load Monitoring by Load Trajectory and Multi-Feature Based on DCNN

shadowismine

论文阅读

Publisher:IEEETRANSACTIONSONINDUSTRIALINFORMATICSDate:OCTOBER2023Authorandaffiliation:HuiYin,KaileZhou,andShanlinYangarewiththeSchoolofManagement,HefeiUniversityofTechnology1.Overviewthisarticlepropos

- Linux(1)_基础知识

Bolgzhang

shelllinuxjava数据库运维

第一部分一、Linux系统概述创始人:芬兰大学大一的学生写的Linux内核,李纳斯·托瓦兹。Linux时unix的类系统;特点:多用户多线程的操作系统;开源操作系统;开源项目:操作系统,应用软件二、linux系统常见版本:1.CentOS:红帽公司的社区版本(停止服务)2.RedHat:红帽公司的企业版本,rpm包结构3.debian:deb包结构4.ubuntu:deb包结构5.kail:deb

- MFC设计一个计算器(附源码)

一只废狗狗狗狗狗狗狗狗狗

mfcc++

效果图:.h文件://MFC完整计算器Dlg.h:头文件//#pragmaonce//声明enumCalculator_Flag{FLAG_JIA,FLAG_JIAN,FLAG_CHENG,FLAG_CHU,FLAG_PINGFANG,FLAG_KAIFANG,FLAG_LIFANG,FLAG_KAILIFANG,FLAG_NFANG,FLAG_KAINFANG,FLAG_HTD,FLAG_OTD

- 对自己的博客网站进行DOS攻击

levitgu

网络linuxddos网络安全服务器

对自己的博客网站进行DOS攻击先说明一点,别对别人的网站进行ddos/dos攻击(dos攻击一般短时间攻击不下来),这是违法的,很多都有自动报警机制,本篇博客仅用于学习,请勿用于非法用途安装kailiLinux进入KALI官网,下载iso镜像文件vmware新建虚拟机,选择自定义点击下一步点击下一步点击下一步选择稍后安装操作系统,点击下一步选择Debian系统,版本根据自己的kali版本来,我这里

- Intel IA32 PC 体系简要指南

iihero

个人随笔asm汇编

由于摸索一些底层的东西需要,直接forward内容如下。以备不时查阅。KaiLi,PrincetonUniversityFirstdraft,1999Revised20031IntelIA32Processors1.1Modes1.2RegisterSet1.3Addressing1.4ProcessorReset2AssemblyProgramming2.1InstructionSyntax2.

- 对比学习与聚类的研究

mingqian_chu

#自监督与无监督学习学习聚类数据挖掘

1.关于聚类的一些基本介绍,请参考这里阅读;https://www.cnblogs.com/kailugaji/p/11640006.htmlhttps://kailugaji.github.io/1.1SupportingClusteringwithContrastiveLearninghttps://github.com/amazon-science/sccl;1.2以下两篇是同一作者的研究;

- InputFormat Data

黑猴子的家

1、one.txtyongpengweidongweinansanfengluozongxiaoming2、two.txtlonglongfanfanmazongkailunyuhangyixinlonglongfanfanmazongkailunyuhangyixin3、three.txtshuaigechangmozhenqiangdonglilinguxuanxuan

- 入侵redis之准备---linux之间的免密通信原来是这么的简单

刘帅0952

日常操作平时部署练习网络安全ssh免密通信免密漏洞复现入侵redis反弹shell

入侵redis之准备—linux之间的免密通信原来是这么的简单何为免密通信,说的大白话就是,我连接你的服务器不需要密码,哈哈,就是所谓的免密通信今天小编也不讲免密的基本原理了哈,原理的话,百度里面有好多小编的主要目的呢是,大概的说下怎么实现密码通信其他文章:入侵redis并实现反弹shell控制【实战一】学习大概步骤如下第一步:先学习怎么安装部署kail系统服务器入侵redis之准备—VMware

- 血的教训--kail系统免密centos7的坑【高版本ssh免密低版本ssh的坑】

刘帅0952

平时部署练习日常操作网络安全ssh免密登录失败ssh免密登录ssh免密登录还需要密码入侵redis漏洞复现

血的教训–kail系统免密centos7的坑【高版本ssh免密低版本ssh的坑】最近下载了一个2023版本的kail系统,但是经过几次设置免密后,ssh过去一直让提供密码,所以就仔细的分析了一下,果然还是发现了点猫腻接上一个博客,大家可以看看,ssh免密之间的坑入侵redis之准备—linux之间的免密通信原来是这么的简单ssh免密其实很简单,但是没想到还是有一些坑出现免密失败的情况,我也是百度了

- 血的教训---入侵redis并免密登录redis所在服务器漏洞复现

刘帅0952

网络安全日常操作平时部署练习redis入侵redis入侵redis并实现免密登录入侵redis实战漏洞复现

血的教训—入侵redis并免密登录redis所在服务器漏洞复现今天就跟着我一起来入侵redis并免密登录redis所在服务器吧,废话不多说,我们直接开始吧。这是一个体系的学习步骤,当然如果基础扎实的话可以继续往下面看以下都是关联的文章,可以学习下入侵redis并实现反弹shell控制【实战一】学习大概步骤如下第一步:先学习怎么安装部署kail系统服务器入侵redis之准备—VMware安装部署ka

- css3实现三角形(上下左右)

糊凃虫虫

实现三角形的绘制很简单。第一步:新建一个div。第二步:为盒子添加样式。1.向上.kailong{width:0;height:0;border-right:50pxsolidtransparent;border-left:50pxsolidtransparent;border-bottom:50pxsolidred;}2.向下.kailong{width:0;height:0;border-ri

- 2020-11-16(综合渗透靶场(一))

wahhh123admin

靶场linux渗透测试

**综合性靶场mrRobot(一)**标题&&nmap信息收集&&kail:192.168.99.17靶机ip:nmap192.168.99.0/24得出ip为192.168.99.23找到了ip,查看具体信息nmap-A192.168.99.23结论:80端口是apache服务靶机系统为Linux查看又没有隐藏的端口nmap-p-192.168.99.23结论:没有隐藏端口&&web渗透&&我们

- PHP,安卓,UI,java,linux视频教程合集

cocos2d-x小菜

javaUIPHPandroidlinux

╔-----------------------------------╗┆

- 各表中的列名必须唯一。在表 'dbo.XXX' 中多次指定了列名 'XXX'。

bozch

.net.net mvc

在.net mvc5中,在执行某一操作的时候,出现了如下错误:

各表中的列名必须唯一。在表 'dbo.XXX' 中多次指定了列名 'XXX'。

经查询当前的操作与错误内容无关,经过对错误信息的排查发现,事故出现在数据库迁移上。

回想过去: 在迁移之前已经对数据库进行了添加字段操作,再次进行迁移插入XXX字段的时候,就会提示如上错误。

&

- Java 对象大小的计算

e200702084

java

Java对象的大小

如何计算一个对象的大小呢?

- Mybatis Spring

171815164

mybatis

ApplicationContext ac = new ClassPathXmlApplicationContext("applicationContext.xml");

CustomerService userService = (CustomerService) ac.getBean("customerService");

Customer cust

- JVM 不稳定参数

g21121

jvm

-XX 参数被称为不稳定参数,之所以这么叫是因为此类参数的设置很容易引起JVM 性能上的差异,使JVM 存在极大的不稳定性。当然这是在非合理设置的前提下,如果此类参数设置合理讲大大提高JVM 的性能及稳定性。 可以说“不稳定参数”

- 用户自动登录网站

永夜-极光

用户

1.目标:实现用户登录后,再次登录就自动登录,无需用户名和密码

2.思路:将用户的信息保存为cookie

每次用户访问网站,通过filter拦截所有请求,在filter中读取所有的cookie,如果找到了保存登录信息的cookie,那么在cookie中读取登录信息,然后直接

- centos7 安装后失去win7的引导记录

程序员是怎么炼成的

操作系统

1.使用root身份(必须)打开 /boot/grub2/grub.cfg 2.找到 ### BEGIN /etc/grub.d/30_os-prober ### 在后面添加 menuentry "Windows 7 (loader) (on /dev/sda1)" {

- Oracle 10g 官方中文安装帮助文档以及Oracle官方中文教程文档下载

aijuans

oracle

Oracle 10g 官方中文安装帮助文档下载:http://download.csdn.net/tag/Oracle%E4%B8%AD%E6%96%87API%EF%BC%8COracle%E4%B8%AD%E6%96%87%E6%96%87%E6%A1%A3%EF%BC%8Coracle%E5%AD%A6%E4%B9%A0%E6%96%87%E6%A1%A3 Oracle 10g 官方中文教程

- JavaEE开源快速开发平台G4Studio_V3.2发布了

無為子

AOPoraclemysqljavaeeG4Studio

我非常高兴地宣布,今天我们最新的JavaEE开源快速开发平台G4Studio_V3.2版本已经正式发布。大家可以通过如下地址下载。

访问G4Studio网站

http://www.g4it.org

G4Studio_V3.2版本变更日志

功能新增

(1).新增了系统右下角滑出提示窗口功能。

(2).新增了文件资源的Zip压缩和解压缩

- Oracle常用的单行函数应用技巧总结

百合不是茶

日期函数转换函数(核心)数字函数通用函数(核心)字符函数

单行函数; 字符函数,数字函数,日期函数,转换函数(核心),通用函数(核心)

一:字符函数:

.UPPER(字符串) 将字符串转为大写

.LOWER (字符串) 将字符串转为小写

.INITCAP(字符串) 将首字母大写

.LENGTH (字符串) 字符串的长度

.REPLACE(字符串,'A','_') 将字符串字符A转换成_

- Mockito异常测试实例

bijian1013

java单元测试mockito

Mockito异常测试实例:

package com.bijian.study;

import static org.mockito.Mockito.mock;

import static org.mockito.Mockito.when;

import org.junit.Assert;

import org.junit.Test;

import org.mockito.

- GA与量子恒道统计

Bill_chen

JavaScript浏览器百度Google防火墙

前一阵子,统计**网址时,Google Analytics(GA) 和量子恒道统计(也称量子统计),数据有较大的偏差,仔细找相关资料研究了下,总结如下:

为何GA和量子网站统计(量子统计前身为雅虎统计)结果不同?

首先:没有一种网站统计工具能保证百分之百的准确出现该问题可能有以下几个原因:(1)不同的统计分析系统的算法机制不同;(2)统计代码放置的位置和前后

- 【Linux命令三】Top命令

bit1129

linux命令

Linux的Top命令类似于Windows的任务管理器,可以查看当前系统的运行情况,包括CPU、内存的使用情况等。如下是一个Top命令的执行结果:

top - 21:22:04 up 1 day, 23:49, 1 user, load average: 1.10, 1.66, 1.99

Tasks: 202 total, 4 running, 198 sl

- spring四种依赖注入方式

白糖_

spring

平常的java开发中,程序员在某个类中需要依赖其它类的方法,则通常是new一个依赖类再调用类实例的方法,这种开发存在的问题是new的类实例不好统一管理,spring提出了依赖注入的思想,即依赖类不由程序员实例化,而是通过spring容器帮我们new指定实例并且将实例注入到需要该对象的类中。依赖注入的另一种说法是“控制反转”,通俗的理解是:平常我们new一个实例,这个实例的控制权是我

- angular.injector

boyitech

AngularJSAngularJS API

angular.injector

描述: 创建一个injector对象, 调用injector对象的方法可以获得angular的service, 或者用来做依赖注入. 使用方法: angular.injector(modules, [strictDi]) 参数详解: Param Type Details mod

- java-同步访问一个数组Integer[10],生产者不断地往数组放入整数1000,数组满时等待;消费者不断地将数组里面的数置零,数组空时等待

bylijinnan

Integer

public class PC {

/**

* 题目:生产者-消费者。

* 同步访问一个数组Integer[10],生产者不断地往数组放入整数1000,数组满时等待;消费者不断地将数组里面的数置零,数组空时等待。

*/

private static final Integer[] val=new Integer[10];

private static

- 使用Struts2.2.1配置

Chen.H

apachespringWebxmlstruts

Struts2.2.1 需要如下 jar包: commons-fileupload-1.2.1.jar commons-io-1.3.2.jar commons-logging-1.0.4.jar freemarker-2.3.16.jar javassist-3.7.ga.jar ognl-3.0.jar spring.jar

struts2-core-2.2.1.jar struts2-sp

- [职业与教育]青春之歌

comsci

教育

每个人都有自己的青春之歌............但是我要说的却不是青春...

大家如果在自己的职业生涯没有给自己以后创业留一点点机会,仅仅凭学历和人脉关系,是难以在竞争激烈的市场中生存下去的....

&nbs

- oracle连接(join)中使用using关键字

daizj

JOINoraclesqlusing

在oracle连接(join)中使用using关键字

34. View the Exhibit and examine the structure of the ORDERS and ORDER_ITEMS tables.

Evaluate the following SQL statement:

SELECT oi.order_id, product_id, order_date

FRO

- NIO示例

daysinsun

nio

NIO服务端代码:

public class NIOServer {

private Selector selector;

public void startServer(int port) throws IOException {

ServerSocketChannel serverChannel = ServerSocketChannel.open(

- C语言学习homework1

dcj3sjt126com

chomework

0、 课堂练习做完

1、使用sizeof计算出你所知道的所有的类型占用的空间。

int x;

sizeof(x);

sizeof(int);

# include <stdio.h>

int main(void)

{

int x1;

char x2;

double x3;

float x4;

printf(&quo

- select in order by , mysql排序

dcj3sjt126com

mysql

If i select like this:

SELECT id FROM users WHERE id IN(3,4,8,1);

This by default will select users in this order

1,3,4,8,

I would like to select them in the same order that i put IN() values so:

- 页面校验-新建项目

fanxiaolong

页面校验

$(document).ready(

function() {

var flag = true;

$('#changeform').submit(function() {

var projectScValNull = true;

var s ="";

var parent_id = $("#parent_id").v

- Ehcache(02)——ehcache.xml简介

234390216

ehcacheehcache.xml简介

ehcache.xml简介

ehcache.xml文件是用来定义Ehcache的配置信息的,更准确的来说它是定义CacheManager的配置信息的。根据之前我们在《Ehcache简介》一文中对CacheManager的介绍我们知道一切Ehcache的应用都是从CacheManager开始的。在不指定配置信

- junit 4.11中三个新功能

jackyrong

java

junit 4.11中两个新增的功能,首先是注解中可以参数化,比如

import static org.junit.Assert.assertEquals;

import java.util.Arrays;

import org.junit.Test;

import org.junit.runner.RunWith;

import org.junit.runn

- 国外程序员爱用苹果Mac电脑的10大理由

php教程分享

windowsPHPunixMicrosoftperl

Mac 在国外很受欢迎,尤其是在 设计/web开发/IT 人员圈子里。普通用户喜欢 Mac 可以理解,毕竟 Mac 设计美观,简单好用,没有病毒。那么为什么专业人士也对 Mac 情有独钟呢?从个人使用经验来看我想有下面几个原因:

1、Mac OS X 是基于 Unix 的

这一点太重要了,尤其是对开发人员,至少对于我来说很重要,这意味着Unix 下一堆好用的工具都可以随手捡到。如果你是个 wi

- 位运算、异或的实际应用

wenjinglian

位运算

一. 位操作基础,用一张表描述位操作符的应用规则并详细解释。

二. 常用位操作小技巧,有判断奇偶、交换两数、变换符号、求绝对值。

三. 位操作与空间压缩,针对筛素数进行空间压缩。

&n

- weblogic部署项目出现的一些问题(持续补充中……)

Everyday都不同

weblogic部署失败

好吧,weblogic的问题确实……

问题一:

org.springframework.beans.factory.BeanDefinitionStoreException: Failed to read candidate component class: URL [zip:E:/weblogic/user_projects/domains/base_domain/serve

- tomcat7性能调优(01)

toknowme

tomcat7

Tomcat优化: 1、最大连接数最大线程等设置

<Connector port="8082" protocol="HTTP/1.1"

useBodyEncodingForURI="t

- PO VO DAO DTO BO TO概念与区别

xp9802

javaDAO设计模式bean领域模型

O/R Mapping 是 Object Relational Mapping(对象关系映射)的缩写。通俗点讲,就是将对象与关系数据库绑定,用对象来表示关系数据。在O/R Mapping的世界里,有两个基本的也是重要的东东需要了解,即VO,PO。

它们的关系应该是相互独立的,一个VO可以只是PO的部分,也可以是多个PO构成,同样也可以等同于一个PO(指的是他们的属性)。这样,PO独立出来,数据持

![]()

![]()