testfire.net的一点试验流程

根据书《Metasploit渗透测试魔鬼训练营》而来。

关于testfire.net:

是一个包含很多Web漏洞的模拟银行网站。

步骤:

一、通过DNS和IP地址来挖掘目标网络信息。

关于DNS功能(域名系统):

将域名转换为IP。

对于已知的IP或者域名后,来获取更多信息。

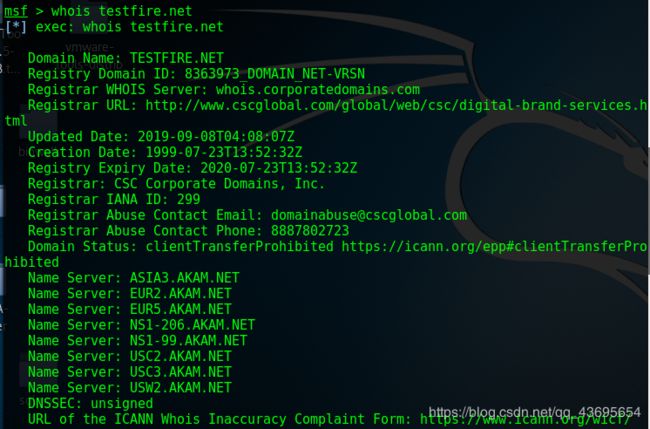

1、可以进行whois查询

在msf中使用:

msfconsole

whois testfire.net

然后这个域名的一些信息,有些就可以看到

注意:在进行whois查询的时候,去掉那些www、ftp等之类的前缀。

这是因为机构在注册域名时通常会注册上层域名,其子域名由自身的域名服务器管理,在whois数据库中可能能查不到。

比如:www.testfire.net是testfire.net的一个子域名。

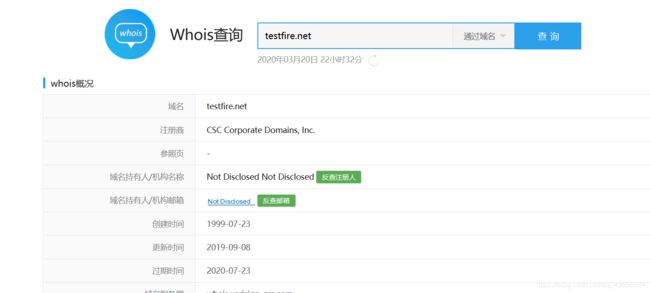

你也可以直接在站长之家查询

2、nslookup域名查询

nslookup

set type=A //对IP地址进行解析

testfire.net

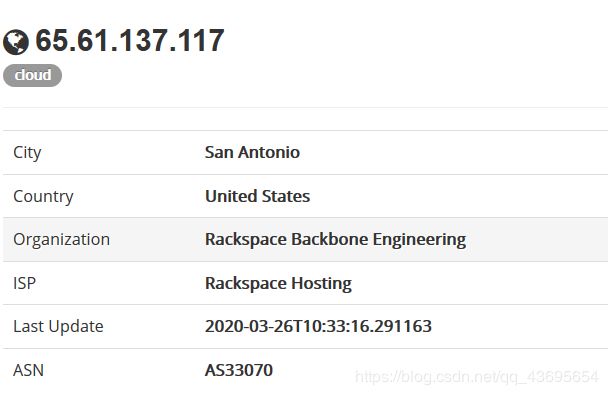

3、关于地理位置的查询

这个直接用Shodan就行了,在火狐有插件。在你访问的网址直接点开Shodan就可以了

4、netcraft网站提供的信息查询服务

大概就是枚举子域名出来,了解网站总体架构、业务应用等有帮助。

5、IP2Domain反查域名

如果目标是一台虚拟主机,IP反查到的域名信息会有价值。一台物理服务器上可能运行多个虚拟主机,具有不同的域名,但通常公用一个IP。

如果你知道了共用的这台服务器,可能通过这个服务器上其他网站漏洞获取控制权,迂回获取渗透目标的权限。//旁注。

可以在站长工具那查。我就查到了个子站点:demo.testfire.net

二、通过搜索引擎进行信息搜集

1、Google hacking

并不少见,百度吧

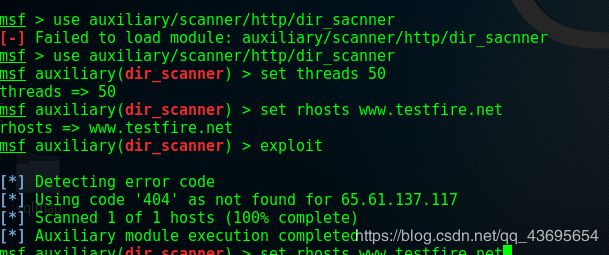

2、搜索网站的目录结构

Web网站和文件系统一样,会按照内容或功能分出一些子目录。有些就会把后台管理目录命名为一些常见的名字,如admin、login、cms、message等。

我之前因为用工具扫被锁了IP,就这么试过,还真试出来过。

注意以下几个文件:

扩展名为inc的文件:可能包含网站的配置信息

扩展名为bak的文件:通常是一些文本编辑器在编辑源代码后留下的备份文件,可以让你知道与其对应的程序脚本文件中的大致内容

扩展名为txt、sql的文件:一般包含网站运行的SQL脚本,可能会透露类似数据库结构等信息。

也可以借助MSF中的一些辅助模块brute_dir、dir_listing、dir_scanner等来完成。以dir_scanner为例:

use auxiliary/scanner/http/dir_scanner

set threads 50 //设置线程

set rhosts www.testfire.net //设置目标域名

exploit //运行

一些网站在根目录防止一个robots.txt文件,告知爬虫抓取网站页面遵守的规则,可以获取有价值的信息。

3、检索特定类型文件

举例:

site:testfire.net filetype:xls

site:域名 filetype:文件类型

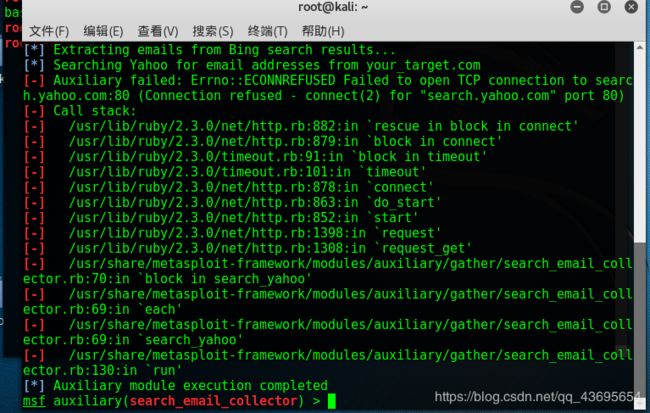

4、搜索网站中的E-mail地址

msfconsole

use auxiliary/gather/search_email_collector

set SEARCH_GOOGLE false //如果你不能使用google搜索

按理来说,书上是这样的

可我却是这样的,喵喵喵???有人能解答我为啥吗,多谢。

可我却是这样的,喵喵喵???有人能解答我为啥吗,多谢。

5、搜索易存在SQL注入点的页面

site:testfire.net inurl:login

进入登录界面,在用户名输入:' ,密码随意

然后看返回界面根据提示的错误认为存在SQL注入漏洞

然后进行sql注入:

a 'OR 1=1--+ //--+放在最后注释多余的部分的作用

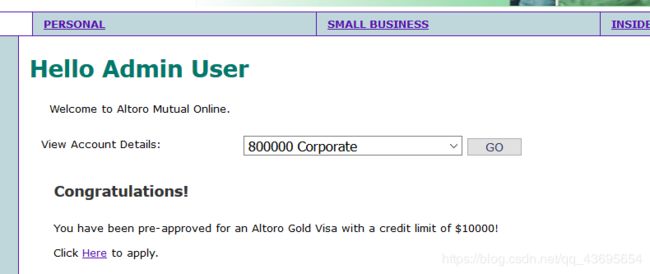

密码随意输入,然后就进入了。