Cisco的ios防火墙技术之一--ciso zone-based FW的原理及配置实例解析

Cisco的ios防火墙技术之一–ciso zone-based FW

续上篇的CBAC,本篇再讲ios防火墙的另外一个–cisco zone-based ,相对而已是比CBAC更加优化了许多。感兴趣的话请您往下看。

zone-based firewall 介绍

我们知道CBAC提供了基于接口的流量保护,可以在任意的接口上针对流量进行保护,所有穿过这个接口的流量收到相同的审查策略的保护,这样就降低了防火墙策略实施的颗粒度,同时也给合理实习防火墙策略造成了困难。而zone-base FW(以下简称ZFW)技术是在原有的CBAC功能上进行增强,ZWF策略防火墙改变了老式的基于接口卡的配置模式,并且提供了更容易理解和更灵活的配置方法。接口需要加入区域,针对流量的审查策略在区域间内部生效,区域内部策略提供了更灵活和更细致的流量审查,不通的审查策略可以引用在与路由器相同接口相连的多个组上。ZFW提供了状态型的 包检测,URL过滤,对DOS攻击的减缓功能,同时提供了多种协议的支持。…

关于zone-pair 防火墙是把ios路由器的接口分为若干个区域,不同区域之间的流量是不能通讯的,这点类似与ASA的接口类型!这里我们要注意一下几点:

1.确定相同的安全接口划分到同一zone。

2.运用class-map 抓住不同zone之间的流量,可以提供3-7层的流量检测

特性介绍

1、一个zone是一系列接口的集合。

2、如果两个接口不属于zone,他们间的流量不受任何影响。

3、如果一个接口属于zone,另一个接口不属于zone,那么他们之间无法实现通信。

4、如果两个接口属于两个不同的zone,可以通过配置policy来允许流量,默认所有流量都被丢弃。

5、在相同的security zone 内部接口的流量可以自由的流转,不需要任何策略。

配置步骤及命令

R4(config)#zone security Inside //定义Inside区域

R4(config)#zone security Outside //定义Outside区域

R4(config)#interface f0/0

R4(config-if)#zone-member security Inside //把接口划入区域,注意区分大小写

R4(config)#class-map type inspect match-any Inside-class //定义一个class-map名字叫Inside匹配任意流量。注意不打match-any,默认match-all。all表示全部匹配,any表示任意一条匹配。

R4(config-cmap)#match protocol http //匹配协议

R4(config)#parameter-map type inspect Inside-para //定义参数map名字为Inside-para

R4(config-profile)#tcp synwait-time 15 //定义TCP三次握手时间

R4(config-profile)#max-incomplete high 1000 //定义半开连接数大于1000

R4(config-profile)#max-incomplete low 800 //定义半开连接数地狱800

R4(config)#policy-map type inspect Inside-policy //创建policy-map名字为Inside-policy

R4(config-pmap)#class Inside-class //调用class-map

R4(config-pmap-c)#inspect Inside-para //监控class-map,并调用parameter-map进行控制

R4(config)#zone-pair security Inside-to-Outside source Inside destination Outside //建立区域对。源是内部。目的是外部。

R4(config-sec-zone-pair)#service-policy type inspect Inside-policy //调用policy-map

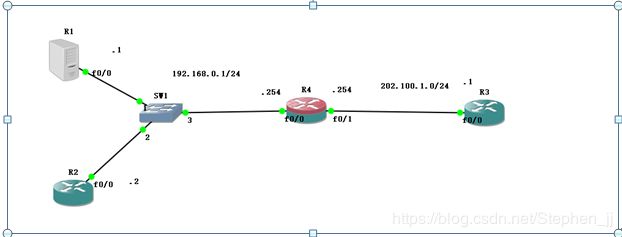

实例配置及介绍

需求:

Outbound 流量

1、 监控HTTP/SMTP/FTP/TELNET/ICMP协议

2、 限制TCP三次握手必须15内完成。

3、 半开链接限制(High:1000/low:800)

配置相关的流量限制,使得R2去R3的流量被允许,R3到R2被拒绝。

Inbound流量

1、 放行外部到内部的HTTP流量

2、 半开连接限制(High:100/low:80)

配置相关的流量,使得R3可以访问R1的http服务,其他服务拒绝。

底层配置这里不再介绍,需保证全网通信。

R1(config)#ip http server //开启http服务

在R3上添加设置管理用户和密码,方便测试,

R3(config)#line vty 0 4

R3(config-line)#login local

R3(config)#username cjc password cjc

其他配置如下:

外部访问内部http服务器。

区域防火墙配置:

R4(config)#zone security Inside //定义Inside区域

R4(config)#zone security Outside //定义Outside区域

R4(config)#interface f0/0

R4(config-if)#zone-member security Inside //把接口划入区域,注意区分大小写

R4(config)#interface f0/1

R4(config-if)#zone-member security Outside //把接口划入区域,注意区分大小写

此时流量已经不通。

Outbound流量:

R4(config)#class-map type inspect match-any Inside-class //定义一个class-map名字叫Inside匹配任意流量。注意不大match-any,默认match-all

R4(config-cmap)#match protocol http //匹配协议

R4(config-cmap)#match protocol smtp

R4(config-cmap)#match protocol ftp

R4(config-cmap)#match protocol telnet

R4(config-cmap)#match protocol icmp

R4(config)#parameter-map type inspect Inside-para //定义参数map名字为Inside-para

R4(config-profile)#tcp synwait-time 15 //定义TCP三次握手时间

R4(config-profile)#max-incomplete high 1000 //定义半开连接数大于1000

R4(config-profile)#max-incomplete low 800 //定义半开连接数地狱800

R4(config)#policy-map type inspect Inside-policy //穿件policy-map名字为Inside-policy

R4(config-pmap)#class Inside-class //调用class-map

R4(config-pmap-c)#inspect Inside-para //监控class-map,并调用parameter-map进行控制

R4(config)#zone-pair security Inside-to-Outside source Inside destination Outside //建立区域对。源是内部。目的是外部。

R4(config-sec-zone-pair)#service-policy type inspect Inside-policy //调用policy-map

配置完成,此时inside的网络可以去通过我们设置的协议去访问outside的。

Inbound流量:

R3(config)#ip access-list extended out-in

R3(config-ext-nacl)#permit ip any host 10.1.1.100 //匹配源和目的

R3(config)#class-map type inspect match-all Outside

R3(config-cmap)#match access-group name out-in //调用ACL

R3(config-cmap)#match protocol http //并且匹配协议HTTP

R3(config)#parameter-map type inspect Outside-para //配置参数MAP

R3(config-profile)#max-incomplete high 100 //定义半开连接数大于100

R3(config-profile)#max-incomplete low 80 //定义半开连接数地狱80

R3(config)#policy-map type inspect Outside-policy //定义policy-map

R3(config-pmap)#class Outside //调用class-map

R3(config-pmap-c)#inspect Outside-para //监控class-map,并调用parameter-map进行控制

R3(config)#zone-pair security Outside-to-Inside source Outside destination Inside //建立区域对。源是外部。目的是内部。

RR(config-sec-zone-pair)#service-policy type inspect policy-out //调用policy-map

配置完成,满足要求,outside的网络可以去访问server的http服务。

R3#show policy-map type inspect zone-pair sessions //查看状态化信息

最后

感谢观看,希望对你有所帮助。