Linux系统的ssh与sshd服务

openssh

当主机中开启openssh服务,那么就对外开放了远程连接的接口

ssh为openssh服务的客户端,sshd为openssh服务的服务端

远程管理工具ssh具有数据加密传输、网络开销小以及应用平台范围广的特点,是远程管理中最常见的控制工具

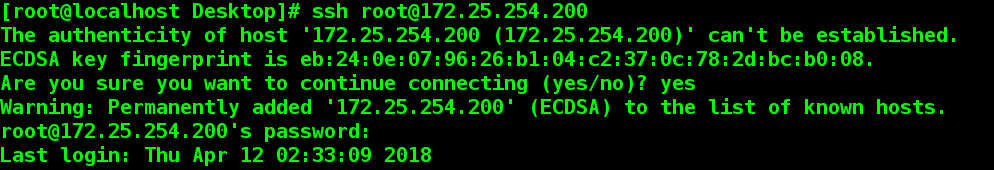

客户端连接方式

ssh 远程主机用户@远程主机ip,连接陌生主机时需要建立认证关系,同时需要访问密码

当前主机第一次连接陌生主机时会自动建立.ssh/know_hosts,这个文中记录的是连接过的主机信息

输入yes进入 ,然后输入远程主机的密码即可

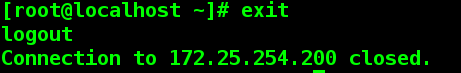

exit表示退出当前连接

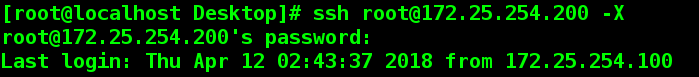

ssh 远程主机用户@远程主机ip -X 调用远程主机图形工具

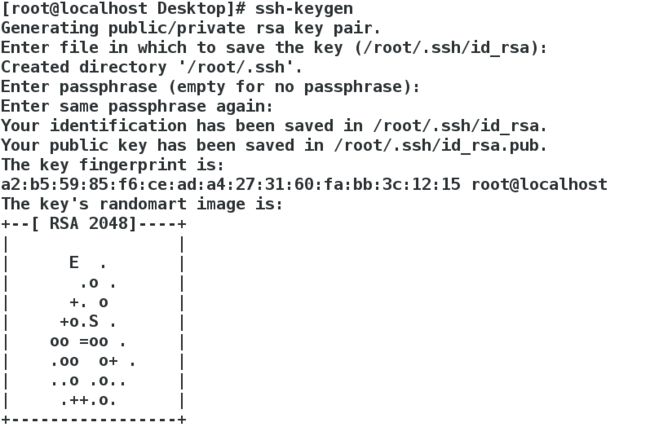

sshd key加密

给ssh服务添加新的认证方式 KEY认证

生成公钥私钥: ssh-keygen ##生成密钥的命令

id_rsa ##私钥,就是钥匙

id_rsa.pub ##公钥,就是锁

添加key认证方式

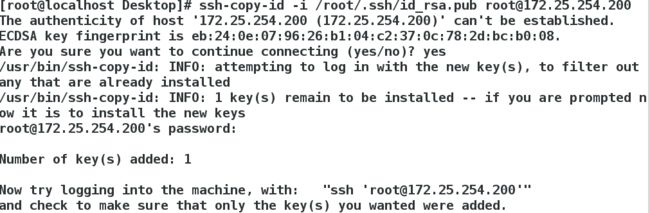

#在服务端 ssh-copy-id -i /root/.ssh/id_rsa.pub [email protected]

ssh-copy-id ##加密命令

-i ##指定密钥

/root/.ssh/id_rsa.pub ##密钥

root ##加密用户

172.25.254.200 ##被加密主机ip

分发密钥给客户端主机

scp /root/.ssh/id_rsa [email protected]:/root/.ssh/

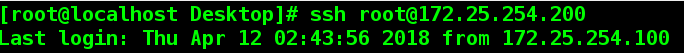

在客户端测试

ssh [email protected] #连接不需要密码

#在服务端

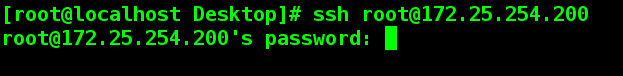

rm -fr /root/.ssh/authorized_keys ##当此文件被删除,客户端解密文件失效

需要重新输入密码连接

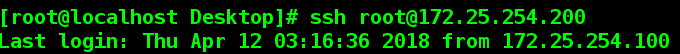

#在服务端

cp /root/.ssh/id_rsa.pub /root/.ssh/authorized_keys ##从新生成锁文件,解密文件功能恢复

在客户端直接实现远程连接

提升openssh的安全级别

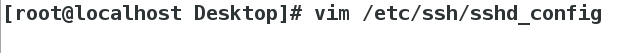

1.openssh-server配置文件 vim /etc/ssh/sshd_config

78 PasswordAuthentication no|yes ##开启或关闭ssh的默认认证方式

48 PermitRootLogin no|yes ##开启或关闭root用户的登陆权限

79 AllowUsers westos ##用户白名单,当前设定是只允许westos登陆

80 DenyUsers linux ##用户黑名单,当前设定是只不允许linux登陆

![]()

![]()

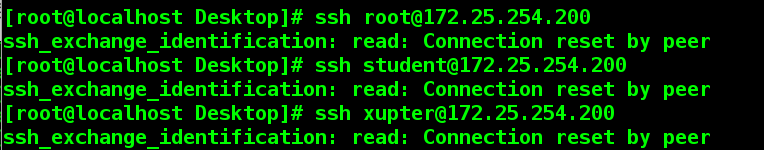

2.控制ssh客户端访问

vim /etc/hosts.deny

sshd:ALL ##拒绝所有人链接sshd服务

效果如下:

vim /etc/hosts.allow

设置允许连接的主机