【Web渗透】之【扫描】

侦查工具-httrack

减少与目标交互

安装

apt-get install httrack

使用方法

httrack # 进入使用页面

Enter project name : dvwa # 给要镜像的网站起一个名

Base path (return=/root/websites/) :/root/Desktop/image/dvwa # 输入保存地址

Enter URLs (separated by commas or blank spaces) :http://192.168.2.107/dvwa # 输入要镜像的网址

# 选择1:直接镜像,选择2:向导方式镜像,这里选择2

Proxy (return=none) :# 选择代理访问,直接回车不是用代理

You can define wildcards, like: -*.gif +www.*.com/*.zip -*img_*.zip

Wildcards (return=none) :*# 选择要下载的内容,输入*表示下载所有内容

You can define additional options, such as recurse level (-r<number>), separated by blank spaces

To see the option list, type help

Additional options (return=none) :# 下载的递归层次,直接回车

#确认下载吗,再回车,开始下载

扫描工具

- Nikto

- Skipfish

- Owasp-zap

NIKTO

常用命令

nikto -host www.baidu.com -prot 443 -ssl # https扫描

nikto -host http://192.168.2.107/dvwa

nikto -host 192.168.2.107 -port 80,443

nikto -host host.txt

# host.txt示例(不加#号)

# 192.168.1.100

# 192.168.60.90:80

# www.baidu.com

# 输出

nikto -host http://192.168.2.107/dvwa -o dvwa.txt

# 结合nmap使用

nmap -p80 192.168.1.0/24 -oG - | nikto -host -

# 代理(http代理)

nikto -host 192.168.1.1 -useproxy 127.0.0.1:8888

# 一个ip对应多个网站

nikto -vhost www.baidu.com -useproxy 127.0.0.1:8888

# 使用IDS逃避技术躲避检测

nikto -host http://192.168.2.107/dvwa -evasion 12345678AB

#扫描过程中回车查看当前扫描进度

#扫描中按P暂停,再次P继续

evasion参数

-evasion+ Encoding technique:

1 Random URI encoding (non-UTF8)

2 Directory self-reference (/./)

3 Premature URL ending

4 Prepend long random string

5 Fake parameter

6 TAB as request spacer

7 Change the case of the URL

8 Use Windows directory separator (\)

A Use a carriage return (0x0d) as a request spacer

B Use binary value 0x0b as a request spacer

配置文件

vi /etc/nikto.conf

USERAGENT=Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.163 Safari/537.36

# 最好自定义,隐蔽性更高

PROXYHOST=127.0.0.1

PROXYPORT=8888

#可以取消注释,就不用每次都输入-useproxy来启用代理了

STATIC-COOKIE="name=value";"something=nothing";

# 可以添加访问时的cookie,适用于要登录的网站

skipfish

使用方法

skipfish -o test1 http://192.168.2.104/dvwa

# 会扫描192.168.2.104

skipfish -o test1 -I http://192.168.2.104/dvwa

# -I只扫描包含本URL的地址

skipfish -o test1 -X logout http://192.168.2.104/dvwa

# 不检查包含logout的url

skipfish -o test2 @url.txt

# 扫描url列表

skipfish -o test1 -S /usr/share/skipfish/dictionaries/medium.wl -I http://192.168.2.104/dvwa

# 利用字典扫描隐藏url

skipfish -o test1 -D www.baidu.com http://192.168.2.104/dvwa

# -D:当目标中含有-D后接站点时,、进行跨站扫描

skipfish -o test1 -l 2000 http://192.168.2.104/dvwa

# l:每秒并发最大请求数量

# m:最大并发连接数

自带字典:

dpkg -L skipfish | grep wl

/usr/share/skipfish/dictionaries/medium.wl

/usr/share/skipfish/dictionaries/minimal.wl

/usr/share/skipfish/dictionaries/extensions-only.wl

/usr/share/skipfish/dictionaries/complete.wl

1) 要随时中止扫描,请按Ctrl-C。将写入部分报告

到指定的位置。要查看当前扫描的URL列表,可以

扫描过程中随时按空格键。

2) 观看主屏幕上显示的每秒请求数。如果这个数字

低于100-200,扫描可能需要很长时间。

3) 扫描仪不会自动限制扫描的范围;在复杂的站点上,您可以

可能需要指定要排除的位置,或限制暴力步骤。

4) 每个月都有几个新版本的扫描仪。如果你遇到

麻烦,先查新版本,然后告诉作者。

身份认证

基本身份认证

skipfish -A user:pass -o test http:///1.1.1.1

Cookie

skipfish -o test -C "PHPSESSID=0a8cf92cbbaa1d6ec7aad88e223295df" -C "security=high" --auth-verify-url http://192.168.2.100/dvwa/index.php -I dvwa http://192.168.2.100/dvwa/

提交表单方式

skipfish -o test --auth-form http://192.168.2.104/dvwa/login.php --auth-form-target http://192.168.2.104/dvwa/login.php --auth-user-field username --auth-user admin --auth-pass-field password --auth-pass password --auth-verify-url http://192.168.2.104/dvwa/index.php -I dvwa http://192.168.2.104/dvwa/

# --auth-from:登录网址

# --auth-form-target:提交表单的目标(对应表单的action)

# --auth-user-field:登录账号表单名称

# --auth-user:登录账号

# --auth-pass-field:登录密码表单名称

# --auth-pass:登录密码

# --auth-verify-url:验证登录成功的界面

# -I:只扫描包含字符串的url

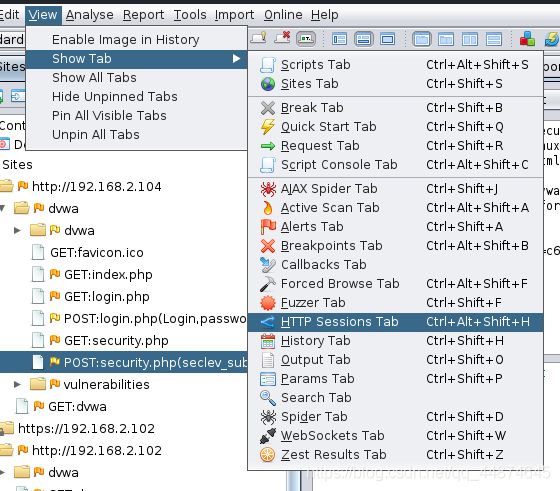

OWASP_ZAP

安装

apt install zaproxy

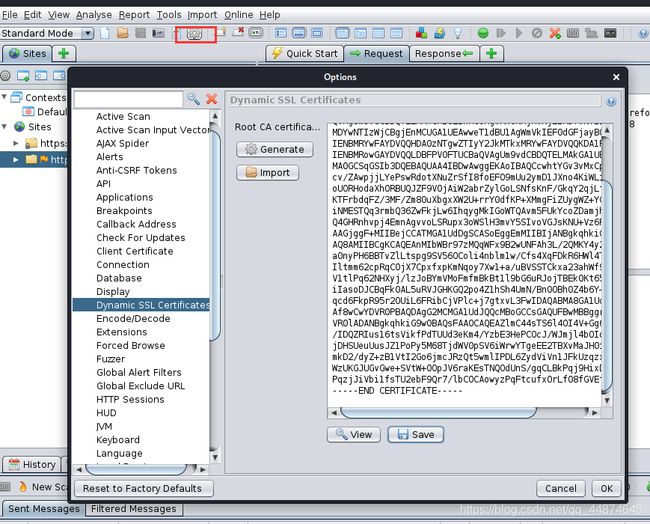

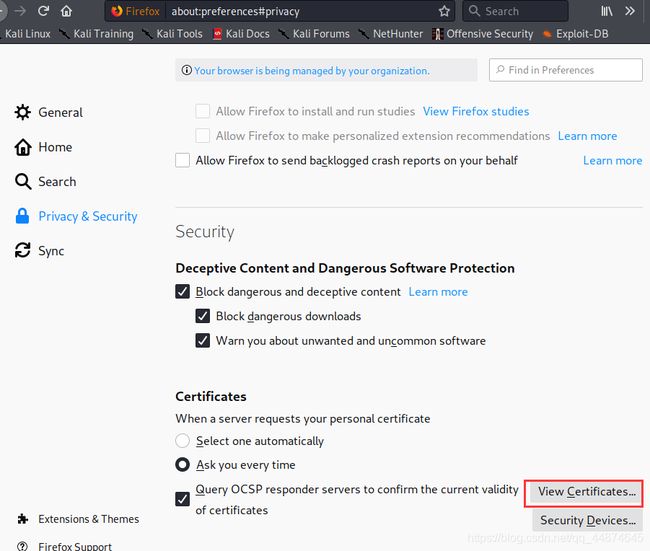

导入证书

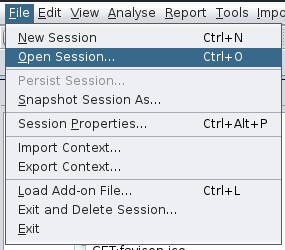

新建和导入会话

代理端口8080

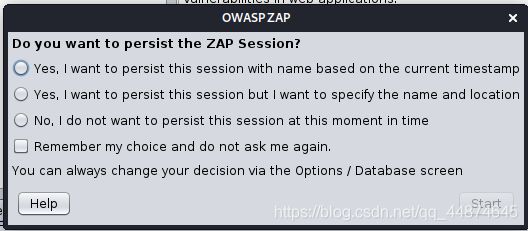

新建会话

是否保存会话

第一项是保存到默认位置

第二项是保存到指定位置

第三项是不保存

导入会话

设置目标

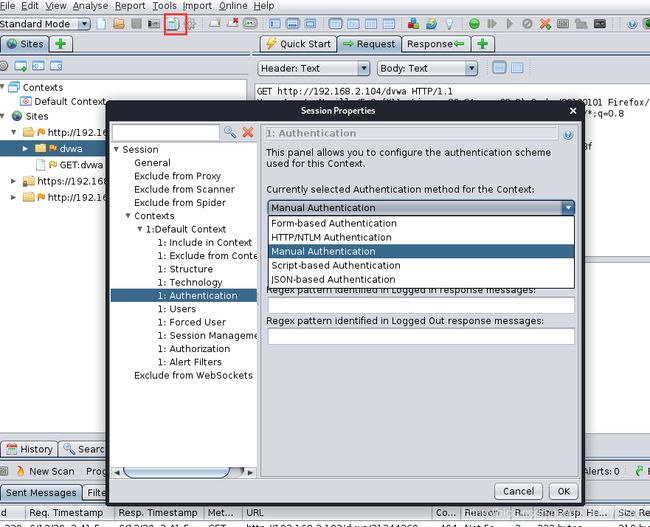

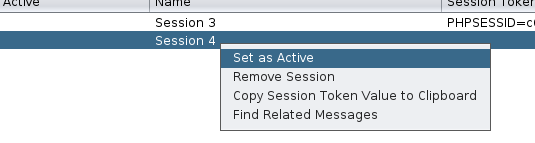

身份认证

设置活动session

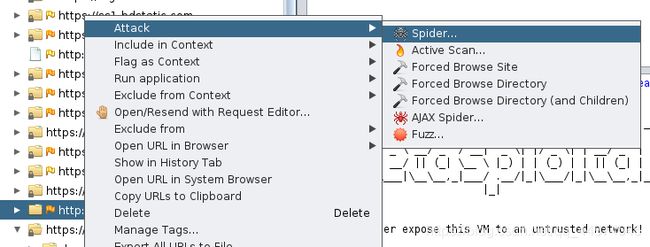

扫描

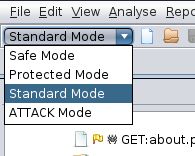

模式

从弱到强

快速扫描

主动扫描

策略

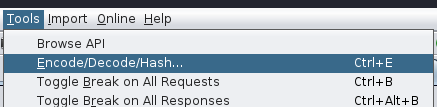

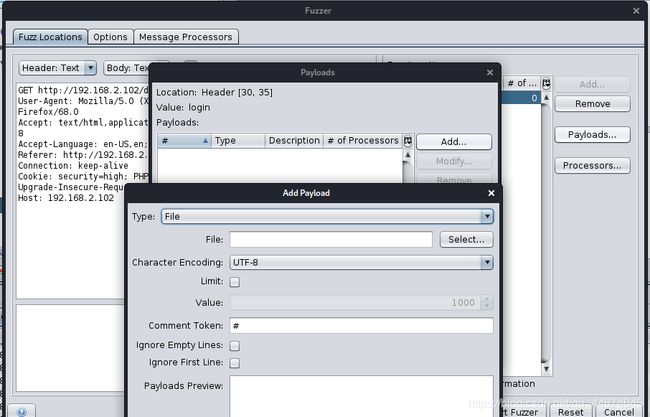

Fuzzy

选择fuzzy-payload-add-file选择字典

选择file fuzzy里的dirbuster进行目录发现

也可选择一个变量 在file fuzzy里选择jorofzzy里的SQL injection进行注入