就在上周,GlobalSign在更新一个交叉证书时,无意间吊销了中间证书,造成许多网站不再被浏览器和应用信任。该事故影响了许多大型网站,包括维基百科、金融时报等,甚至连GlobalSign自己的服务器都受到了影响。

所幸这次事故并未对所有人造成影响:如果你的电脑、手机或者其他设备不幸在周四(10月13日)收到了GlobalSign的吊销列表,这个吊销列表会告知你的浏览器,GlobalSign发布的加密证书不再有效,那么你的浏览器就会阻止你访问相应的合法HTTPS网站。

懂技术的用户可以清除证书吊销列表缓存,并从GlobalSign处获取修正后的列表来解决这一问题。不那么懂的用户就会受到影响,浏览器将持续发出一些错误信息。如果你浏览网页时没有发现类似问题,可能是你的电脑或者手机已经收到修正后的列表了,或者你访问的网站不使用GlobalSign证书。

针对此事,GlobalSign一开始以为是浏览器的问题,后来发现是自己系统的毛病。

技术细节

十月初,GlobalSign发布了一份由Root CA R2签发的证书吊销列表,吊销了一个交叉证书,并且停用了一个旧的次级CA。之所以要停用这个次级CA,是因为其发布的SHA1 EV SSL证书已渐渐过时。

通常来讲,交叉证书可以用来提高网站的可信度和可靠性:GlobalSign的交叉证书可允许浏览器和应用,使用GlobalSign的Root CA R1或者Root CA R2证书,来验证GlobalSign签发的HTTPS证书的完整性。

然后,在软件验证一个网站的HTTPS证书时,上述的交叉证书会为软件创造两条可能的信任路径。只要浏览器信任GlobalSign的Root CA R1或者R2证书,浏览器就会信任该网站的HTTPS证书。

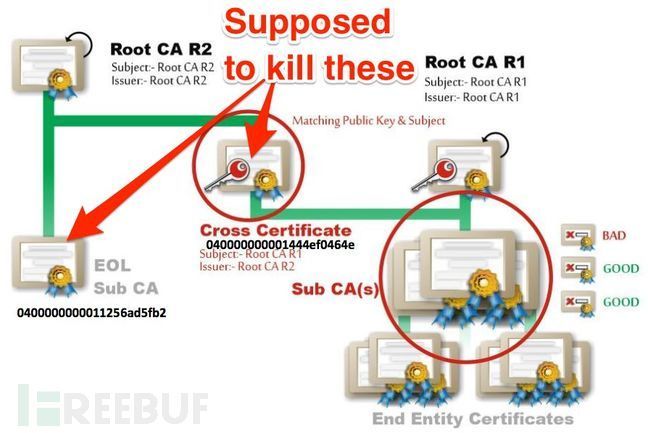

下图是GlobalSign尝试停用的证书——一个交叉证书和一个旧的次级CA。

这个交叉证书由GlobalSign的Root CA R2签发,证书的主题是Root CA R1(如上图所示,Subject: – Root CA R1; Issuer: – Root CA R2)。10月13日,也就是上述的证书吊销列表发布后6天,GlobalSign更新了指定“在线证书状态协议(OCSP)”responder数据库。这个数据库会给一些指定吊销responder系统传输信息。

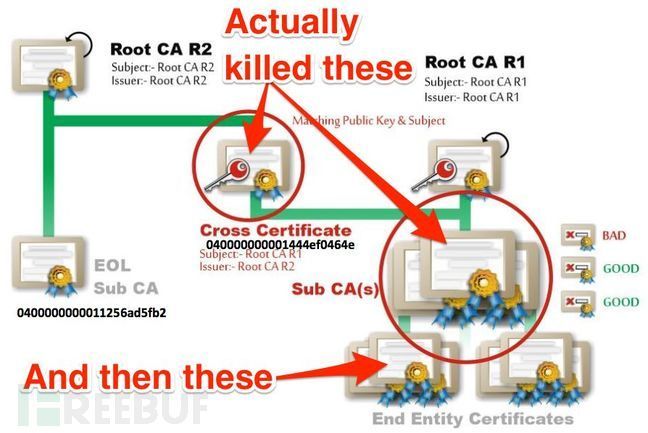

“受Root CA R2要吊销的交叉证书影响,responder将所有Root CA R1中间证书误判为‘不良’证书,因为这两种证书的公钥和主题名称是一样的,而交叉证书的日期更近一些,”GlobalSign在最近发布的事故调查报告中解释道。

所以,结果就是responder中运行的软件发现,交叉证书的公钥和主题名称与Root CA R1证书相符,而交叉证书的起始有效日期比较新,就认为既然交叉证书要被吊销,那么所有的R1次级证书也要被停用:

GMO GlobalSign用的是一个第三方安全授权负载均衡的OCSP responder系统,向各产品、以及对外向客户群及其依赖的其他团体提供指定应答。但是,对我们的生态系统、利益相关方及其客户而言,很不幸,responder代码库内部逻辑认为,交叉证书的吊销(根据其公钥和主题名称确定),实际上命令了该代码库也要将所有其他的次级证书机构(包括Domain SSL和Alpha SSL)识别为‘不良’。

因为交叉证书的起始有效日期更近,该逻辑于是人为它比原始的Root CA R1证书更新,从而认定这是一个可信的指令,并将所有Root CA R1发布的次级证书认定为‘不良’。

一些网站和企业持有Root CA R1的次级证书。吊销了中间证书后,所有这些客户的证书变为“不可信”状态——实际上就是无效了。因为信任链被打破,浏览器无法核实使用GlobalSign证书的网站的身份,然后拒绝访问这些网站。

事件影响与最新进展

GlobalSign作出了一些补救措施,但为时已晚。吊销列表已经通过CDN传输,如果有应用当时联系GlobalSign,请求最新吊销列表——这些吊销列表即上文提到的问题列表。所幸,还是有浏览器和程序还是收到了正确的数据。

“局面已经得到控制,负载均衡器和CDN也已被清理,但有些用户依然得到了‘不良’应答,更多用户保留了先前访问GMO GlobalSign SSL认证的网站时留下的‘良好’应答,”GlobalSign解释道。

目前尚未公布该问题代码的来源。下图展示了这个错误的指令是如何被一层负载均衡器和分布系统推进的(浏览器和其他客户端软件都与这些负载均衡器相连);变动信息并非统一传输,某些设备和计算机因此幸免,没有收到错误的吊销列表。浏览器和其他应用每隔几天才检查吊销证书,因此如果他们没有刚好在那个时间请求更新,他们也不会受到此事件影响。

GlobalSign就此事故发布了完整报告,其中涵盖所有技术细节、更多支持信息和一份问答表,依旧受此问题困扰的用户可参考报告内容。

GlobalSign提醒称,由于缓存的关系,而且多数应用一般每四天更新一次吊销列表,可能得到本周初,此问题才能完全解决。如果你的应用不幸在上周四中招了,那么可能要等到周一才能恢复。

参考来源:theregister,FB小编kuma编译,转载请注明来自FreeBuf(FreeBuf.COM)