1、基本操作

1.1、登录准备

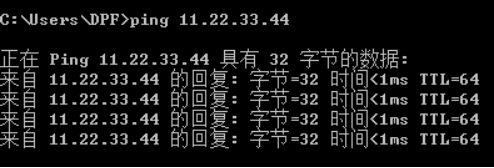

1)设置电脑的IP地址为11.22.33.43/24

2)连接设备的“配置口”,电脑ping设备配置口的IP地址11.22.33.44

1.2、初始化网关

1、新设备初次登录,会提示“初始化失败,请上传操作员证书”,如下图:

2、主操作员key的制作

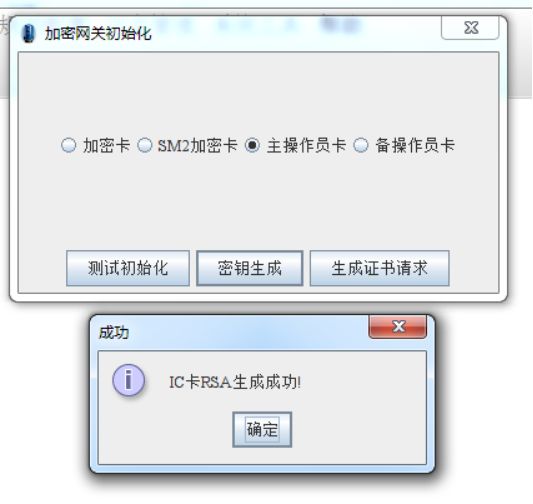

1)点击【初始化管理】->【初始化网关】,如下图:

2)选择【主操作员卡】,点击【密钥生成】:

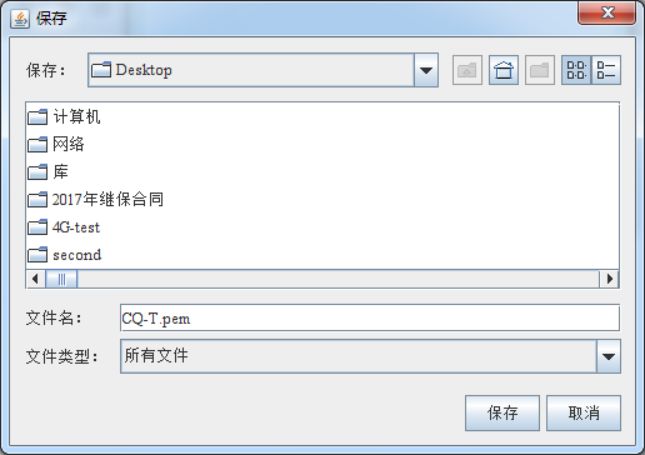

3)点击【生成证书请求】,根据各地规范填写相关信息,导出证书请求,保存至本地:

3、设备证书请求的导出

1)点击【初始化管理】->【初始化网关】,如下图:

2)选择【加密卡】或者【sm2加密卡】,点击【密钥生成】,如下图

2)点击【生成证书请求】,填写相关信息后将证书请求保存至本地:

【注】至此初始化网关步骤结束,将保存至本地的主操作员证书请求test-op.pem和设备证书请求CQ-T.pem发送至调度进行签发。调度会将签完成的操作员证书和调度侧加密装置、管理装置等证书,一起发回。

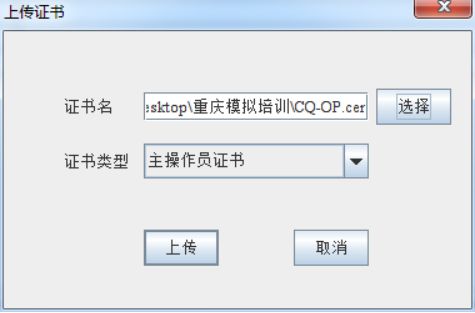

1.3、上传证书

接收到主站发回的证书:

---------------调度主站管理装置或内网监视平台证书

---------------调度主站管理装置或内网监视平台证书

证书链验证:一般加密装置需要使用并导入的是对端加密装置证书和装置管理系统证书。但是在南瑞2015年之前的的加密装置,是不能随便导入另一台加密装置或装置管理系统的证书的。因为在导入时,本台设备需要验证自己的证书链中是否存在待导入的证书的CA根证书。如果没有,在导入时会提示“证书验证错误”。由于规范里没有强制规范这一点,所以在2015年以后南瑞取消了证书链的验证,加密装置可以导入任意一台设备的证书。

1)点击【初始化管理】->【证书管理】->,如下图:

导入主操作员证书,下图:

导入主站加密装置证书:

导入主站装置管理证书:

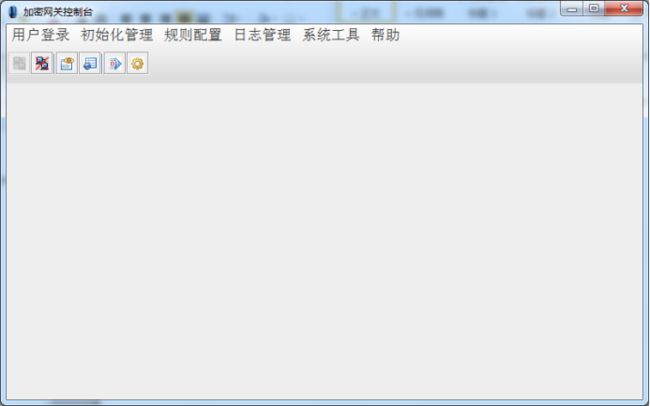

1.4、设备登录

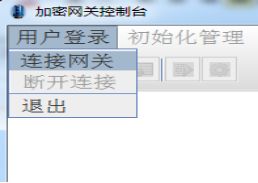

上传完所有证书后,重新登录设备【用户登录】->【连接网关】->输入操作员pin码Nari6702

登录成功,如下图:

1.5、规则配置

1.5.1、远程配置

加密网关名称:根据需要进行描述,建议不用中文

加密网关地址:加密装置IP地址

远程地址:装置管理机地址,或者内网监视平台(日志服务)地址

系统类型:①若选择“装置管理”,则远程地址为主站装置管理机地址;②若选择“日志审计”,则远程地址为内网监视平台地址;③若内网监视平台具备管理和审计功能,则两行的远程地址为同一个。

证书:选择主站装置管理机或者内网监视平台的证书。日志审计这一行证书可以随便选择。

1.5.2、网络配置

配置思路:网络配置即为设备配置一个IP地址。加密装置最普遍的为桥接模式,分别选择eth1和eth2为内网口和外网口(PRIVATE和PUBLIC),预先不在物理接口上配置IP地址和掩码。配置一个虚拟网卡,命名为br,定义网络接口和接口类型为BRIDGE,将分配给加密装置的地址和掩码,配置在虚拟网卡br上。VLANID的内容取决于加密装置位于交换机与路由器中间哪个逻辑子链路。如果路由器与交换机间不存在多个逻辑子链路,那此处写0

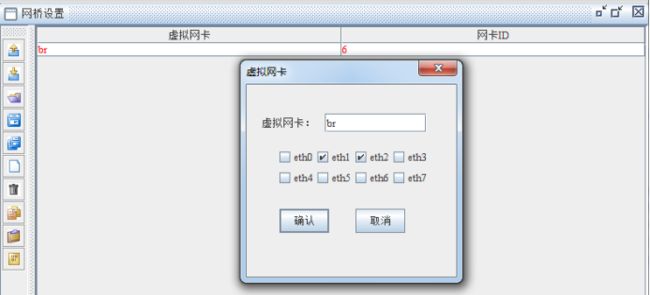

1.5.3、桥接配置

配置思路:将eth1和eth2打钩,即虚拟成一个网卡,为网络配置中的br。

虚拟网卡:一定是网络配置中的br。

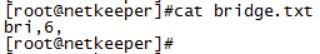

网卡ID:桥接eth1和eth2,网卡ID为6。桥接eth3和eth4,网卡ID为24。

1.5.4、路由配置

路由名称:此条路由规则的描述

网络接口:选择的eth1和eth2都已被桥接,所以只能选择br

VlanID:有网络配置中的VLANID决定

目的网络、目的掩码:决定加密装置出去的数据与哪些网段能够通讯

网关地址:就是此条路由条目的下一跳,一般为路由器地址

1.5.5、隧道配置

隧道名称:隧道的描述

隧道ID:阿拉伯数字,隧道的序号,可以不从1开始

隧道模式:取决为隧道加密和明通,明通隧道不对数据进行加密

隧道本端地址:本台加密装置的地址

隧道对端地址:跟本台加密装置建立隧道的对端加密装置地址

主装置证书:对端加密装置的证书

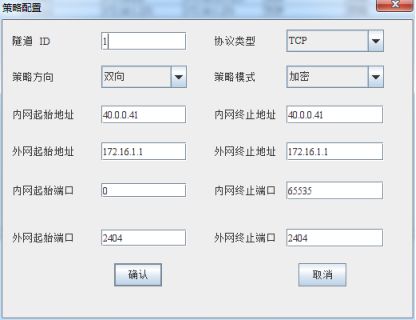

1.5.6、策略配置

策略名称:策略的描述

隧道ID:匹配本条策略的报文,通过哪条隧道进行加密,隧道号不可写错

内网起始地址、内网终止地址:规定了通讯报文中源IP地址段

外网起始地址、外网终止地址:规定了通讯报文中目的IP地址段

内网起始端口、内网终止端口:规定了通讯报文的源端口范围,或被访问端口范围

外网起始端口、外网终止端口:规定了通讯报文的目的端口范围

2、工作原理简介

2.1、 加密算法

1、对称密钥算法:加密和解密函数都是用同一个密钥,常见的对称密钥算法有:SDBI\IDEA\RC4\DES\3DES

优点:

① 加密解密速度快

② 密钥管理简单

③ 适用于一对一的信息加密传输过程

缺点:

① 加密算法简单,密钥长度有限,加密强度不高

② 密钥分发困难,不适宜一对多的加密信息传输

2、非对称密钥算法:加密和解密函数使用不同密钥,常见的非对称密钥算法有:RSA\ECC\sm2

优点:

① 加密算法复杂,密钥长度任意,加密强度很高

② 适用于一对多的信息加密交换

缺点:

① 加解密速度慢

② 密钥管理复杂

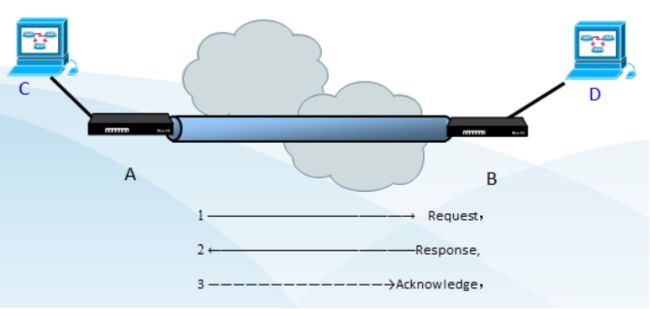

2.2、秘钥协商

说明:加密A向加密B发送一个协商请求,加密B收到后加密并验证通过后,向加密A发送协商回复。加密A收到加密B的协商回复后,进行最后的确认,并将确认包发送至加密B ,加密B收到后进行相应的比对操作,比对成功后,秘钥协商成功。

2.3、隧道加密

隧道:加密装置通过隧道配置来建立装置间的加密信道,并对放入其中的报文进行加密;

策略:加密装置通过策略配置来过滤应用主机之间的通信报文;如果报文需要加密,就选择一条加密隧道;

纵向加密认证装置:为广域网通信提供认证与加密功能,实现数据传输的机密性、完整性保护同时具有类似防火墙的安全过滤功能,还实现对电力系统数据通信应用层协议及报文的处理功能进行选择性加密。

2.4、数据包加密

说明:加密隧道协商成功后,将隧道中的数据包进行加密。加密内容包括数据包的源目的IP、协议、数据内容等。在传输过程中加密包将实际通讯数据的源目的IP修改为隧道两端的加密装置IP。

2.5、策略匹配

说明:加密装置对接受的数据报文的五元主进行分析,并匹配自身的动态的策略规则列表(访问控制列表),如果匹配成功,则加入相应的加密隧道进行数据加密或加密。如若匹配失败,则将数据包丢弃。南瑞加密装置按照从上至下的顺序进行策略匹配。

3、通讯报文的分析

3.1、隧道状态查询

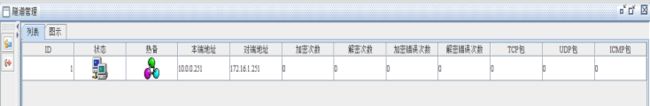

1)登录设备成功后,进行【系统工具】->【隧道管理】进行隧道状态查询,热备状态是否为彩色:

2)使用SSH(用户名11.22.33.44、端口6702、用户名nari、密码Nari.6712)或者串口(南瑞设备波特率为115200)登录后台,输入tunnel命令:

查看state值是否为3,如图中3代表隧道协商成功。

3.2、数据链路查询

1)【系统工具】->【隧道管理】进行隧道状态查询,查看加解密次数

2)【系统工具】->【链路管理】进行报文通讯链路的查询,可以看到正在通讯的报文的源目的地址,源目的端口,进出口数据包的数目

3)同样在后台输入cat /proc/netkeeper/device可查看加解密的次数,加解密出错,以及加解密发送和接受报文大小的总和

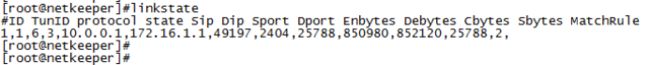

4)在后台输入命令linkstate,也可以查询报文通讯链路的信息,同上面的链路管理

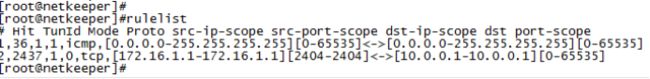

5)在后台输入命令rulelist,可以显示通讯报文匹配了哪条策略,匹配了多少次

4、工作状态查询

1)当有通讯报文在通讯,并设备在实现加解密是,设备的Encrypt灯亮起

2)当配置中指定的通信网口的网线掉落,或相应的网卡down掉,设备的Alarm告警灯会闪烁:

5、后台基本命令操作

5.1、后台配置

1)使用配置软件界面的规则配置摆包括:远程配置、网络配置、路由配置、隧道配置、策略配置、桥接配置等,都以相应的txt文件存放在/log目录下,具体对应为:

远程配置:

网络配置:

路由配置:

隧道配置:

隧道配置:

桥接配置:

透传配置:

证书管理列表:

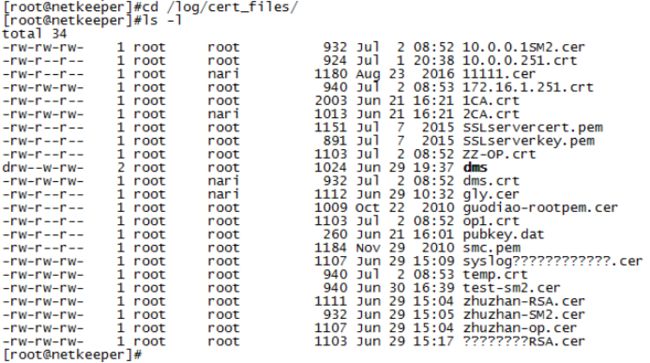

证书库(所有配置界面上传的证书,全部存放于/log/cert_files中):

说明:通过后台编辑、删除相应的txt文件,同样可以达到更新加密装置配置的目的

5.2、查看网卡IP信息

输入ifconfig命令,查看界面配置的IP地址:

5.3、查看系统进程

输入ps -ef命令,查看后台主要进程运行情况

说明:/netkeeper/sbin/secgate:为加密装置进行隧道协商,数据加密的主进程,此进程起不来或掉了,加密装置会自动重启系统,以便重启此进程;/netkeeper/sbin/tcpserver_ssl:此进程为加密装置JAVA配置客户端软件连接系统的服务端进程,此进程不在,配置软件连接装置失败,从而无法进行界面配置。

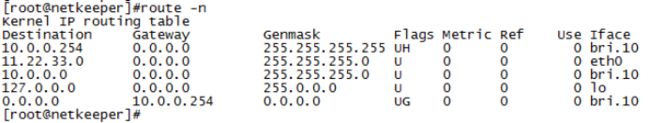

5.4、查看路由表

输入route -n命令,查看设备生成的路由表,来判断网络可达的情况

5.5、快速清空配置

在后台粘贴一下命令,即可迅速删除配置:

1 cd /log 2 ture >dms.txt 3 ture >ip.txt 4 ture >route.txt 5 ture >tunnel.txt 6 ture >rule.txt 7 ture >bridge.txt 8 ture >certlist.txt 9 rm -rf cert_files/op1.crt 回车

6、常见故障处理

6.1、隧道协商失败

1)再次查看设备的网络、路由、隧道配置是否正确,隧道配置中的证书是否选择正确对端加密装置证书,配置完是否重启过。

2)排查网络连通性:登录加密装置后台ping本端网关、对端网关、对端加密装置IP

3)后台输入ifconfig命令,查看网络配置的信息后台是否生效,如若配置的桥接模式,网络配置中的桥接口的名称,是否与桥接配置中的一致。

4)后台输入route –n命令,查看设备路由表,查看路由配置是否生效。配置软件路由配置中网卡是否选择正确。

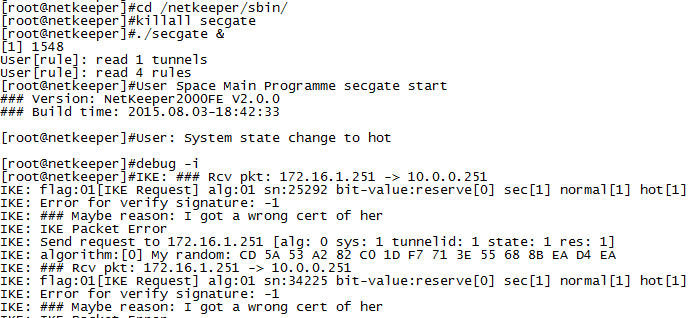

5)若本端加密装置与对端加密装置的网络连通性没问题,则判断证书是否正确。通过后台输入以下命令再次分析隧道协商失败的原因:

cd /netkeeper/sbin

killall secgate

./secgage &

debug –i例如上图中显示:Maybe reason: I got a wrong cert of her,代表本端导错了对端证书

6.2、内网监管平台管理不到

1)排查网络连通性,排查点如上一故障点类似

2)如若管理不到的是厂站加密装置,先查看主站内网监管平台是否在主站加密装置的内网测,如果是,则主站加密装置透传配置中需要添加内网监管平台至厂站加密装置管理的透传规则,透传协议号为254的管理报文:

3)如1)2)中检查无问题,在后台输入以下命令:

1 cd /netkeeper/sbin 2 killall secgate 3 ./secgage & 4 debug –d

例如上图显示Maybe I got a wrong cert of the DMS,代表本台设备导错了内网监管平台的证书

6.3、内网监管平台收不到日志

1)排查网络的连通性,排查步骤同上

2)首先判断装置的远程配置里面,日志审计对应的远程地址是否正确。

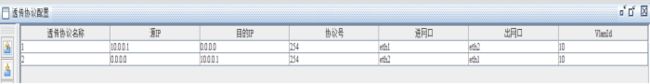

如若内网监管平台收不到厂站加密装置日志,主站内网监管平台在主站加密装置的内网测,厂站加密装置的日志需要穿过主站加密装置后传输至内网监管平台,则主站加密装置的策略配置里添加内网监视平台至厂站加密装置的规则

如上图中第三条标红的策略

6.4、厂站主机至主站主机间业务不通

1)使用厂站主机ping主站主机判断网络的连通性

如若ping不通,则分段进行ping测试,如厂站主机ping本端加密、本端网关、对端网关、对端加密、对端主机来判断哪一段网络连通性有问题。建议如若没有严格特殊的规定,建议在配置南瑞加密装置的策略时第一条策略为ICMP的大明通策略,以便将所有的ping包都放过而不影响网络连通性的测试

2)排查两端加密装置的策略,定位负责业务通讯的相应的策略。查看策略IP地址,端口等是否正确。如若是密文策略则检查策略中的隧道后是否挂错。

6.5、告警触发

1)内网监视平台收到了某台加密装置日志“不符合安全策略的访问”,代表了加密装置收到了一条报文却无法匹配到相应的策略,如下图策略

规定了本端只能是40.0.0.41这台主机访问对端172.16.1.1这台主机的2404端口,如果本端有主机40.0.0.42试图访问对端主机172.16.1.1,所发出的报文会被加密装置拦截。从而向内网监视平台发送日志“不符合安全策略的访问”。

2)内网监视平台收到了加密装置日志“隧道没有建立”,代表两台网络可达的加密装置A和B,A没有建立到B的隧道,B却建立了到A的隧道。A受到了B的协商请求,触发了加密装置A发出日志“隧道没有建立”。如下图分别是加密A和B的隧道配置:

3)内网监视平台收到加密装置日志“隧道建立错误”,只要加密有隧道建立失败,就会报出此类日志。