- Hive 数据类型全解析:大数据开发者的实用指南

大鳥

sqlhive数据仓库

在大数据处理领域,Hive作为一款基于Hadoop的数据仓库工具,被广泛应用于数据的存储、查询和分析。而理解Hive的数据类型是有效使用Hive的基础,本文将深入探讨Hive的数据类型,帮助大家更好地掌握Hive的使用。Hive数据类型概述Hive支持多种数据类型,主要可分为数值类型、日期/时间类型、字符类型、Misc类型以及复杂类型。这些数据类型为存储和处理各种不同格式的数据提供了有力的支持。以

- docekr在 x86d的 环境下打包arm64架构的docker包

学习中的程序媛~

架构docker容器

buildx简介buildx可用于在单个平台上实现跨CPU架构编译。buildx的实现依赖QEMU(某开源模拟器),支持多种CPU架构,如ARM、Power-PC和RISC-V。需要注意:buildx推送镜像时,不会走主机的hosts文件,默认使用https协议关于QEMUQEMU可以模拟一个完整的操作系统(开销较大)。QEMU还有一种用户态模式,基于binfmt_misc模拟目标硬件的用户空间,

- 2025.1.17—misc—一、黑客帝国 压缩包加密|图片文件格式问题

然然阿然然

“破晓”计划第一阶段训练安全网络安全misc

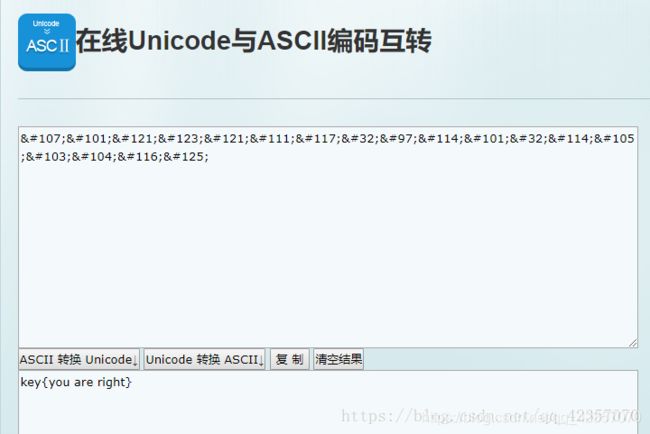

题目来源:buuctf黑客帝国目录一、解题思路step1:下载文件,查看情况step2:利用脚本转换数据step3:利用ARCHPR破解压缩包密码step4:解压后查看新文件一、解题思路step1:下载文件,查看情况下载附件,发现一堆数据有字母有数字,很像十六进制数据,利用python脚本将这些十六进制数据转换为二进制写入文件。step2:利用脚本转换数据importbinasciihex_dat

- [前端] node版本升级后续 平坑2 -npm版本问题

前端node.jsnpm版本

最近又遇到了一个前端工程node版本升级的后续问题。一个同事在拉取了最新的master分支,安装依赖后,运行项目时有一个文件缺失,无法编译成功。定位问题:我本地重新拉取了master分支,安装依赖,运行项目可以正常启动,排除项目文件问题。在同事的电脑上重新开了一个文件夹,拉取master分支,执行安装(npminstall),发现第一行跳了提醒(Thisversionofnpmiscompatib

- CTF-bugku-crypto-[7+1+0]-base64解码之后做偏移

沧海一粟日尽其用

算法安全python

CTF-bugku-crypto-[7+1+0]-base64解码之后做偏移1.题目2.解题思路2.1base64编码原理2.2解题思路2.2.1base64解码找规律2.2.2破解思路3.解题脚本4.flag5.附EASCII码表1.题目提示信息:7+1+0?格式bugku{xxxxx}密文:4nXna/V7t2LpdLI44mn0fQ==要求:破解密文获得flag2.解题思路2.1base64

- 【CTF】MISC常用工具集锦/使用方法简介

不会代码的小徐

misc网络安全测试工具

前言#MISC题型多变而且工具繁杂,因此自己花时间整理了一份工具列表,以便日后参考用流畅地阅读这篇博客,你可能需要:Python2.7.18+Python3.8+任何一个更高版本的Python,使用conda管理Linux虚拟机,kali即可流畅访问Google/GitHub等站点的网络通用工具#PuzzleSolver#专为misc手打造的瑞士军刀(?),整合了多种脚本(base,字频分析,pn

- (转载)使用zed相机录制视频

袁泽斌的学习记录

ubuntu

参照下面这个链接https://blog.csdn.net/peng_258/article/details/127457199?ops_request_misc=&request_id=&biz_id=102&utm_term=zed2%E5%BD%95%E5%88%B6%E6%95%B0%E6%8D%AE%E9%9B%86&utm_medium=distribute.pc_search_res

- RK3588 Debian11进行源码编译安装Pyqt5

不做签到员

debianrknnrk3588编译安装pyqt5sip

RK3588Debian11进行源码编译安装Pyqt5参考链接https://blog.csdn.net/qq_38184409/article/details/137047584?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522171808774816800222841743%2522%252C%2522scm%2522%253A%

- rk3399打开串口和使用gpio功能

荣敢飞

RK3399项目调试嵌入式硬件androidlinux

一、GPIO使用我们直接参考\kernel\drivers\misc\5v_en.c就会有[*]RGFGPIOgpiodriver(NEW)编译出.o文件先Dlt上面有两个led红和绿LED_CTLGPIO4_D1一个脚控制LED_CTL控制之后,就绿灯,否则红灯!二、TTL串口功能打开从rk3399.dtsi中aliases{i2c0=&i2c0;i2c1=&i2c1;i2c2=&i2c2;i2

- WHAT - 通过 react-use 源码学习 React(Lifecycles 篇)

@PHARAOH

react.js学习前端

目录一、官方介绍1.Sensors2.UI3.Animations4.Side-Effects5.Lifecycles6.State7.Miscellaneous二、源码学习示例:n.xx-yyLifecycles-useEffectOnceLifecycles-useEventLifecycles-useLifecyclesLifecycles-useMountedState&useUnmoun

- centos7安装python3.11

林光虚霁晓

补充python3.11

1安装依赖sudoyum-yupdatesudoyum-yinstallopenssl-develbzip2-develexpat-develgdbm-develreadline-develsqlite-develpsmisclibffi-devel-ysudoyum-ygroupinstall"DevelopmentTools"2安装必需的openssl>=1.1.1wgethttps://ww

- Dzzoffice 入口文件所对应的程序文件

小胡2024

DzzOffice小胡社区前端javascript开源软件开发语言php

介绍入口文件是一个PHP文件,用于启动系统流程控制。入口文件所对应的程序文件包括多个类文件和配置文件。入口文件对应目录admin.php对应/admin目录;index.php对应/dzz目录;user.php对应/user目录;misc.php对应/misc目录;oauth.php对应/dzz目录;avatar.php对应/data/avatar目录;程序文件目录下通常含有以下目录和文件clas

- MYSQL主从同步监控的php程序脚本及shell脚本-shell中使用while read批量赋值以及redis进行bgsave快照出错时导致数据写入停止MISCONF Redis...

林戈的IT生涯

数据库及Nosql缓存MYSQL主从同步监控mysql同步监控php程序mysql同步监控shellredis进行bgsave出错redis写入MISCONF

一、MYSQL主从同步监控的php程序脚本及shell脚本-shell中使用whileread批量赋值publish:November14,2018-Wednesday业务中通常需要做的一件事就是监控mysql主从同步状态是否异常,如果同步异常,需要立即通知相关人员。实现很简单,定时任务连接mysql使用showmasterstatus和showslavestatus查看MySQL主从服务器的状态

- Redis【有与无】【Admin-13】Redis基准测试

琴 韵

Redisredis

Linode2048instance(withpipelining)本文基于Redis6.0.9版本,前提至少Redis3.0或更高版本。目录1.Redis基准测试1.1.仅运行部分测试1.2.选择键空间的大小1.3.使用流水线(pipelining)1.4.陷阱和误解(Pitfallsandmisconceptions)1.5.影响Redis性能的因素1.6.其他要考虑的事情2.在不同的虚拟化服

- Linux中内核与驱动程序

请叫我7plus

Linux设备驱动linux单片机运维

系列文章目录第一章Linux中内核与驱动程序第二章Linux设备驱动编写(misc)第三章Linux设备驱动编写及设备节点自动生成(cdev)第四章Linux平台总线platform与设备树第五章Linux设备树中pinctrl与gpio(licheenanopi)文章目录系列文章目录前言一、Linux内核简述?1.内核开发与裸机开发的区别2.用户态和内核态二、Linux设备驱动程序1.具体思路2

- 迈威通信Wi-Fi无线交换机:让工业网络打破线缆束缚

迈威通信

网络

随着《中国制造2025》等国家政策的推进,我国正在加速推动制造业向智能化和信息化转型升级。在这一背景下,工业互联网作为支撑智能制造的关键基础设施,其重要性愈发凸显。特别是在“万物互联”的今天,Wi-Fi不仅成为了日常生活的重要组成部分,更是在医疗、工业、城市等领域发挥着不可或缺的作用。为了满足日益增长的无线通信需求,迈威通信专门设计了一款MISCOM7209W-3N25系列二层网管型全千兆双频Wi

- NSSCTF-MISC [SWPU 2019]神奇的二维码

不叫李嘉图

ctfpython前端javascript

得到一个二维码扫一下得到得到一个类似flag的东西提交错误我们拖进kali里面看看strings看一下发现有文件这里我开始使用foremost分离分离没成功我们在使用binwalk分离成功我们看flag.jpg没有隐藏信息了看flag.doc是base64编码但是我们解码之后还有加密我们使用脚本让他循环去跑importbase64defdecode(f):n=0whileTrue:try:f=ba

- BUUCTF misc 专题(127)[UTCTF2020]spectogram

tt_npc

安全网络安全音视频

下载下来一个音频,拖到au中没啥发现,也听不出来这题需要用到的一个工具是SonicVisualiser,也是看了大佬的博客才知道的DownloadSonicVisualiser打开是这样的一个界面右键选择Layer->AddSpectrogram能很明显看到flagflag{sp3tr0gr4m0ph0n3}

- BUUCTF misc 专题(30)webshell后门

tt_npc

python网络安全安全

看题目,又是一道后门查杀的题目,下载了资源以后我们发现是一个rar的文件解压里面的文件后打开D盾进行后门查杀在这里找到了,并根据路径打开所在的文件夹,找到文件根据题目提示,我们在这里找到了md5再根据md5中的pass我们可以找到pass包上flag就是答案了flag{ba8e6c6f35a53933b871480bb9a9545c}

- BUUCTF misc 专题(126)voip

tt_npc

安全网络安全音视频

下载附件,是一个流量包,wireshark打开分析协议分级发现都是RTP流,也不是很懂,上网搜了一下,发现是一种语音通话技术然后wireshark中有电话的选项,可以选中分析rtp流,并且播放播放的音频就是flag,flag{9001IVR}

- BUUCTF misc 专题(11)wireshark

tt_npc

wireshark测试工具网络网络安全

读题,很明显,这是一波带领你收集工具的题目,就是wiresharkWireshark·Downloadhttps://www.wireshark.org/download.html先是对wireshark的下载和安装下载好题目资源以后进行解压,直接拖入到wireshark中由题知,管理员的密码就是答案那么我们直接用http.request.method=="POST"滤出post就行让我们再用TC

- buuctf-misc-[SWPU2019]神奇的二维码1

mlws1900

buuctfmiscctfjavaservletjvmctf

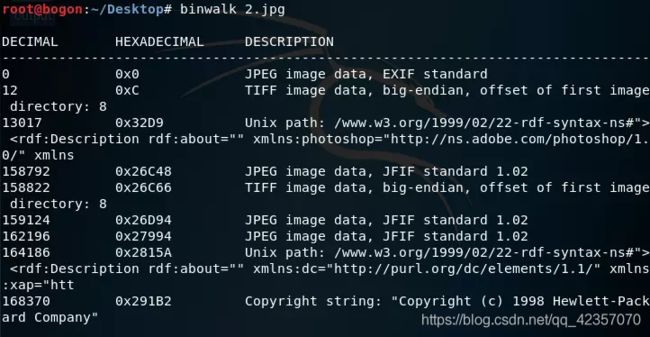

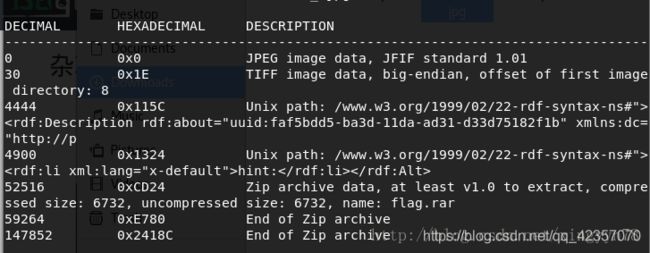

下载附件,看到一个二维码利用二维码工具进行扫码,获得信息flag不在此,用winhex打开观察到多个rar文件和类似base64编码的内容看到最后看到一个mp3文件,开始文件分离(用windows系统的foremost无法分离文件)用kali的binwalk进行分离发现四个rar文件一一打开查看第一个rar文件打开一个图片和一个无法打开的f图片第二个rar文件YXNkZmdoamtsMTIzNDU

- SWPU 神奇的二维码 【MISC】

快来吹风

ctf学习系统安全安全

最近在跟着大佬们打ctf比赛,现在的比赛中web题都已经很难了(悲),不太适合我这种纯小白入手,个人打算从杂项开始入门,能获得一些ctf中的快乐。这是NSSCTF中2019年SWPU中的一个杂项题神奇的二维码题目是就是一个二维码:(不打码发不出来,审核说我图片违规/(ㄒoㄒ)/~~)首先是扫一扫,然而没什么收获放到kali中检测一下发现图片里面藏了4个rar文件分解后得到了四个压缩包txt文件和w

- BUUCTF misc 专题(47)[SWPU2019]神奇的二维码

tt_npc

网络安全安全python

下载附件,得到一张二维码图片,并用工具扫描(因为图片违规了,所以就不放了哈。工具的话,一般的二维码扫描都可以)swpuctf{flag_is_not_here},(刚开始出了点小差错对不住各位师傅)根据提示知道答案并不在这里,拖入winhex进行查看搜索出多个Rar,将文件放入kali进行binwalk分离出了多个rar,先查看txt文档中的内容YXNkZmdoamtsMTIzNDU2Nzg5MA

- VSCode-下载安装-远程连接linux(方便容器编排格式学习)

小关暗器

vscode学习ide

VSCode下载安装下载安装请参考VSCode下载教程https://blog.csdn.net/weixin_43121885/article/details/131779104?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522170812811316800211530507%2522%252C%2522scm%2522%253A%

- CTF-Reverse学习-为缺少指导的同学而生

予我心安A3

CTF学习网络安全CTF逆向入门Reverse入门Reverse

更新日志:2023-12-2211:57发布博客,创建工具列表,创建实验12023-12-2316:46实验1课后练习添加“入门逆向-bugku”Reverse是什么?CTF中Reverse题型通常会给你一些与程序相关的程序,往往是一些编译后的程序,然后通过反汇编的方式,窥探和猜测程序的逻辑,并分析程序逻辑,获取解题逻辑。利用解题逻辑,按固定条件执行尘效果或者编写逆向逻辑脚本的方式来获取flag。

- Linux:grep进阶(11)

鲍海超-GNUBHCkalitarro

linuxmysql运维

Linux:shell脚本:基础使用(4)《正则表达式-grep工具》_shellgrep全角字符串-CSDN博客https://blog.csdn.net/w14768855/article/details/132338954?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522170833601716800226594687%2522

- HGAME 2024 WEEK1 WP

是Mumuzi

ctf信息安全

文章目录WEBezHTTPBypassitSelectCourses2048*16jhatREezASMezPYCezUPXezIDAPWNEzSignInCRYPTO奇怪的图片ezRSAezMathezPRNGMISCSignIn来自星尘的问候simple_attack希儿希儿希尔签到放假比较闲,打打比赛WEBezHTTP来自vidar.club、UA要求阿巴阿巴阿巴、来自本地(提示不是XFF,

- R语言画相关性热图

还没秃头的程序猿-D

研究牲r语言开发语言

R语言进行聚类热图install.packages("corrplot2")install.packages("Hmisc")install.packages("pheatmap")library(Hmisc)library("corrplot")library("pheatmap")getwd()#网上随便找的数据集mydata<-mtcars[,c(1:7)]#自己的数据集mydata<-re

- K8S kubelet无法启动misconfiguration: kubelet cgroup driver: “cgroupfs“

xcagy

K8S

解决方案:#vim/etc/docker/daemon.json把native.cgroupdriver=systemd修改成native.cgroupdriver=cgroupfs"exec-opts":["native.cgroupdriver=cgroupfs"],然后systemctldaemon-reloadsystemctlrestartkubeletsystemctlstatusku

- apache ftpserver-CentOS config

gengzg

apache

<server xmlns="http://mina.apache.org/ftpserver/spring/v1"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="

http://mina.apache.o

- 优化MySQL数据库性能的八种方法

AILIKES

sqlmysql

1、选取最适用的字段属性 MySQL可以很好的支持大数据量的存取,但是一般说来,数据库中的表越小,在它上面执行的查询也就会越快。因此,在创建表的时候,为了获得更好的 性能,我们可以将表中字段的宽度设得尽可能小。例如,在定义邮政编码这个字段时,如果将其设置为CHAR(255),显然给数据库增加了不必要的空间,甚至使用VARCHAR这种类型也是多余的,因为CHAR(6)就可以很

- JeeSite 企业信息化快速开发平台

Kai_Ge

JeeSite

JeeSite 企业信息化快速开发平台

平台简介

JeeSite是基于多个优秀的开源项目,高度整合封装而成的高效,高性能,强安全性的开源Java EE快速开发平台。

JeeSite本身是以Spring Framework为核心容器,Spring MVC为模型视图控制器,MyBatis为数据访问层, Apache Shiro为权限授权层,Ehcahe对常用数据进行缓存,Activit为工作流

- 通过Spring Mail Api发送邮件

120153216

邮件main

原文地址:http://www.open-open.com/lib/view/open1346857871615.html

使用Java Mail API来发送邮件也很容易实现,但是最近公司一个同事封装的邮件API实在让我无法接受,于是便打算改用Spring Mail API来发送邮件,顺便记录下这篇文章。 【Spring Mail API】

Spring Mail API都在org.spri

- Pysvn 程序员使用指南

2002wmj

SVN

源文件:http://ju.outofmemory.cn/entry/35762

这是一篇关于pysvn模块的指南.

完整和详细的API请参考 http://pysvn.tigris.org/docs/pysvn_prog_ref.html.

pysvn是操作Subversion版本控制的Python接口模块. 这个API接口可以管理一个工作副本, 查询档案库, 和同步两个.

该

- 在SQLSERVER中查找被阻塞和正在被阻塞的SQL

357029540

SQL Server

SELECT R.session_id AS BlockedSessionID ,

S.session_id AS BlockingSessionID ,

Q1.text AS Block

- Intent 常用的用法备忘

7454103

.netandroidGoogleBlogF#

Intent

应该算是Android中特有的东西。你可以在Intent中指定程序 要执行的动作(比如:view,edit,dial),以及程序执行到该动作时所需要的资料 。都指定好后,只要调用startActivity(),Android系统 会自动寻找最符合你指定要求的应用 程序,并执行该程序。

下面列出几种Intent 的用法

显示网页:

- Spring定时器时间配置

adminjun

spring时间配置定时器

红圈中的值由6个数字组成,中间用空格分隔。第一个数字表示定时任务执行时间的秒,第二个数字表示分钟,第三个数字表示小时,后面三个数字表示日,月,年,< xmlnamespace prefix ="o" ns ="urn:schemas-microsoft-com:office:office" />

测试的时候,由于是每天定时执行,所以后面三个数

- POJ 2421 Constructing Roads 最小生成树

aijuans

最小生成树

来源:http://poj.org/problem?id=2421

题意:还是给你n个点,然后求最小生成树。特殊之处在于有一些点之间已经连上了边。

思路:对于已经有边的点,特殊标记一下,加边的时候把这些边的权值赋值为0即可。这样就可以既保证这些边一定存在,又保证了所求的结果正确。

代码:

#include <iostream>

#include <cstdio>

- 重构笔记——提取方法(Extract Method)

ayaoxinchao

java重构提炼函数局部变量提取方法

提取方法(Extract Method)是最常用的重构手法之一。当看到一个方法过长或者方法很难让人理解其意图的时候,这时候就可以用提取方法这种重构手法。

下面是我学习这个重构手法的笔记:

提取方法看起来好像仅仅是将被提取方法中的一段代码,放到目标方法中。其实,当方法足够复杂的时候,提取方法也会变得复杂。当然,如果提取方法这种重构手法无法进行时,就可能需要选择其他

- 为UILabel添加点击事件

bewithme

UILabel

默认情况下UILabel是不支持点击事件的,网上查了查居然没有一个是完整的答案,现在我提供一个完整的代码。

UILabel *l = [[UILabel alloc] initWithFrame:CGRectMake(60, 0, listV.frame.size.width - 60, listV.frame.size.height)]

- NoSQL数据库之Redis数据库管理(PHP-REDIS实例)

bijian1013

redis数据库NoSQL

一.redis.php

<?php

//实例化

$redis = new Redis();

//连接服务器

$redis->connect("localhost");

//授权

$redis->auth("lamplijie");

//相关操

- SecureCRT使用备注

bingyingao

secureCRT每页行数

SecureCRT日志和卷屏行数设置

一、使用securecrt时,设置自动日志记录功能。

1、在C:\Program Files\SecureCRT\下新建一个文件夹(也就是你的CRT可执行文件的路径),命名为Logs;

2、点击Options -> Global Options -> Default Session -> Edite Default Sett

- 【Scala九】Scala核心三:泛型

bit1129

scala

泛型类

package spark.examples.scala.generics

class GenericClass[K, V](val k: K, val v: V) {

def print() {

println(k + "," + v)

}

}

object GenericClass {

def main(args: Arr

- 素数与音乐

bookjovi

素数数学haskell

由于一直在看haskell,不可避免的接触到了很多数学知识,其中数论最多,如素数,斐波那契数列等,很多在学生时代无法理解的数学现在似乎也能领悟到那么一点。

闲暇之余,从图书馆找了<<The music of primes>>和<<世界数学通史>>读了几遍。其中素数的音乐这本书与软件界熟知的&l

- Java-Collections Framework学习与总结-IdentityHashMap

BrokenDreams

Collections

这篇总结一下java.util.IdentityHashMap。从类名上可以猜到,这个类本质应该还是一个散列表,只是前面有Identity修饰,是一种特殊的HashMap。

简单的说,IdentityHashMap和HashM

- 读《研磨设计模式》-代码笔记-享元模式-Flyweight

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.util.ArrayList;

import java.util.Collection;

import java.util.HashMap;

import java.util.List;

import java

- PS人像润饰&调色教程集锦

cherishLC

PS

1、仿制图章沿轮廓润饰——柔化图像,凸显轮廓

http://www.howzhi.com/course/retouching/

新建一个透明图层,使用仿制图章不断Alt+鼠标左键选点,设置透明度为21%,大小为修饰区域的1/3左右(比如胳膊宽度的1/3),再沿纹理方向(比如胳膊方向)进行修饰。

所有修饰完成后,对该润饰图层添加噪声,噪声大小应该和

- 更新多个字段的UPDATE语句

crabdave

update

更新多个字段的UPDATE语句

update tableA a

set (a.v1, a.v2, a.v3, a.v4) = --使用括号确定更新的字段范围

- hive实例讲解实现in和not in子句

daizj

hivenot inin

本文转自:http://www.cnblogs.com/ggjucheng/archive/2013/01/03/2842855.html

当前hive不支持 in或not in 中包含查询子句的语法,所以只能通过left join实现。

假设有一个登陆表login(当天登陆记录,只有一个uid),和一个用户注册表regusers(当天注册用户,字段只有一个uid),这两个表都包含

- 一道24点的10+种非人类解法(2,3,10,10)

dsjt

算法

这是人类算24点的方法?!!!

事件缘由:今天晚上突然看到一条24点状态,当时惊为天人,这NM叫人啊?以下是那条状态

朱明西 : 24点,算2 3 10 10,我LX炮狗等面对四张牌痛不欲生,结果跑跑同学扫了一眼说,算出来了,2的10次方减10的3次方。。我草这是人类的算24点啊。。

然后么。。。我就在深夜很得瑟的问室友求室友算

刚出完题,文哥的暴走之旅开始了

5秒后

- 关于YII的菜单插件 CMenu和面包末breadcrumbs路径管理插件的一些使用问题

dcj3sjt126com

yiiframework

在使用 YIi的路径管理工具时,发现了一个问题。 <?php

- 对象与关系之间的矛盾:“阻抗失配”效应[转]

come_for_dream

对象

概述

“阻抗失配”这一词组通常用来描述面向对象应用向传统的关系数据库(RDBMS)存放数据时所遇到的数据表述不一致问题。C++程序员已经被这个问题困扰了好多年,而现在的Java程序员和其它面向对象开发人员也对这个问题深感头痛。

“阻抗失配”产生的原因是因为对象模型与关系模型之间缺乏固有的亲合力。“阻抗失配”所带来的问题包括:类的层次关系必须绑定为关系模式(将对象

- 学习编程那点事

gcq511120594

编程互联网

一年前的夏天,我还在纠结要不要改行,要不要去学php?能学到真本事吗?改行能成功吗?太多的问题,我终于不顾一切,下定决心,辞去了工作,来到传说中的帝都。老师给的乘车方式还算有效,很顺利的就到了学校,赶巧了,正好学校搬到了新校区。先安顿了下来,过了个轻松的周末,第一次到帝都,逛逛吧!

接下来的周一,是我噩梦的开始,学习内容对我这个零基础的人来说,除了勉强完成老师布置的作业外,我已经没有时间和精力去

- Reverse Linked List II

hcx2013

list

Reverse a linked list from position m to n. Do it in-place and in one-pass.

For example:Given 1->2->3->4->5->NULL, m = 2 and n = 4,

return

- Spring4.1新特性——页面自动化测试框架Spring MVC Test HtmlUnit简介

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- Hadoop集群工具distcp

liyonghui160com

1. 环境描述

两个集群:rock 和 stone

rock无kerberos权限认证,stone有要求认证。

1. 从rock复制到stone,采用hdfs

Hadoop distcp -i hdfs://rock-nn:8020/user/cxz/input hdfs://stone-nn:8020/user/cxz/运行在rock端,即源端问题:报版本

- 一个备份MySQL数据库的简单Shell脚本

pda158

mysql脚本

主脚本(用于备份mysql数据库): 该Shell脚本可以自动备份

数据库。只要复制粘贴本脚本到文本编辑器中,输入数据库用户名、密码以及数据库名即可。我备份数据库使用的是mysqlump 命令。后面会对每行脚本命令进行说明。

1. 分别建立目录“backup”和“oldbackup” #mkdir /backup #mkdir /oldbackup

- 300个涵盖IT各方面的免费资源(中)——设计与编码篇

shoothao

IT资源图标库图片库色彩板字体

A. 免费的设计资源

Freebbble:来自于Dribbble的免费的高质量作品。

Dribbble:Dribbble上“免费”的搜索结果——这是巨大的宝藏。

Graphic Burger:每个像素点都做得很细的绝佳的设计资源。

Pixel Buddha:免费和优质资源的专业社区。

Premium Pixels:为那些有创意的人提供免费的素材。

- thrift总结 - 跨语言服务开发

uule

thrift

官网

官网JAVA例子

thrift入门介绍

IBM-Apache Thrift - 可伸缩的跨语言服务开发框架

Thrift入门及Java实例演示

thrift的使用介绍

RPC

POM:

<dependency>

<groupId>org.apache.thrift</groupId>