一种能够绕过PayPal的双因素身份验证的安卓木马

![]()

最近出现了一种能够绕过PayPal的双因素身份验证的安卓木马

它将远控银行木马的功能与新的Android辅助功能服务相结合,以攻击具有PayPal应用程序的用户。

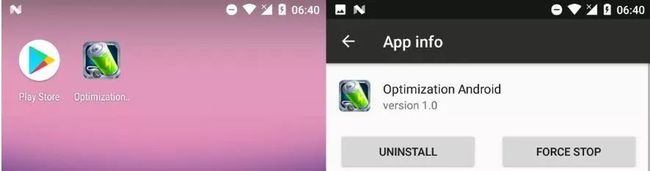

首先恶意软件伪装成电池优化工具,并通过第三方应用商店分发

启动后,恶意应用直接退出,同时不提供任何功能并隐藏其图标。

即刻起,它的功能可以分为两个主要部分,如下:

1、针对PayPal的恶意辅助功能服务

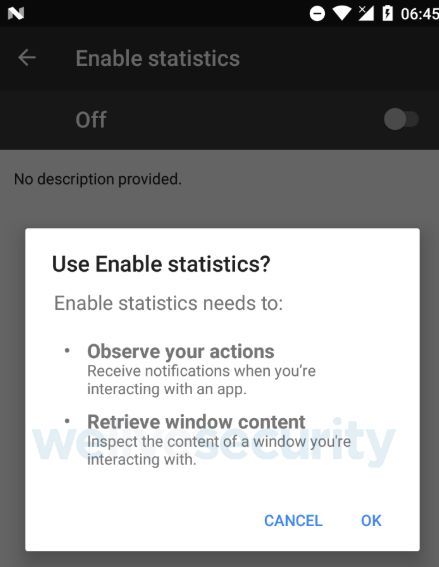

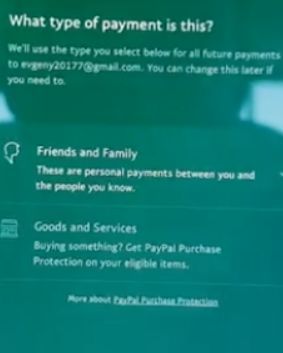

恶意软件的第一个功能是从受害者的PayPal帐户中窃取资金,需要激活恶意辅助功能服务。如下图所示,该请求为开启“启用统计”服务。

如果受感染设备上安装了官方PayPal应用程序,则恶意软件会显示通知警报,提示用户启动它。

用户打开PayPal应用程序并登录后,恶意辅助功能服务(如果之前由用户启用)会介入并模仿用户的点击,以便向攻击者的PayPal地址汇款。

在分析过程中发现,该应用程序试图转移1000欧元,但是,使用的货币取决于用户的位置。整个过程大约需要5秒钟,对于毫无戒心的用户来说,没有可行的方法可以及时进行干预。

由于恶意软件不依赖于窃取PayPal登录凭据,而是等待用户自己登录官方PayPal应用程序,因此它还会绕过PayPal的双因素身份验证(2FA)。

启用2FA的用户只需完成一个额外的步骤作为登录的一部分,输入验证码即可。

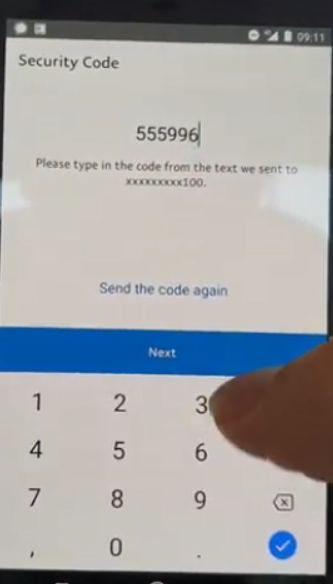

下面为视频截图,详细视频可以进知识星球下载

首先用户在准备登陆paypal时,会要求输入安全码,这时候用户通过输入短信验证码即可完成登陆

自动输入攻击者邮箱地址进行转账

自动点击确认

最后自动输入1000欧元

仅当用户没有足够的PayPal余额且没有连接到该帐户的支付卡时,攻击者才会失败。

每次启动PayPal应用程序时都会激活恶意辅助功能服务,这意味着攻击可能会多次发生。

目前已通知PayPal此特洛伊木马使用的恶意技术以及攻击者用来接收被盗资金的PayPal帐户,但很明显这种手段不好防护。

可以好好逆一下这类样本看看是怎么搞的。

Hash:1C555B35914ECE5143960FD8935EA564

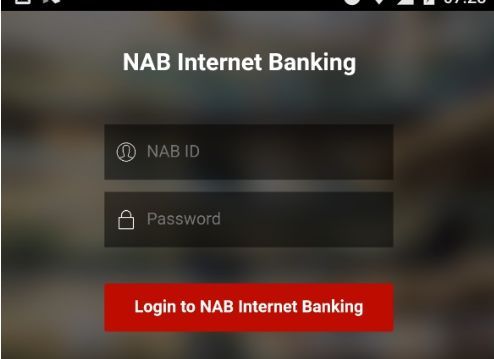

2、银行木马依赖activity劫持攻击

恶意软件的第二个功能是利用隐藏在目标合法应用程序上的网络钓鱼屏幕。

默认情况下,恶意软件会为五个应用程序(Google Play,WhatsApp,Skype,Viber和Gmail)下载基于HTML的叠加屏幕,但这个初始列表可以随时动态更新。

五个覆盖屏幕中有四个用于信用卡详细信息; 定位Gmail的目标是使用Gmail登录凭据。我们怀疑这与PayPal定位功能相关联,因为PayPal会为每个已完成的交易发送电子邮件通知。通过访问受害者的Gmail帐户,攻击者可以删除此类电子邮件,以便更长时间不被注意。

恶意软件的代码中还包含有声称受害者的手机已被锁定,并显示儿童色情内容的字符串,需要通过向指定地址发送电子邮件来解锁。

可以作者以前是做锁机病毒的。

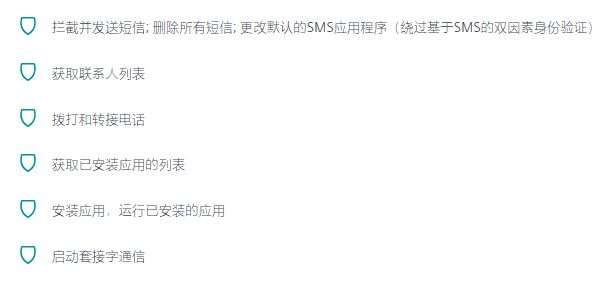

除了上述功能外,还有以下功能

类似上述功能的样本在GooglePlay上有五个,均针对巴西用户。

相关链接:

https://www.welivesecurity.com/2018/12/11/android-trojan-steals-money-paypal-accounts-2fa/

![]()

更多PDF,视频和链接看知识星球

![]()